Les verrouillages de compte sont un problème pour les administrateurs système et sont courants dans Active Directory (AD). Selon les recherches , les verrouillages de compte sont la raison la plus courante pour appeler le support informatique.

Et la principale raison du blocage des comptes Active Directory (autre que lorsque les utilisateurs oublient leur mot de passe) est une application en cours d'exécution ou un service d'arrière-plan sur l'appareil qui s'authentifie avec des informations d'identification obsolètes. Comme les utilisateurs doivent utiliser plus de périphériques, ce problème est aggravé. Pour résoudre ce problème, les administrateurs système doivent rechercher l'application qui s'exécute avec des informations d'identification obsolètes, puis l'arrêter ou demander à l'utilisateur de mettre à jour les informations d'identification.

La façon dont Active Directory gère les verrouillages de compte n'est pas à jour. Dans le passé, lorsque la plupart des utilisateurs d'Office étaient connectés à partir d'un appareil, il leur était facile de garder une trace de leurs informations d'identification. Mais maintenant, la situation a changé.

Dans cet article, nous expliquerons plus en détail comment se produisent les verrouillages de compte Active Directory, comment les résoudre et comment créer une stratégie qui réduira le temps et les ressources consacrés au déverrouillage des comptes.

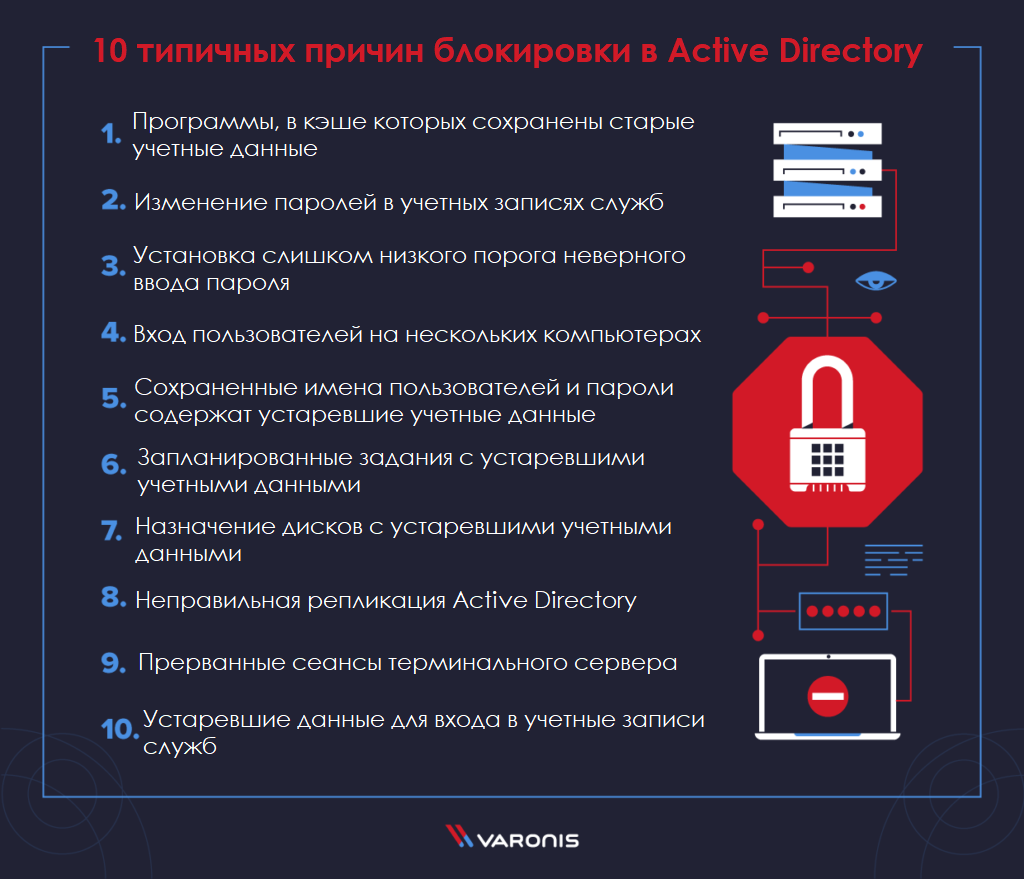

En un coup d'œil: les raisons les plus courantes de blocage d'Active Directory

La plupart des verrouillages de compte Active Directory se produisent pour l'une des deux raisons suivantes: soit les utilisateurs oublient leurs mots de passe , soit ils ne mettent pas à jour leurs informations d'identification sur tous les appareils .

Dans le premier cas, lorsqu'un utilisateur oublie un mot de passe, il suffit à l'administrateur de réinitialiser les informations d'identification de l'utilisateur, de lui rappeler qu'il est important de créer un mot de passe fort, voire de lui conseiller d'utiliser un gestionnaire de mots de passe pour réduire le nombre de mots de passe à retenir. Dans le second cas, lorsqu'un appareil ou un service tente de se connecter avec d'anciennes données, ce problème nécessite une solution plus complexe, et c'est ce que nous examinerons dans notre article.

Les mécanismes de base de ce type de verrouillage de compte sont les suivants. Par défaut, Active Directory bloque un utilisateur après trois tentatives de connexion infructueuses. Dans la plupart des cas, lorsqu'un utilisateur est invité à mettre à jour les informations d'identification de son compte Active Directory, il le fait sur son appareil le plus utilisé. Tous les autres appareils de cet utilisateur peuvent conserver les anciennes informations d'identification et les programmes ou services continueront automatiquement d'essayer d'accéder à Active Directory en les utilisant. Étant donné que les informations d'identification de ces appareils ne sont plus valides, ils ne pourront pas se connecter et Active Directory verrouille très rapidement le compte pour empêcher ce qui ressemble à une attaque par force brute.

Dans la plupart des cas, les administrateurs système seront obligés d'identifier la source de ces tentatives de connexion illégales et de les bloquer ou de demander à l'utilisateur de mettre à jour ses informations d'identification. Dans l'environnement actuel, où les utilisateurs peuvent avoir besoin de se connecter à partir de dizaines de sources différentes, trouver la cause première peut être une tâche ardue, ainsi que développer une politique de blocage appropriée qui peut réduire la fréquence de ces problèmes. Plus loin dans l'article, nous vous montrerons comment gérer les deux.

Raisons courantes de blocage dans Active Directory

Avant de parler de solutions pour aider au verrouillage de compte, il convient de noter qu'outre les deux raisons les plus courantes de verrouillage de compte mentionnées ci-dessus, il en existe de nombreuses autres.

Microsoft a un article TechNet complet sur la façon de résoudre les problèmes de blocage, et la liste comprend:

- Programmes qui ont d'anciennes informations d'identification dans leur cache

- changer les mots de passe dans les comptes de service;

- définir un seuil trop bas pour une entrée de mot de passe incorrecte;

- connexion utilisateur sur plusieurs ordinateurs;

- les noms d'utilisateur et mots de passe enregistrés contiennent des informations d'identification obsolètes;

- travaux planifiés avec des informations d'identification obsolètes;

- attribuer des lecteurs avec des informations d'identification obsolètes;

- réplication incorrecte d'Active Directory;

- sessions de serveur de terminaux interrompues;

- Connexions de compte de service obsolètes.

Le dépannage des problèmes de blocage d'Active Directory sera plus facile si vous avez une bonne compréhension des bases d'Active Directory. Nous avons rédigé de nombreux didacticiels pour vous aider à maîtriser Active Directory. Nous vous recommandons de commencer par notre guide des meilleurs didacticiels Active Directory . Assurez-vous de bien comprendre la différence entre les utilisateurs et les ordinateurs dans Active Directory , le fonctionnement des services Active Directory et la différence entre AD et LDAP .

Une fois que vous aurez compris ces sujets, vous aurez une excellente compréhension du fonctionnement du blocage de compte.

Résoudre le problème du blocage des comptes

En raison des nombreuses causes potentielles de verrouillage des comptes Active Directory, les administrateurs système doivent souvent se donner beaucoup de mal pour résoudre ce problème. Les administrateurs système doivent configurer le système pour suivre le nombre d'utilisateurs activés pour le verrouillage dans la forêt du domaine afin de pouvoir résoudre les problèmes de verrouillage avant qu'ils ne soient inondés d'appels d'utilisateurs.

Les premiers pas

Lorsque vous identifiez pour la première fois un compte bloqué, la première et la plus importante tâche consiste à déterminer si le blocage est causé par une cyberattaque.

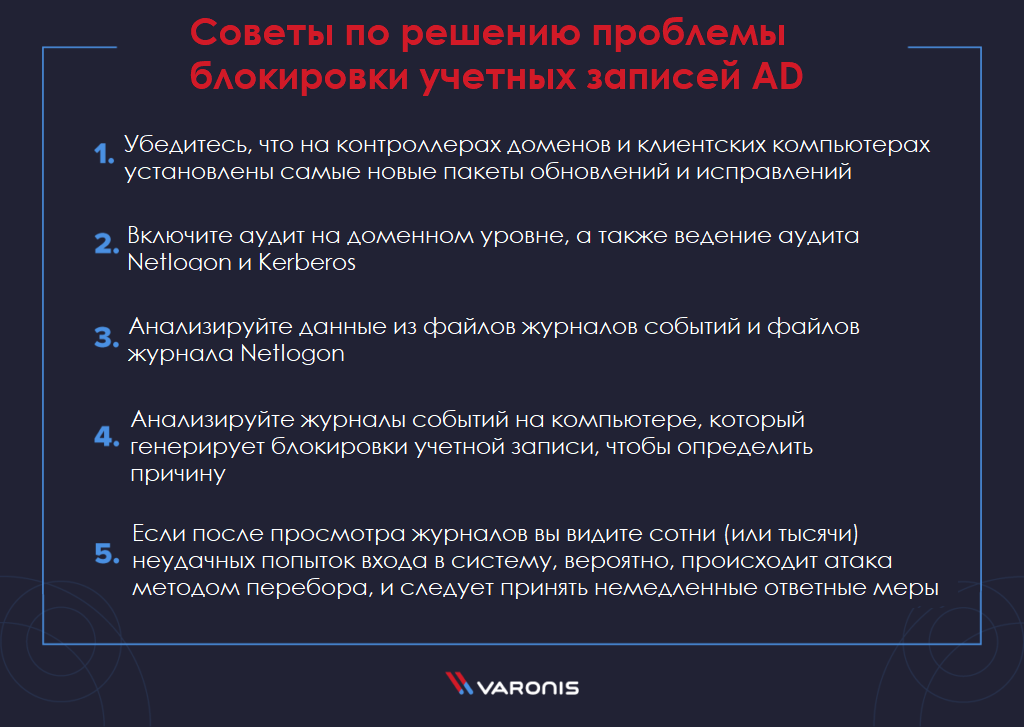

Pour vous assurer que vous disposez de suffisamment d'informations à étudier, vous devez suivre plusieurs étapes clés:

- Assurez-vous que les derniers Service Packs et correctifs sont installés sur les contrôleurs de domaine et les ordinateurs clients.

- Configurez les ordinateurs pour la collecte de données:

- activer l'audit au niveau du domaine;

- activer la journalisation Netlogon;

- activer la journalisation Kerberos.

- Analysez les données des fichiers journaux d'événements et des fichiers journaux Netlogon. Cela aidera à déterminer où et pour quelle raison les verrous se produisent.

- Analysez les journaux d'événements sur l'ordinateur générant des verrous de compte pour en déterminer la cause.

Si vous voyez des centaines (ou des milliers) de tentatives de connexion infructueuses après avoir examiné ces journaux, vous voyez probablement une attaque par force brute sur vos systèmes et vous devez prendre des mesures immédiates. S'il s'avère que le blocage a été causé par des raisons ordinaires, vous devez savoir comment cela s'est produit.

Facteurs à considérer dans une politique de blocage

Si vous rencontrez constamment plusieurs types de verrouillages de compte Active Directory, vous pouvez résoudre ce problème en examinant votre stratégie de verrouillage.

De nombreux administrateurs vous diront que la plupart, sinon la totalité, des verrouillages de compte peuvent être résolus en mettant en œuvre des stratégies de verrouillage de compte Active Directory plus intelligentes . Les partisans de cette approche recommandent à l'administrateur d'accéder à l'objet de stratégie de groupe par défaut pour le domaine et de modifier les paramètres de blocage appropriés par des paramètres plus appropriés.

Paramètre de seuil de verrouillage de comptedevrait être changé en un nombre beaucoup plus grand que 3 - peut-être 20 ou 30 - pour que le blocage ne soit déclenché que par une attaque par force brute par un hacker (dans ce cas, il y a des centaines de tentatives).

La durée du verrouillage du compte - le temps d'attente avant de déverrouiller automatiquement un compte - doit être définie sur 10 minutes (au lieu de, disons, 12 heures), ou la valeur par défaut de zéro (ce qui signifie un verrouillage permanent) ...

Enfin, le paramètre délicat «réinitialiser la stratégie de verrouillage du compte après» est défini sur 1 minute par défaut. Vous pouvez en savoir plus sur cette approche ici .

Après avoir obtenu des conseils professionnels de plusieurs ingénieurs Varonis, j'ai appris que la modification des paramètres de blocage par défaut d'Active Directory peut également aider. Mais vous devez être prudent avec cela, car vous devez d'abord vérifier la force globale des mots de passe des employés. Si votre politique de mot de passe est forte, augmenter le "Seuil de verrouillage de compte" peut avoir du sens, sinon cela risque de ne pas fonctionner. En outre, il existe un bon argument selon lequel ce seuil devrait toujours être nul. En conséquence, les utilisateurs seront obligés de contacter le support pour débloquer leurs comptes.

En fin de compte, l'approche que vous adopterez dépendra de votre environnement et du nombre de blocages que vous rencontrez quotidiennement. Vous devez vous efforcer de mettre en œuvre une politique de verrouillage qui contrôlera le nombre de tentatives de réinitialisation de compte tout en étant capable d'attraper les intrus qui tentent de pénétrer dans votre réseau.

Trois outils pour gérer les verrouillages de compte Active Directory

Les verrouillages de compte Active Directory sont si courants et une telle source de frustration pour les administrateurs réseau que plusieurs outils ont été spécialement conçus pour résoudre le problème. Certains sont fournis par Microsoft et d'autres sont proposés par des tiers. Voici une liste des meilleurs:

Logiciel de statut de verrouillage de compte

Il s'agit d'un ensemble standard d'outils fournis par Microsoft pour gérer le verrouillage de compte Active Directory. Il se compose d'un certain nombre de composants individuels.

Chacun de ces éléments vous aidera à explorer différents aspects de votre réseau:

- EventCombMT.exe collecte et filtre les événements à partir des journaux des événements des contrôleurs de domaine. Cet outil dispose d'une recherche intégrée de verrous de compte. Il collecte les ID d'événement associés à des verrous de compte spécifiques dans un fichier texte distinct qui peut ensuite être exporté.

- LockoutStatus.exe , . , .

- Netlogon Netlogon NT LAN Manager (NTLM). Netlogon — . Netlogon NLParse.exe, .

- Acctinfo ADUC ( Active Directory), lastLogon ( ) Password Expires ( ). , ADUC, « ». , .

ADLockouts

Il s'agit d'un programme simple qui tente de localiser la source des tentatives de mot de passe non valides qui ont entraîné le blocage d'Active Directory.

Cet outil est idéal pour les petits réseaux, mais pas aussi efficace dans un environnement plus vaste. L'application recherche dans chaque domaine et contrôleur de domaine un échec de connexion, puis analyse tous les événements associés. Son but est de déterminer la raison du blocage. Après cela, le programme analyse chaque machine et affiche tous les cas typiques de verrouillage de compte pour un certain nombre d'objets: lecteurs mappés, anciennes sessions à distance, tâches planifiées, etc.

PowerShell

Bien entendu, vous pouvez adopter l'approche la plus directe pour rechercher les raisons pour lesquelles les comptes Active Directory sont verrouillés et utilisent PowerShell. Ce processus peut prendre un peu plus de temps et être plus complexe que les outils ci-dessus, mais il vous donnera également des informations plus détaillées sur ce qui se passe exactement sur vos systèmes.

À l'aide de PowerShell, vous pouvez facilement filtrer le journal des événements pour les événements spécifiques au compte afin de déterminer la source du verrouillage du compte:

- Cela peut être fait à l'aide de la cmdlet Get-EventLog et de la commande suivante:

Get-EventLog -LogName Security | ?{{$_.message -like "*locked*USERNAME*"}} | fl -property *

- Get-UserLockoutStatus . , , , , .

Si vous êtes un administrateur réseau, vous n'avez probablement pas besoin d'expliquer à quel point le blocage des comptes Active Directory peut être compliqué. Dans cet esprit, il est tentant de traiter simplement le verrouillage de compte comme une fonctionnalité intégrale d'Active Directory et de déverrouiller automatiquement les comptes utilisateurs dès que vous recevez une demande d'assistance.

Cependant, ce n'est pas la bonne approche. En prenant le temps de rechercher les causes profondes des verrouillages de compte, vous pouvez les empêcher de se produire fréquemment. En outre, la modification des politiques de blocage peut être un moyen efficace d'identifier lorsqu'une erreur de l'utilisateur est à l'origine du blocage et lorsqu'une attaque cybercriminelle sur votre réseau.

En fin de compte, votre compréhension d'Active Directory déterminera l'efficacité avec laquelle vous pouvez empêcher et gérer les verrouillages de compte. Si vous êtes souvent frustré par l'incapacité de trouver la source de ces problèmes, vous pouvez utiliser les ressources que nous mettons à votre disposition. En particulier, consultez notre Guide des utilisateurs et des ordinateurs dans Active Directory et notre Guide d' étiquetage des données sensibles pour vous aider à mieux protéger votre réseau contre les cyberattaques.