De nos jours, tout le monde a entendu parler des réseaux cellulaires 5G de nouvelle génération. La 5G fait partie intégrante de la prise en charge des scripts de l'Internet des objets . Qu'est-ce que l'Internet des objets en général? En termes simples, il s'agit d'un ensemble d'appareils qui doivent interagir les uns avec les autres avec une intervention humaine minimale. Les chercheurs pensent que les réseaux 5G peuvent être utilisés pour une grande variété de scénarios IdO , tels que la médecine , les villes intelligentes , le contrôle de la congestion du trafic , les services d'urgence , et les opérations industrielles.etc. Pour mettre en œuvre de tels scénarios, les réseaux 5G fournissent de nouvelles architectures, services, applications et autres mécanismes de réseau.

Dans le même temps, la tâche la plus importante dans la conception de tels réseaux est d'assurer la sécurité pendant le transfert et le stockage des données. Une attention particulière doit être portée au problème de la sécurité des contenus multimédias, censés être transmis dans un grand nombre de scénarios. Les méthodes de cryptographie classiques modernes (non quantiques) sont encore suffisamment robustes pour être utilisées dans la technologie moderne. Cependant, le développement rapide de l'informatique quantique remet en question , , . . - , 5G.

. - , , - , . , N . : «» ( ) «» ( ). « » . , , . .

S-

- . . .

S-, B :

, : N, , «» « ». N.

B S-, R.

R , S.

S- R S.

:

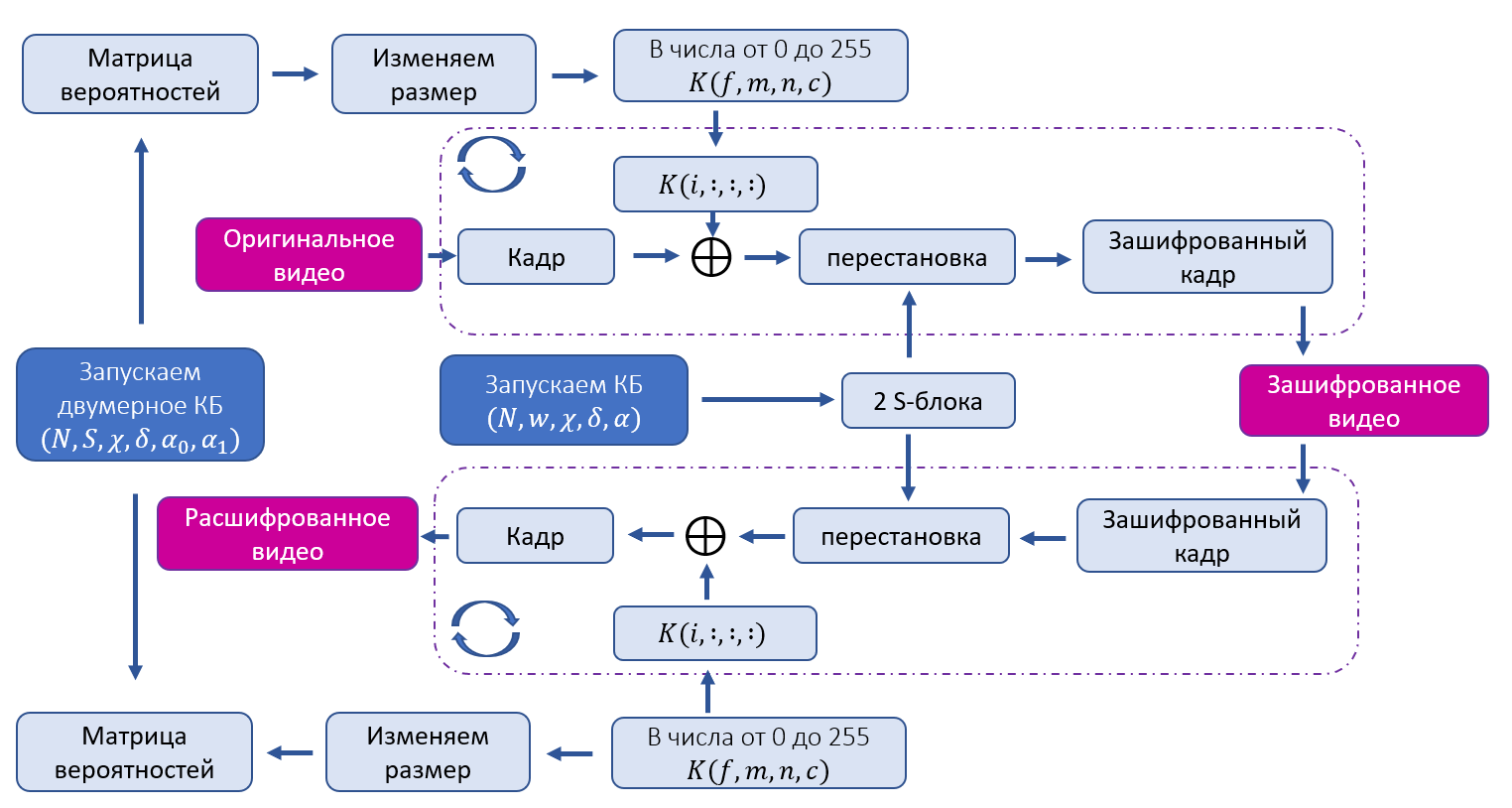

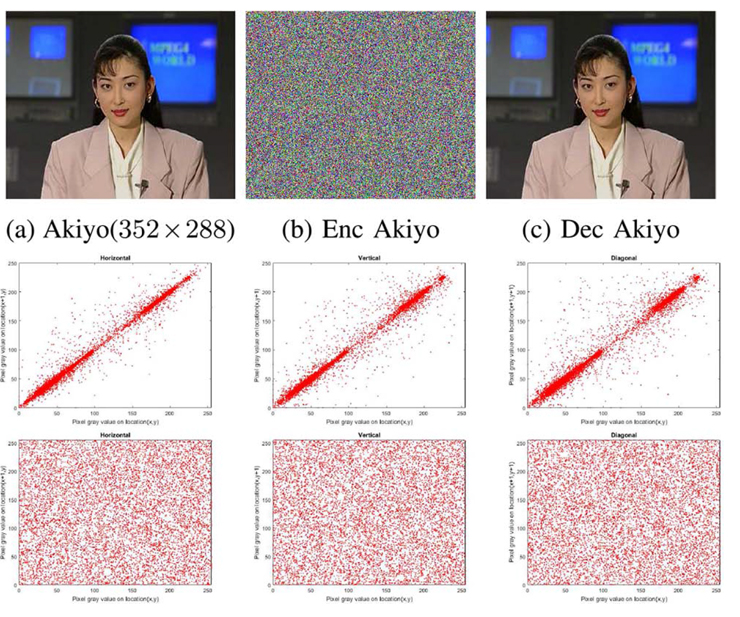

, 5G. , f m x n 3 :

, : N, , , “” “ ”. N × N.

.

K 0 255.

xor ( ) K.

S- n m .

S-

. .

. () () . , , .

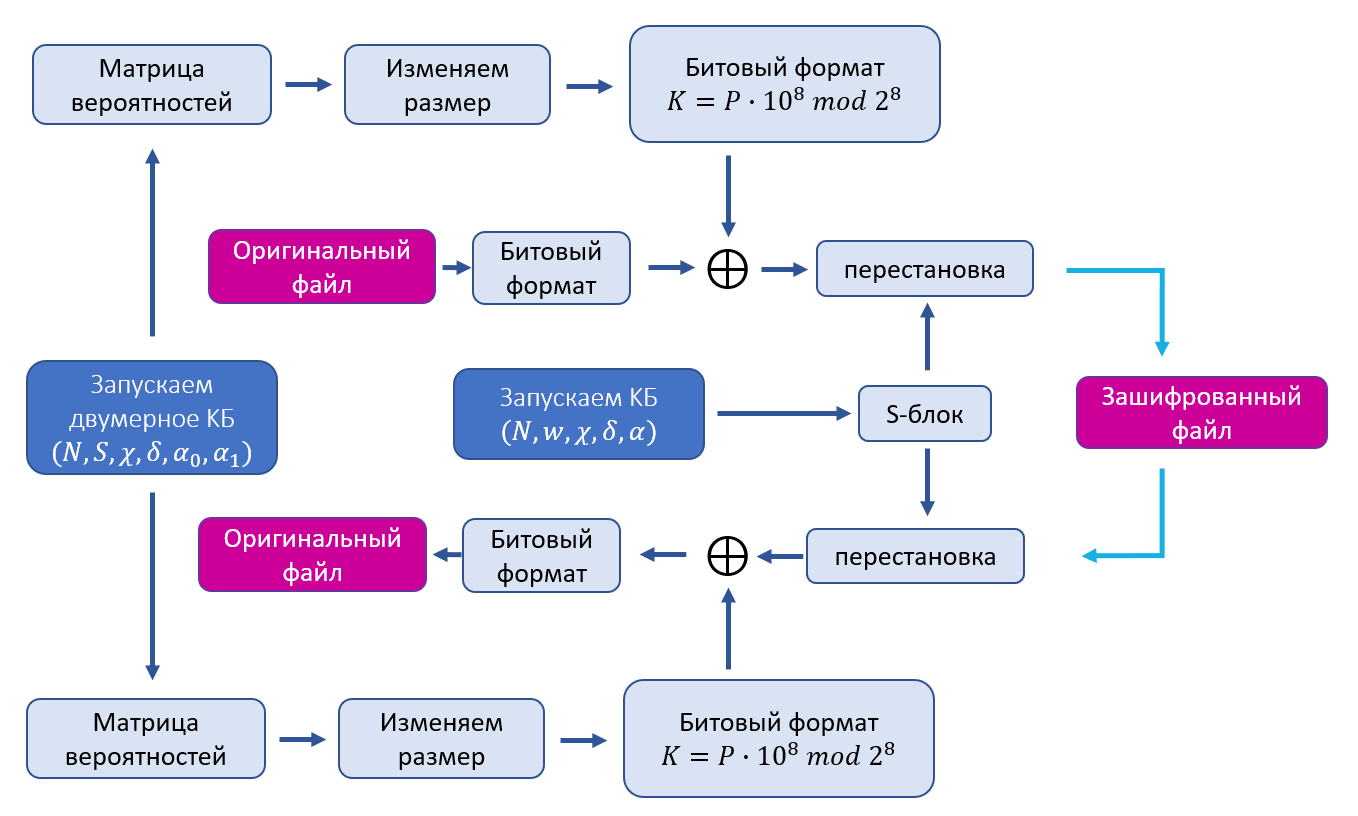

5G. : , , , .., . BF :

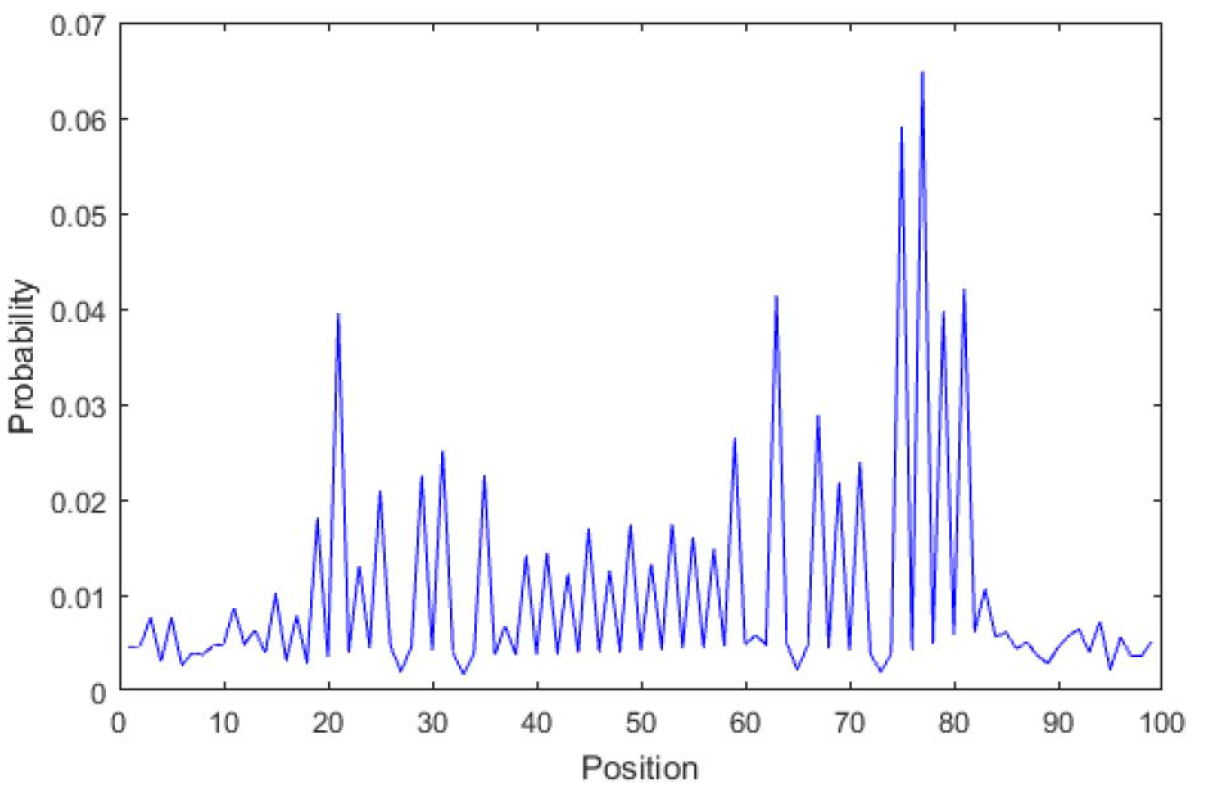

P N × N ( 1 ).

P PK length(BF) / 8.

PK K.

xor ( ) BF K.

S- 256

S- .

. .

5G

En conclusion, il convient de noter que malgré le fait que dans le travail original, ces algorithmes soient proposés pour une utilisation dans les réseaux 5G, rien n'interdit leur utilisation dans d'autres réseaux et systèmes. Ne soyez donc pas surpris si, dans un proche avenir, de tels algorithmes feront partie de notre vie quotidienne.