Aujourd'hui, voyons comment tester la sécurité du réseau sans fil d'une entreprise de manière relativement silencieuse. Le Raspberry Pi sera utilisé comme base, qui prend en charge l'installation de Kali Linux. L'installation de la distribution est assez simple:

- Téléchargez l'image officielle sur kali.org ;

- Gravez-le sur un disque SD en utilisant Win32image pour Windows et Gparted pour Linux;

- Lancez Raspberry Pi avec la carte SD installée.

Une fois installé, vous pouvez éventuellement mettre à jour les packages si disponibles. Mais aucune autre action n'est requise pour fonctionner pleinement. La taille requise de la carte mémoire est de 8 Go ou plus. Pour que le système fonctionne correctement, il est souhaitable d'utiliser un volume plus important.

L'article est à titre informatif uniquement. N'enfreignez pas la loi.

Désormais, lorsque le système est prêt à fonctionner, il ne reste plus qu'à configurer le lancement des programmes au démarrage du système. il est supposé que le Raspberry Pi sera installé directement à portée du point d'accès souhaité pour la collecte autonome des données d'autorisation Wi-Fi. Il existe de nombreux outils pour travailler avec WPA2-Personal, avec différents degrés d'interactivité, mais la suite aircrack-ng est un classique intemporel . Il comprend divers modules auxiliaires qui vous permettent de tester complètement les réseaux sans fil, de la commutation de l'interface au mode moniteur à la détection de mot de passe par force brute. Dans notre cas, nous devons uniquement intercepter les poignées de main Wi-Fi et les enregistrer pour une analyse ultérieure.

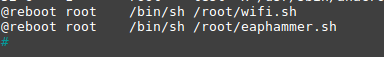

Cela peut être fait à l'aide du planificateur de tâches crontab. Les lignes correspondantes doivent être ajoutées pour exécuter les scripts wifi.sh et eaphammer.sh :

Wifi.sh basculera l' interface sans fil en mode moniteur et exécutera l'outil airodump-ng , enregistrant les poignées de main WPA2-Personal trouvées dans un fichier pour une analyse plus approfondie.

Dans la commande de lancement airodump-ng , il est nécessaire de spécifier les paramètres de l'interface sans fil et le fichier dans lequel les prises de contact reçues seront enregistrées (données transmises lorsque l'utilisateur se connecte au point d'accès) à l'aide du commutateur -w . De plus, il est recommandé de spécifier le BSSID (adresse MAC du point d'accès) à l'aide de la clé--bssid et le canal sur lequel il s'exécute en utilisant -c . Ce n'est pas nécessaire, mais si vous spécifiez, seules les données nécessaires seront interceptées.

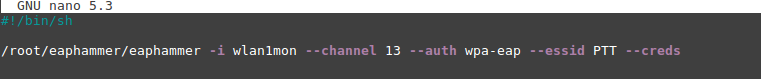

Le deuxième script lancera l'outil eaphammer conçu pour détourner les informations d'identification lors de l'utilisation du protocole WPA2-Enterprise.

L'outil fonctionne sur le principe d'un "jumeau maléfique", par conséquent, dans les paramètres de lancement de l'outil, il est nécessaire d'indiquer:

- -i est le nom de l'interface réseau. Si plusieurs outils fonctionnent simultanément à l'aide d'un réseau sans fil, des interfaces supplémentaires doivent être ajoutées;

- --essid - nom du point d'accès;

- --channel - canal sur lequel le point d'accès fonctionne;

- --auth - méthode d'authentification;

- --creds - collection de comptes.

De plus, pour mener une attaque, vous devez générer un certificat en exécutant la commande ./eaphammer --cert-wizard . Dans le menu interactif, vous pouvez spécifier absolument toutes les informations, cela n'affectera pas la qualité de l'attaque.

Nous enregistrons les paramètres et, à l'avenir, les scripts fonctionneront avec le démarrage du système.

Essai

Pour effectuer des tests, vous devez positionner le Raspberry Pi de manière pratique dans la portée du point d'accès afin que personne ne le remarque pendant la collecte des données. L'installation doit fournir une alimentation 5V et 2-2,5A pour fonctionner. Ayant exclu la possibilité d'utiliser un adaptateur pour se connecter à une prise, il faut penser à une batterie de type powerbank pour assurer un fonctionnement ininterrompu pendant toute la durée du test.

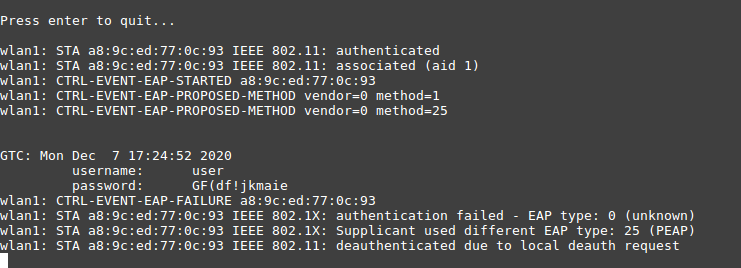

Au final, il ne reste plus qu'à récupérer l'installation et à analyser les données obtenues. Lors de l'utilisation d' eaphammer, les données seront écrites sous forme de poignée de main dans le dossier de butin, qui est situé au même endroit que l'outil lui-même, mais il est préférable de jouer en toute sécurité et d'ajouter une redirection de sortie pour écrire dans un fichier dans le script de lancement de l'outil. Ensuite, l'analyse consistera uniquement à trouver les informations d'identification dans le fichier de sortie.

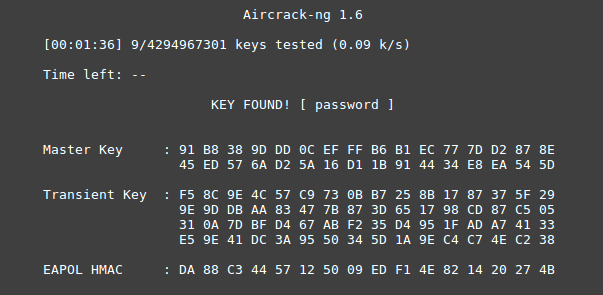

S'il était possible d'intercepter les données pour se connecter à WPA2-Personal, il ne restait plus qu'à essayer de deviner le mot de passe à l'aide d'un dictionnaire. L'énumération peut être effectuée à l'aide de différents outils:

- en utilisant Aircrack-ng ;

- l'outil Pyrit , qui vous permet de l'utiliser lorsque vous regardez à travers la puissance d'une carte vidéo;

- CowPatty - Fournit des tables arc-en-ciel de force brute.

Et aussi avec l'aide d'outils de force brute assez populaires:

- John The Ripper Hashat — CPU, GPU.

Les tables arc-en-ciel sont des hachages spécialement calculés qui sont utilisés pour récupérer très rapidement les mots de passe. Ce sont des bases de données dans lesquelles un hachage précalculé correspond à un mot de passe. Si nous parlons de Wi-Fi, alors le calcul des tables arc-en-ciel prend autant de temps qu'une attaque par force brute ordinaire, mais la recherche d'un mot de passe à l'aide d'une table arc-en-ciel déjà créée prendra quelques secondes. Par conséquent, si vous n'avez besoin de vérifier qu'une seule poignée de main pour un point d'accès, il n'y aura aucune différence entre les mots de passe de force brute et la compilation de tables arc-en-ciel. L'utilisation de tables arc-en-ciel n'a de sens que lors du test de deux ou plusieurs poignées de main, car le test de plusieurs poignées de main sur des tables arc-en-ciel prend le même temps que le test d'un.Il convient également de noter un inconvénient majeur des tables arc-en-ciel: elles prennent beaucoup de place, bien plus qu'un dictionnaire ordinaire avec des mots de passe.

Si nous comparons les performances des outils qui permettent d'utiliser la puissance du CPU et du GPU lors de la recherche, la différence entre, par exemple, Aircrack-ng et Hashat sera assez significative. Même si nous comparons les modes de force brute en utilisant les puissances CPU et GPU séparément lors de la force brute via Hashcat, dans le premier cas, en utilisant, par exemple, un CPU Xeon E5450, la vitesse sera d'environ 3500 PMK / s, et lors de l'utilisation d'un GPU, par exemple, GTX 1050Ti, la vitesse augmentera à ~ 130 000 PMK / s.

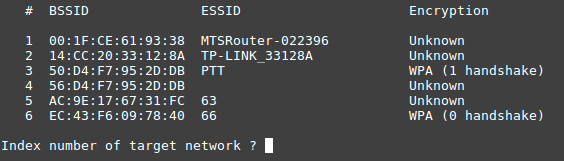

Sur la base du fait qu'une seule poignée de main a été interceptée, il serait plus opportun de forcer brutalement le mot de passe à l'aide d' Aircrack-ng... Étant donné qu'au départ seul le numéro du canal pour lequel les prises de contact ont été capturées était indiqué, lors de la lecture du vidage, la liste des points d'accès travaillant sur ce canal sera indiquée, ainsi que des informations indiquant si une prise de contact a été reçue pour l'un d'entre eux.

Nous sélectionnons le réseau d'intérêt « PTT » et le processus de recherche commence. Il existe de nombreuses ressources différentes sur Internet où vous pouvez trouver un dictionnaire intéressant, par exemple ici ou ici .

En plus des ressources ouvertes, il existe également des outils spécialisés pour générer vos propres dictionnaires. L'un d'eux est Crunch , qui est assez simple à utiliser:

crunch 8 9 1234567890 -o wordlist.txt

Où

- 8 9 - longueur minimale et maximale des mots de passe dans le dictionnaire;

- 1234567890 - symboles utilisés. Il est permis d'utiliser à la fois des chiffres et des lettres, ainsi que des caractères spéciaux;

- -o est le fichier dans lequel toutes les variantes seront écrites.

En conséquence, le mot de passe s'est avéré être " mot de passe ".

Conseils pour réduire la possibilité de compromettre votre réseau sans fil

- lors de l'utilisation de WPA2-Personal, la longueur recommandée du mot de passe doit être supérieure aux 8 caractères minimum requis; de plus, l'utilisation de mots de passe de dictionnaire réduit considérablement le temps de les deviner. À partir de 2020, certains des mots de passe à 8 caractères les plus populaires sont toujours «12345678» et «mot de passe»;

- MAC- . , , , MAC- , . MAC- . , « » , ;

- . . . (VLAN) ;

- ;

- WPA2-Enterprise, , ;

- (WIPS). / . OSI, WIPS , “ ”.