En conséquence, la durée de vie de ces attaques est courte. Dans 73% des cas, les faux domaines sont actifs pendant une journée et sont utilisés pour envoyer un petit nombre de messages, voire un seul, à une victime prédéterminée. L'analyse des attaques utilisant des domaines similaires montre qu'en 2020, elles étaient le plus souvent ciblées sur les entreprises engagées dans le e-commerce (livraison de nourriture, achats en ligne, vente de billets d'avion, etc.). Les services informatiques arrivent en deuxième position, suivis par la production industrielle et la vente au détail. L'année dernière, l'alignement était différent: une attaque relativement «coûteuse» (en termes de temps consacré à l'exploration préliminaire, mais pas à la technologie) menaçait principalement les entreprises du secteur financier.

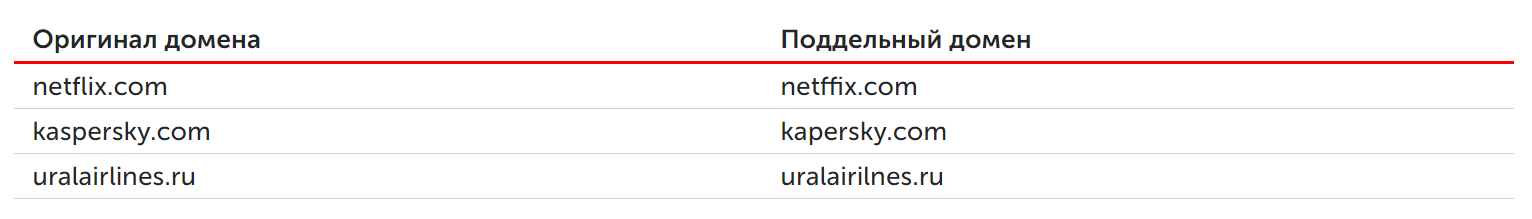

Les grandes entreprises investissent certains efforts dans la protection contre les attaques de domaines avec des lettres supplémentaires (manquantes, confuses): le plus souvent, il s'agit de l'enregistrement préventif de tous les domaines similaires. Cette approche présente un inconvénient compréhensible: il existe de nombreuses options pour les domaines, et dans une grande organisation, une fausse lettre peut provenir non seulement d'une «propre» adresse sosie, mais aussi d'adresses qui ressemblent à des contacts de sous-traitants. La deuxième méthode consiste à ajouter des domaines similaires à la liste noire, qui est pleine de fautes de frappe et de blocage des messages légitimes. L'étude propose une méthode de protection utilisant une solution anti-spam moderne. Il maintient non seulement une liste à jour des domaines similaires déjà utilisés, mais analyse également l'expéditeur de la lettre selon un algorithme spécifique. Un message provenant d'une source jusque-là inconnue est mis en quarantaine et les enregistrements whois sont analysés,l'heure de création du domaine et d'autres paramètres sont notés. La similitude de l'adresse de l'expéditeur avec la correspondance régulière, combinée à d'autres informations révélées lors de l'analyse du domaine, vous permet de séparer plus précisément la correspondance normale des attaques de phishing.

L'article contient des données de l'unité du FBI et de l'Internet Crime Complaint Center. Les statistiques agrégées des rapports des cinq dernières années montrent que les dommages causés par les attaques par courrier électronique ont quintuplé aux États-Unis seulement. Les exemples publics d'attaques BEC réussies sont d'une ampleur frappante et relativement faciles à attaquer. 50 millions de dollars ont été volés en envoyant des factures depuis un domaine similaire à celui d'un grand fabricant taïwanais. La filiale de Toyota a perdu 37 millions . Un exemple de fraude par courrier un peu plus subtile: les cybercriminels se sont connectésà la correspondance entre les deux clubs de football et a prélevé l'une des tranches du virement du joueur sur leurs comptes. Les dégâts sont d'un demi-million de dollars. Malgré l'évolution des modes de communication modernes (messagers et téléconférences), le courrier électronique reste un outil commercial activement utilisé et non moins régulièrement attaqué.

Que s'est-il passé d'autre

Une vulnérabilité sérieuse a été découverte dans les dispositifs médicaux tels que les appareils d'IRM et de rayons X de GE. Cette technique est contrôlée par un ordinateur Unix auquel le fabricant peut se connecter pour la maintenance. Les identifiants et les mots de passe de connexion sont définis par défaut et ne peuvent pas être modifiés par l'organisation exploitante. Jusqu'à ce qu'ils soient modifiés de force par la société de services, il est recommandé de restreindre l'accès aux appareils via les protocoles standard FTP, SSH et Telnet.

FireEye informesur le piratage des serveurs et le vol d'outils pour tester la sécurité du périmètre de l'entreprise. En d'autres termes, les cybercriminels ont eu accès à un ensemble bien huilé de «clés principales» - exploits pour diverses vulnérabilités dans les logiciels et l'infrastructure réseau. En plus de la divulgation publique, la société a également publié un ensemble de règles sur Github pour identifier et bloquer les attaques à l'aide de logiciels volés.

Une autre publication de Kaspersky Lab fin 2020 examinenouvelles habitudes des travailleurs à distance et menaces associées. Les attaques contre les employés n'ont pas fondamentalement changé cette année, mais il y a plus de vulnérabilités dans l'infrastructure de l'entreprise. Un exemple de l'étude: l'utilisation généralisée des ordinateurs personnels et des comptes personnels à distance - le plus souvent des comptes dans le courrier et la messagerie instantanée - pour les tâches professionnelles. Ou vice versa - utiliser un ordinateur de travail pour des affaires personnelles.