Intro

Aujourd'hui, nous sommes tous soumis à un certain degré de menace de Troie. Tout appareil acheté dans le magasin le plus proche sous la maison peut vous servir non seulement en tant que consommateur, mais également en tant qu'attaquant à ses fins. Par conséquent, la menace s'appelle Trojan: dans la mythologie grecque antique, il y a un cas de capture d'une forteresse entière à l'aide d'un cadeau qui à première vue ressemble à cela. Que dire de la capture des données des utilisateurs modernes: mots de passe, conditions requises, messages privés.

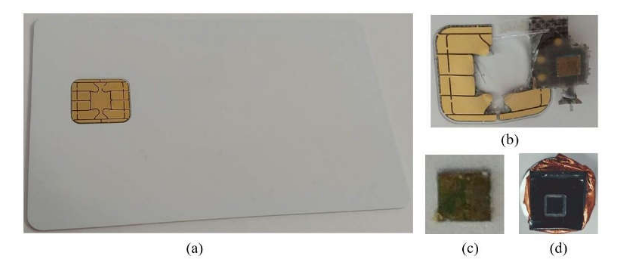

Il existe deux principaux types de chevaux de Troie: les logiciels et le matériel. Le cheval de Troie logiciel est un type de malware se faisant passer pour un logiciel légitime. En règle générale, il s'agit d'une émulation de logiciel libre ou d'une pièce jointe dans un e-mail, et l'installation de ce programme permet d'effectuer ses véritables tâches cachées: contrôle total sur le PC, les données personnelles, les transactions, etc. Le cheval de Troie matériel poursuit à peu près les mêmes objectifs, à savoir une modification malveillante des circuits électriques des appareils (le plus souvent dans le but de voler des données et des mots de passe). Disons que vous achetez un clavier dans un magasin non vérifié, et que cet appareil contient une antenne intégrée (n'importe quel émetteur radio) à l'intérieur, qui est capable de transmettre des caractères saisis à un attaquant via une communication radio. En général, ce problème se pose souvent,lorsqu'une entreprise conçoit un circuit intégré (ci-après dénommé CI), mais pour la production de tels circuits, elle doit se tourner vers une autre entreprise peu fiable. Cela ne semble pas du tout sûr, non?

Aujourd'hui, il existe de nombreuses façons de se protéger contre les menaces de chevaux de Troie logiciels et, surtout, elles sont constamment mises à jour, car les logiciels malveillants et le matériel ne sont pas en veille et s'améliorent avec le temps. Les recommandations les plus simples pour l'utilisateur sont de mettre à jour régulièrement le logiciel, d'utiliser un "antivirus" et de ne pas accéder à des liens non vérifiés dans le courrier et sur Internet. Cependant, que faire des menaces matérielles? Il s'avère que l'analyse des menaces par apprentissage automatique gagne en popularité ces derniers temps. C'est ce dont je voulais parler aujourd'hui.

Recherche basique

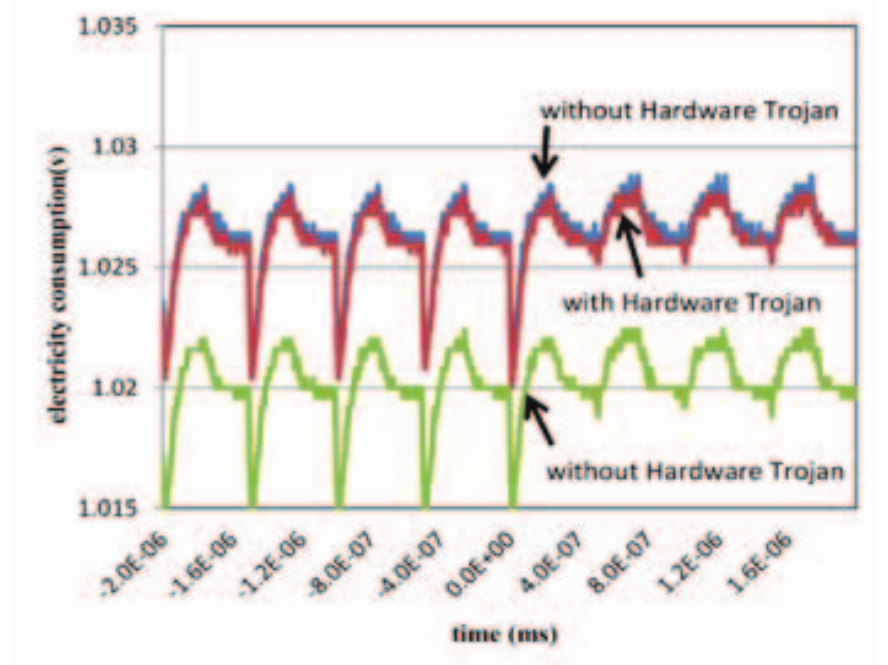

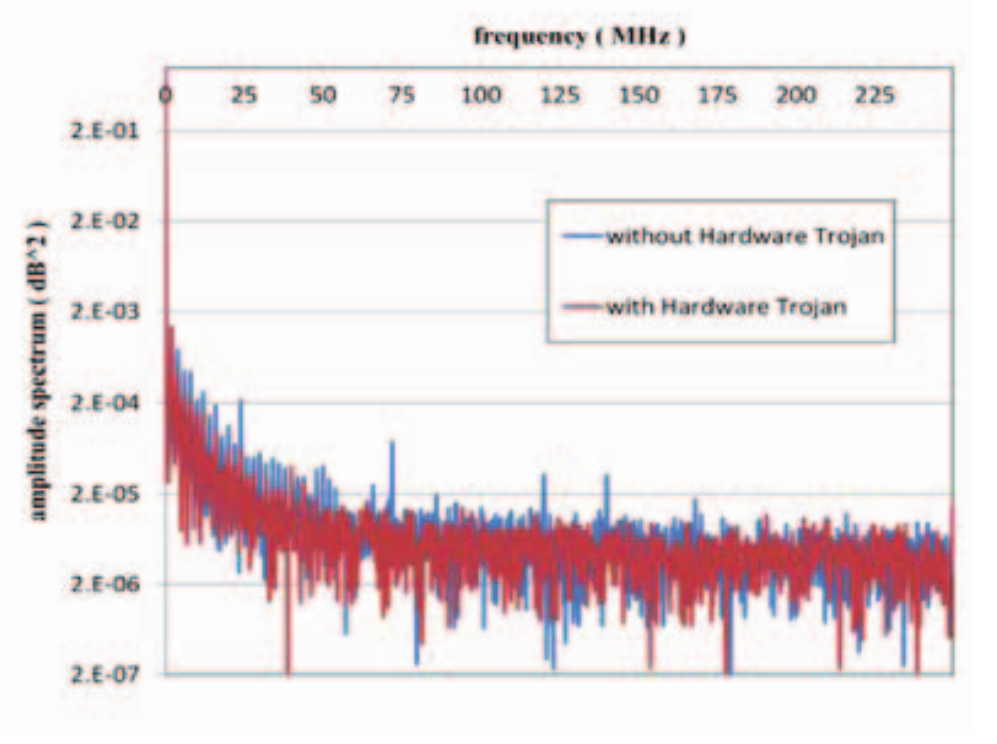

, , . . , () , .

, ( - , - +-1( )) (SVM), . , FPGA - .

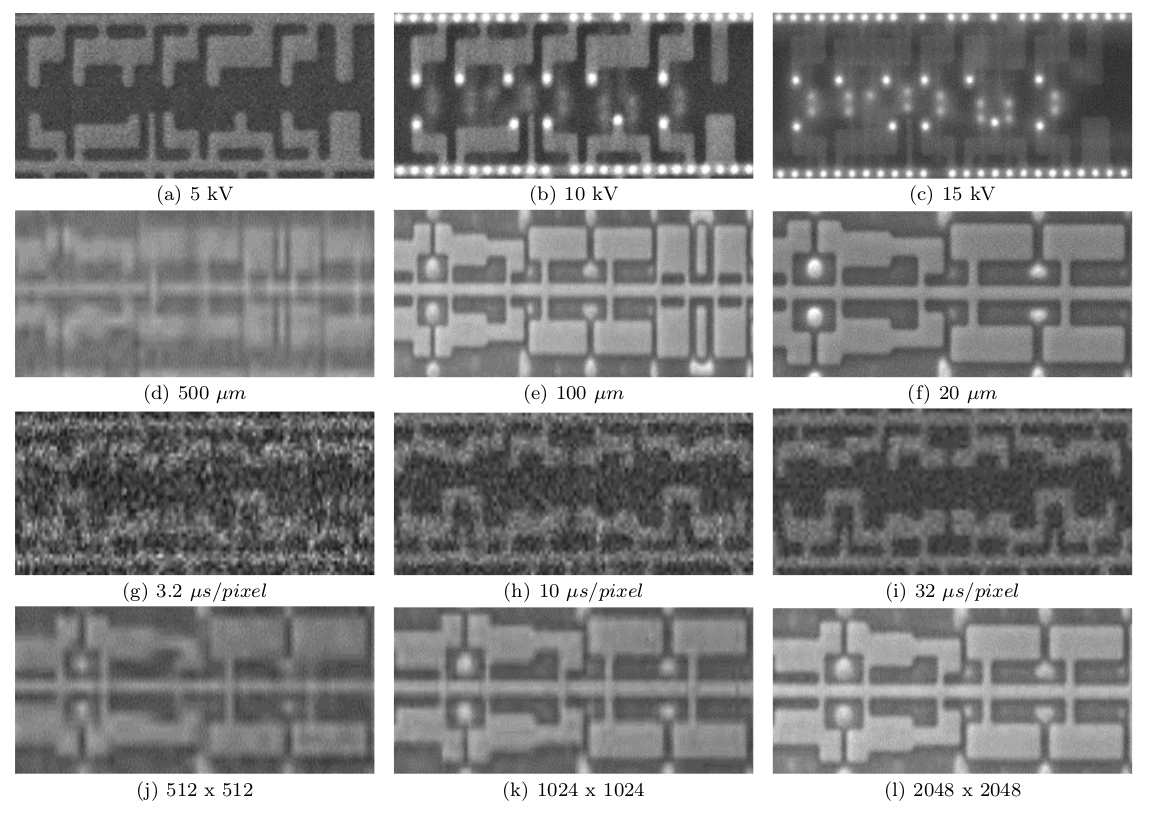

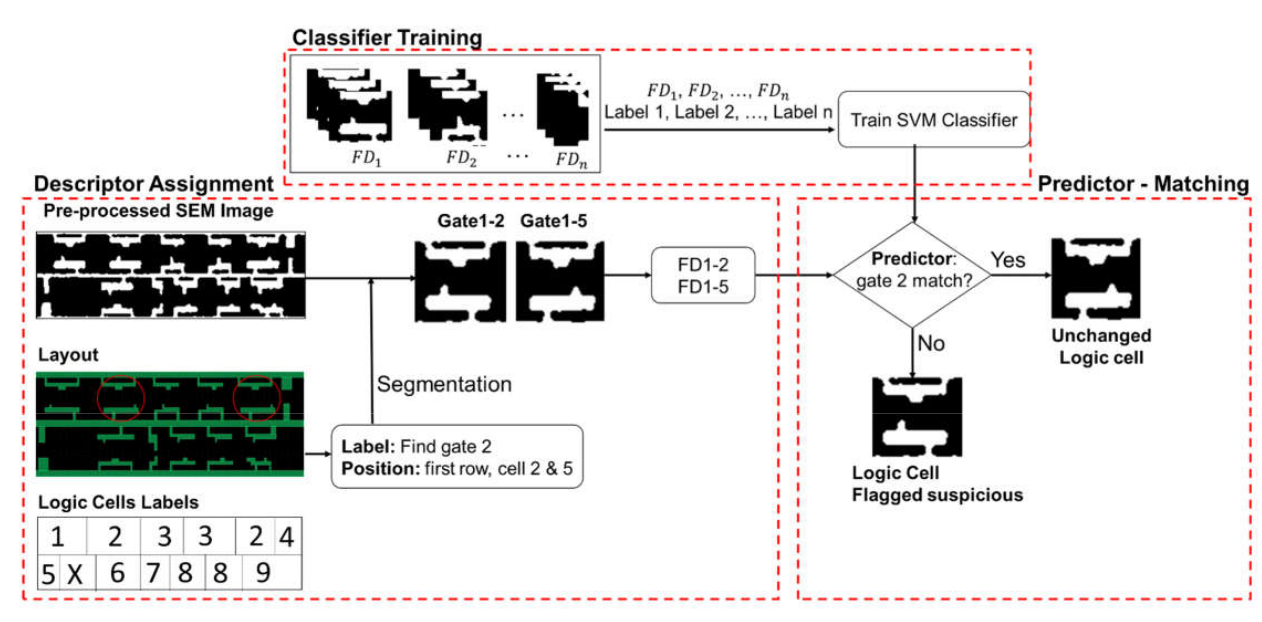

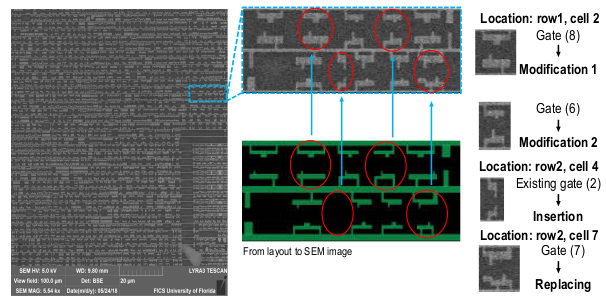

, , "Journal of Hardware and Systems Security" 2018 . , , . : () ( , ). .

, : - , - , . , , . - .

:

( ); \ , , ..; NAND NOR ;

; , \ .

:

;

;

.

, . . . , (dwelling time) ( , ., ; machine learning ).

: "" . .

. , , .

, - . , . - SVM RBF ( ). , , , .

RBF

RBF(radial basis function) - . , SVM . . :

rbf_kernel_svm_clf = Pipeline([

("scaler", StandardScaler()),

("svm_clf", SVC(kernel="rbf", gamma=5, C=0.001))

])

rbf_kernel_svm_clf.fit(X, y)

, , - . -. ,

, , , . .

- , . , , . ( ) . , , . . !

Takato Iwase, Yusuke Nozaki, Masaya Yoshikawa, "Detection Technique for Hardware Trojans Using Machine Learning in Frequency Domain", 2015 IEEE 4th Global Conference on Consumer Electronics (GCCE)

N. Vashistha, M. Tanjidur Rahman, H. Shen, D. L. Woodard, N. Asadizanjani, and M. Tehranipoor, “Detecting Hardware Trojans Inserted by Untrusted Foundry using Physical Inspection and Advanced Image Processing,” Springer journal of Hardware and Systems Security, special issue on Hardware Reverse engineering and Obfuscation 2018.

Nidish Vashistha, Hangwei Lu, Qihang Shi, M Tanjidur Rahman, Haoting Shen, Damon L Woodard, Navid Asadizanjani and Mark Tehranipoor, "Trojan Scanner: Detecting Hardware Trojans with Rapid SEM Imaging combined with Image Processing and Machine Learning".

M. Tehranipoor and F. Koushanfar, “A Survey of Hardware Trojan Taxonomy and Detection,” IEEE Des. Test Comput., vol. 27, no. 1, pp. 10–25, Jan. 2010.

Joseph Clements and Yingjie Lao, "Hardware Trojan Attacks on Neural Networks", Department of Electrical and Computer Engineering Clemson University, Clemson, SC 29634.

Yuntao Liu, Yang Xie, and Ankur Srivastava, "Neural Trojans", 2017 IEEE 35th International Conference on Computer Design.

X. Zhang and M. Tehranipoor, “Case study: Detecting hardware Trojans in third-party digital IP cores,” in 2011 IEEE International Symposium on Hardware- Oriented Security and Trust, 2011, pp. 67–70.

K. Xiao, D. Forte, Y. Jin, R. Karri, S. Bhunia et M. Tehranipoor, «Chevaux de Troie matériels: leçons apprises après une décennie de recherche», ACM Trans. Des. Autom. Électron. Syst., Vol. 22, non. 1, pp. 1-23, mai 2016.

F. Wolff, C. Papachristou, S. Bhunia et RS Chakraborty, «Vers des circuits intégrés de confiance sans cheval de Troie: système d'analyse et de détection des problèmes», dans Actes de la conférence sur la conception, l'automatisation et les tests en Europe, 2008, p. 1362-1365.