Dans cet article, vous apprendrez:

Que sont les schémas de partage secret et avec quoi ils sont consommés

Pourquoi les schémas de seuil sont bons

L'idée du schéma Mignott

Idée de schéma Carnin-Green-Hellman

Où de tels régimes sont appliqués

Que sont les schémas de partage de secrets et pourquoi sont-ils nécessaires?

, "Gent und seine Schönheiten". , . , , - , - , - ... , – . , . . , , .

. , , . , .

. " ", , .

:

- ,

- ,

-

- ́

. , ? ?

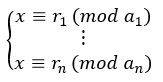

, , (t, n) . n , , t . t-1 , . , , , .

, n , , t n . , , , t, .

. :

,

,

. ,

,

.

, :

–

,

, n – ,

.

, . , S.

.

.

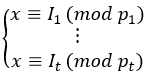

t . :

,

. t-1 , ,

– t-1 . , , ,

.

, , , . , , . , – .

--

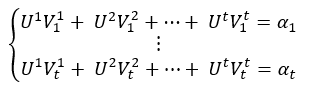

, c t , , t . . n+2 t , t x t, , t ( ).

. S

–

.

t t U:

, , . U, .

, t , . , -- . , t , .

(t, n) . , t , . , , .

Pour créer des cryptosystèmes à seuil, de tels systèmes de cryptage ouverts peuvent être utilisés, tels que:

Cryptosystème RSA

Cryptosystème El Gamal

Les cryptosystèmes à seuil sont utilisés dans de nombreux domaines, tels que le stockage de la clé privée d'une autorité de certification, le gouvernement et l'armée, les environnements cloud et les systèmes de vote électronique.

Sources

Karnin E. D., Greene J. W., Hellman M. E. «Sur les systèmes de partage secret» // IEEE, 1983.

Schneier B. «Cryptographie appliquée. Protocoles, algorithmes, textes sources en langage C »- Triumph, 2002

https://ru.wikipedia.org/wiki/Sharing_Secret

http://cryptowiki.net/index.php?title=Secret_Sharing Schemes._Threshold_Cryptography