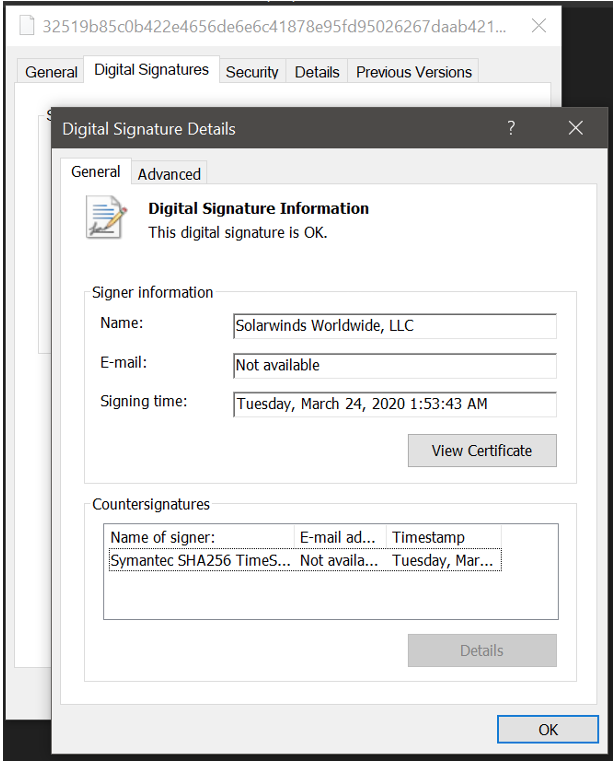

La validité de la signature numérique sur la DLL avec la porte dérobée intégrée

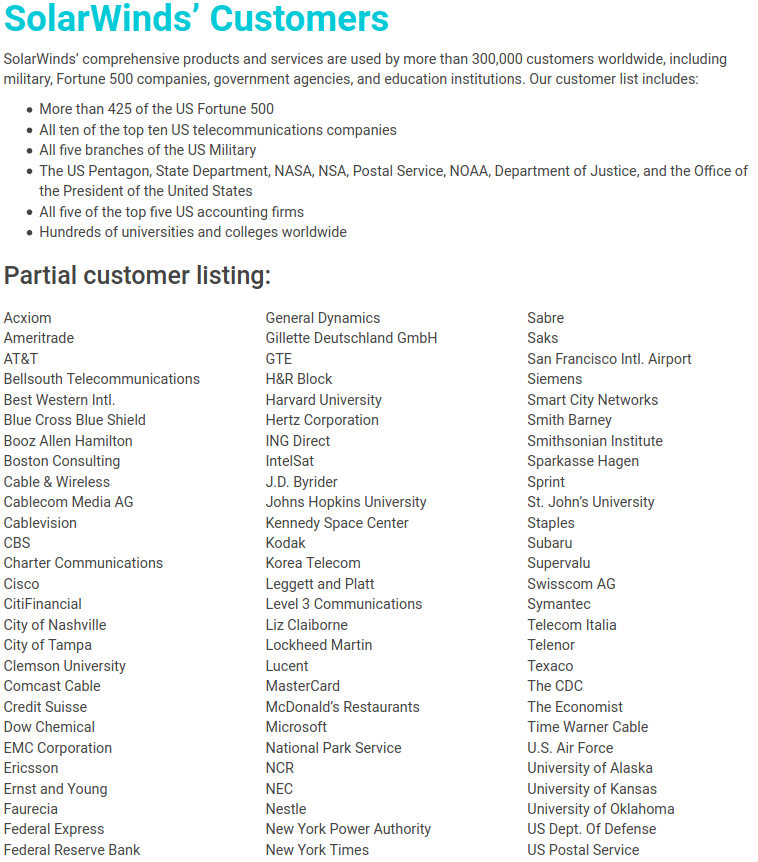

pratiquement tous les médias de base était la nouvelle du logiciel de cambriolage SolarWinds dans la campagne mondiale de cyberespionnage. Ici, vous devez comprendre l'ampleur de l'attaque: ce logiciel de surveillance de l'infrastructure informatique (CPU, RAM, réseau) est utilisé par des milliers d'entreprises privées et d'agences gouvernementales, dont la NSA, le Pentagone, le département d'État, etc. Un total de 300 000 clients dans le monde (cette page a déjà été supprimée du site Web officiel de SolarWinds, le lien est une copie de l'archive Web).

Le plus intéressant dans cette attaque: 1) l'introduction d'une porte dérobée dans les mises à jour de SolarWinds et 2) le mécanisme original de masquage des données dans le trafic HTTP de service du programme SolarWinds. En un mot, nous allons vous parler de la méthode de stéganographie (signalisation secrète) qui a été utilisée ici.

Certains détails sur l'attaque ont été publiés par FireEye dans un rapport daté du 13 décembre 2020. Cette entreprise américaine doit protéger les réseaux de ses clients d'un tel sabotage, mais elle a finalement elle-même souffert du piratage avec eux.

Quelques clients de SolarWinds:

Faits marquants

- La porte dérobée a été découverte sept mois après le début de l'attaque et portait le nom de code SUNBURST. Compte tenu de l'ampleur de l'infection, il s'agit d'un grave échec des sociétés d'antivirus.

- DLL SolarWinds Orion, .

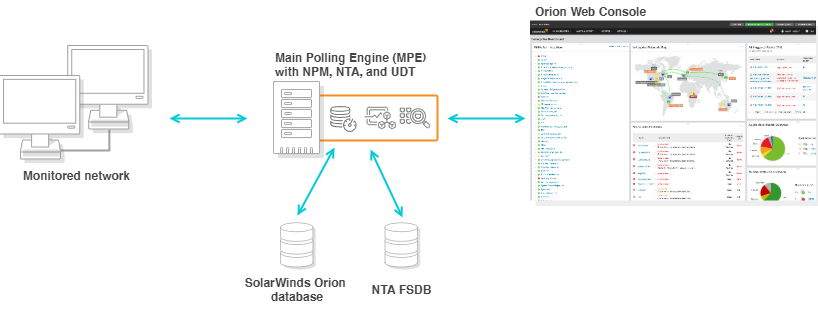

SolarWinds Orion

La porte dérobée a été trouvée dans la bibliothèque SolarWinds.Orion.Core.BusinessLayer.dll , qui est signée avec une signature numérique valide de SolarWinds Worldwide, LLC (capture d'écran ci-dessus).

En particulier, un certain nombre de mises à jour du programme SolarWinds Orion pour mars-mai 2020 ont été infectées, qui ont été distribuées avec une signature numérique valide.

Il s'agissait d'un fichier de correctif Windows Installer standard avec toutes les ressources habituelles, y compris la bibliothèque SolarWinds.Orion.Core.BusinessLayer.dll infectée . Après l'installation, la bibliothèque était normalement chargée en mémoire par l' exécutable SolarWinds.BusinessLayerHost.exe standard .

Microsoft a expliqué que les attaquants «ont utilisé [un compromis sur site] pour accéder au certificat de signature de jetons SAML de confiance de l'organisation [SolarWinds]. Cela leur a permis d'usurper les jetons SAML pour tous les utilisateurs et comptes existants de l'organisation, y compris les utilisateurs hautement privilégiés. Apparemment, on parle de pénétration physique dans le bureau de l'entreprise (compromis sur site).

Caractéristiques uniques

- Domain Generation Algorithm (DGA) pour générer des sous-domaines et modifier les requêtes DNS. Le cheval de Troie a envoyé une demande de résolution du sous - domaine avsvmcloud [.] Com et la réponse DNS contenait un enregistrement CNAME indiquant le serveur de commandes.

- Tout le trafic a été déguisé en trafic réseau à l'aide du protocole de service Orion Improvement Program (OIP) via l'API SolarWinds. Ainsi, les antivirus et les pare-feu ne pouvaient pas faire la distinction entre l'activité de la porte dérobée et l'activité réelle de SolarWinds.

- Le code de la porte dérobée était intégré dans des composants logiciels standard.

Stéganographie

Et voici la partie la plus intéressante - comment exactement les paquets masqués de porte dérobée dans le trafic réseau normal:

HTTP GET HTTP HEAD, — HTTP PUT HTTP POST. PUT , 10000 ; POST. HTTP- If-None-Match userID, , .

JSON HTTP POST PUT userId, sessionId steps. DEFLATE XOR. Base64.

HTTP- XML, .NET. GUID HEX. HTTP- hex- :\{[0-9a-f-]{36}\}"|"[0-9a-f]{32}"|"[0-9a-f]{16}

. , GUID HEX. -HEX, HEX. DWORD , , . XOR , DEFLATE. — ASCII, JobEngine , .

Dans le cas de telles attaques avancées, il est impossible d'identifier les développeurs du programme. Les chercheurs font des hypothèses basées sur la coïncidence du code avec des outils de piratage découverts précédemment, ainsi que sur la base de l'identité exacte de la victime de l'espionnage.

Par exemple, en 2010, les installations d'enrichissement d'uranium iraniennes ont été endommagées . Le malware Stuxnet très avancé a légèrement modifié la vitesse de rotation des installations - et les a finalement désactivées. En conséquence, il est logique de supposer que les clients et les développeurs du malware étaient les services secrets des États-Unis et d'Israël , puisque ces pays tentent systématiquement d'empêcher la fabrication d'armes nucléaires en Iran, pas toujours en utilisant des méthodes diplomatiques.

Quant à la porte dérobée SUNBURST, elle est plus vraisemblablement attribuée à des hackers russes du groupe APT29 (Cosy Bear), en raison de l' ingéniosité des techniques utilisées, du choix des cibles et de la pénétration physique dans le bureau de la victime. Bien que le client et l'entrepreneur ne soient pas connus avec certitude.

Les règles de Snort pour détecter et bloquer le trafic SUNBURST sont accessibles au public .