De mars à juin de cette année, une bibliothèque malveillante avec la signature numérique d'un développeur a été distribuée à partir des serveurs de mise à jour de SolarWinds et a ainsi atteint 18 000 clients de l'entreprise. Le module infecté a été réglé pour offrir une furtivité maximale, et seules certaines victimes ont été répertoriées pour la prochaine étape de l'attaque. Un ensemble de portes dérobées a été utilisé pour l'espionnage (et non, disons, l'installation d'un ransomware suivi d'extorsion). Les attaquants ont analysé l'infrastructure des organisations concernées et ont également redirigé les e-mails vers leurs serveurs.

Il s'agit d'une attaque ciblée complexe dont l'analyse ne fait que commencer: les rapports de FireEye, Kaspersky Lab et Microsoft n'ont pas révélé l'ensemble du schéma du code malveillant. Mais c'est certainement l'une des attaques de la chaîne d'approvisionnement les plus réussies avec un point d'entrée parfaitement adapté à l'infrastructure d'entreprise.

Sources:

- Rapport FireEye: un aperçu des attaques ciblées.

- Rapport Microsoft: un examen plus approfondi du code malveillant diffusé par les serveurs SolarWinds.

- Ceci est une publication de Kaspersky Lab: une analyse de la façon de travailler avec le serveur C&C via des requêtes DNS.

- Article sur le site de Volexity: Exemples de code PowerShell à distribuer sur le réseau interne de la victime, lien possible avec les attaques précédentes.

- Déclaration SolarWinds et FAQ sur l'incident.

- Actualités liées sur le site Threatpost: sur le hack SolarWinds , sur la détection d'un module malveillant dans les réseaux Microsoft, sur les victimes dans le secteur public américain (selon les publications des médias)

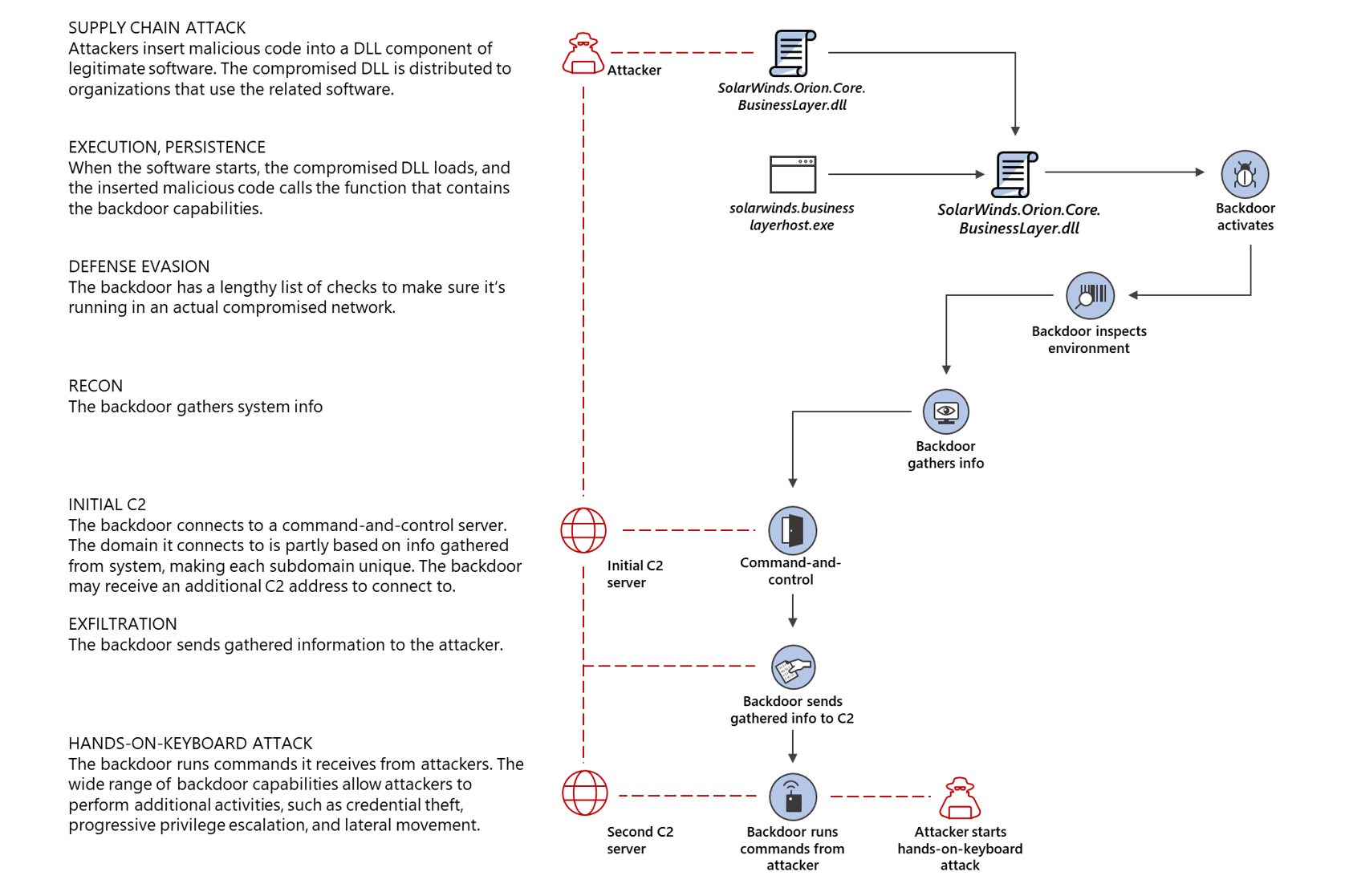

En octobre de cette année, dans le cadre d'une conférence téléphonique avec des investisseurs, le PDG de SolarWinds a déclaré qu'aucune autre entreprise n'avait ce niveau d'accès à l'infrastructure de nombreuses grandes organisations. Cela a également fait de l'entreprise une cible évidente pour un piratage. Plateforme SolarWinds Orionconçu pour une gestion et une surveillance centralisées de l'infrastructure informatique d'une entreprise, ce qui signifie que ce logiciel a un accès presque illimité à tous les services de l'entreprise. Les attaquants ont fait irruption dans la bibliothèque SolarWinds.Orion.Core.BusinessLayer.dll, qui fait partie de plus d'une douzaine de solutions logicielles. Les fichiers avec la porte dérobée ont été distribués pendant plusieurs mois à partir du serveur de mise à jour officiel du fournisseur et ont été signés avec une signature numérique légitime. On ne sait pas encore exactement comment cela s'est passé. Très probablement, il y avait un ensemble de vulnérabilités.

Le code malveillant lui-même est écrit de manière à garantir une confidentialité maximale - par exemple, la première communication avec le serveur C&C a lieu deux semaines après l'installation de la porte dérobée. Le schéma général de l'attaque au stade initial est fourni par des experts Microsoft. Une technologie assez intéressante est utilisée pour sélectionner les victimes prometteuses: les données de la porte dérobée sont envoyées au serveur C&C dans le cadre d'une requête DNS. Si l'organisation présente un intérêt, une demande de réponse arrive, dirigeant la porte dérobée vers le deuxième serveur C&C, et des données sont volées pendant le processus d'interaction avec elle. Très probablement, sur 18 000 victimes potentielles, des dizaines d'entreprises ont été effectivement touchées.

Cet article des experts de Kaspersky Lab examine plus en détail l'interaction via des requêtes DNS, y compris la méthode de cryptage des données. Le déchiffrement des informations vous permet de déterminer le domaine réseau des vraies victimes. Parmi les centaines de victimes dans 17 pays identifiées par les experts de Kaspersky Lab, aucune n'a passé le filtre d'attaquant initial. Les experts de Microsoft ont identifié 40 victimes de l'attaque.

Les entreprises utilisant le logiciel SolarWinds doivent obtenir à ce moment un logiciel mis à jour auprès du fabricant. Un ensemble d'indicateurs d'activité malveillante a été publié sur le GitHub de FireEye.