Divulgacher

Si vous n'avez pas le temps de tout lire, après avoir décrit le schéma classique, vous pouvez aller directement à la section sur l'application pratique de la cryptographie visuelle.

introduction

Considérons un schéma de cryptographie visuelle proposé par Moni Naoru et Adi Shamir [2, 3]. L'idée principale du schéma est que deux plaques sont générées pour transmettre l'image secrète, chacune ressemblant séparément à un bruit blanc et ne portant aucune information sur l'image secrète. Pour décoder un message, il suffit de superposer deux plaques l'une sur l'autre. Ainsi, le processus de décodage ne nécessite aucun équipement particulier. Le matériel est tiré de l' article "Système de cryptographie visuelle généralisée avec des partages complètement aléatoires ". [une]

Bien que les plaques ressemblent à du bruit blanc, la séquence de pixels qui les composent n'est pas statistiquement aléatoire, car, sur la base de la conception du circuit, chaque plaque contient un nombre égal de pixels blancs et noirs. L'article propose de généraliser le schéma de manière à ce que les deux plaques non seulement paraissent aléatoires, mais passent également des tests statistiques d'aléa.

termes

Dans le processus de codage d'une plaque appelée la base , qui est générée par une image secrète indépendamment, l'autre - le codage . La plaque de codage est fonction de l'image secrète et de la plaque de base.

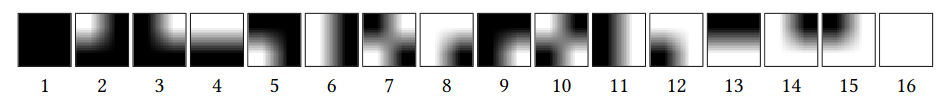

n x n , . . 2 x 2. , - . , . 2 x 2 1.

. , , . , . 2.

- 2 x 2, 2 , 2 . , , 2 x 2, , - .

, 3.

, , , . .

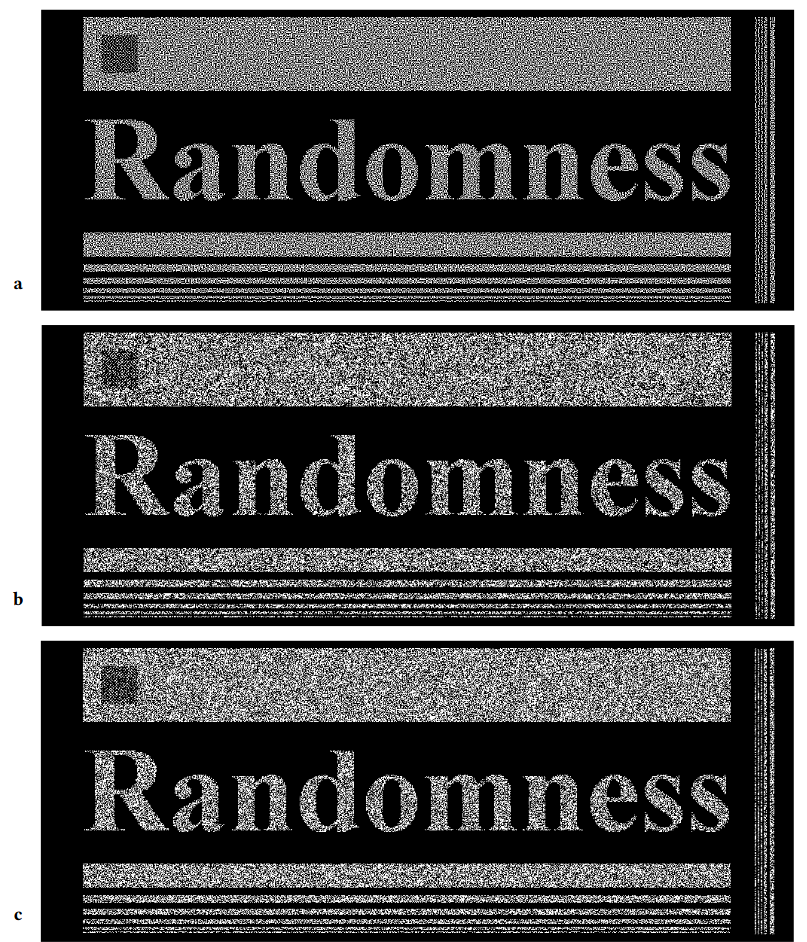

4a. .

, . 5; .

, , . , . c , . .

, 16 ( 1). , . . 5b. , , .

4b. , . , , . , . , , . , , 2 x 2, 2 x 2. -2 . : -1. . +, , . +1 +2 . , . . .

. -2 , , 1 1. -1 , , 2, 3, 5 9, . .

.

.

, 1 5c. , , , 5b. , 4c, , , 4b. - 1 . , , .

. 1 ( ). , ( 7).

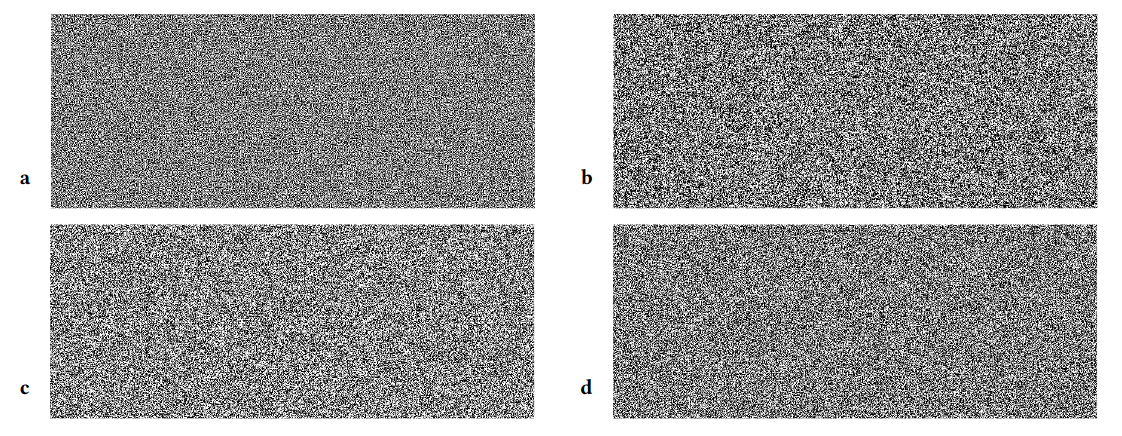

2 , . , 6, . , . , , - 2 . , , , , 5d. , , .

. , , , 5a, 5b, . , , , .

, 1. , . P- . , , . , . . 4 8 . , , .

. 7, , : 7a, 7b, - 1 7c, - 2 7d.

, , - 1 , 7c, 1/15 ( , ), 1. 1 ( ) , 16 ( ) .

. 2. , , . . - 1 , .

, . , 16 6 . , 1 . , . , , .

, , , . - 1 .

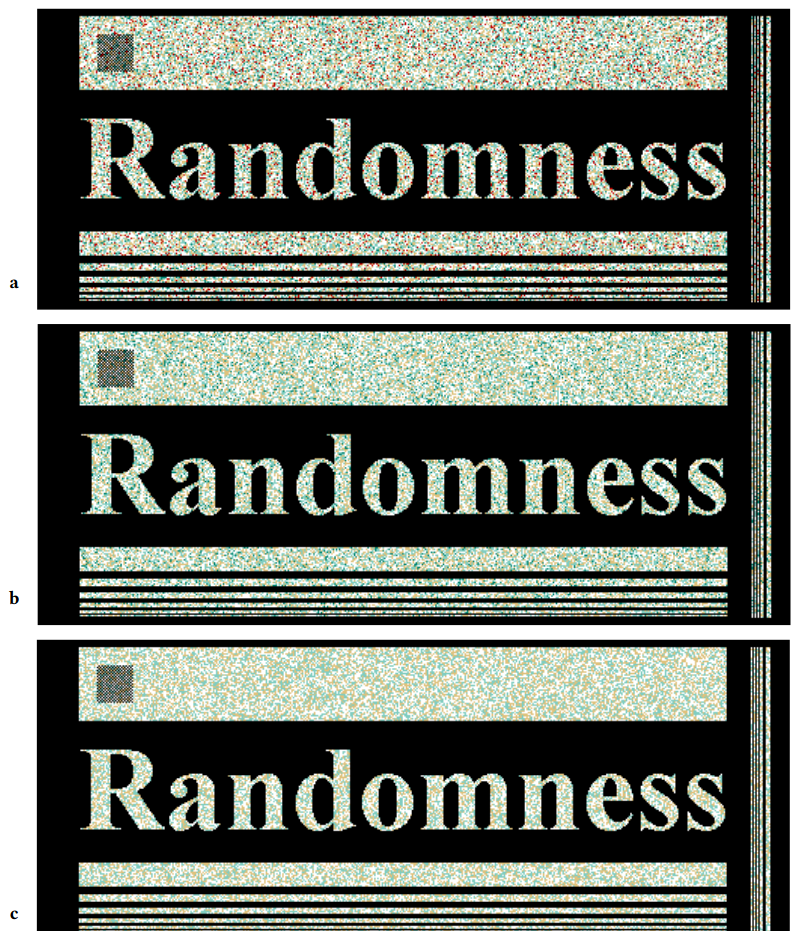

. , , . -2, -1 - , +1, +2 . 8. (a) - , (b) - 1, (c) - 2.

, . 1 .

.

" - ." [4]

: - , 16 . , . , , . .

" ." [5]

: . , . , - , . . , , . , . , . RGB (2, 2).

, - . " ". [6]

: (, ), , . , , . ( ), , , ; .

- ( - ). " - ad-hoc ". [7]

: (MANET) , , , (WSN), , , , . - , , . - . , . , (2, 2). , - . - , , , . . -, . , , . (FP) .

. . - , , . , . , . , , , . , , . , , .

: Orłowski A., and Chmielewski L. J. "Generalized Visual Cryptography Scheme with Completely Random Shares"

M. Naor and A. Shamir. 1995. Visual Cryptography

M. Naor and A. Shamir. 1997. Visual Cryptography II

Orłowski A., and Chmielewski L. J. Randomness of Shares Versus Quality of Secret Reconstruction in Black-and-White Visual Cryptography

Orłowski A., and Chmielewski L. J. Color Visual Cryptography with Completely Randomly Coded Colors

Arun Ross, Asem A Othman Visual Cryptography for Biometric Privacy

Vimal Kumar, Rakesh Kumar Detection of phishing attack using visual cryptography in ad hoc network