Si la nécessité est la mère de l'invention, alors l'adversité et les événements dramatiques sont peut-être la mère de la cryptanalyse.

L'auteur du livre de chiffrement est Singh Simon.

Quelles méthodes de piratage sont les plus efficaces? Vous recherchez des vulnérabilités dans les programmes? Recherche complète? Deviner le hasch? Mais ils n'ont pas deviné. Ce sont les attaques au niveau de l'utilisateur qui font leur travail le plus efficacement.

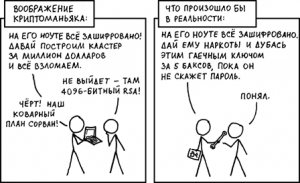

L'un des principaux problèmes de la cryptographie est précisément le fait qu'une personne est un maillon faible dans un cryptosystème.

Spoiler le mandalorien

Les systèmes cryptographiques reposent souvent sur le secret des clés cryptographiques fournies aux utilisateurs. Cependant, de nombreux stratagèmes ne parviennent pas à contrer les attaques par contrainte, où un attaquant oblige un utilisateur à divulguer une clé. Connues sous le nom de cryptanalyse par tuyaux en caoutchouc (ou cryptanalyse de gangsters) , ces attaques sont souvent les méthodes les moins exigeantes en temps et en efforts pour casser la cryptographie.

Le chantage, les menaces et la torture sont quelques-uns des moyens de manipuler les gens, c.-à-d. moyens d'appliquer l'ingénierie sociale.

L'ingénierie sociale est une méthode de manipulation des pensées et des actions des gens. Il est basé sur les caractéristiques psychologiques de l'individu et les lois de la pensée humaine.

Les principaux types d'ingénierie sociale.

- , , - . , ..

- , , .

- , - , (- ), - .

- " ". , .

- , "" , , , .

- .

- , - , .

:

.

.

.

.

.

, .

.

.

, , .

, .

- . , , . - , ASCII, -. - . - . - , , .

, , . ? - , ( ). , , . . , , . .

(№1), . 2 :

: , . , , ( ). , . .

: , . 1 9.

. , , , * (https://www.reberlab.org/file/show/SISL?group=667b435bdb923a53). , . , .

* , .

, . (№2), (№1), , .

, . .

:

Ego Depletion Impairs Implicit Learning (Kelsey R. Thompson, Daniel J. Sanchez, Abigail H. Wesley, Paul J. Reber.)

Jetons un coup d'œil à une autre des options de protection les plus populaires: le double cryptage. L'essence de cette méthode est assez simple: il existe diverses données, dont certaines nécessitent un contrôle spécial. Ils sont accessibles par mot de passe. Si vous entrez un mot de passe, vous avez accès au contenu «ouvert» et, dans le cas d'un autre, à des données extrêmement importantes.

Le principal inconvénient de cette méthode est que la pression peut continuer jusqu'à ce qu'un «vrai» mot de passe soit émis.

Je souhaite que personne ne rencontre jamais ce type de cryptanalyseur!