Salutations au cher lecteur!

Aujourd'hui, je voudrais parler de ce qu'est une fonction de hachage, aborder ses propriétés principales, donner des exemples d'utilisation et décrire en général l'algorithme de hachage SHA-3 moderne, qui a été publié en tant que norme de traitement de l'information fédérale américaine en 2015.

informations générales

Une fonction de hachage cryptographique est un algorithme mathématique qui mappe des données de taille arbitraire dans une image bitmap de taille fixe.

, -, «-» «», «».

- :

) - ̆, -

b) -

c) ̆ , -

d) ̆ -

e) ,

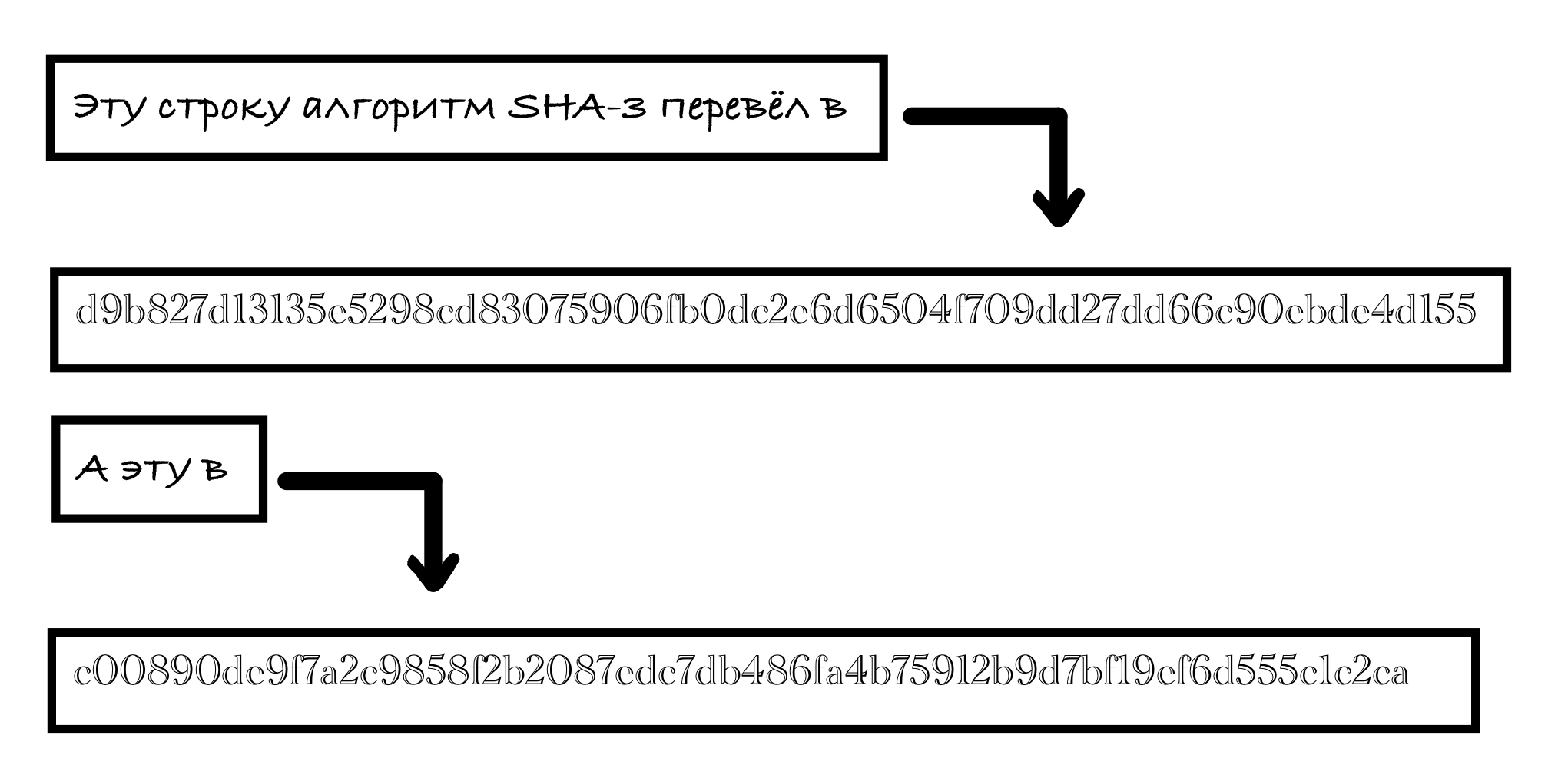

- SHA3-256.

256 , 256 , .

, 64 . , 256 .

: " , , 256 ?"

: 256 !

, 256 - ,

.

, , :

, , !

.

- .

̆ - ̆:

Pre-image resistance

h, m ,

Second pre-image resistance

, ̆

,

Collision resistance

,

-

.

Collision resistance. , , ̆ . , - ̆̆ , , . , ̆ - ̆ , , . - ̆ , , ̆.

, -̆ ̆ , ̆ .

Pre-image resistance. . - , , , . , . .

Second pre-image resistance. . , - . , , , , . , , ,

,

, . -, , .

, , .

, , , .

, - , .

-

-:

•

- ̆, , , - ̆.

•

. , . , . -, .

•

, , . . , -.

:

, . , , . , ( ). , , , . , -, .

SHA-3.

SHA-3

(NIST) 2007—2012 -, SHA-1 SHA-2.

, :

•

•

,

•

, ISA

5 :

• BLAKE

• Grøstl

• JH

• Keccak

• Skein

SHA-3 Keccak.

Keccak .

Keccak

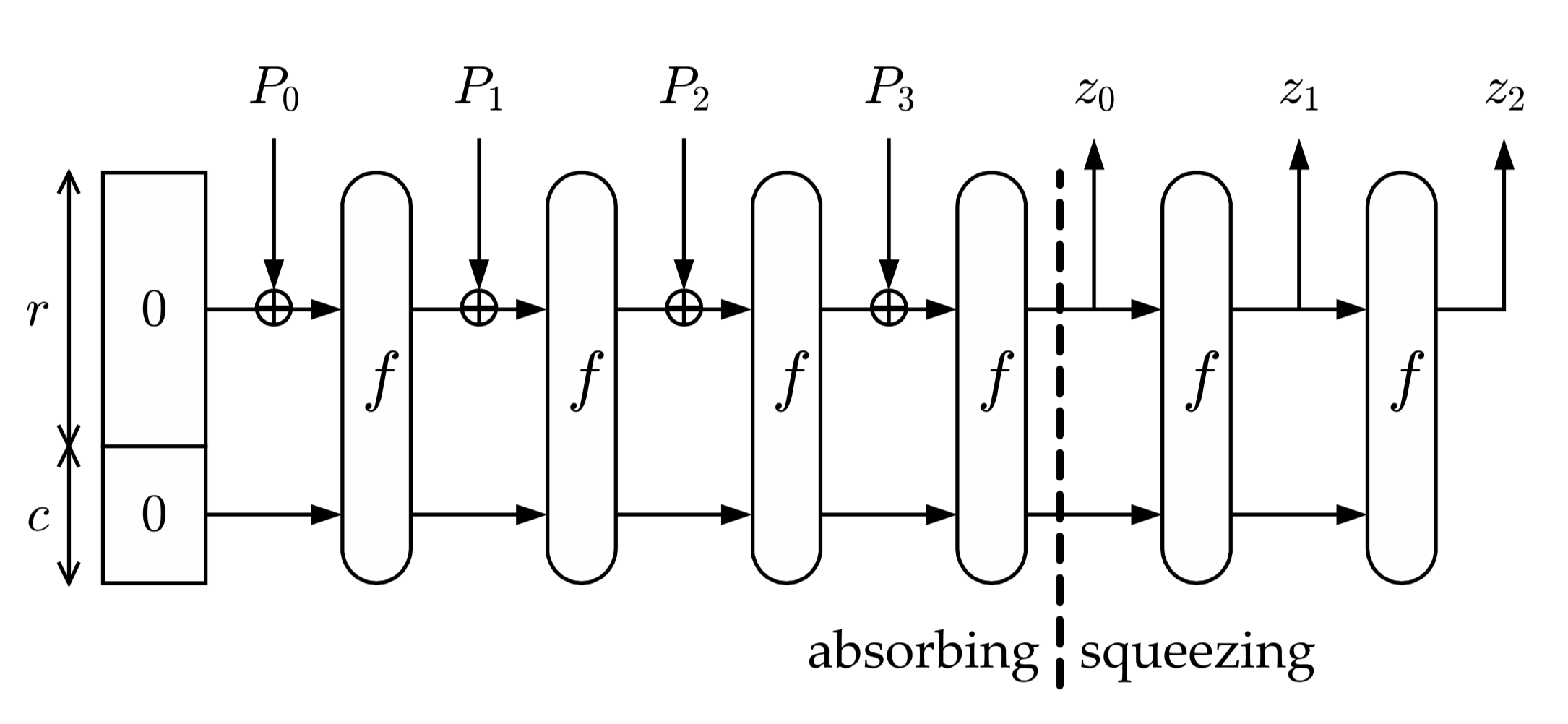

- ̆ Keccak ̆ , ̆ «» , Z «» .

Keccak

,

̆ , .

SHA-3 Keccak-f[1600],

, .

1600 ,

, .

, , SHA3-256

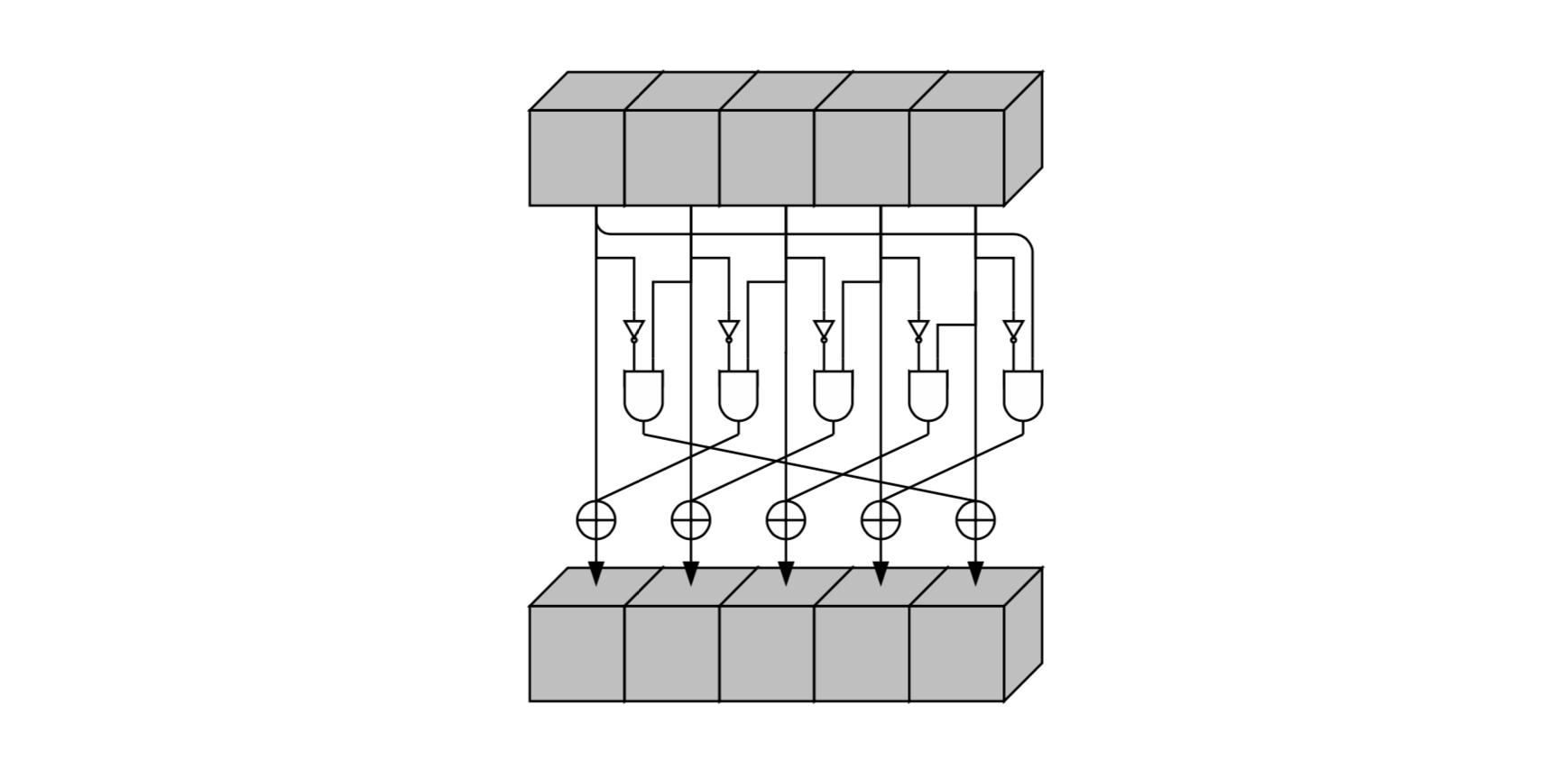

SHA-3 S

,

. Keccak

, 2.

- :

• M P ̆ r

• P n

• «»: ̆

(b = r+c) 2

,

, 2

.

0.

• «»:

,

- -,

.

«» ,

.

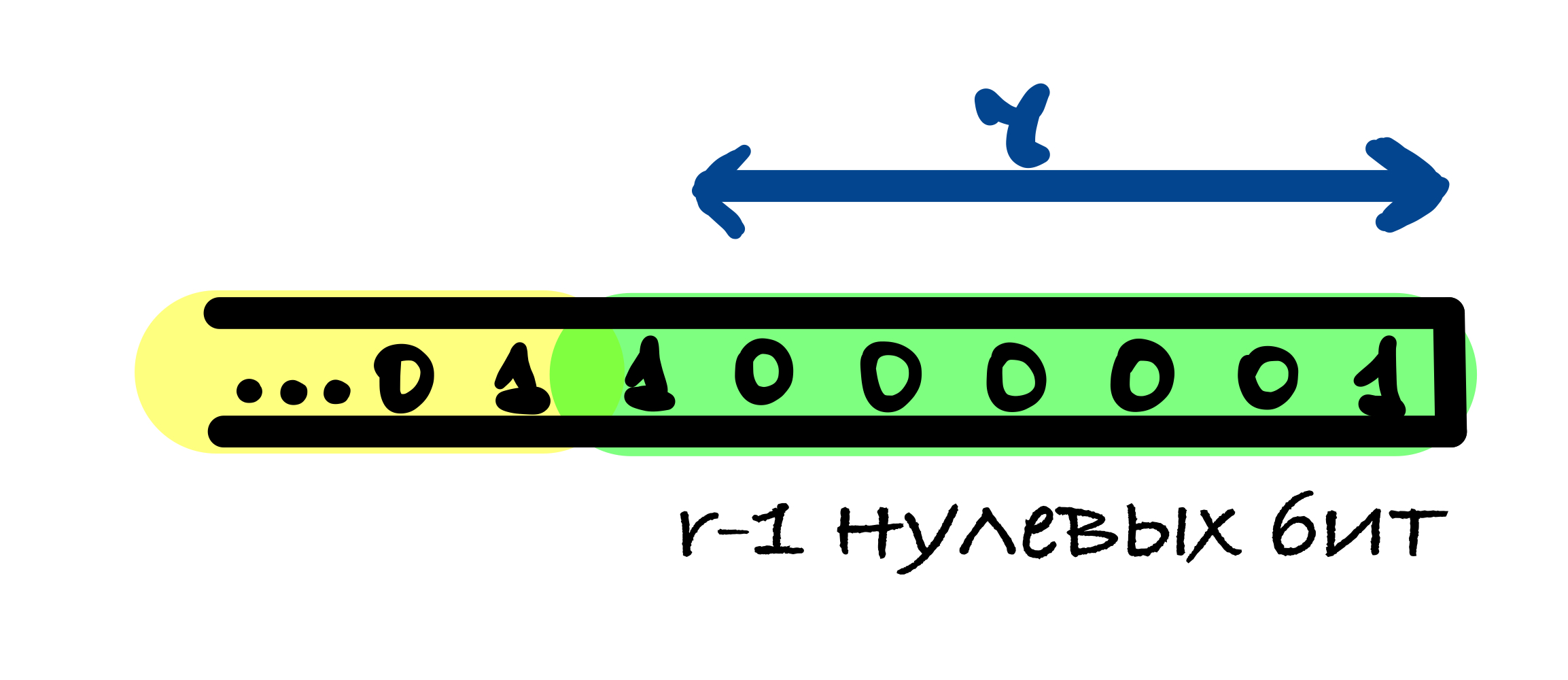

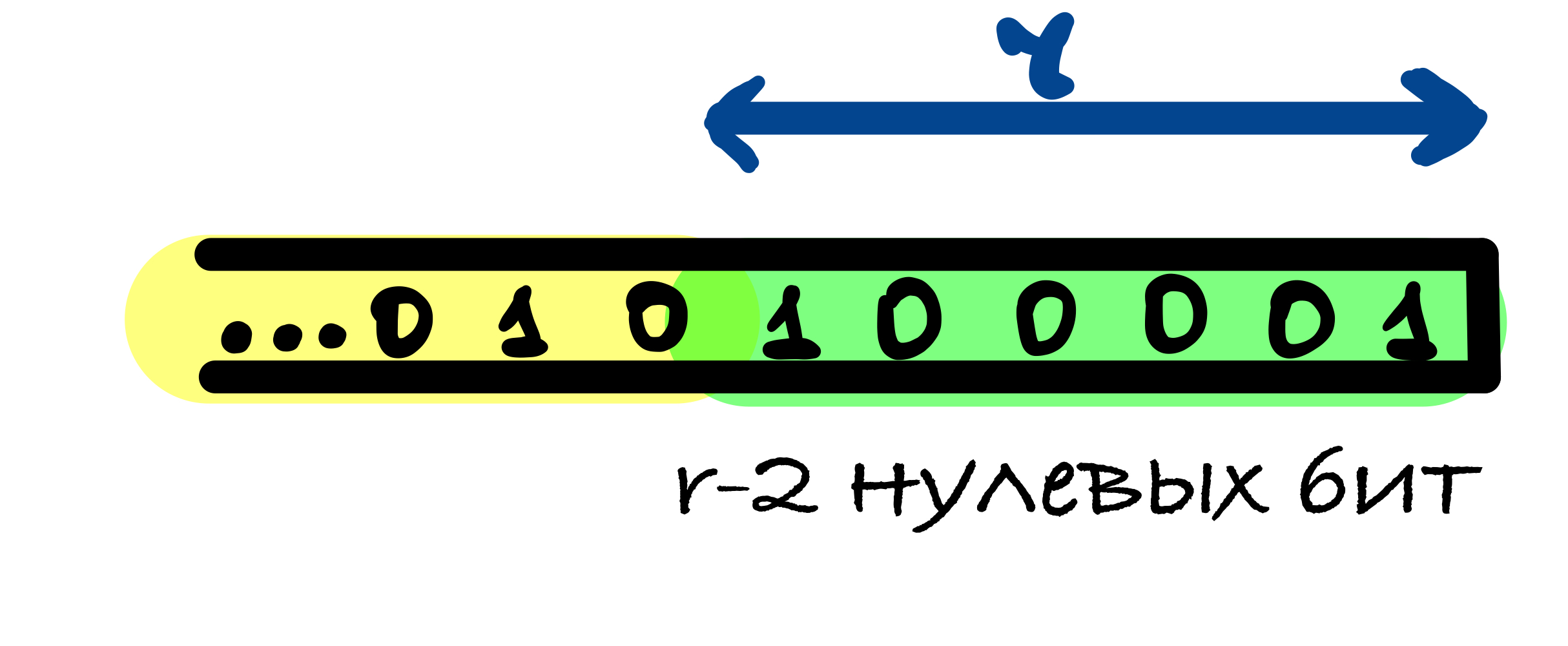

, :

SHA-3 10...1: 1, 0 r - 1 1.

r - 1 , ̆ r - 1 . , r - 1 .

M r, , ̆ ̆ , r - 2 . , , , - .

, - ̆, , .

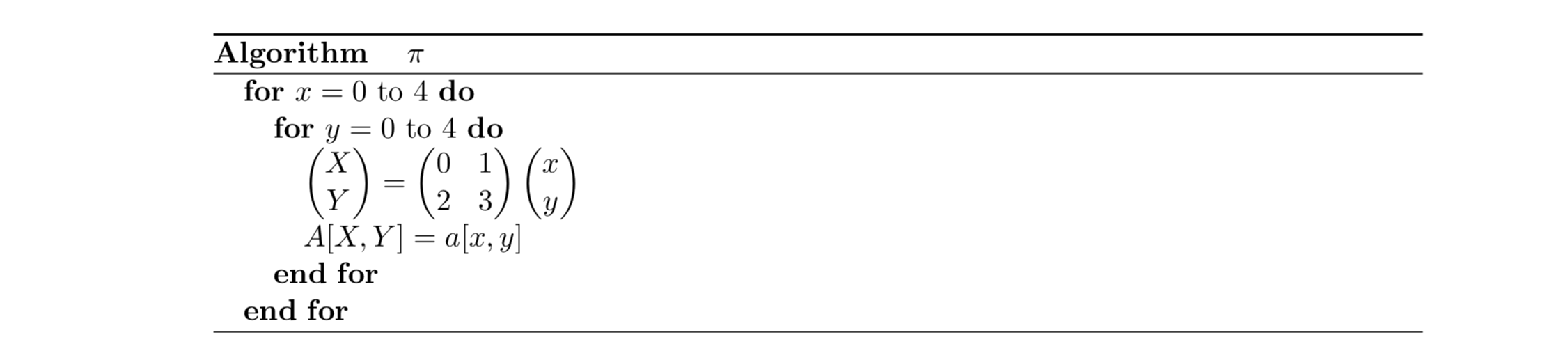

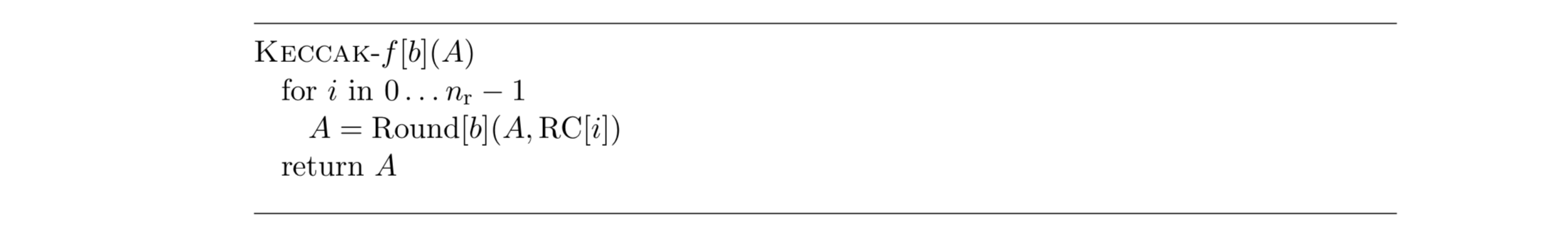

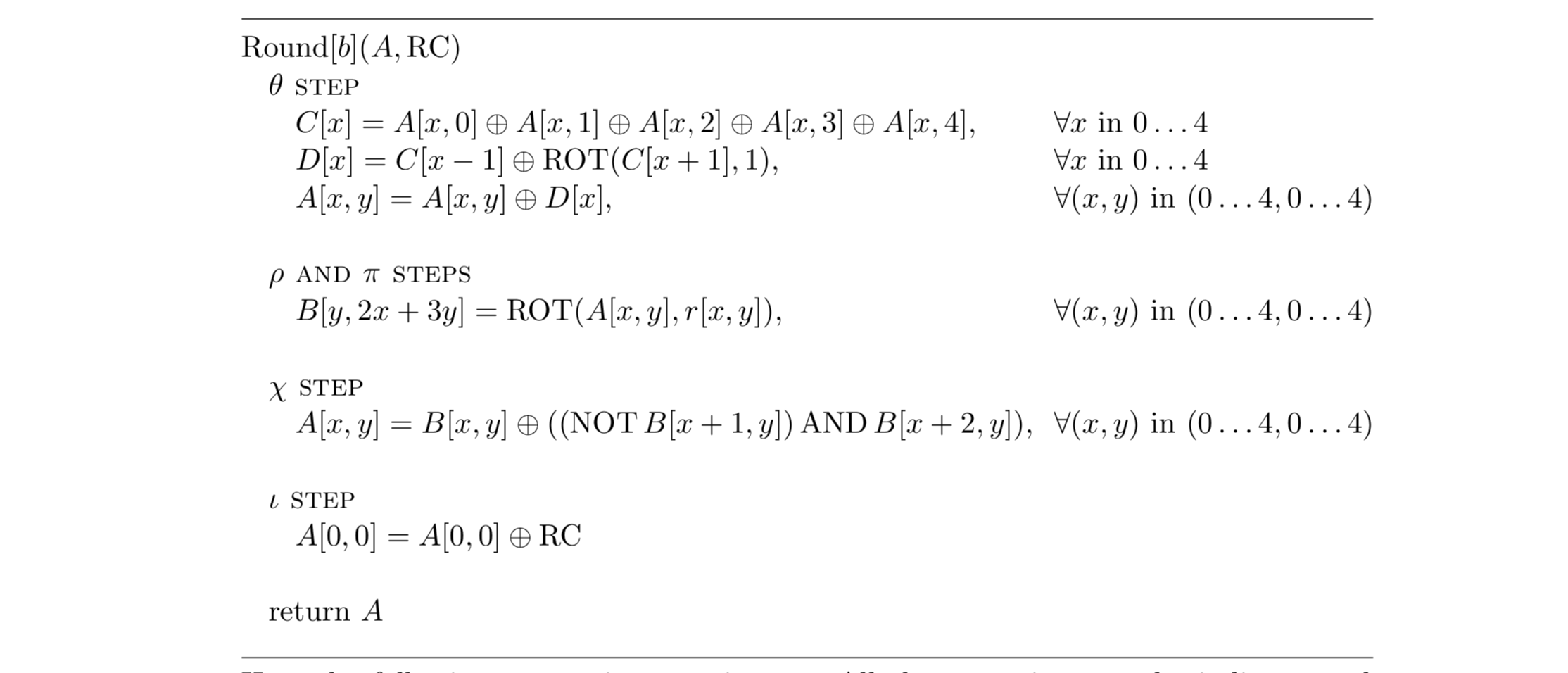

:

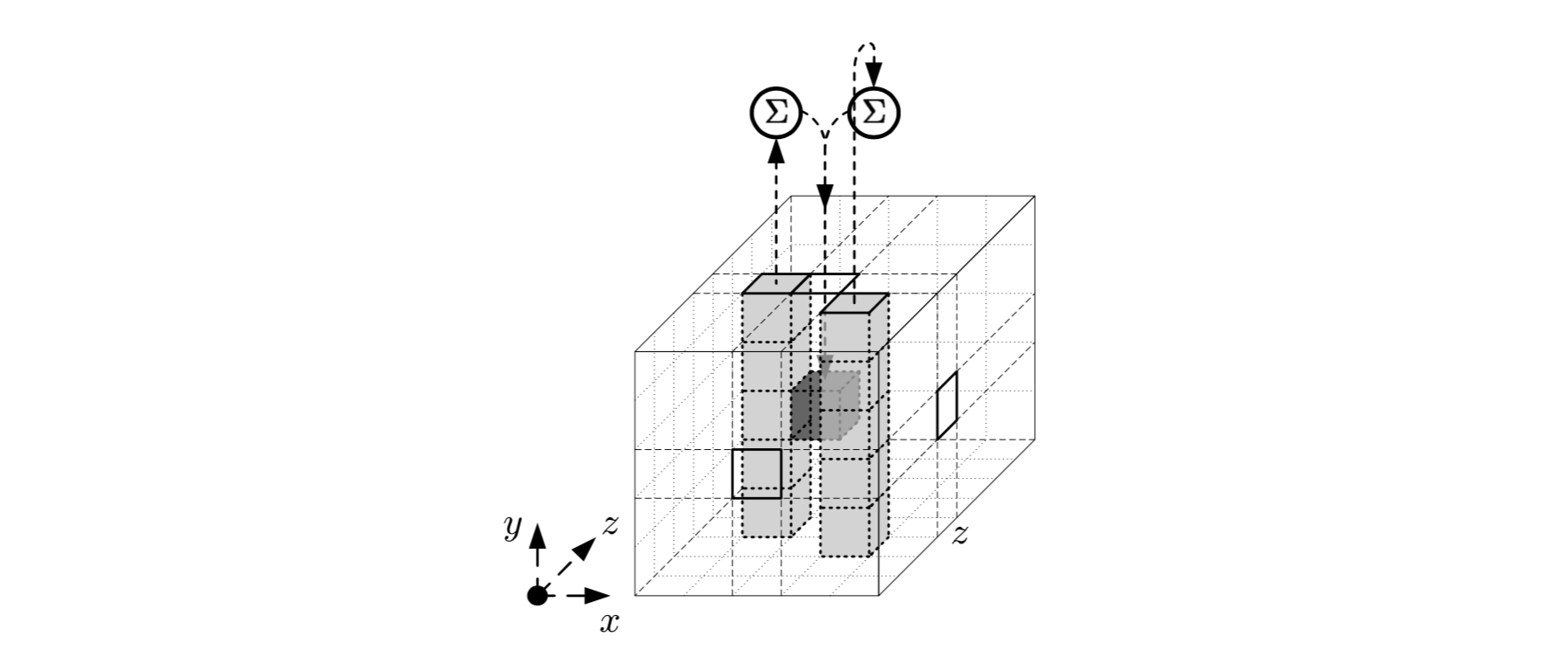

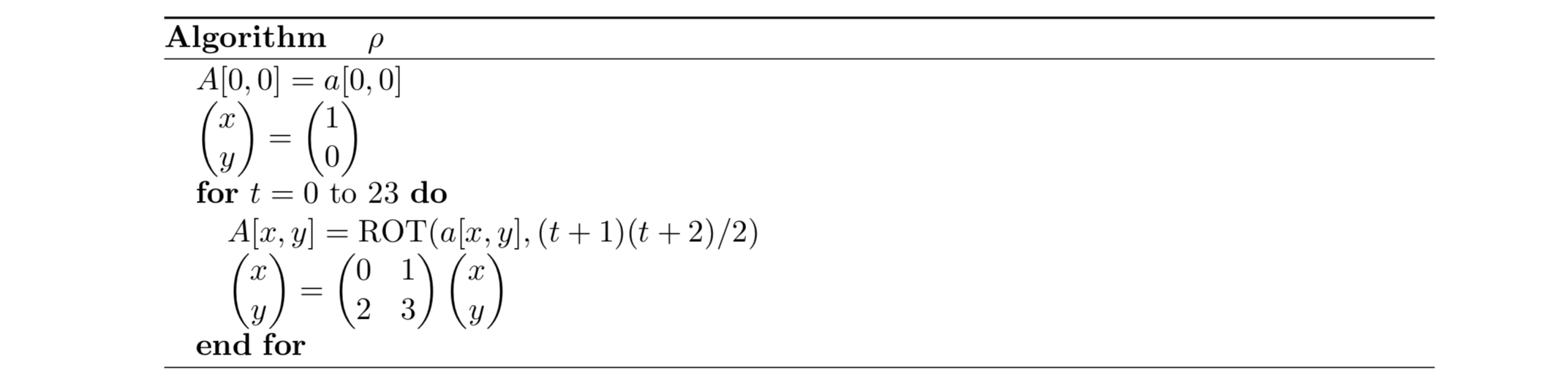

, , , ,

:

,

, :

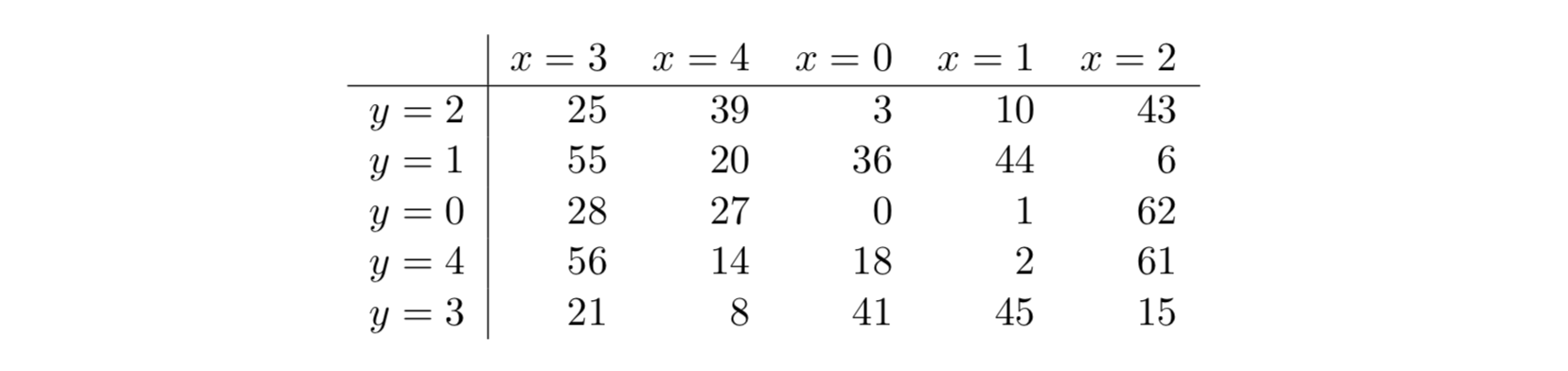

- ,

,

- (64 )

, .

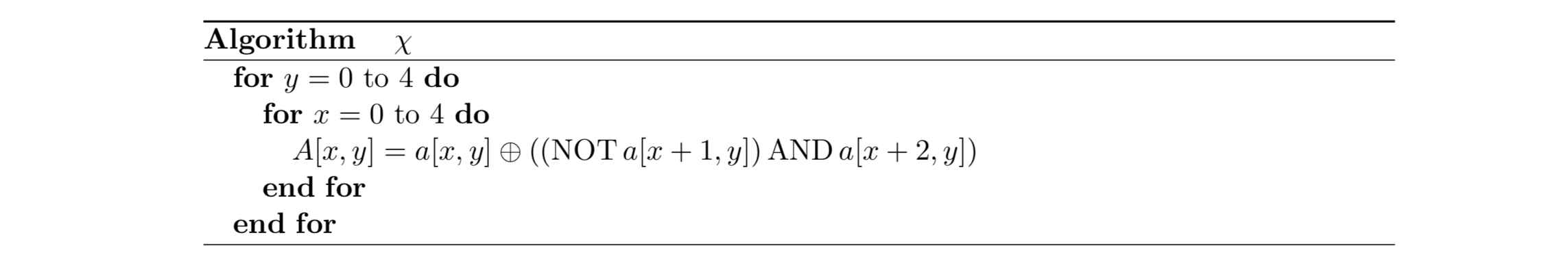

:

:

:

( z).

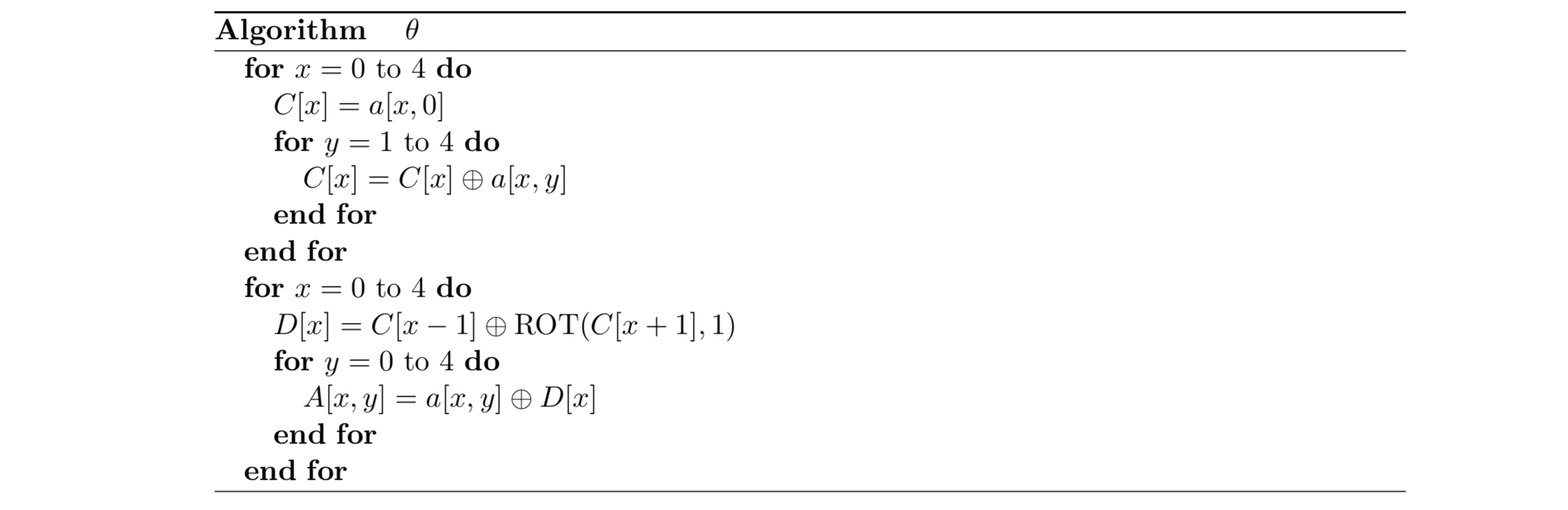

:

:

:

.

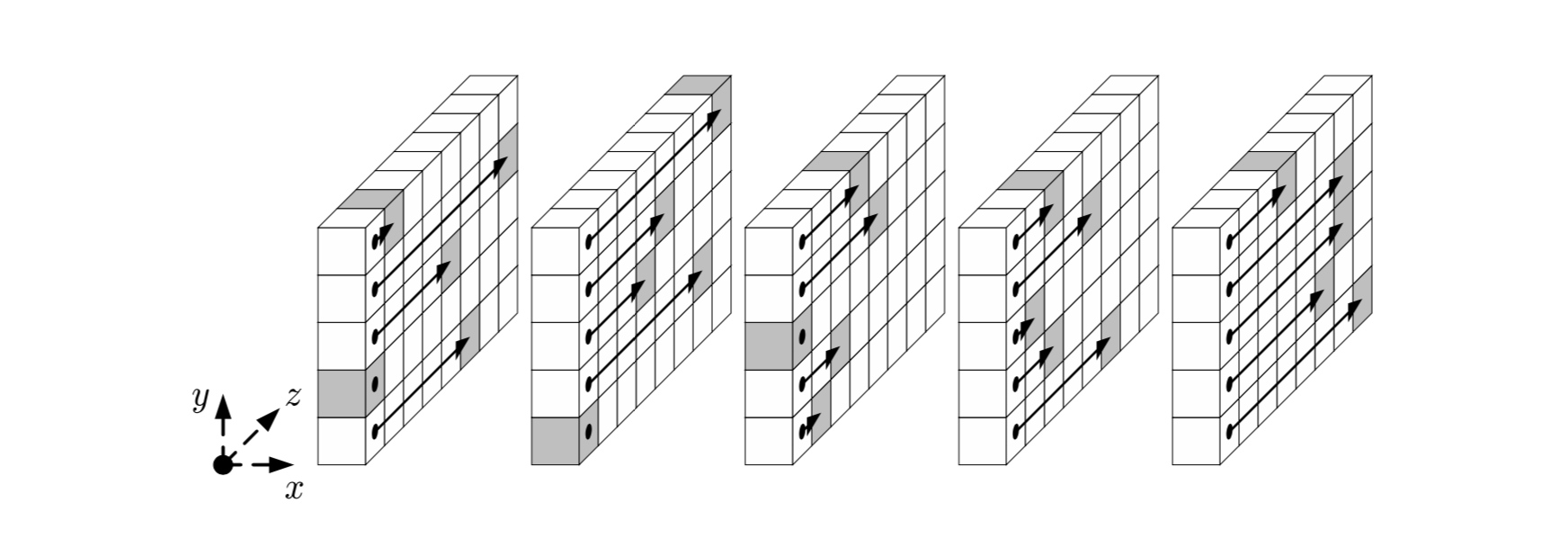

, , .

.

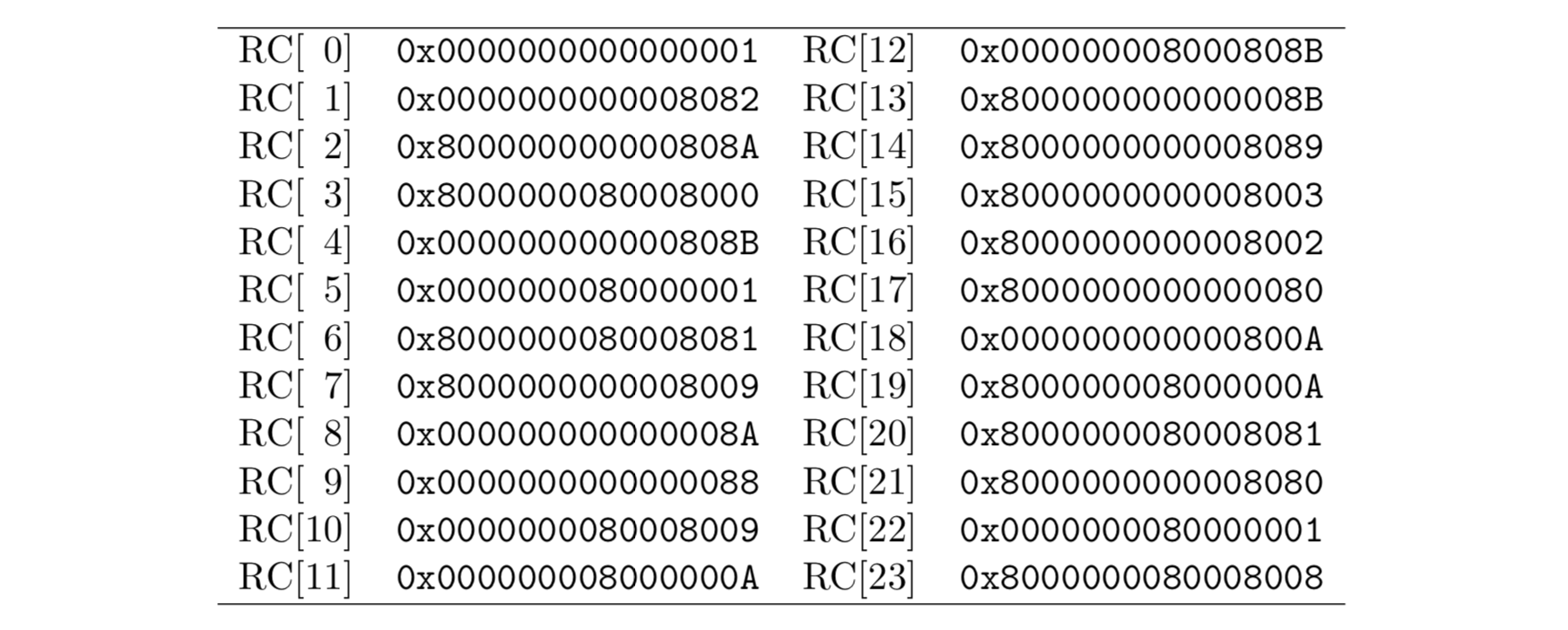

:

:

, -

SHA-3 Keccak, Secure Hash Algorithm

J'espère que tout était clair et intéressant

Merci à tous pour votre attention!