L'acceptation complète de l'essence de ce qui se passe pour nous a été le passage d'un audit de certification selon la norme ISO 27001 et l'obtention du certificat convoité. Aujourd'hui, nous terminons une série d'articles. À la fin du matériel, vous trouverez des liens vers des articles précédents.

Lors de la préparation de l'audit, tout d'abord, prenez soin des détails formels de la visite du bureau de l'auditeur. Cela est nécessaire pour que le processus soit aussi efficace et indolore que possible.

- Convenir avec l'autorité de certification des dates de l'audit

Habituellement, le mois de l'audit est discuté à l'avance, lors de l'accord du contrat avec l'autorité de certification. Plus près de la date de l'audit, l'autorité de certification proposera très probablement un choix d'intervalles de visite et vous devrez les aligner sur le calendrier du personnel clé qui sera impliqué dans l'audit. Si vous certifiez plusieurs sites dans différentes villes, réfléchissez bien à la logistique et coordonnez-vous avec l'équipe d'audit.

- Point non évident - clarifier la composition et les antécédents de l'équipe d'audit

Cet élément peut être utile du point de vue de la sécurité des entreprises. Bien entendu, le contrôle de l'indépendance de l'équipe d'audit est avant tout la tâche de l'organisme de certification. Cependant, des erreurs arrivent à tout le monde, il ne sera donc pas superflu de vérifier les biographies des auditeurs potentiels au moins sur LinkedIn.

Par exemple, nous avons ainsi découvert que l'un des auditeurs est un employé actuel de notre concurrent direct. Heureusement, cela a été découvert avant le début de l'audit et tout a fonctionné car il a été exclu de l'équipe. Mais les risques commerciaux potentiels dans cette situation seraient importants.

- Convenir avec l'équipe d'audit du plan d'audit

Cela est nécessaire pour comprendre quels employés et services seront impliqués dans l'audit et à quels jours de l'audit cela aura lieu.

En règle générale, le plan spécifie le calendrier de chaque jour d'audit par heure, indiquant quelles parties du système de gestion de la sécurité de l'information et quels services seront audités à un moment ou à un autre.

- Réservez le temps des collègues qui participeront à l'audit

Une fois que vous connaissez le calendrier approximatif de la visite de l'équipe d'audit, vous pouvez planifier le temps de vos collègues. En règle générale, les auditeurs souhaitent tenir des réunions avec la direction générale de l'entreprise, avec le service de sécurité de l'information (évidemment) et avec ceux qui sont responsables de l'exploitation des zones à certifier.

Par exemple, dans notre domaine de certification, 5 services principaux ont été déclarés et l'auditeur a interrogé les responsables de chacun des services chargés de la fourniture de ces services. Il est important de prévoir un remplaçant pour les chefs de service pour les entretiens (en cas de maladie, de déplacement professionnel, de vacances, etc.).

- Mener la formation et le contrôle des connaissances pour tous les employés

Le point semble compliqué, mais ce n'est en fait pas si grave. Tous les employés doivent être impliqués d'une manière ou d'une autre dans le système de gestion de la sécurité de l'information et se conformer aux règles établies par les politiques. Cependant, le niveau de responsabilité des employés en matière de sécurité de l'information dépend du poste et des spécificités du travail. Nous l'avons implémenté de la manière suivante: tous les collaborateurs, en fonction de leurs fonctions, peuvent avoir un ou plusieurs rôles dans le domaine de la sécurité de l'information. Chaque rôle a ses propres exigences pour l'employé, mais absolument tous les employés de l'entreprise ont le rôle de base «Utilisateur». La formation et le contrôle des connaissances devraient être axés sur ce rôle.

Nous utilisons des tests pour contrôler les connaissances des employés. Il existe de nombreux systèmes de ce type sur le marché, mais nous avons utilisé la fonctionnalité intégrée au portail d'entreprise. D'après notre expérience, les auditeurs vérifient les résultats des tests et peuvent poser aux employés des questions de contrôle issues des tests.

- Mener une formation séparée pour les collègues qui participeront à l'audit

À ce stade, une formation générale devrait déjà avoir été dispensée à tous les employés (afin qu'ils sachent pourquoi et pourquoi des changements se produisent dans les processus de l'entreprise). Cependant, une attention particulière doit être accordée aux collègues qui seront directement impliqués dans l'audit. Il convient de noter que pendant l'audit, il ne se passera rien de criminel - il leur suffit d'informer l'équipe d'audit de leur travail quotidien et, si nécessaire, de répondre à des questions spécifiques.

- Prendre soin de tous les laissez-passer et permis requis pour l'équipe d'audit

N'oubliez pas que l'audit commencera avant même que l'équipe de l'autorité de certification ne se trouve dans votre salle de réunion. L'entrée du centre d'affaires est la première «ligne de défense». Ici, les auditeurs évaluent dans quelle mesure la sécurité physique des bureaux est assurée. Si vous louez des locaux à bureaux, les auditeurs voudront probablement examiner les contrats avec les propriétaires pour déterminer la délimitation des responsabilités des parties en matière de sécurité physique. Et si la réalité diffère de ce qui est écrit dans le contrat, des problèmes peuvent survenir. Dans certains cas, il est nécessaire de travailler séparément avec le service de sécurité du centre d'affaires.

Par exemple, notre vérificateur a remarqué qu'il y a une clause dans le contrat avec le centre d'affaires selon lequel chaque visiteur reçoit un laissez-passer, mais il n'a reçu aucun laissez-passer à l'entrée du centre d'affaires. Ce à quoi nous avons répondu que l'accord ne mentionne pas la délivrance d'un laissez-passer «en main» - en conséquence, le laissez-passer a été émis, mais pas délivré :)

Si le périmètre de certification comprend des centres de données, veillez à émettre au préalable des laissez-passer spéciaux pour les auditeurs. De plus, nous vous conseillons de discuter de la visite à venir avec les personnes de contact des centres de données et de préciser lequel des employés répondra aux questions des auditeurs sur la sécurité physique des centres de données.

Entrainement technique

La préparation technique d'un audit est l'un des points les plus importants et les plus difficiles. Avant le premier audit, notre équipe informatique devait beaucoup transpirer. Commençons par la sécurité physique.

Bien entendu, l'essentiel de la sécurité physique sera confié au service de sécurité du centre d'affaires: il s'agit de l'accès au bâtiment, des alarmes de sécurité et d'incendie, de la vidéosurveillance, etc. Eh bien, de notre côté, il était nécessaire de mener un "audit" des mesures pour assurer la sécurité physique dans les bureaux:

- Remplacer ou ajouter des systèmes de contrôle d'accès (ACS) dans plusieurs bureaux.

- Vérifiez la fiabilité des coffres-forts et la qualité de leur installation (s'ils sont boulonnés au sol).

- Effectuer un audit des classeurs (y a-t-il des serrures, des marquages).

- , , .

- . , .. . , , ( , , Wi-Fi ..).

Parlons ensuite de la normalisation - l'une des étapes les plus importantes vers une modernisation rapide et une facilité de maintenance ultérieure. Cette approche a permis de gagner beaucoup de temps de préparation. Par exemple, nous avons mis à niveau le système d'exploitation (systèmes d'exploitation) sur les ordinateurs de travail des utilisateurs. Malgré le coût du processus, cette mise à jour était nécessaire pour crypter les disques informatiques, ainsi que pour optimiser nos services, notre matériel et nos politiques pour un système d'exploitation spécifique.

Bien sûr, en matière de cryptage, il y avait quelques écueils: si les stations de travail ont des disques durs classiques (pas SSD ou M2), travailler sur un tel ordinateur devient un tourment. Par conséquent, nous avons également dû moderniser une partie du matériel de bureau. La deuxième difficulté est que les disques durs des ordinateurs sont devenus beaucoup moins «actifs». Eh bien, et la troisième nuance - il est devenu nécessaire de saisir le mot de passe bitlocker lors du chargement. À ce moment-là, nous n'avions pas encore eu le temps de configurer le déverrouillage du réseau, et TPM n'était pas partout, et permettre le travail avec TPM sans déverrouillage du réseau n'a pas de sens du point de vue de la sécurité de l'information.

Comme mentionné ci-dessus, nous avons déplacé la capacité du serveur principal vers un centre de données dédié. Nous avions une petite salle de serveurs équipée, mais, dans la plupart des cas, «nos» salles de serveurs perdent en termes de sécurité physique au profit de sites spécialisés.

A noter que le choix des data centers pour la Co-Location est assez large: de plus, il existe sur le marché des data centers certifiés selon ISO 27001. Dans notre cas, un data center a été choisi qui n'était pas officiellement certifié selon ISO27001 ou TIER III, mais en même temps il disposait de toutes les solutions techniques nécessaires et spécialistes compétents. Certains des risques associés au centre de données principal ont été couverts par le centre de données de sauvegarde. En conséquence, deux centres de données «plus simples» coûtent moins cher qu'un centre de données avec tous les certificats.

Travailler avec du matériel serveur est devenu un chapitre distinct dans l'épopée de certification. Nous avons dû sérieusement mettre à jour le système d'exploitation sur les serveurs, ce qui a demandé beaucoup de temps à l'équipe. de nombreux services sont open source. Oui, nous utilisons également les services Microsoft, mais la certification nous a incités à transférer tous les services possibles vers des logiciels open source. Ainsi, nous avons commencé à implémenter activement l'infrastructure en tant qu'approche code. L'un des avantages significatifs dont nous avons bénéficié est l'économie d'espace due à l'échec de la sauvegarde d'un certain nombre de services.

La principale preuve de quoi que ce soit dans un audit est un enregistrement, au sens le plus large du terme. D'un point de vue technique, il s'agit de différents journaux. En préparation de l'audit, nous avons passé beaucoup de temps à travailler avec les journaux à l'aide du système d'enregistrement des journaux ELK. Ce système est devenu une sorte de "baguette magique", éliminant le besoin de collecter les journaux manuellement. Grâce à ELK, le personnel informatique peut gagner un temps considérable lors des enquêtes sur les incidents. De plus, grâce au système, le problème de la sauvegarde des journaux est résolu.

Ce ne sont que les principaux emplois en termes de formation technique. Cependant, passons au jour X - l'audit du SMSI de l'entreprise .

Comment se déroule l'audit

Le document principal que l'examinateur étudie dans le cadre de l'audit de certification est la déclaration d'applicabilité (ci-après - SoA). Il doit indiquer 114 contrôles de la norme ISO 27001, leur applicabilité / inapplicabilité à l'entreprise et les moyens par lesquels ces contrôles sont mis en œuvre. En fait, ce document est le reflet de plusieurs mois de travail sur la mise en œuvre de cette norme.

En règle générale, en face de chaque point du SoA, il devrait y avoir un lien vers un document (politique), qui décrit comment l'entreprise met en œuvre tel ou tel contrôle. L'auditeur vérifie que tout ce qui est écrit dans le SoA est vrai.

Pour ce faire, il regarde:

- Dans quelle mesure vos politiques / documents SMSI sont conformes à la norme ISO 27001;

- , .

«» – , , - .. – , , , .

Si, dans les politiques internes, vous faites référence à ou mentionnez une norme tierce, elle doit être jointe aux politiques (c'est-à-dire qu'une copie officielle doit être achetée). Ainsi, à la première étape, l'auditeur travaille avec des documents, et à la seconde, il «va aux champs».

La deuxième étape, nous semble-t-il, est la plus insidieuse, mais aussi la plus intéressante. Paradoxalement, l'équipe interne qui se préparait à l'audit a eu beaucoup d'émotions positives. Quelle est la raison pour ça? C'est probablement un sujet pour un article séparé.

Dans un deuxième temps, il y a un contrôle «physique» des bureaux et des centres de données (tout ce qui est indiqué dans le périmètre de certification).

Lors de la préparation de la visite de l'auditeur au centre de données, vous devez d'abord convenir avec le centre de données de l'attribution d'une personne pour rencontrer l'auditeur. De plus, un tel employé doit avoir un niveau élevé de formation et de connaissances concernant le travail des centres de données. Les auditeurs s'intéresseront globalement à la sécurité du data center: systèmes de climatisation, canaux de communication, systèmes d'alimentation électrique, générateurs, accès physique, etc.

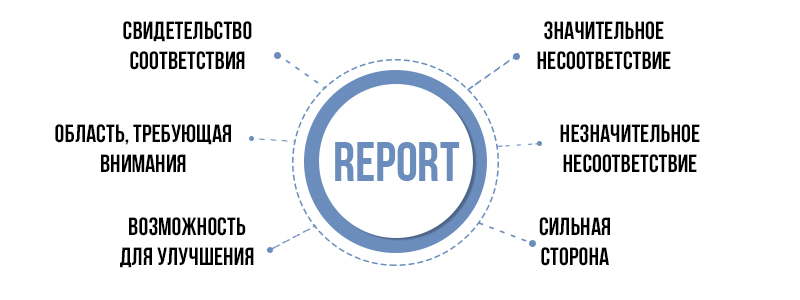

Dans le cadre de l'audit sur tous les sites, l'auditeur enregistre généralement les éléments suivants dans le rapport:

- Preuve de conformité

Il s'agit d'une preuve de conformité à la norme, que l'auditeur a trouvée lors de l'audit.

- Non-conformité majeure

C'est quelque chose que l'entreprise doit éviter de toutes les manières possibles - une inadéquation qui met en péril l'efficacité de l'ensemble du SMSI. Des mesures correctives doivent toujours être prises pour un tel écart. Le certificat ne peut pas être délivré tant que la non-conformité significative n'est pas résolue. Par conséquent, une nouvelle visite de l'auditeur sera nécessaire pour vérifier la clôture de cette non-conformité. En règle générale, l'entreprise dispose de 90 jours pour cela. Il convient également de rappeler que la visite supplémentaire de l'auditeur sera facturée séparément.

- Non-conformité mineure (non-conformité mineure)

Les incohérences insignifiantes ne posent pas un gros problème pour l'entreprise - sur la base des résultats de l'audit, il suffira de remplir un formulaire dans lequel vous décrivez comment et dans quel délai il est prévu d'éliminer l'incohérence. Leur présence n'affecte pas la délivrance d'un certificat. Cependant, s'ils ne sont pas éliminés avant le prochain audit, ils deviendront des non-conformités significatives.

- Domaine de préoccupation (domaine nécessitant une attention particulière)

Ce sont des éléments du système de management (affectant généralement ses performances) qui peuvent empêcher une entreprise de répondre aux exigences de la norme dans un avenir prévisible. Ne sont pas des incohérences, mais nécessitent l'attention de l'entreprise. Il est préférable de les éliminer autant que possible.

- Opportunité d'amélioration

Ce sont des opportunités de développement du SMSI de l'entreprise, que l'auditeur a pu identifier lors de l'audit. Ce sont des conseils de la série "Comment rendre le système encore meilleur".

- Point fort (point fort)

Ici, l'auditeur note les éléments de votre SMSI qui sont des «bonnes pratiques», c'est-à-dire particulièrement efficaces. Vous pourriez dire que c'est un éloge ouvert pour ce que vous avez vraiment bien fait.

Sur la base des résultats de l'audit, vous recevrez un rapport détaillant tous les points susmentionnés identifiés, qui devraient être utilisés en préparation du prochain audit.

Comment vivre?

Lorsque vous avez enfin reçu le certificat tant attendu, ne vous détendez pas: vous devez confirmer chaque année le respect de la norme de l'entreprise. Désormais, l'audit deviendra un élément régulier du budget de l'entreprise.

La tâche principale de l'entreprise certifiée est de maintenir le système de gestion de la sécurité de l'information en état de fonctionnement et d'accumuler des enregistrements confirmant le fonctionnement des contrôles à partir de la déclaration d'applicabilité.

Mais il y a une bonne nouvelle: un audit complet a lieu tous les trois ans. Dans les deux ans suivant l'audit de certification, des contrôles moins significatifs sont effectués - audits d'inspection. Ils diffèrent par l'étendue de la vérification: lors d'un audit d'inspection, les contrôles de l'annexe d'applicabilité sont vérifiés de manière sélective, et l'auditeur peut ne pas visiter tous les sites. Autrement dit, ces visites sont généralement plus rapides et plus faciles.

Conclusion

La certification ISO 27001 est une mesure utile tant pour le fonctionnement de l'entreprise elle-même que pour la satisfaction de ses clients. Malgré le fait que le volume de temps et les coûts financiers semblent énormes, ce sont les investissements qui sont payants dans les moments difficiles du point de vue de la sécurité de l'information. Nous espérons que notre série d'articles aidera tous ceux qui se sont lancés dans la voie passionnante de l'obtention d'un certificat.

Lisez les matériaux précédents du cycle:

5 étapes d'adoption inévitable de la certification ISO / IEC 27001. Refus de

5 étapes d'inévitabilité de la certification ISO / IEC 27001. Colère

5 étapes de l'adoption inévitable de la certification ISO / IEC 27001. Négocier

5 étapes de l'inéluctabilité de l'adoption de la certification ISO / IEC 27001. La dépression