Chaque entreprise a ses propres secrets. Peut-être que toute application et service possède des informations confidentielles telles que les noms d'utilisateur et les mots de passe, les clés de licence, les informations de connexion à la base de données, etc. - qui doit être caché aux personnes non autorisées.

Les certificats TLS , qui permettent une transmission cryptée via HTTPS, constituent l'une des catégories de données les plus importantes stockées par les applications modernes . La bonne nouvelle pour les utilisateurs de Traefik Enterprise est qu'il est désormais plus facile que jamais de gérer des données sensibles grâce à la prise en charge de Vault dans Traefik Enterprise 2.3.

Vault est un outil open sourcedéveloppé et maintenu par HashiCorp, offrant un référentiel de données central sécurisé et crypté pour les informations sensibles. Vault dans Traefik Enterprise 2.3 peut être utilisé pour gérer les certificats de deux manières. Premièrement, Vault peut être utilisé comme magasin de clés pour les certificats. Deuxièmement, Vault peut être un résolveur de certificats, ce qui lui permet de générer dynamiquement des certificats à la volée. Regardons les deux cas d'utilisation.

Utilisation de Vault comme magasin de clés pour les certificats

Traefik prend depuis longtemps en charge les référentiels clé-valeur tels que Consul, etcd et ZooKeeper. Le fournisseur Vault pour Traefik Enterprise 2.3 et versions ultérieures peut se connecter à Vault de la même manière, en l'utilisant comme magasin de données clé-valeur pour stocker et récupérer les certificats TLS.

La première étape consiste à configurer le mécanisme de secrets Vault à utiliser avec Traefik Enterprise. Traefik Enterprise prend actuellement en charge le KV Secrets Engine - Version 2 , qui est actuellement le moteur par défaut et est facilement activé à partir de la ligne de commande. Il est recommandé d'utiliser un magasin KV distinct pour les certificats TLS, et n'oubliez pas que tous les certificats doivent être codés en base64 et stockés à la racine du moteur de secrets KV.

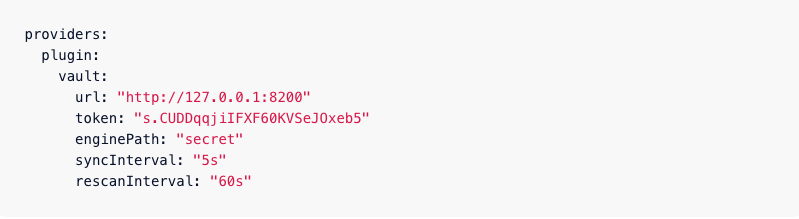

De plus, il ne reste plus qu'à inclure le Vault Provider dans la configuration statique de Traefik Enterprise. Cela ne prend que quelques lignes de code, et un exemple typique (en YAML) pourrait ressembler à ceci:

Cet extrait de code pointe vers l'URL du serveur Vault et définit le jeton requis pour s'authentifier avec lui. (Actuellement, le coffre-fort ne prend en charge que l'authentification par jeton.) Il spécifie également la fréquence à laquelle le fournisseur va extraire les données du KV du coffre-fort.

C'est tout! Une fois configurés, Traefik Enterprise reconnaît les certificats dans le magasin pour traitement. Et comme d'habitude avec Traefik Enterprise, la configuration est mise à jour automatiquement chaque fois que vous ajoutez ou supprimez des certificats du coffre-fort.

Si vous souhaitez en savoir plus sur la configuration du fournisseur Vault pour Traefik Enterprise, consultez la documentation .

Utilisation de Vault comme résolveur de certificat PKI

Les utilisateurs expérimentés de Traefik sont conscients de la prise en charge de la génération automatique de certificats à l'aide du protocole ACME et des fournisseurs de services compatibles tels que Let's Encrypt . Traefik Enterprise 2.3 ajoute de nouveaux outils supplémentaires pour automatiser le processus de génération de certificats sous la forme de prise en charge de l'infrastructure à clé publique - Vault Public Key Infrastructure (PKI) .

Le mécanisme de secrets PKI de Vault comprend une fonctionnalité d'authentification et d'autorisation intégrée qui permet de générer des certificats à la volée, sans le processus traditionnel de génération manuelle des clés et de leur soumission à une autorité de certification.

Cette automatisation est particulièrement utile dans les environnements dynamiques basés sur des microservices où les services ont tendance à être de courte durée et les conteneurs sont rapidement créés et détruits à la demande.

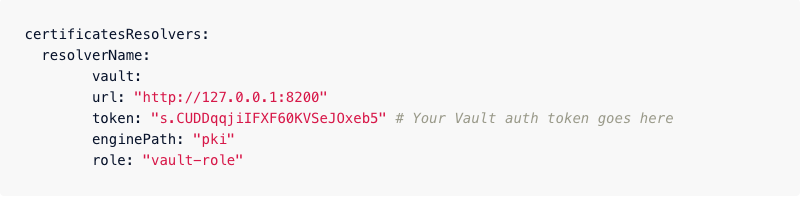

La configuration de Vault en tant que résolveur de certificats est presque aussi simple que la configuration du fournisseur de coffre-fort décrit précédemment. Après avoir installé Vault avec PKI Secrets Engine activé, la configuration de la fonctionnalité nécessite l'ajout de quelques lignes à la configuration statique de Traefik Enterprise. Par exemple:

après avoir défini les paramètres du résolveur de certificats et l'avoir affecté aux itinéraires dans Traefik Enterprise, Vault commencera à générer des certificats pour les demandes correspondant aux modèles. Pour en savoir plus sur son fonctionnement, reportez-vous à documentation .

Il existe également un guide de l' utilisateur pratique qui décrit le processus de déploiement d'un service simple compatible TLS de Vault vers Kubernetes.

Protégez vos données avec Traefik Enterprise

Traefik Labs est fier d'offrir le support Vault dans Traefik Enterprise comme preuve supplémentaire de notre engagement à fournir les meilleures fonctionnalités dont les organisations soucieuses de la sécurité ont besoin. L'utilisation de Vault pour gérer les informations sensibles est un pas en avant dans la sécurisation de votre réseau. l'utilisation de Vault avec Traefik Enterprise rend cette étape encore plus facile. L'utilisation de Vault pour gérer les données sensibles est un pas en avant dans la sécurisation de votre réseau. l'utilisation de Vault avec Traefik Enterprise rend cette étape encore plus facile. Démarrez votre essai gratuit de 30 jours et découvrez comment Traefik Enterprise peut vous aider à rendre votre infrastructure plus flexible, fiable et sécurisée.