Nous sommes heureux d'annoncer que Calico Enterprise , la principale solution de mise en réseau, de sécurité et de visibilité Kubernetes dans les environnements hybrides et multi-cloud, inclut désormais le chiffrement des données en transit.

Calico Enterprise est connue pour son riche ensemble d'outils pour protéger la sécurité du réseau des charges de travail de conteneurs en limitant le trafic TO et à partir d' une source de confiance. Ceux - ci comprennent, mais sans s'y limiter, la mise en œuvre des pratiques de sécurité Kubernetes existantes , la surveillance des politiques de sortie DNS , l' extension du pare - feu à Kubernetes et détection d'intrusion et protection contre les menaces.... Cependant, à mesure que Kubernetes évolue, nous voyons le besoin d'une approche encore plus approfondie de la protection des données sensibles qui relèvent des exigences de conformité.

Toutes les menaces ne viennent pas de l'extérieur de l'entreprise. Selon Gartner, près de 75% des violations sont dues aux actions des employésau sein de l'entreprise: salariés, anciens salariés, sous-traitants ou partenaires commerciaux ayant accès à des informations privilégiées sur la sécurité, les données et les systèmes informatiques de l'entreprise. Ce niveau de vulnérabilité des données est inacceptable pour les organisations qui ont des exigences strictes en matière de protection des données et de conformité. Quelle que soit la provenance de la menace, seul le propriétaire légitime de la clé de chiffrement a accès aux données chiffrées, ce qui protège les données en cas de tentative d'accès non autorisée.

Plusieurs normes réglementaires définissent les exigences de protection des données et de conformité pour les organisations et spécifient l'utilisation d'outils de chiffrement, notamment SOX , HIPAA , GDPR et PCI . Par exemple, la norme de sécurité des données de l'industrie des cartes de paiement (PCI DSS) s'applique aux organisations qui gèrent des cartes de crédit de marque et a été créée pour renforcer les contrôles sur les données des titulaires de carte afin de réduire la fraude. PCI DSS oblige les entreprises à crypter les numéros de compte de carte de crédit stockés dans leurs bases de données et à sécuriser les données en transit. La conformité est vérifiée annuellement ou trimestriellement.

Calico Enterprise résout ce problème en utilisant WireGuardpour mettre en œuvre le cryptage des données transmises. WireGuard s'aligne sur l'approche «batteries incluses» de Tigera pour la mise en réseau, la sécurité et l'observabilité de Kubernetes. WireGuard fonctionne comme un module de noyau Linux et offre de meilleures performances et une utilisation du processeur plus faible que les protocoles de tunnellisation IPsec et OpenVPN. Les tests de performance indépendants CNI de Kubernetes ont montré que Calico avec cryptage activé est 6 fois plus rapide que toute autre solution sur le marché

WireGuardfonctionne comme un module à l'intérieur du noyau Linux et offre de meilleures performances et une utilisation du processeur plus faible que les protocoles de tunneling IPsec et OpenVPN. L'activation du cryptage des données sur Calico Enterprise est facile ... tout ce dont vous avez besoin est un cluster Kubernetes déployé sur le système d'exploitation hôte avec WireGuard. Pour une liste complète des systèmes d'exploitation pris en charge et des instructions d'installation, visitez le site Web WireGuard.

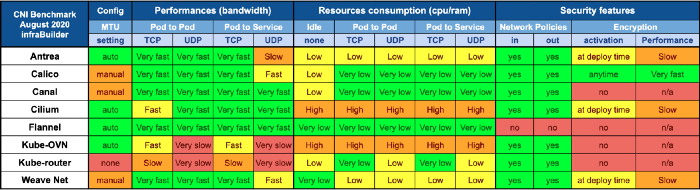

Tests de performance CNI

Norme de l'industrie pour la mise en réseau et la sécurité réseau Kubernetes, Calico alimente chaque jour plus d'un million de nœuds Kubernetes. Calico est le seul CNI capable de prendre en charge trois plans de données à partir d'un panneau de contrôle unifié . Indépendamment de ce que vous utilisez - plan de données eBPF, Linux ou Windows; Calico offre des performances incroyables et une évolutivité exceptionnelle, comme le prouvent les derniers benchmarks.

Le dernier benchmark des plugins réseau Kubernetes (CNI) sur un réseau 10 Gbps a été publié par Alexis Ducastel, CKA / CKAD Kubernetes et fondateur d'InfraBuilder. Le test était basé sur les versions CNI qui étaient à jour et mises à jour en août 2020. Seuls les CNI pouvant être configurés avec un seul fichier yaml ont été testés et comparés, notamment:

- Antrea V. 0. 9. 1

- Calico v3. 16

- Canal v3.16 (politiques du réseau Flannel + Calico)

- Cilium 1.8.2

- Flanelle 0.12.0

- Kube-router - dernière version (2020-08-25)

- WeaveNet 2.7.0

Parmi tous ceux testés par CNI, Calico a été le vainqueur incontestable, excellant dans presque toutes les catégories et obtenant d'excellents résultats, qui sont résumés dans le tableau ci-dessous. En fait, Calico est le choix préféré de la CNI pour les principaux cas d'utilisation présentés par l'auteur dans le résumé du rapport.

Consultez les résultats complets des derniers tests de performance Kubernetes CNI . Vous pouvez également exécuter le benchmark sur votre propre cluster à l'aide de l' outil Kubernetes Network Benchmark Tool d'InfraBuilder .