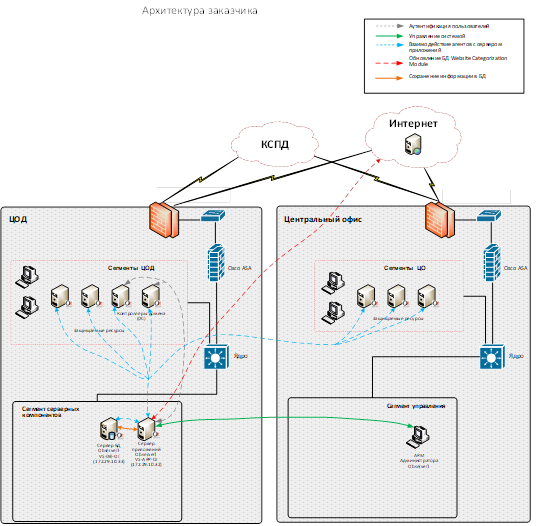

Le client dispose d'un système principal par lequel il vend tout. Les entrepreneurs qui développent et complètent ce système y ont accès, ainsi que du personnel de l'intérieur. En matière de matériel informatique, tout est assez simple: un sous-traitant vient au centre de données, et un agent de sécurité du bureau le contrôle par vidéo. Mais quand il s'agit de développement, cela ne fonctionnera pas pour contrôler les "signets" ou pour retirer des informations.

Pour empêcher les entrepreneurs ayant accès au système de combat et au banc d'essai de faire quelque chose de malveillant, un contrôle est nécessaire soit du côté de l'entrepreneur, soit du côté du client. Le client ne sait rien des gens de l'entrepreneur: ils ne s'assoient pas dans son bureau, ils ne peuvent pas respirer par l'arrière de la tête. Il est difficile de savoir qui se connecte à quelle tâche.

En fait, nous avons alors commencé à mettre en place un système de sécurité.

Tout d'abord, nous avons émis des certificats personnalisés pour identifier chaque employé. Ensuite, ils ont déployé un serveur de terminaux via lequel tout le monde se connecte. Le serveur de terminaux hébergeait des agents ObserveIT pour enregistrer et analyser les actions de l'entrepreneur. C'est, en fait, la médecine légale, la base de preuves a été recueillie. Les entrepreneurs ont été avertis à l'avance que leurs actions étaient enregistrées.

La deuxième partie du défi consistait à vérifier les fuites. Nous avons attrapé le premier "déversement" malveillant une semaine après l'introduction.

Qu'est-ce que

Le client a mis en place un système DLP (Data Leak Prevention), qui permet de trouver des initiés, eh bien, ou des personnes susceptibles de «divulguer» certaines données sans le savoir. Cela fonctionne à peu près de la même manière que les heuristiques antivirus: elles comparent le comportement normal des modules exécutables avec des modules anormaux. Dans ce cas, le comportement de certaines personnes a été comparé à la normale, c'est-à-dire à «la moyenne de l'hôpital». Cela ne convenait pas à une protection normale, car il n'identifiait que les cas les plus simples, et cela donnait beaucoup de fausses alarmes: les rôles des personnes sont très différents.

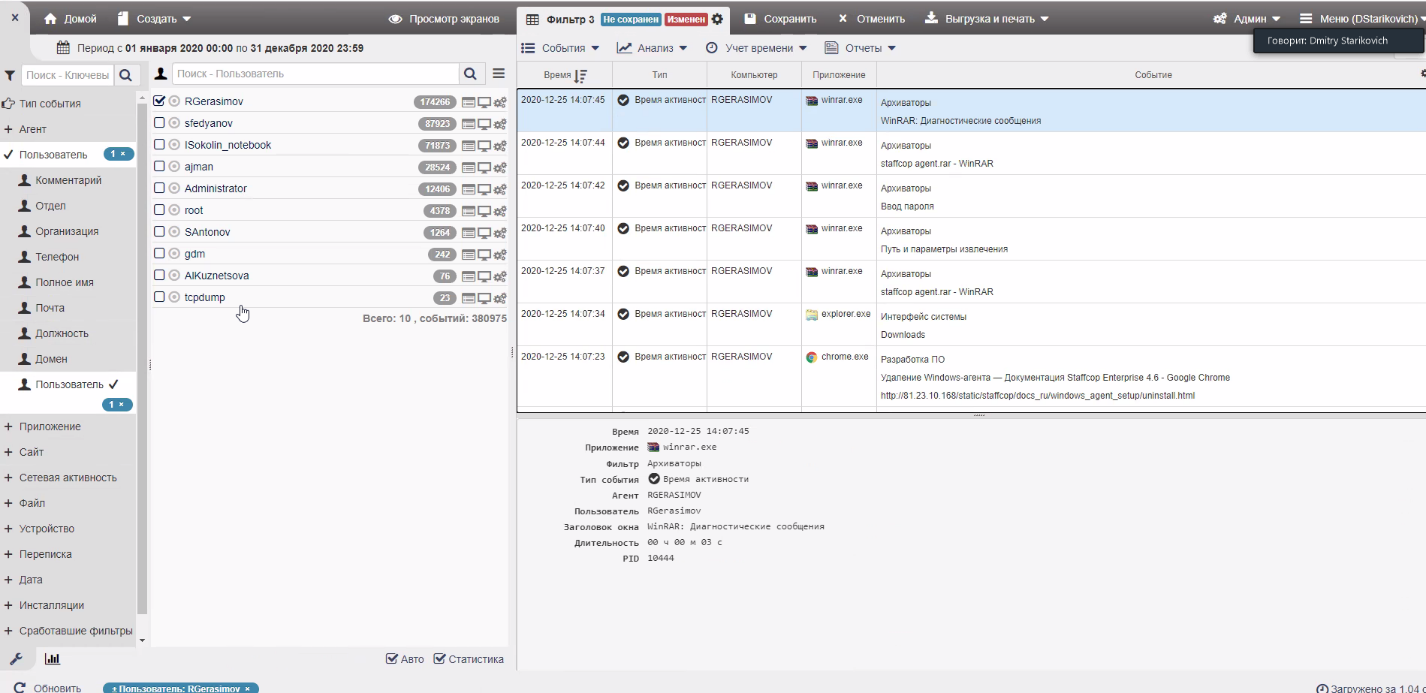

Le client souhaitait un contrôle plus granulaire et une meilleure protection. Un système basé sur les solutions StaffCop a été mis en place, qui permet, en effet, de contrôler directement certaines personnes soupçonnées de comportement malhonnête, et déjà pour elles de mettre en évidence des cas spécifiques de fraude.

En fait, déjà sur les tests, le comportement étrange de l'un des spécialistes est devenu visible. Les agents de sécurité l'ont emmené dans l'enquête, le cas a été confirmé. L'homme a été pris en flagrant délit. Cela se produit assez rarement, généralement pendant les tests, l'un des gardes de sécurité a organisé des attaques et le reste surveille, comme on peut le voir dans le système. C'est un bonus inattendu.

Pourquoi avons-nous besoin de la protection de cette classe en principe

Le système du client est, disons, trop gros pour échouer. L'arrêt d'un flux de travail entraîne des pertes de plusieurs milliards de dollars. Je ne plaisante pas, il y a des choses liées à la prod qui affectent directement plusieurs centaines de milliers de personnes par jour. Bien entendu, le système est dupliqué, il existe une possibilité de dégradation des fonctions critiques en cas de dommage très grave, etc. Dans la production, il y a du travail avec des données bancaires, des données personnelles et une base plutôt savoureuse pour les intrus. En conséquence, l'initié a vraisemblablement choisi un certain segment de clients et tenté de le supprimer.

L'infrastructure a souvent été la cible d'attaques. Plus précisément, nous ne pouvons pas juger maintenant s'il s'agissait d'attaques ou d'actions par stupidité. Il était courant pour les employés de travailler le week-end ou en vacances et de déplacer certaines données hors du périmètre pour y avoir accès. Ils envoyaient des données dans des messagers, envoyaient quelque chose à leur courrier personnel: quand il était important de faire quelque chose rapidement, c'était justifié économiquement, mais je voulais quand même le battre pour ça. Presque toutes les entreprises communiquent en dehors des canaux officiels (nuages, messagers) et, jusqu'à ce qu'il s'agisse d'envoyer des fichiers spécifiques, elles sont relativement sûres. Les fichiers ne doivent être envoyés qu'à l'intérieur du périmètre de sécurité.

Les systèmes de cette classe sont généralement rentables en un an. Nous parlons de réduction des risques, et chaque risque a une certaine probabilité de réalisation sur une certaine période (généralement un an) et un coût. Je dirais que ces systèmes sont plutôt une chose hygiénique, sans laquelle on ne peut travailler sur aucun produit où il y a quelque chose d'important. Mais souvent, une justification financière est requise, et c'est là qu'apparaît la durée d'un an. Calcul des dommages à la réputation dus aux arrêts d'activité, aux publications dans les médias par la suite, aux amendes pour divulgation de données personnelles ou bancaires, etc.

Franchement, dans le secteur bancaire, nous avons plusieurs fois attrapé de telles implémentations de personnes qui ont pris des données sur les soldes des clients pour les revendre ultérieurement sur le darknet pour «percer» des personnes spécifiques. C'est une perte de réputation pour la banque.

Dans de nombreux cas, «drain» signifie également une perte d'avantage concurrentiel.

Comment s'est déroulée la mise en œuvre?

DLP était depuis le début du système. Après des soupçons d'incidents, le système UAM (User Activity Monitoring) a été mis en place. Selon le plan, il devait être mis en œuvre un peu plus tard, lorsque le système aurait atteint une certaine taille, mais en raison d'un certain nombre d'activités, les responsables de la sécurité ont décidé d'accélérer ce processus. En fait, pas en vain.

Les systèmes sont assez simples dans leur architecture. Ce sont des agents installés sur les postes de travail des utilisateurs finaux ou sur les serveurs de terminaux.

Une partie est généralement prévue pour tout le monde (nous parlons des sous-traitants et de leurs employés), et la seconde (un peu plus compliquée) - pour les employés de la sécurité de l'information qui ont accès à la première partie. Autrement dit, pour qu'ils puissent également se contrôler les uns les autres, car le développement, la mise en œuvre et le support d'un tel système doivent également être sûrs.

En général, il existe un ensemble d'agents qui peuvent être pratiquement invisibles. Ce sont des processus cachés ou modifiés qui ne peuvent pas être tués. L'utilisateur ne sait pas qu'il a un tel agent. Les données sont ajoutées à une base de données centralisée. Dans une base de données centralisée, les données collectées peuvent être visualisées et analysées en conséquence.

Le logiciel écrit des métadonnées en plus des données. Ce sont des commandes exécutées, des fenêtres ouvertes, des touches enfoncées, etc. - ceci pour simplifier la recherche. Imaginez que vous ayez besoin de regarder dix développeurs agir. Les incidents potentiels, tels que le redémarrage du serveur, sont presque toujours signalés pour un possible flashback qui l'a précédé.

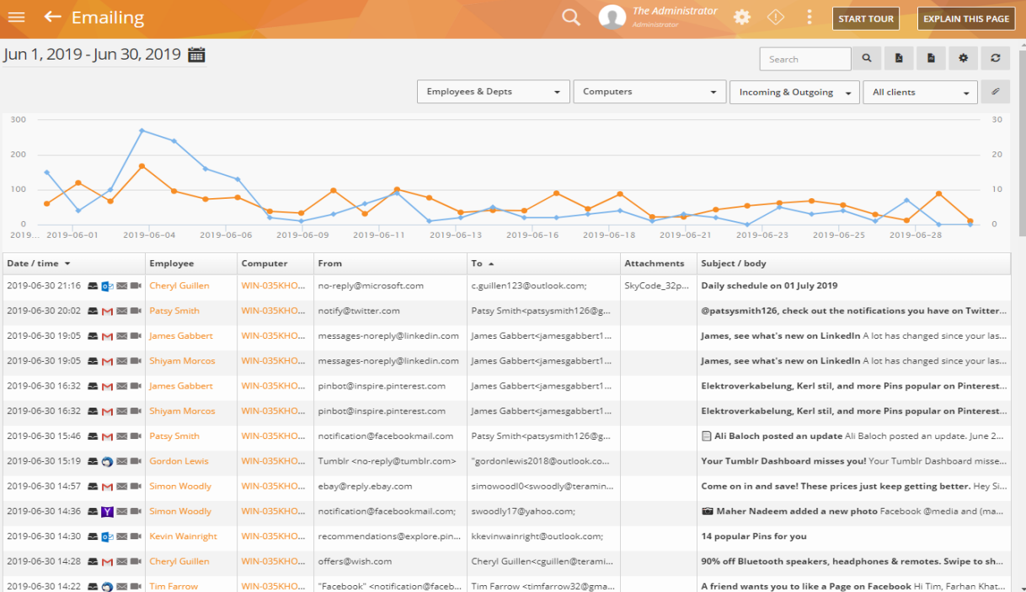

Nous travaillons avec tous les flux de données. Il s'agit du courrier, du Web, des supports USB, etc.

Nous avons choisi ObserveIT comme solution. Mais cette décision a maintenant disparu de la Russie, donc maintenant une recherche d'analogues est en cours. Et la deuxième solution est StaffCop. DLP - InfoWatch.

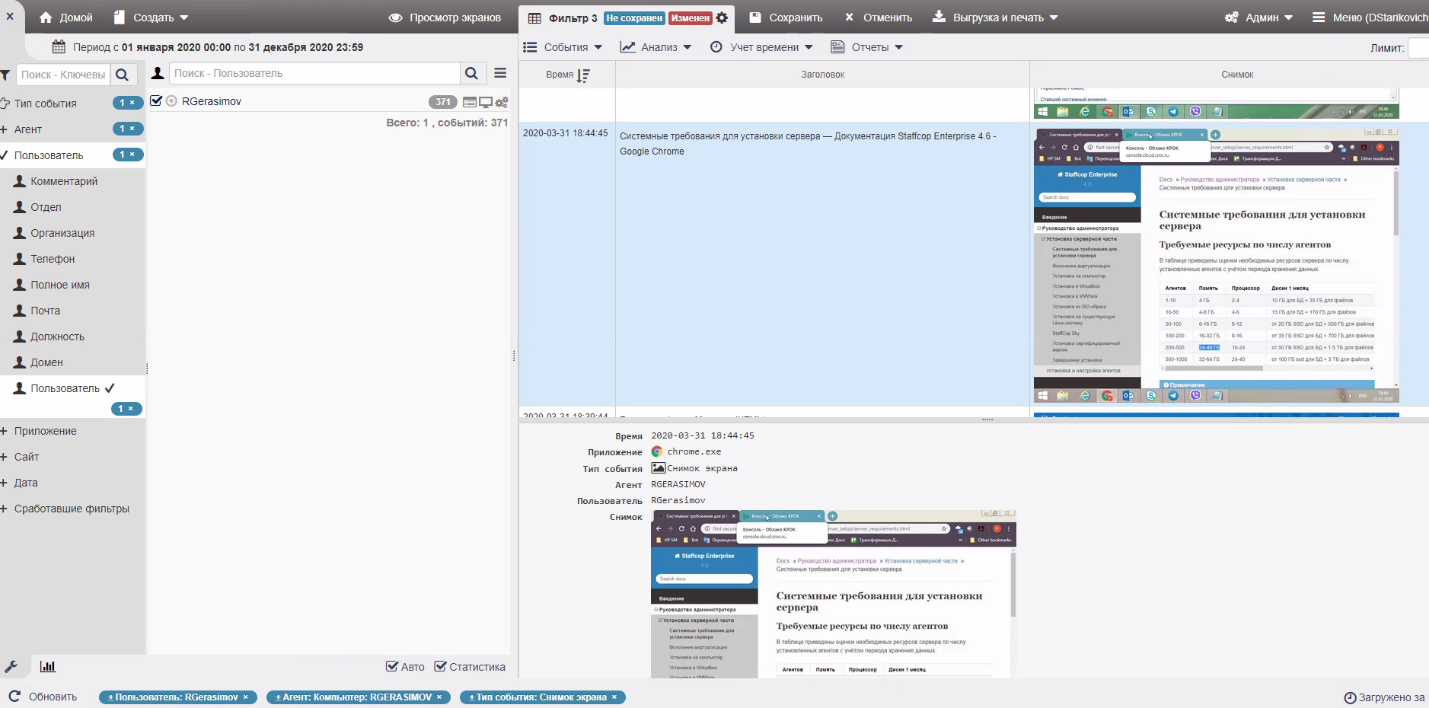

ObserveIT, comme StaffCop, crée un journal des actions qui aide à reproduire l'image de la journée d'un employé. Dans les cas normaux, les journaux sont simplement stockés sur le serveur, et en cas d'incidents, toute activité d'initié est déclenchée. Dans notre cas avec un initié, nous avons augmenté l'activité en un mois et constaté plusieurs anomalies.

InfoWatch, comme tout DLP, fonctionne avec le contenu. Vous téléchargez un fichier Excel sur une clé USB? Le système examine le contenu du fichier par mots-clés. Dans notre pratique, il y a eu un cas où un employé sans scrupules d'une grande entreprise industrielle a voulu «retirer» des données financières importantes simplement en renommant le fichier et en changeant l'extension. Il a bien sûr été pris.

À quoi sert DLP?

DLP surveille les cas où quelque chose de critique apparaît parmi les données reposant sur des disques ou dans le trafic. Par exemple, le mot «contrat» apparaît dans le flux de données sur une clé USB (c'est ainsi que fonctionne la recherche dans le dictionnaire) ou un fragment d'un document spécifique (c'est ainsi que fonctionnent les impressions numériques et les citations). Dès qu'un tel événement se produit, un rapport est créé, une alerte est envoyée et l'agent de sécurité le voit. Parfois, une solution est nécessaire, mais le plus souvent, l'incident est simplement étiqueté et enregistré pour une enquête plus approfondie. Cela se produit souvent parce que le gestionnaire ou l'un des principaux gestionnaires a pris ce risque pour accélérer certaines tâches en contournant les exigences de sécurité de l'information.

Nous avons également enregistré, par exemple, l'incident suivant: un utilisateur entre un contrat de location d'appartement depuis un flux USB vers un poste de travail, puis le modifie et l'envoie à une autre personne depuis le poste de travail via un messager. Il s'est avéré être un contrat privé, c'était juste qu'une personne louait un appartement à une autre - mais le modèle était typique des actions malveillantes.

À quoi sert l'UAM?

UAM enregistre et analyse les actions de l'utilisateur, les compare avec celles habituelles pour lui ou un groupe d'employés. Divers marqueurs sont utilisés comme évaluation, par exemple, l'envoi de commandes au serveur, le temps de travail avec les applications d'entreprise, le travail sur Internet - tout cela permet d'évaluer la productivité et de mettre en évidence les risques pour le personnel et la direction de la sécurité.

Dans le secteur bancaire, l'UAM est souvent utilisé pour construire une image de la journée de travail, analyser les actions qui se sont produites au moment d'un incident important, ou pour que l'administrateur système ou l'entrepreneur ne «claque pas la porte» en partant, laissant la tâche de la couronne en vente avec un délai de trois à quatre mois. UAM surveille les performances critiques de l'utilisateur et aide à restaurer toute la chaîne d'actions.

Autrement dit, le personnel de sécurité voit toutes les données sur un poste de travail, même les données personnelles?

Oui. Par exemple, si vous achetez un billet lors d'un voyage d'affaires et entrez votre numéro de carte de crédit personnel, vous le montrez à IB.

Habituellement, au niveau de l'entreprise, lors de l'embauche, un accord supplémentaire sur le travail stipule que seules les données professionnelles sont traitées sur les postes de travail, c'est-à-dire que les données personnelles ne doivent pas y être.

Captures d'écran de StaffCop.

Un journal des activités de l'utilisateur sur son lieu de travail, où nous pouvons comprendre les applications avec lesquelles l'utilisateur a travaillé, ce qui était exactement à l'écran à ce moment-là.

Écran de l'écran de l'utilisateur au moment d'une certaine action.

Par exemple, des captures d'écran d'un autre système Teramind UAM.

Un écran d'analyse comportementale montrant des analyses prédictives et situationnelles basées sur l'apprentissage automatique, l'analyse de régression et un algorithme d'évaluation des risques.

La création d'un profil comportemental prenant en compte l'activité des utilisateurs, le modèle de données et d'autres attributs (heure de la journée, planning, projet attribué, etc.) permet de détecter les activités anormales dans les applications, le trafic Web, les opérations sur les fichiers.

Un écran du système de reporting, où vous pouvez suivre les initiés potentiels, les départements où ils travaillent, ainsi que les applications par lesquelles une fuite peut se produire.

Comment les gens ont-ils réagi?

Employés - rien de spécial. Entrepreneurs - ont facilement accepté les nouvelles règles du jeu. Mais pour eux, rien n'a changé, c'est-à-dire qu'ils n'étaient associés qu'à la NDA avec le client, il y avait donc aussi une méthode de contrôle supplémentaire.