Expérience de la participation d'équipe au cyberpolygone Standoff du côté de la défense.

Bonjour, je m'appelle Anton Kalinin, je suis à la tête du groupe d'analystes du CyberART Center for Information Security Monitoring and Computer Incident Response, Innostage Group of Companies. Cet automne, nous avons participé à la cyber-formation The Standoff en tant que Blue Team. Pour notre SOC, c'est devenu l'un des événements les plus intéressants de l'année, dans une poursuite acharnée, nous avons déjà fait beaucoup de choses à l'intérieur de notre centre, mais maintenant nous voulons partager notre expérience avec un public plus large. Qui est plus à l'aise pour ne pas lire, mais pour regarder (ou écouter), à la fin de l'article, je jetterai un lien vers le webinaire sur YouTube, que nous avons organisé il y a une semaine.

Avec ce que nous sommes arrivés aux enseignements

"Les conditions de la confrontation seront proches de la réalité" - avec ces mots notre participation à The Standoff cette année a commencé. Par les mots «notre», j'entends l'équipe de notre centre de surveillance et de réponse aux incidents informatiques CyberART . En effet, la préparation de cet événement s'apparentait le plus possible à la réalité de la connexion d'un client à un service de veille (par opposition à l'étape principale de la cyber formation), mais parlons de tout dans l'ordre.

Au départ, la participation à The Standoff était inattendue pour nous, et si le reste des équipes défensives avaient accès au terrain d'entraînement 4 semaines avant le début des hostilités, alors nous avions un peu plus de 10 jours pour nous préparer. D'une part, c'est une tâche ardue, d'autre part - la guerre est la guerre - ils ne sont jamais avertis d'une attaque, donc cette tâche exigeait une concentration maximale de notre part dès le premier jour. Dans ces conditions, notre tâche principale était de comprendre rapidement quel type d'objet nous contrôlons, i.e. Effectuer un inventaire des actifs, analyser la sécurité, mettre de l'ordre dans la mesure du possible pour combler les failles de sécurité évidentes ou neutraliser ces menaces au moyen de la protection, mais consacrer le reste du temps à adapter nos scénarios de surveillance de contenu pour identifier d'éventuels incidents.Dans une vision idéale du monde, le plan était d'être en alerte maximale la veille du début de la bataille. Cependant, comme c'est généralement le cas, les choses ne se sont pas déroulées comme prévu.

, : « », «-» « » -. , – .

:

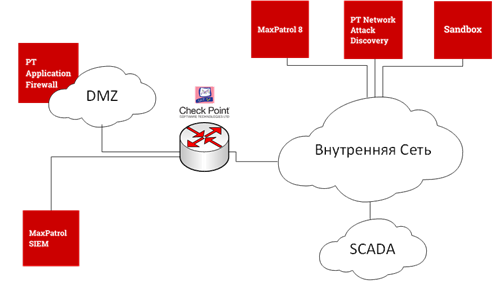

- -, , « » PT Application Firewall (PT AF);

- , , PT Network Attack Discovery;

- PT Sandbox;

- MaxPatrol 8;

- SOC MaxPatrol SIEM

- CheckPoint.

, , NGFW EDR .

, , . , . . 67 . CheckPoint- , .

Max Patrol 8. , (, , ), . . , Linux- - , Microsoft.

WSUS , ( MS17-010) .

, , , Blue Team, — . « , Web Application Firewall- ». ! , PT AF, , .

, - . , , SOC , -, . 50% , .

7 , , 90% . , . , . . , .

, SIEM, , NGFW, PT AF, . , .

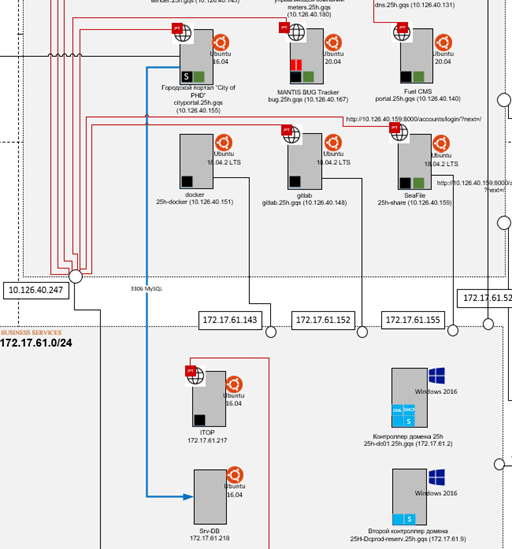

( ) 7 . , , 3 3 . 24 8 . The Standoff SOC . , DMZ- threat hunting. , . , . , , IP , , , . .

, . – , – Red Team. . . 100 PT AF. , , PT AF ? ! , , , . Red Team . , .

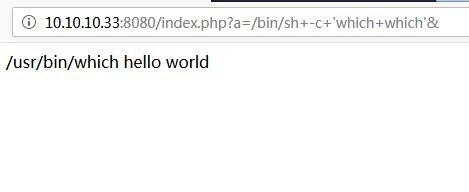

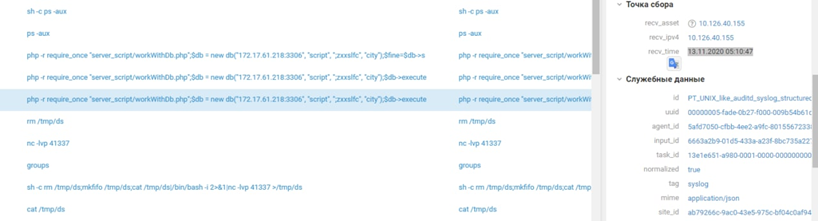

. . CVE-2019-11043 (PHP-FPM Remote Code Execution) php-, , URL-. . PHP, , .

php- . , . .

. Red Team , PHP-shell "p0wny". , , - . , .

. , . - … 13 . . 13 4 , , SQL- . - .

15 .

- , SOC , . , , . . 8 . 6 , ( 100 ) , .

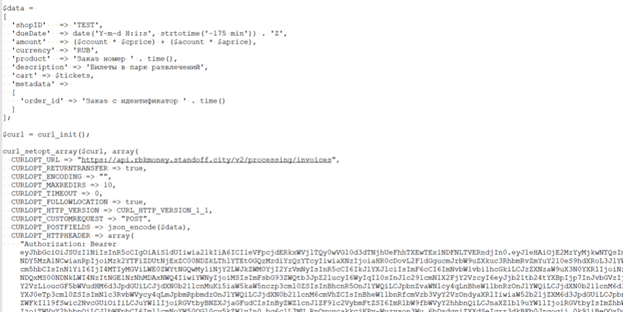

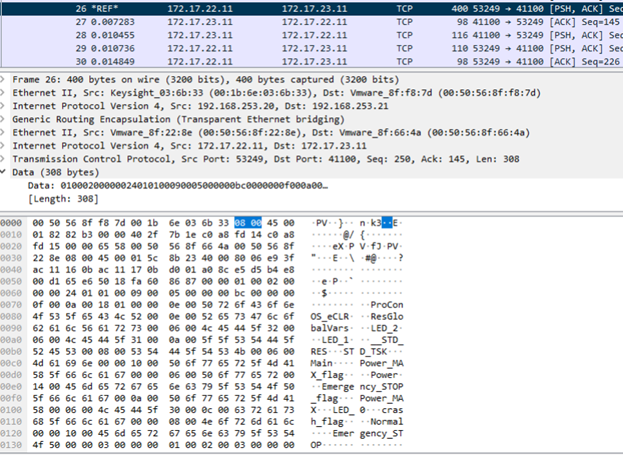

, -. , . , Red Team , . - API — RBK.money. , . . API- Bearer- , - Keycloak API , , -. RBK.money.

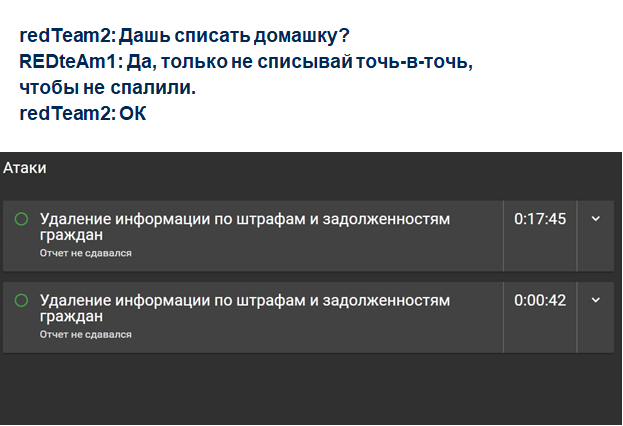

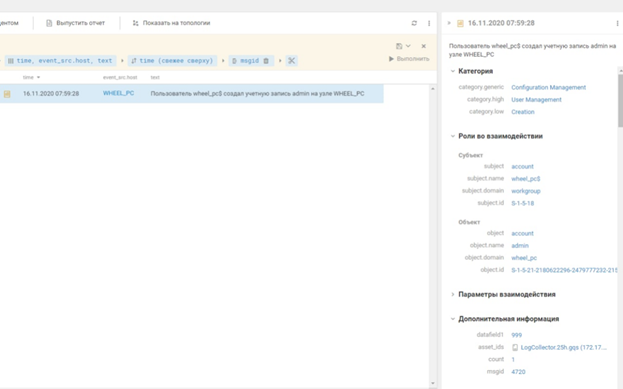

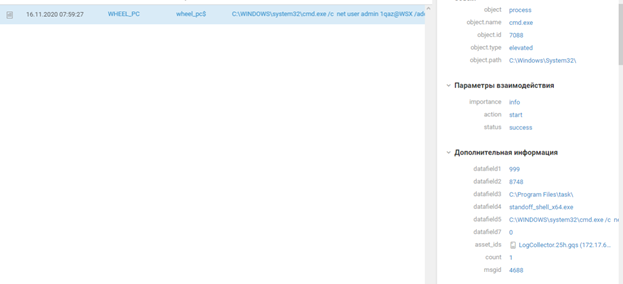

, , Threat Hunting- , . , , . 85% , SIEM-, . , . , . , – . Red Team , , -; - -, Java (T1190:Exploit Public-Facing Application). , powershell-, Base64 (T1027:Obfuscated Files or Information). DNS-, C&C , Windows- (T1572:Protocol Tunneling). DNS . . Microsoft SQL , (T1110.001 Brute Force: Password Guessing), , mssql xp_cmdshell (T1505.001:Server Software Component: SQL Stored Procedures), meterpreter, certutil (T1059.003 Command and Scripting Interpreter: Windows Command Shell)

. , MS SQL Pass-the-Hash (T1550.002 Use Alternate Authentication Material: Pass the Hash). , SCADA, . SCADA- shell, RDP .

SCADA, (T1565 Data Manipulation)

6 The Standoff - — 96%. « » 49 — , , SOC – 8 -. , – , , , . 20 , – , . .

, - . , , - . . , . 24 365 .

— , , .

, (, , ).

! !