Bonjour les amis. Je suis allé à ce poste pendant longtemps, j'ai pelleté de nombreux forums, chaînes de télégrammes, chaînes YouTube, lu les commentaires, étudié les cours fusionnés et je pense que maintenant je suis prêt à écrire ce message. J'ai commencé mon voyage pas du tout par le piratage et même pas par les tests et l'administration réseau, mais par le marketing numérique le plus ordinaire, donc je vais tout expliquer de manière assez transparente, même pour les personnes qui ne sont pas dans le sujet.

Pour commencer, le concept de "hacker éthique" est quelque chose comme le mot "marketer" pour moi. C'est, en général, à propos de tout et de rien du tout. Le piratage, comme de nombreuses autres industries, nécessite une spécialisation. Lorsque des commandes de piratage éthique arrivent, elles arrivent généralement à l'équipe, et cette équipe a déjà une sorte de spécialisation.

Une partie du matériel que j'ai pris de Codeby ici et ici , que je considère comme obligatoire pour l'étude, une partie que j'ai empruntée à mon XMIND personnel, une partie des chaînes de télégramme

Pour commencer, le piratage est divisé en les domaines suivants:

Web-Hacking - sites de piratage et tout ce qui y est lié

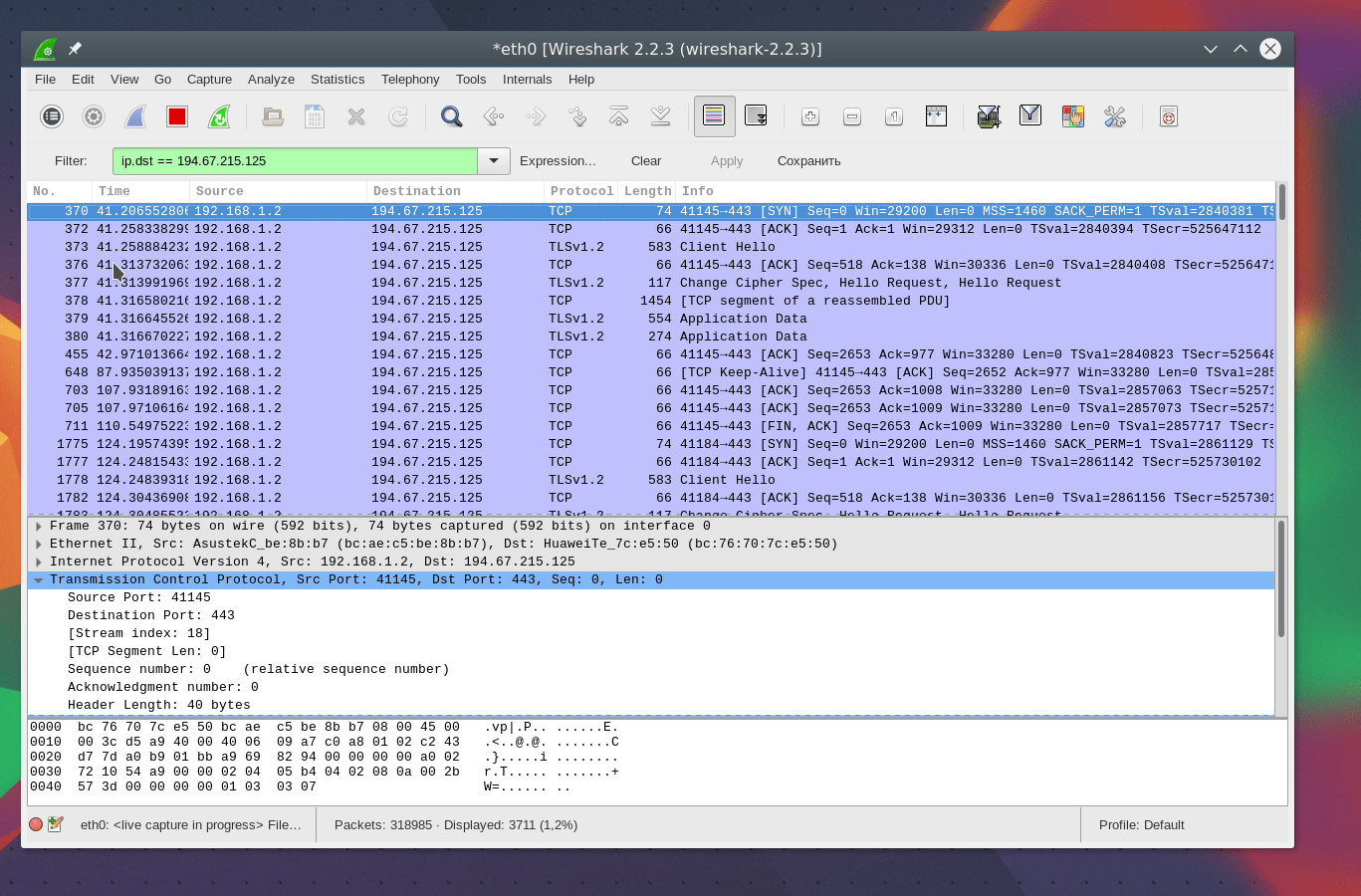

Network Hacking - piratage de réseaux et de tout le réseau

OSINT est un domaine distinct lié au renseignement, mais d'une manière ou d'une autre, vous devez comprendre cela

Forensic - criminalistique numérique, attraper des pirates, des criminels et d'autres personnalités

Anonimité - tout ce qui concerne l'anonymat. Configuration d'une machine sécurisée, VPS, usurpation d'adresse IP, etc. C'est plutôt un outil pour travailler dans des domaines connexes qu'une spécialité. Compétence obligatoire et minimale requise pour Black Hat

L'ingénierie inverse analyse les programmes pour 0 et 1 afin d'essayer son fonctionnement, de le démonter, de le modifier et de le redémarrer dans Assembler

Ingénierie sociale - tromper les gens, tromper le territoire de l'ennemi, la psychologie, la PNL, l'intelligence et tout ce qui y est lié. S'intègre étroitement avec OSINT. Arbre de développement obligatoire pour Black Hat

Test de code source - analyse dynamique et statique du code source. C'est vous qui vérifiez si tout est correctement programmé et identifiez les vulnérabilités potentielles.

App pentest - Android IOS . .

Wi-FI Hacking

Coding - , . .

, . . .

.

Linux.

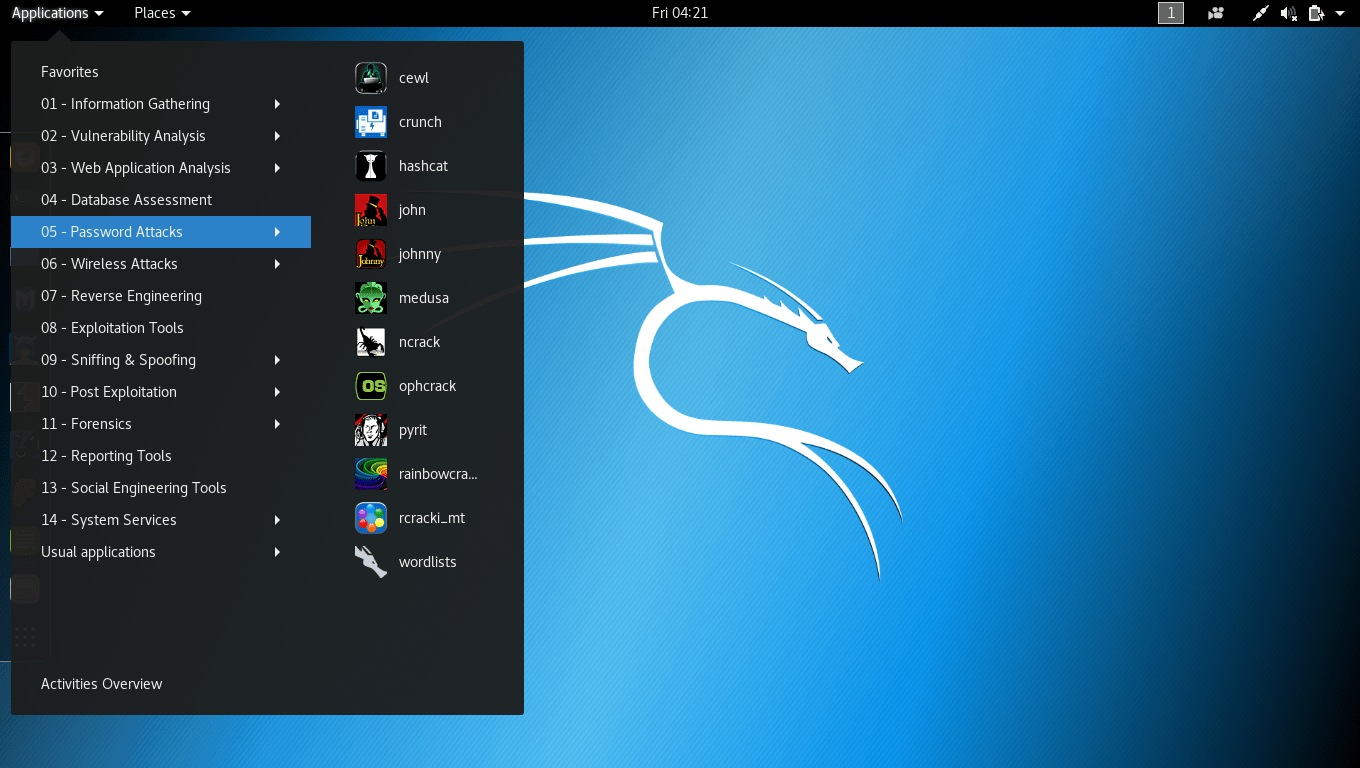

MUST HAVE . Kali Linux Parrot OS - .

:

Youtube - Linux.

Linux. | -

Youtube PLAFON - Linux Manjaro,

, TCP/IP OSI

Youtube -

" " - ,

. , - . :

-

- , . - Python! Python , .

Python ,

.

" " - .

Ermin Kreponic Codeby - , -

VectorT13 - .

HackerDom - ,

Codeby -

S.E. Book - . ,

Geek Girl - - .

BOOKS:

Après avoir appris tout cela, vous voudrez perfectionner vos compétences. Lisez ici . Ceci est un autre initié. Je recommande fortement l'achat d'un abonnement au magazine "Hacker"

Après avoir étudié tout ce matériel, j'espère aider les débutants dans cette direction, j'ai vraiment raté un tel article au début de mon voyage. Merci à tous pour votre attention