Les groupes criminels utilisent les outils les plus efficaces pour les attaques qui leur permettent d'obtenir rapidement et à moindre coût ce qu'ils veulent: infiltrer le système, exécuter des logiciels malveillants, voler de l'argent. Selon les recherches, le vecteur d'attaques le plus courant reste le phishing - des campagnes visant des personnes dans lesquelles l'ingénierie sociale est activement utilisée.

La demande de phishing a conduit à l'émergence de services spécialisés offrant une gamme complète de services pour créer et mettre en œuvre une attaque frauduleuse. Pour relativement peu d'argent, le client reçoit une étude du public cible, l'élaboration de lettres tenant compte du portrait psychologique des victimes potentielles, ainsi que l'infrastructure de la campagne. Sur la façon dont le service Phishing-as-a-Service (PhaaS) est organisé, combien il en coûte pour le louer et comment vous protéger des fraudeurs, explique Andrey Zharkevich, rédacteur en chef de la société de sécurité de l'information Antifishing. Le texte a été préparé sur la base des résultats de l'entrevue.

Comment tout a commencé

Le phishing-as-a-service est apparu à ses débuts il y a 10 ans en tant que kit d' attaque de hameçonnage Login Spoofer 2010 prêt à l'emploi, compatible avec le cloud.

Ce n'était pas du tout ce que les cybercriminels et leurs clients utilisent actuellement, mais le système a permis la création de sites de phishing et a été distribué gratuitement. Pour compenser le manque de monétisation de leur outil, les développeurs secrètement de kiddys de script crédules ont envoyé les données qui passaient par leur outil à leur serveur, puis les ont utilisées à leurs propres fins.

Plus tard, des services «honnêtes» sont apparus qui font exactement ce qu'ils promettent à leurs clients.

Appareil PhaaS

Le principe de la division du travail permet d'augmenter la productivité même lorsqu'il s'agit de zones d'activités illégales. Grâce à PhaaS, les criminels n'ont pas à faire face à des tâches de routine, notamment:

- Phase préparatoire: définir le public cible, construire son profil psychologique, déterminer le type d'hameçonnage le plus efficace qui sera utilisé - messagers, réseaux sociaux, email ou publicité malveillante.

- Développement d'un message de phishing. La lettre doit «accrocher» la victime potentielle afin de toucher les émotions sous-jacentes et de désactiver la pensée rationnelle. La conception et le contenu du message doivent être réalistes afin que le plus grand nombre possible du public cible y croie.

- Création d'infrastructure: un site qui imite le site d'une vraie entreprise et vole les données client, une pièce jointe malveillante qui charge une "charge utile" pour poursuivre l'attaque.

- Lancer une campagne: envoyer des messages d'une manière choisie, collecter des données, recevoir des informations d'une «charge utile» ou infiltrer le système cible et chiffrer les données. C'est la dernière étape au cours de laquelle les attaquants obtiennent le résultat qu'ils souhaitent.

La montée en puissance du phishing en tant que service a rendu aussi facile la conduite d'une campagne d'escroquerie que l'abonnement à Netflix. Les clients cybercriminels bénéficient des fonctionnalités suivantes:

- Économies de coûts. Le coût des services de phishing est déterminé par leur ampleur et leur tâche principale, mais en général, c'est beaucoup moins cher que de préparer vous-même une attaque.

- . 10 ? . ? , .

- . , , .

- . , . , .

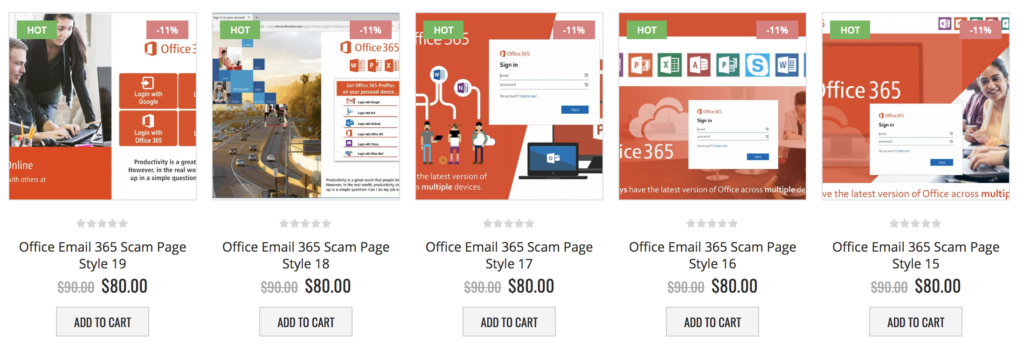

Cyren, une société de sécurité de l'information, a annoncé la découverte d'environ 5 334 produits de phishing-as-a-service prêts à l'emploi l'année dernière . Voici une capture d'écran des suggestions de l'un des développeurs du service malveillant.

Comme vous pouvez le voir, le service est peu coûteux, offre un riche ensemble de fonctions et même des réductions pour les utilisateurs. Le produit a l'air très professionnel, pas pire que les offres de services juridiques. Aucune trace de manque de professionnalisme, de clandestinité et d'illégalité. Le prix est abordable pour presque toutes les catégories d'utilisateurs - prenez-le et travaillez.

Faux site Microsoft. utilise le domaine microsoft.net et un certificat SSL normal. Une telle tromperie peut induire en erreur même un utilisateur averti en technologie.

Une campagne de phishing de professionnels comprend l'envoi de messages, la création de ressources frauduleuses et le développement de méthodes de masquage des liens.

Pourquoi le phishing est efficace

Composante psychologique

La principale raison pour laquelle le phishing est efficace est qu'il peut contourner les systèmes de défense les plus avancés en influençant les gens et leurs émotions de base afin qu'ils accomplissent les actions que les criminels veulent. Ceci est clairement démontré par des campagnes réussies de compromis de correspondance commerciale (BEC) qui n'utilisent que du texte.

Les méthodes les plus sophistiquées pour masquer un lien de phishing ne fonctionneront pas si le texte du message ne donne pas envie au destinataire de cliquer dessus. Un document malveillant techniquement parfait peut contourner tous les systèmes de sécurité, mais il ne fonctionnera pas si le destinataire doute de l'authenticité de la lettre et n'ouvre pas la pièce jointe.

Ainsi, l'élément principal des attaques de phishing n'est pas seulement et pas tant l'infrastructure technique, constituée de domaines frauduleux et de sites d'apparence convaincante, mais également l'ingénierie sociale professionnelle qui utilise l'impact sur les émotions de base et les amplificateurs sous forme d'urgence et d'importance.

Après que l'utilisateur, sous l'influence du texte du message de phishing, ait décidé d'ouvrir un document joint ou de suivre un lien, c'est au tour de la boîte à outils de phishing d'infrastructure. Il est important que la victime, qui a «picoré» l'appât, continue de croire qu'elle fait tout correctement.

Composante technique

Les cybercriminels utilisent généralement les éléments suivants pour contourner les moyens techniques de protection:

- HTML: HTML- , , .

- : HTML, .

- : , .

- URL- : ,

- (content injection): - , .

- : , .

Aujourd'hui, presque toutes les ressources de phishing utilisent des certificats numériques pour augmenter le niveau de confiance en eux. Selon l'Anti-Phishing Working Group (APWG), jusqu'à il y a deux ans , seulement la moitié des sites de phishing disposaient de certificats SSL .

Comment se protéger?

Étant donné que les attaques de phishing visent des personnes, la principale méthode de protection contre elles consistera à travailler avec des personnes, qui se compose de deux parties obligatoires:

- former les employés à des comportements sécuritaires au travail et dans la vie de tous les jours;

- pratiquer des compétences pratiques de comportement sûr en utilisant des systèmes qui simulent des attaques réelles.

Les formations des utilisateurs doivent être organisées régulièrement et tous les salariés de l'entreprise, sans exception, doivent y participer. Une formation traditionnelle sous la forme d'une projection de film ou d'une conférence sur les bases de la sécurité de l'information ne suffit pas pour développer des compétences professionnelles sécuritaires.

La connaissance est l'action, la théorie doit donc être élaborée dans la pratique, car les attaquants utilisent des techniques que même les experts en cybersécurité expérimentés ne reconnaissent pas. La formation professionnelle peut être organisée à l'aide de diverses attaques de phishing imitant les actions de vrais cybercriminels.

Combien gagnent les cybercriminels?

Selon The Hidden Costs of Cybercrime de McAfee , l'économie mondiale perd au moins 1 billion de dollars par an au profit des pirates, ce qui représente plus de 1% du PIB mondial. Selon Sberbank, les pertes de l'économie russe dues à la cybercriminalité d'ici la fin de 2020 pourraient atteindre 3,5 billions de roubles .

Les industries les plus rentables sont:

| Genre de crime

|

Revenu annuel

|

| Marchés en ligne illégaux

|

860 milliards de dollars

|

| Secret commercial, vol de propriété intellectuelle

|

500 milliards de dollars

|

| Trading de données | 160 milliards de dollars

|

| Crime-Ware / CaaS

|

1,6 milliard de dollars

|

| Ransomware

|

1 milliard de dollars

|

| Total | 1,5 billion de dollars

|

Le coût des différents services fournis par les cybercriminels utilisant le système SaaS:

| Produit ou service

|

Le coût

|

| Usurpation de SMS

|

20 $ / mois

|

| Spyware personnalisé

|

200 $

|

| Hacker-for-Hire

|

200 $ et plus

|

| Kit d'exploitation de logiciels malveillants

|

200 $ à 700 $

|

| Blackhole Exploit Kit

|

$700/ or $1 500/

|

| Zero-Day Adobe Exploit

|

$30 000

|

| Zero-Day iOS Exploit

|

$250 000

|

L'efficacité du système PhaaS et l'augmentation du nombre de campagnes de phishing dans le monde prévoient une nouvelle croissance de l'offre de ce service cybercriminel. Il est fort probable que les offres PhaaS soient complétées par des fuites de données en 2020, augmentant ainsi l'efficacité et le danger des campagnes frauduleuses.

Étant donné que le montant moyen des dommages causés par une attaque de phishing réussie, selon Group-IB, dépasse 1,5 million de RUB , les organisations devraient analyser attentivement les risques potentiels et vérifier la résilience de leurs employés à la fraude afin de réduire la probabilité de pertes financières et de réputation.