La vulnérabilité (CVE-2021-3011) permet de récupérer la clé de chiffrement principale et de contourner l'authentification à deux facteurs. Les experts en sécurité de NinjaLab ont expliqué comment l'attaque potentielle de pirate informatique fonctionne pour les jetons Google Titan basés sur la puce NXP A700X, mais en théorie, le même schéma de piratage est pertinent pour les jetons cryptographiques Yubico (de YubiKey) et Feitian utilisant une puce similaire.

Parlons du fonctionnement de l'attaque et de la possibilité de continuer à faire confiance aux clés de chiffrement physiques.

À propos de Google Titan

Cette clé de sécurité est sur le marché depuis 2018. Il s'agit d'un périphérique MFA matériel utilisé pour vérifier physiquement l'identité d'un utilisateur. Les clés sont couramment utilisées à la place de méthodes d'authentification multifacteur moins sécurisées telles que les codes de vérification envoyés par SMS ou par e-mail.

La particularité de Google Titan est que, même après avoir reçu un mot de passe par e-mail, les attaquants ne pourront pas accéder à vos données sans clé physique. Les chercheurs de NinjaLab ont également noté ceci: votre clé ne sera en danger que si elle est volée ou perdue.

Google Titan est disponible en deux versions sur le marché. L'une est un peu similaire à une clé USB - la puce est "nue", la clé fonctionne via USB et NFC. La deuxième option est similaire aux clés de voiture sous la forme d'un porte-clés et fonctionne via Bluetooth.

Calculer à partir du rayonnement électromagnétique

Depuis la création de Google Titan, les experts de NinjaLab soupçonnent que les clés pourraient être vulnérables aux attaques via des canaux tiers ou secondaires. Celles-ci incluent, entre autres, des attaques basées sur les résultats de la surveillance du rayonnement électromagnétique émanant des appareils pendant le fonctionnement. Son analyse permet d'identifier les modèles de travail et de recueillir des informations utiles pour le piratage.

En observant le rayonnement électromagnétique pendant la génération de signature numérique (ECDSA), les experts en sécurité ont attaqué et cloné avec succès l'élément clé sécurisé - la puce NXP A700X. Le fait que le chipset utilisé par Google Titan soit devenu la base d'autres clés de sécurité soulève également des inquiétudes concernant d'autres produits sur le marché.

Parmi les produits touchés par l'attaque, on a noté:

- Clé de sécurité Google Titan,

- Yubico Yubikey Neo,

- Feitian FIDO NFC USB-A / K9,

- Feitian MultiPass FIDO / K13,

- Feitian ePass FIDO USB-C / K21,

- Feitian FIDO NFC USB-C / K40,

- NXP J3D081_M59_DF,

- NXP J3A081,

- NXP J2E081_M64,

- NXP J3D145_M59,

- NXP J3D081_M59,

- NXP J3E145_M64,

- NXP J3E081_M64_DF.

L'équipe de réponse de sécurité NXP a confirmé que toutes les bibliothèques de chiffrement NXP ECC antérieures à la version 2.9 pour les produits P5 et A7x sont vulnérables aux attaques.

Comment l'attaque est menée

Il convient de noter tout de suite que la clé peut être piratée, mais personne ne dit que c'est facile de le faire. Ainsi, le processus de piratage décrit sur 60 pages du rapport NinjaLab peut devenir la base d'une opération dans l'esprit des films sur l'agent 007.

Tout commence par une simple attaque, par exemple une lettre de phishing. Le but de l'attaquant est d'obtenir le nom d'utilisateur et le mot de passe du compte cible. C'est la partie la plus simple de l'opération.

Les informations d'identification sont inutiles sans la possession de la clé de sécurité, comme nous l'avons vu ci-dessus. Cela signifie qu'alors le pirate devra s'occuper de voler la clé de sécurité du propriétaire, et ce pendant un certain temps et pour qu'il ne remarque pas la perte. Après tout, si le propriétaire constate l'absence de clé, il pourra révoquer la clé ou en enregistrer une nouvelle, ce qui annulera tous les efforts des fraudeurs.

Le vol réussi du jeton Mission: Impossible ne s'arrête pas. De plus, l'attaquant est confronté à un certain nombre de restrictions.

Pour utiliser la clé de sécurité Google Titan, vous devez d'abord ouvrir le boîtier de l'appareil. Étant donné que l'attaquant doit toujours rendre la clé à la victime sans méfiance (de préférence dans sa forme d'origine), l'autopsie doit être effectuée avec beaucoup de soin.

Les experts de NinjaLab ont adouci le plastique avec un pistolet à air chaud et fendu la clé avec un scalpel. Cela doit être fait avec soin afin de ne pas endommager le circuit imprimé. Comme vous pouvez le voir sur l'image ci-dessous, le boîtier clé perd toujours sa présentation, il y a donc une forte probabilité que la situation ne soit sauvegardée qu'en imprimant un nouveau boîtier sur une imprimante 3D. Il a fallu environ 4 heures aux experts de NinjaLab pour démonter et assembler le jeton.

Il a fallu encore 6 heures pour récupérer la clé d'un compte FIDO U2F. Les chercheurs ont montré que le rayonnement électromagnétique est en corrélation avec les informations clés éphémères ECDSA, ce qui est suffisant pour révéler la clé secrète à l'aide de techniques d'apprentissage automatique. Pour récupérer la clé secrète dans le jeton Google Titan, il suffit d'analyser environ 6000 opérations de signature numérique en fonction de la clé ECDSA utilisée pour l'authentification à deux facteurs FIDO U2F lors de la connexion à un compte Google.

Mais, encore une fois, tout cela n'est possible que si la victime sans méfiance continue d'utiliser la clé révélée par l'attaquant.

Il semblerait que tout ce qui précède effraie tout hacker qui ne veut pas jouer un espion. Mais ce n'est pas tout. L'attaque nécessite également un équipement assez coûteux, coûtant environ 13 000 dollars, des compétences en rétro-ingénierie de microcircuits et des logiciels spéciaux qui ne peuvent être trouvés dans le domaine public.

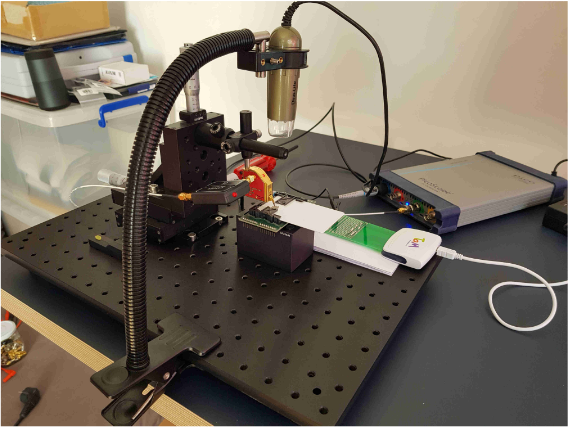

Parmi les équipements nécessaires:

- complexe de mesure Langer ICR HH 500-6, utilisé pour tester les microcircuits pour la compatibilité électromagnétique,

- amplificateur Langer BT 706,

- Micromanipulateur Thorlabs PT3 / M avec une résolution de 10 μm,

- oscilloscope à quatre canaux PicoScope 6404D.

Et après

Malgré la vulnérabilité identifiée, les experts de NinjaLab notent que les clés MFA physiques sont toujours plus efficaces que les alternatives. Au moins parce que vous devez essayer très fort de les casser. Et nous ne parlons pas de piratage en masse de personnes «aléatoires», mais d'attaques ciblées sur une victime sélectionnée. autrement dit, si votre courrier ne stocke pas de données classifiées du Pentagone, vous ne souffrirez probablement pas de cette vulnérabilité.

Ninja Labs ajoute que des mesures de sécurité adéquates peuvent aider à limiter les dommages potentiels causés par une clé de sécurité clonée. Les mesures proposées comprennent la mise en œuvre d'un système MFA capable de détecter la clé clonée et de verrouiller le compte concerné. Par exemple, le mécanisme de compteur décrit dans la spécification FIDO U2F .

Son essence est que le jeton garde une trace des opérations effectuées et transmet les valeurs au serveur, qui compare les informations transmises avec les valeurs enregistrées lors de l'opération précédente avec le même jeton. Si la valeur transférée est inférieure à la valeur stockée, le mécanisme conclut qu'il existe plusieurs appareils avec une paire de clés identique. Le mécanisme de compteur est déjà utilisé pour l'authentification dans les services Google et vous permet de bloquer les comptes lors de la détection de l'activité des jetons clonés.

Et bien sûr, il convient de rappeler que toute l'opération commence par de simples attaques d'ingénierie sociale. Cela signifie que l'attention à ce stade réduira considérablement les chances de succès des attaquants.