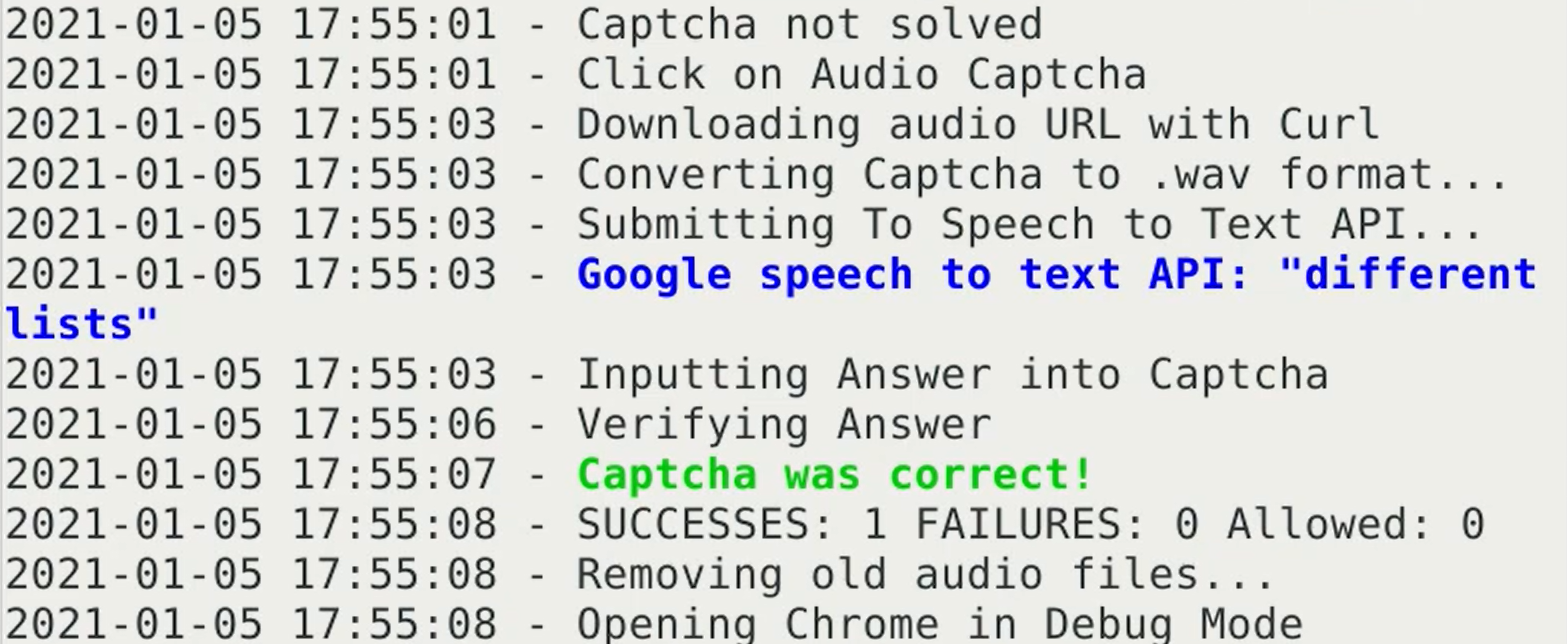

Ce n'était pas le captcha principal avec des images qui a été piraté, mais une méthode alternative de vérification utilisant un message vocal. Un code est envoyé dans le message audio, qui doit être entré dans le champ approprié. Nikolay a amélioré la méthode développée précédemment par rapport à la version précédente de reCAPTCHA v2: le script intercepte un fichier audio avec un message vocal et l'envoie au service Text-to-Speech. Le code est correctement reconnu dans plus de 90% des cas. Le chercheur a confirmé que la méthode fonctionne également contre reCAPTCHA v3: apparemment, la méthode d'autorisation alternative a migré directement à partir de la version précédente, bien que la mise à niveau du captcha vers la troisième version ait également cassé la preuve de concept publiée il y a deux ans. Nikolay a publié une version mise à jour dans son référentiel sur Github ...

Vidéo démontrant le fonctionnement du script mis à jour (entièrement automatisé jusqu'aux mouvements de la souris):

Que s'est-il passé d'autre

Les navigateurs Firefox et Chrome ont été mis à jour début janvier . Dans les deux cas, de graves vulnérabilités ont été fermées qui pourraient permettre à du code arbitraire de s'exécuter et de prendre le contrôle du système. Dans le cas de Firefox, la version PC et la version mobile sont affectées. Dans Chrome, la vulnérabilité concerne uniquement les ordinateurs. Vulnérabilité

fermée dans les pilotes NVIDIA. En plus du trou d'élévation de privilèges traditionnel, les correctifs résolvent plusieurs problèmes dans le pilote vGPU pour la virtualisation des ressources GPU. L'exploitation de ces bogues, bien qu'elle ne permette pas de prendre le contrôle de la machine hôte, permet la divulgation d'informations et le déni de service.

Le jeu de correctifs Android de janvier se termine43 vulnérabilités, dont une dans le composant Système Android, seraient liées au fonctionnement du module Bluetooth.

Le chercheur Ahmed Hassan a découvert une vulnérabilité dans la fonction de messagerie Telegram «Les gens sont proches». L'exploitation du problème est similaire aux méthodes d'autres programmes utilisant la géolocalisation: en substituant vos propres coordonnées, vous pouvez effectuer une triangulation virtuelle et obtenir l'emplacement exact d'un autre utilisateur au lieu d'une approximation.

Des représentants de la société Nissan ont annoncé une grave fuite de données d'entreprise: cela s'est produit en raison d'un serveur Git avec un nom d'utilisateur et un mot de passe admin: admin.

Recherche très intéressante sur le piratage(version courte sur Habré ) Clé matérielle Google Titan utilisée pour l'authentification à deux facteurs. Une méthode d'attaque par canal latéral a été utilisée pour déchiffrer les données.

Un mot de passe câblé a été trouvé dans le dernier micrologiciel de certains périphériques réseau ZyXel .