À qui s'adresse cet article

Un article destiné aux concepteurs d'interfaces qui souhaitent comprendre le fonctionnement des processus d'enregistrement, d'autorisation et de récupération de mot de passe utilisés dans divers systèmes. Si vous êtes développeur / designer et que vous trouvez une erreur / inexactitude, faites-le moi savoir (je serai ravi de finaliser l'article)

Début

Aujourd'hui, je voudrais parler de la façon dont l'authentification se déroule dans les applications de diverses plates-formes - des applications mobiles aux utilitaires de console.

L'authentification est le processus par lequel un utilisateur authentifie son identité auprès d'un système. Le système ne fournit des données personnelles qu'à son propriétaire.

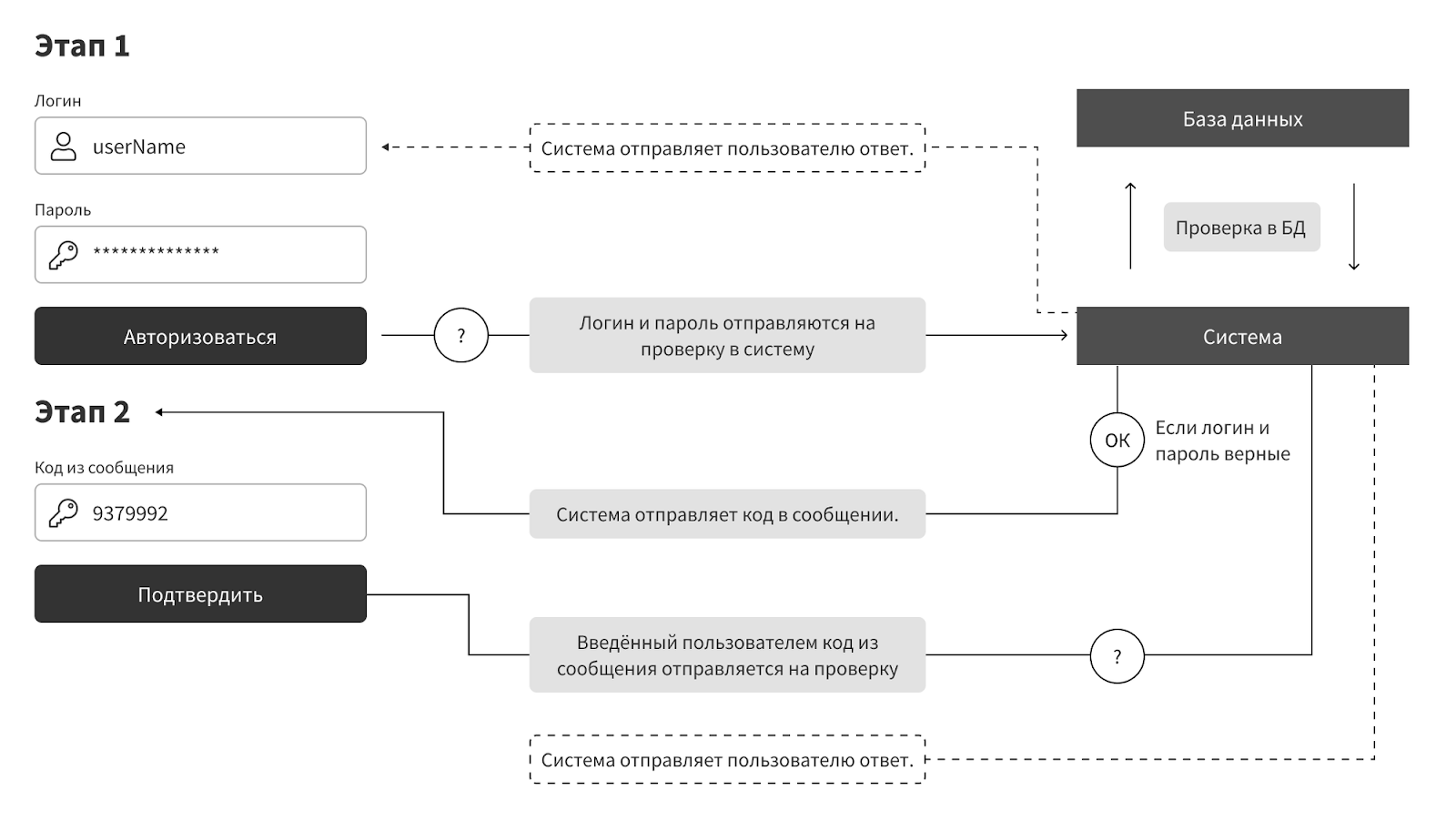

Le mécanisme d'authentification au niveau de base est assez simple - vous devez entrer des données sous la forme d'un nom d'utilisateur et d'un mot de passe. Vérifiez les données pour une correspondance, et si les données correspondent, vous êtes le véritable propriétaire du compte.

Un compte est un ensemble de données utilisateur stockées dans le système. En règle générale, un seul utilisateur a accès à un compte - son propriétaire.

Exemple:

Dans les films, lorsqu'un espion est invité à nommer une phrase de passe pour confirmer son identité, alors, en fait, le processus d'authentification de l'utilisateur est effectué. Si la phrase de passe (mot de passe) est correcte, alors l'espion est approuvé et fournit des données cachées aux autres. (Exagéré)

Processus d'authentification

- ( ) - , , . , .

(CREATE) -

(READ) -

(UPDATE) - - , .

(DELETE) -

()

- . :

Email (username@mail.com)

(+996 777 777 777)

(username)

(Google, Facebook, Apple… )

- , . ( Google, Figma). /.

()

- , (), - ( - ).

- ( ) , (, , , ). , , .

. : , , .

, . , , .

. :

|

|

|

|

|

|

|

|

|

|

|

PIN |

PIN |

PIN |

|

|

|

|

SMS |

|

- , - .

.

, , , .

.

.

, - . - Email + , .

, - . , ( ) . , . - . . . - . - , .

, .

,

. , . ( ).

, - . .

( )

.

. , - .

, - . , .

""

- . . - , .

- (), Cookies. , ( ) .

Cookies

Cookies - , () . , - Cookies, . - () , () .

, .

Dans cet article, nous avons examiné les principes de base du fonctionnement de l'authentification dans divers systèmes. L'ensemble de cet article vise à aider les concepteurs d'interfaces à comprendre comment fonctionne le processus d'authentification, à quoi il sert, de quels types il s'agit et ce qui se passe à la plupart des étapes de l'autorisation, de l'enregistrement et de la récupération du mot de passe par l'utilisateur.

J'espère que cela vous a été utile, et au moins un peu intéressant.