À l'heure actuelle, à l'ère de l'Internet développé, nous sommes tellement habitués à une bonne sécurité de l'information des protocoles de transfert d'informations que le sujet de la création de nouveaux protocoles est quelque peu retombé dans l'ombre. Pourquoi inventer autre chose? Choisissez simplement parmi ceux disponibles. Mais l'Internet des objets soulève cette question de nouveau.

Pour illustrer la pertinence, je citerai comme exemple le protocole CRISP , soit dit en passant, le développement domestique. La présence d'une telle évolution, déjà portée au statut de recommandations méthodologiques du Comité technique de normalisation «Sécurité de l'information cryptographique», confirme l'inadéquation pratique des protocoles de sécurité «lourds» classiques pour l'Internet des objets. Ils s'avèrent trop gourmands en ressources.

Une grande variété de protocoles radio différents de l'Internet des objets a maintenant vu le jour, mais dans le domaine LPWAN, les développeurs du protocole de transmission n'assument pas partout le lourd fardeau de la protection des informations. On peut argumenter pendant longtemps s'il est nécessaire d'inclure une protection dans le protocole radio LPWAN, et de ne pas la déplacer vers des niveaux plus élevés, mais si le schéma proposé est bon, alors il faut espérer une forte probabilité d'introduction la norme dans l'industrie. La thèse principale: ce n'est plus possible sans protection sur l'Internet des objets. Et cela devrait être à la hauteur.

Les développeurs d'OpenUNB ont également raisonné, mettant l'efficacité énergétique et la sécurité de l'information intégrée au premier plan. Pour ceux qui ne connaissent toujours rien d'OpenUNB, je vous conseille de lire les articles précédents sur ce sujet:

- Internet des objets en russe. Minimalisme et ouverture OpenUNB

- Internet des objets en russe. La puissance multicanal de la couche physique de la station de base OpenUNB

- Internet des objets en russe. Codage anti-brouillage dans OpenUNB

- Internet des objets en russe. Lier la couche OpenUNB. Dispositions générales et adressage des appareils

- Internet des objets en russe. Procédure d'activation OpenUNB

et étudiez également la source originale sur le site Web de Skoltech.

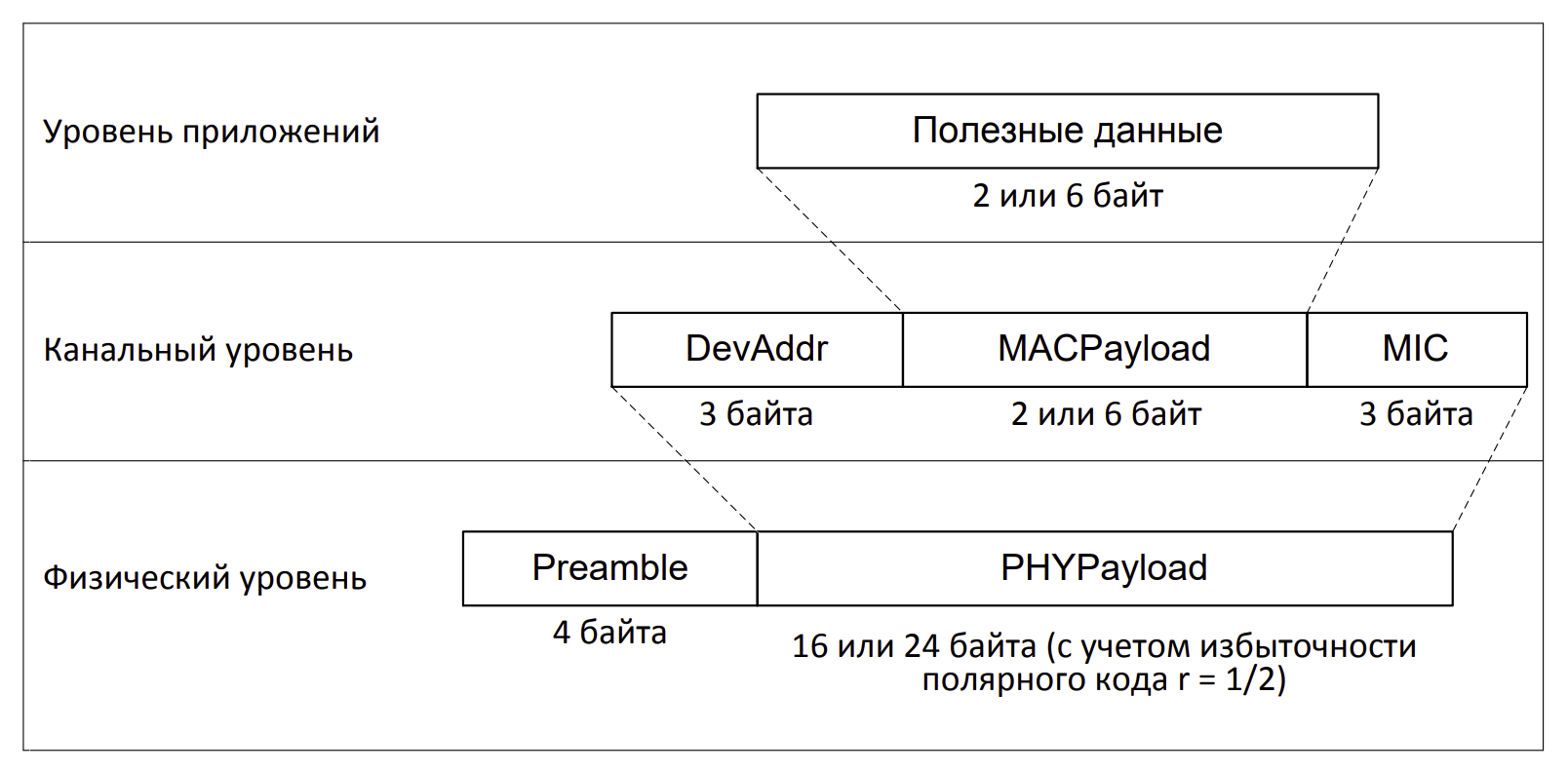

Aujourd'hui, nous examinerons le mécanisme de protection cryptographique des données transmises (cryptage, contrôle d'intégrité et d'authenticité).

, - , , . OpenUNB K0, k, 128 256 . , , , . .

OpenUNB Na Ne, . :

Km Ke:

OpenUNB «», n = 64 k = 256 , 34.12-2015.

:

Nn — , :

P n MACPayload. len –

,

MACPayload ( len 16 48), :

len = 48 n = 64,

CMAC24 " " .

. :

Plus en détail, avec tous les détails, vous pouvez en savoir plus sur la sécurité dans OpenUNB dans la source principale .

Comme nous pouvons le voir, les développeurs ont essayé de rendre l'efficacité énergétique et la protection dans OpenUNB sans compromis. Cependant, l'un des objectifs de mes publications est d'amener des experts à examiner de près OpenUNB et à critiquer de manière constructive le protocole.

Comme toujours, les sources des crypto-transformations de deef137disponible sur Github .