Comment surveiller le nombre d'attaques contre l'infrastructure de l'entreprise? Une façon consiste à installer des systèmes spéciaux appelés pots de miel. Un pot de miel est un piège qui vous permet d'enregistrer, en tout ou en partie, une séquence d'actions exécutées par un attaquant. Dans cet article, nous essaierons de sélectionner et de configurer un pot de miel, et nous utiliserons la pile ELK comme système de surveillance.

Choisir un pot de miel

. , TOP 25 MITRE. . , , .

. - , . , :

-

, , . , OpenSource.

, -. CMS. - , . . , :

Symfony2 EoHoneypotBundle;

Python Share;

nodeJS ;

c Drupal CMS;

ELK.

, . , . :

, ADB Androidl

SMB ;

RDP.

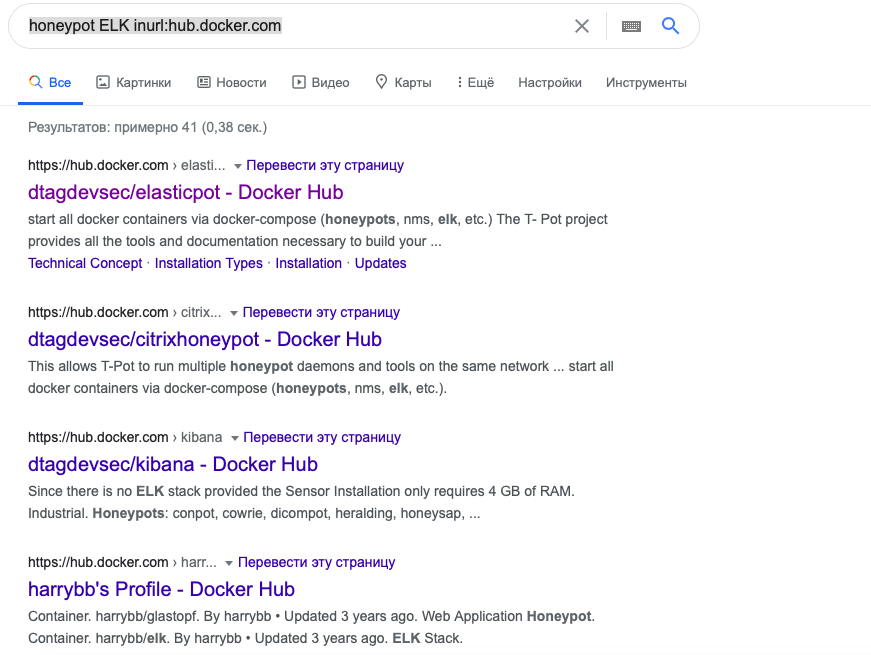

, . Ubuntu 20.04, Virtual Box. , Image, Docker Hub. Image Google :

honeypot ELK inurl:hub.docker.com

Docker Hub , Image. Image ELK Image ELK .

. ELK+honeypot. Docker:

git clone https://github.com/kobadlve/underworld.git

:

docker-compose build docker-compose up

, Logstash . .

FROM logstash

MAINTAINER kobadlve

USER root #<= new line

ADD conf/ /root/conf

...

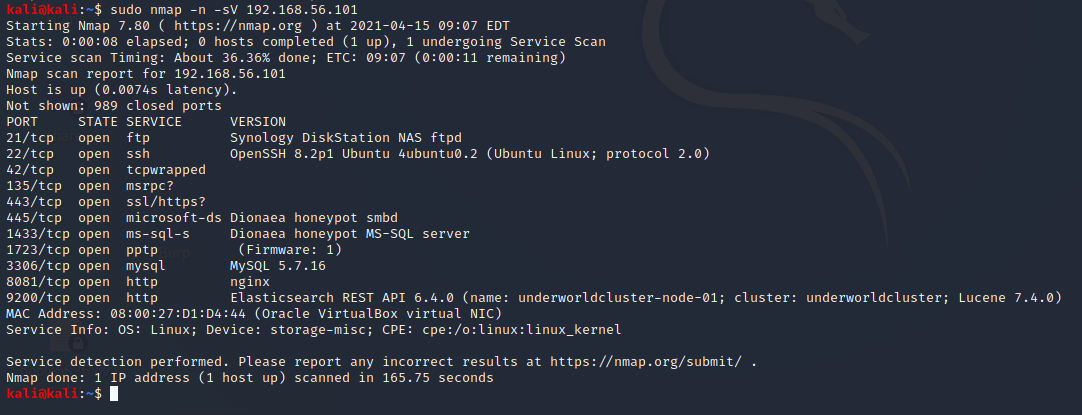

. , nmap:

Kibana ( 5601). , . , .

OTUS " : Zabbix, Prometheus, ELK". .

- : "ELK "