Georgy est diplômé de l'Université d'État de Moscou et travaille dans l'équipe Qrator depuis 2012. Il a participé au développement, à la gestion de projet et a constitué une équipe d'ingénieurs avant-vente dans l'entreprise. Maintenant, il développe un nouveau produit dans Qrator, à savoir la protection contre les robots en ligne.

Nous partageons avec vous la transcription de l'émission et l'enregistrement.

❒ Bonjour à tous, mon nom est Georgy Tarasov. Je travaille pour Qrator Labs et je connais une ou deux choses sur les attaques DDoS et sur la façon de contrer ces menaces. Fondamentalement - de ma propre expérience, de mon expérience de travail avec des clients qui souffrent d'attaques DDoS ou connaissent les menaces qui en émanent, et décident à l'avance de se construire une défense, d'appliquer des contre-mesures et de se préparer à une telle activité.

Communiquer avec des dizaines, puis des centaines (maintenant, probablement plus d'un millier) d'organisations différentes crée une image assez intéressante d'où viennent les attaques, pourquoi elles se produisent, quelles actions commerciales peuvent y conduire. Et, bien sûr, le côté technique de la question : ce qui se passe du côté de la victime, ce qui se passe en transit sur le réseau jusqu'à la victime, qui d'autre peut être affecté par l'attaque, et bien d'autres choses.

Aujourd'hui, nous allons, je pense, parler de manière assez informelle : nous n'aborderons pas les vérités communes, mais plutôt regarder les effets des attaques DDoS, essayer de comprendre pourquoi elles se produisent, et comment se comporter lorsque nous nous trouvons face à face avec les DDoS. attaquant qui est venu sur votre ressource, sur un site de promotion ou sur le site de l'entreprise que vous faites.

❒ Tout d'abord, je vais probablement dire quelques mots sur moi-même.Je m'appelle Georgy Tarasov, j'ai étudié à l'Université d'État de Moscou à la Faculté de CMC, je rêvais de faire de l'informatique distribuée, des superordinateurs, mais la vie a tourné un peu différemment. Après l'obtention de mon diplôme, j'ai rejoint la compagnie de personnes formidables, qui étaient alors peu nombreuses - un peu plus d'une douzaine. Et ils m'ont dit : avez-vous entendu parler d'attaques DDoS ? Au début, j'ai levé les yeux au ciel : quel genre d'attaques DDoS ? Hacking, cybercriminalité, c'est quoi ? Ils m'ont tout de suite expliqué, j'ai étudié la quantité initiale de matériaux, lu les articles ; à cette époque - c'était en 2012 - en termes de DDoS et de protection contre eux, le "Wild West" complet régnait. C'est-à-dire que les services n'ont pas encore pris la position dominante de défenseurs des petites, moyennes et grandes entreprises, tout le monde s'est défendu avec des moyens improvisés, qui de quelle manière, a engagé des spécialistes pour mettre en place des pare-feu. Et au milieu de tout cela était cette entrepriseauquel je suis venu - et elle s'est efforcée d'établir un service de qualité plus ou moins égale à la fois pour les petits sites, qui sont appliqués avec quelque chose de si appliqué et économique, et pour les grandes entreprises, qui ont fait face à des menaces beaucoup plus grandes.

❒ Année après année, mon parcours professionnel m'a rapproché de plus en plus des clients eux-mêmes, de leurs cas, des histoires avec leur connexion. Du coup, au fil du temps, j'en suis venu à faire le travail d'avant-vente. C'est-à-dire qu'un client arrive - il est soit déjà attaqué, soit en attente, soit il souhaite simplement créer une infrastructure sécurisée pour son entreprise. Il souhaite se connecter au service, se protéger des attaques, acheter des services supplémentaires. Il a besoin d'être consulté, de savoir ce qui lui convient le mieux, d'écouter quels sont les risques qu'il encourt actuellement et ce qui est attendu, et d'allier la montagne à la montagne : comprendre quelle gamme de services, quelle configuration, en termes techniques et en termes d'organisation, est plus approprié que d'autres pour lui soulager la douleur, la tension et les ennuis avec lesquels il est venu.

❒ la nôtre n'a pas toujours été simple et rapide ; parfois les clients devaient se connecter pendant des mois, communiquer avec eux. Le tableau blanc, les graphiques, l'approche itérative ("ça n'a pas fonctionné, essayez différemment") se sont tous avérés être des activités très amusantes. Eh bien, plus - une énorme base de données de contacts d'organisations de tous les domaines d'activité Internet, de tous les segments de marché, d'organisations commerciales et non commerciales, de formation, par exemple. Chacun - avec sa propre infrastructure, ses buts, ses objectifs et ses difficultés par rapport aux attaques DDoS. Une énigme intéressante en est ressortie, et maintenant elle me permet, avec le recul de cette expérience, d'avancer et d'aider notre entreprise à se diversifier dans les produits, à lancer de nouvelles choses. Maintenant, par exemple, le sujet le plus important pour moi est la lutte contre les scrapers, à savoir, avec les bots parmi ceux qui nuisent ouvertement,car le grattage est différent. Nous combattons spécifiquement ceux qui, avec leur grattage, leur force brute, leur analyse, blessent les clients qui viennent chez nous. Il s'agit d'une activité de protection DDoS similaire, connexe, mais pas entièrement liée. L'essentiel est que les plates-formes et les piles technologiques soient similaires.

❒ Revenons aux attaques DDoS : on en parle aujourd'hui, et on en a aussi parlé il y a six mois, et on en parle plusieurs fois par an, mais, néanmoins, elles ne disparaissent nulle part. Ils sont toujours avec nous.

Il faut dire que, malgré leur évolution sur le plan technique, l'émergence de nouveaux vecteurs, la croissance de la bande passante et l'augmentation de l'intensité des attaques, les outils et approches que les attaques DDoS utilisent n'ont pas beaucoup changé au cours des 30 dernières années. Comparons cela à l'activité des pirates, au piratage, à la recherche de trous, de vulnérabilités, de diverses méthodes de pénétration à travers la protection de l'application de quelqu'un d'autre et d'extraction de données. Nous avons une vulnérabilité - dans le cadre, le composant, l'application interne ; un trou s'y trouve. Il existe un vecteur d'attaque qui l'exploite. Un chercheur arrive, un chapeau blanc arrive - ou une véritable attaque se produit ; développeurs, les spécialistes de la sécurité ferment le trou. Il peut réapparaître plus tard sous une forme modifiée, quelque part dans une nouvelle version du framework ou dans des solutions similaires, mais un épisode spécifique reste dans l'histoire.Il est peu probable que nous assistions à une répétition littérale.

Les attaques DDoS sont différentes.Exactement les mêmes vecteurs d'attaque, utilisant les mêmes protocoles, la même méthode jusqu'à la signature du trafic, continuent de marteler les sites et les réseaux pendant des décennies. Ils quittent rarement les lieux : seuls les vecteurs qui utilisent des protocoles complètement obsolètes et fermés sur n'importe quel appareil partent. Même s'il y a parfois des blagues. Si nous examinons la liste des protocoles d'application sur le protocole de transport UDP utilisé dans les attaques volumétriques à grande échelle utilisant l'amplification, nous verrons des expositions intéressantes qui, avec TNS, ATP, SSDB, sont utilisées tout le temps. Il existe par exemple les protocoles MotD, RIPv1. Allez dans n'importe quelle entreprise, demandez aux devops ou aux administrateurs - y a-t-il au moins un composant ou un point de terminaison d'écoute ou d'écriture qui utilise cela ? Le plus probable,ils vous regarderont comme Rip van Winkle de Washington Irving qui a dormi pendant 100 ans et demande des conneries de musée non pertinentes. Néanmoins, s'il y a un trou, l'eau y entrera certainement. Si quelque part il y a un port ouvert pour ce protocole et, Dieu nous en préserve, il y a un composant système standard qui peut écouter sur ce port, alors l'attaque peut y aller. Par conséquent, le zoo de solutions pour organiser les DDoS ne se déplace pas sur une échelle historique du point A au point B. Du point A, il continue de croître en largeur et en profondeur avec toutes sortes de nouvelles méthodes à mesure que de nouveaux protocoles apparaissent, se développent, ils sont mis en œuvre. par de grandes entreprises, et ils contiennent leurs astuces et stratagèmes afin de blesser la partie destinataire qui lit le protocole.qui a dormi pendant 100 ans et demande des conneries de musée non pertinentes. Néanmoins, s'il y a un trou, l'eau y entrera certainement. Si quelque part il y a un port ouvert pour ce protocole et, Dieu nous en préserve, il y a un composant système standard qui peut écouter sur ce port, alors l'attaque peut y aller. Par conséquent, le zoo de solutions pour organiser les DDoS ne se déplace pas sur une échelle historique du point A au point B. Du point A, il continue de croître en largeur et en profondeur avec toutes sortes de nouvelles méthodes à mesure que de nouveaux protocoles apparaissent, se développent, ils sont mis en œuvre. par de grandes entreprises, et ils contiennent leurs astuces et stratagèmes afin de blesser la partie destinataire qui lit le protocole.qui a dormi pendant 100 ans et demande des conneries de musée non pertinentes. Néanmoins, s'il y a un trou, l'eau y entrera certainement. Si quelque part il y a un port ouvert pour ce protocole et, Dieu nous en préserve, il y a un composant système standard qui peut écouter sur ce port, alors l'attaque peut y aller. Par conséquent, le zoo de solutions pour organiser les DDoS ne se déplace pas sur une échelle historique du point A au point B. Du point A, il continue de croître en largeur et en profondeur avec toutes sortes de nouvelles méthodes à mesure que de nouveaux protocoles apparaissent, se développent, ils sont mis en œuvre. par de grandes entreprises, et ils contiennent leurs astuces et stratagèmes afin de blesser la partie destinataire qui lit le protocole.Si quelque part il y a un port ouvert pour ce protocole et, Dieu nous en préserve, il y a un composant système standard qui peut écouter sur ce port, alors l'attaque peut y aller. Par conséquent, le zoo de solutions pour organiser les DDoS ne se déplace pas sur une échelle historique du point A au point B. Du point A, il continue de croître en largeur et en profondeur avec toutes sortes de nouvelles méthodes à mesure que de nouveaux protocoles apparaissent, se développent, ils sont mis en œuvre. par de grandes entreprises, et ils contiennent leurs astuces et stratagèmes afin de blesser la partie destinataire qui lit le protocole.Si quelque part il y a un port ouvert pour ce protocole et, Dieu nous en préserve, il y a un composant système standard qui peut écouter sur ce port, alors l'attaque peut y aller. Par conséquent, le zoo de solutions pour organiser les DDoS ne se déplace pas sur une échelle historique du point A au point B. Du point A, il continue de croître en largeur et en profondeur avec toutes sortes de nouvelles méthodes à mesure que de nouveaux protocoles apparaissent, se développent, ils sont mis en œuvre. par de grandes entreprises, et ils contiennent leurs astuces et stratagèmes afin de blesser la partie destinataire qui lit le protocole.À partir du point A, il continue de croître en largeur et en profondeur avec toutes sortes de nouvelles méthodes à mesure que de nouveaux protocoles apparaissent, se développent, sont introduits par de grandes entreprises et contiennent leurs propres gags et schémas afin de blesser la partie destinataire qui lit le protocole. .À partir du point A, il continue de croître en largeur et en profondeur avec toutes sortes de nouvelles méthodes à mesure que de nouveaux protocoles apparaissent, se développent, sont introduits par de grandes entreprises et contiennent leurs propres gags et schémas afin de blesser la partie destinataire qui lit le protocole. .

❒ Les anciennes méthodes ne quittent pas l'arène.Un exemple simple : si vous regardez un peu dans l'histoire, dans les premiers cas enregistrés d'attaques DDoS importantes au milieu des années 90, qui ont déjà fait l'actualité à l'époque - c'est-à-dire qu'elles n'ont pas été remarquées par les historiens et les chercheurs après des années, mais a fait les gros titres tout de suite - le vecteur TCP SYN Flood a été utilisé. C'est-à-dire qu'il s'agissait d'attaques utilisant des paquets TCP SYN. Quiconque est un peu familiarisé avec le sujet des attaques DDoS, qui a lu des livres ou regardé des présentations et des articles sur ce sujet, a très probablement vu une description d'une telle attaque sur les premières pages. C'est, pourrait-on dire, un cas d'école de génération d'une quantité assez importante de trafic bon marché, les coûts de traitement qui, côté serveur, s'avéreront beaucoup plus élevés que les coûts de création de la part de l'attaquant - un botnet, certains appareils qu'il utilise.Si nous regardons les statistiques d'attaques pour 2020-21, par exemple, nous verrons que TCP SYN Flood n'est allé nulle part, de telles attaques se produisent toujours dans la nature, et elles sont utilisées par les grandes et petites entreprises. Les outils et les botnets qui génèrent du trafic TCP ne sont pas allés nulle part non plus, car cette attaque - même après ajustement en fonction de l'évolution des performances des ordinateurs et de la bande passante des canaux Internet et des réseaux d'entreprise au cours des 30 dernières années - conduit à des résultats tout aussi efficaces. .. Il est tout simplement inutile d'y renoncer. Une autre chose est que le monde a déjà appris à se défendre un peu mieux d'eux, mais il y a là aussi quelques réserves.qui génèrent du trafic TCP sont toujours là, car cette attaque - même après ajustement pour l'évolution des performances des ordinateurs et de la bande passante des canaux Internet et des réseaux d'entreprise au cours des 30 dernières années - produit des résultats tout aussi efficaces. Il est tout simplement inutile d'y renoncer. Une autre chose est que le monde a déjà appris à se défendre un peu mieux d'eux, mais il y a là aussi quelques réserves.qui génèrent du trafic TCP sont toujours là, car cette attaque - même après ajustement pour l'évolution des performances des ordinateurs et de la bande passante des canaux Internet et des réseaux d'entreprise au cours des 30 dernières années - produit des résultats tout aussi efficaces. Il est tout simplement inutile d'y renoncer. Une autre chose est que le monde a déjà appris à se défendre un peu mieux d'eux, mais il y a là aussi quelques réserves.

Nous parlerons de défense un peu plus tard, mais pour l'instant essayons de regarder les chiffres et de répondre à la question : pourquoi les attaques se produisent-elles ? Voici quelques-unes des données historiques que nous avons extraites de nos clients, organisations et entreprises avec lesquelles nous travaillons au cours des deux dernières années.

Il est clair qu'une attaque n'est pas une sorte d'action programmée, elle ressemble plus à une catastrophe naturelle. Vous ne savez pas quand cela arrivera, mais vous devez toujours être prêt à y faire face. Cela ne dure généralement pas longtemps - à l'exception de certains cas, que nous examinerons plus tard; a volé dedans, a tout cassé, a entassé des ordures partout et a disparu, comme si elle n'avait jamais existé. Il ne reste plus à la victime qu'à rebooter les serveurs, redémarrer les bases de données et remettre leur ressource en ligne.

Attaques DDoS

La motivation des attaques DDoS , que nous avons réussi à découvrir, repose, dans une certaine mesure, sur l'opportunité de s'enrichir sur ce sujet. Nous avons de telles données sur cette histoire.

C'est-à-dire que tous ces points, selon lesquels quelqu'un peut organiser une attaque DDoS contre un autre, sont tout à fait compréhensibles. Les rancunes personnelles, les problèmes politiques et les croyances ; concurrence déloyale - ce sera une histoire à part, que nous avons probablement déjà racontée à plusieurs reprises, mais peut-être que toutes les personnes présentes sur nos ondes ne l'ont pas entendue. Maintenant, il est peu probable que vous voyiez une situation où une banque commande une attaque DDoS sur une autre, il est plus rentable pour elles de coexister dans le domaine de l'information que d'essayer de se mettre mutuellement; c'est une arme à double tranchant. Il est peu probable que vous voyiez une boutique en ligne avec un trafic DDoS-it différent, même si nous parlons d'un grand commerce de détail.

Néanmoins, à l'aube de notre jeunesse, il y a eu un épisode intéressant :il y avait une boutique en ligne de barils de cèdre. Il ne vendait pas d'huile de pignon ou de pignons de pin - il vendait spécifiquement des barils à usage industriel par les travailleurs de l'alimentation. C'était leur activité principale, la vente de barils à travers le site ; on peut dire qu'ils ont été parmi les premiers à le faire. Et lorsque nous avons parlé avec le client des attaques contre lui, il s'est avéré qu'il existe d'autres magasins en ligne de barils de cèdre, et qu'il y a une véritable vendetta entre eux : les concurrents se DDoS constamment les sites des uns et des autres, en mode non-stop, essayant pour arrêter le flux de clients. Eh bien, y a-t-il beaucoup de clients pour les barils de cèdre - nous pouvons dire que ce sont les mêmes personnes qui viennent soit à un endroit soit à un autre, et il est peu probable qu'elles commandent aux deux endroits à la fois. Par conséquent, ce filet de clients était une lutte à mort.

❒ Un autre cas amusant de l'histoire de la concurrence et des attaques DDoS, qui s'est également produit dans notre pays, est celui des sites de magiciens, sorciers, ésotéristes, diseurs de bonne aventure, chamans, lanceurs de sorts et autres... hommes d'affaires de cette sphère, pour ainsi dire. Il s'est avéré qu'au lieu de dommages, de mauvais œil et de toutes sortes de malédictions pour détourner les clients et violer la réputation publique, ils utilisent des méthodes plus modernes et techniques, ordonnant aux DDoSers d'attaquer les sites des autres.

❒ Ces deux casJe m'en souviens très bien, car dans aucun autre segment de marché légal, nous n'avons vu une telle guerre d'entreprises qui sont au même niveau - lorsque des entreprises spécifiques se battent entre elles en utilisant des méthodes aussi peu scrupuleuses. Bien sûr, il y a aussi une zone grise avec laquelle nous, en tant qu'entreprise, ne travaillons pas ; Il existe également des activités franchement illégales où des attaques DDoS se produisent toutes les heures, mais il ne s'agit pas d'elles.

❒ Que savons-nous du visage d'une attaque DDoS aujourd'hui ?Est-ce une horloge de charge parasite, ou une rafale de trafic de 5 secondes qui fait tomber le routeur ? En fait, si vous prenez la moyenne de l'hôpital, en tenant compte de la morgue et du crématorium, vous n'obtenez ni l'un ni l'autre. Quelque chose de médiatisé. L'année dernière, la durée médiane, selon notre rapport annuel, était d'environ 5 minutes ;

▍ Concernant les botnets et leur implication dans le paysage DDoS moderne.

Le plus grand botnet que nous ayons observé, et dont nous avons protégé nos clients contre une attaque, compte environ 200 000 sources. Ce sont des adresses IP uniques - nous ne parlons pas de sources de trafic, que nous pouvons supposer à partir de la capacité de l'attaque, mais d'attaques où des sessions valides sont utilisées, dans lesquelles la source doit se confirmer via TCP-handshake ou des protocoles de niveau supérieur et séances. C'est-à-dire qu'il s'agit d'appareils valides d'utilisateurs d'Internet à partir desquels le trafic DDoS est parvenu à la victime.

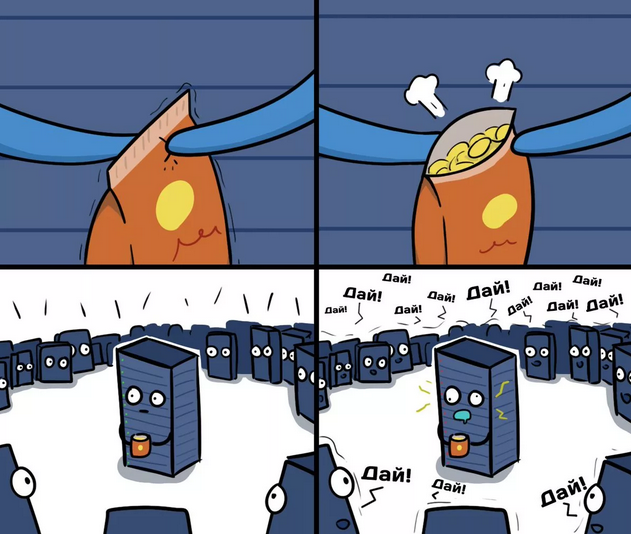

Cela ne veut pas dire que tous les DDoS dans le monde proviennent de ces botnets classiques. Je vais maintenant décrire brièvement, dans l'ordre des vérités communes, comment elles apparaissent du tout, afin de ne pas m'y attarder plus tard. Un botnet est un réseau d'appareils contrôlés par un attaquant qui a la capacité d'effectuer certaines actions sur chacun des appareils de ce réseau - par exemple, générer du trafic. De ce fait, une attaque par déni de service distribué se produit : un attaquant donne une commande, les appareils envoient du trafic sous diverses formes et à différents niveaux - paquets, requêtes, bits - vers la cible qu'il souhaite désactiver. C'est ainsi que nous avons l'habitude de voir des attaques DDoS : il y a des milliers de machines infectées, et un hacker de son centre C&C - la machine qu'il contrôle - envoie de manière centralisée une commande de diffusion. Par exemple, "envoyer le trafic UDP à l'adresse X",c'est ce qui se passe. Mais maintenant, ce processus peut sembler un peu différent, car une couche importante d'attaques utilise une approche d'amplification (amplification) du trafic. Son idée est que le botnet n'envoie pas de trafic directement à la ressource de la victime. La tâche du botnet est de générer un flux de trafic initial, qui peut être faible (de l'ordre de centaines de mégabits), et en exploitant les fonctionnalités des protocoles d'application basés sur UDP - par exemple, DNS - forcer un grand nombre de serveurs DNS à réseaux (de nombreux réseaux ont un grand nombre de serveurs DNS qui ne sont pas protégés contre leur utilisation dans de telles attaques) acceptent la demande sans vraiment vérifier de qui elle provient et l'exécutent. Par exemple, ils expédient une zone de domaine de dizaines de kilo-octets à une certaine adresse, dont on ne sait pas à qui appartient, et on ne sait pas si cette adresse a envoyé cette demande.Ainsi, le flux de trafic initial passe par des milliers de serveurs DNS que le pirate ne contrôle pas directement - ces serveurs sont simplement sur Internet et sont prêts à traiter la requête sans vérifier d'où elle vient. Grâce à ce schéma, une centaine de mégabits de trafic générés par un attaquant utilisant un botnet relativement petit (cela ne peut être que quelques dizaines de machines) se transforme en dizaines de gigabits par seconde de bande passante qui vole de ces serveurs de noms vers la victime.que l'attaquant a généré à l'aide d'un botnet relativement petit (il ne peut s'agir que de quelques dizaines de machines) se transforme en dizaines de gigabits par seconde de la bande passante qui vole de ces serveurs de noms vers la victime.que l'attaquant a généré à l'aide d'un botnet relativement petit (il ne peut s'agir que de quelques dizaines de machines) se transforme en dizaines de gigabits par seconde de la bande passante qui vole de ces serveurs de noms vers la victime.

❒ Que faire avec un tel cas? Interdire les sources d'où provient le trafic - de cette façon, vous pouvez interdire la moitié d'Internet, car elles n'ont même pas de relation directe avec le pirate informatique et le botnet. Ici, nous avons besoin d'autres mécanismes pour lutter contre ce trafic - au moins, il doit être drainé quelque part afin qu'il n'atteigne pas la machine attaquée, et en même temps ne pas se souvenir des adresses des sources et ne pas essayer d'appliquer toute sanction à leur égard.

Il s'avère que certaines des attaques proviennent toujours directement de botnets utilisant des sessions valides et des adresses IP valides, et certaines - principalement celles qui utilisent la méthode d'amplification - ne proviennent pas du tout des botnets eux-mêmes. Les botnets n'y sont utilisés que comme bougie d'allumage dans le moteur. Ça n'a pas toujours été le cas; l'amplification est une histoire relativement nouvelle. Si vous regardez les gros cas, alors nous ne vivons avec des attaques de ce type que depuis 10 ans, peut-être moins. Une autre chose est exactement ce qui les a rendus si populaires, ce qui les a rendus aussi dangereux que les méthodes traditionnelles - ici, il sera intéressant d'examiner, peut-être, le cas le plus connu du public, qui s'est produit en 2016. Ensuite, le monde a appris que les botnets ne sont pas seulement des ordinateurs infectés par des virus, mais aussi des caméras IPTV, des cafetières, des fours à micro-ondes, des « maisons intelligentes »,portail avec Wi-fi et autres. À un moment donné, le développement, la popularité et la prévalence de « l'Internet des objets » - une variété d'appareils avec accès à Internet - ont atteint un point critique auquel les cybercriminels se sont intéressés à les utiliser au lieu de PC plus difficiles à utiliser, de serveurs d'entreprise , des serveurs publics, etc. pour générer du trafic.

❒ Le célèbre Mirai botnetétait basé sur des dizaines de milliers de caméras IPTV de fabricants spécifiques, sur lesquelles le même firmware était installé, aucune protection contre les contrôles externes n'était fournie et l'accès Internet n'était pas toujours lié à un réseau local. Au moins, le panneau d'administration est accessible via Internet, et cela suffit déjà pour utiliser un petit matériel pour générer du trafic. Et, bien qu'une caméra ne puisse pas générer beaucoup - elle a un petit canal - il existe des dizaines et des centaines de milliers d'appareils de ce type, et ils sont répartis au maximum dans le monde entier. Le danger d'une telle attaque, du point de vue des méthodes de défense traditionnelles, est très élevé. Cela a été exploité par les auteurs de Mirai et ceux qui les ont suivis en copiant et collant cette approche et en déployant leurs botnets. 2016-17 a été un véritable essor en termes d'attaques d'amplification,qui utilisait des botnets de ce type comme source principale de trafic. Cette histoire continue maintenant : de nouvelles boîtes continuent de sortir, et leur sécurité contre le piratage et l'exploitation est restée au même niveau, car le bas prix et la production de masse sont en premier lieu. Une autre chose est que le monde a déjà appris à se défendre un peu mieux contre eux, comme dans le cas des attaques SYN Flood. Il est assez difficile de générer de tels flux de trafic depuis l'IPTV, les responsables de la sécurité sont déjà trop habitués à une telle histoire.comme avec les attaques SYN Flood. Il est assez difficile de générer de tels flux de trafic depuis l'IPTV, les responsables de la sécurité sont déjà trop habitués à une telle histoire.comme avec les attaques SYN Flood. Il est assez difficile de générer de tels flux de trafic depuis l'IPTV, les responsables de la sécurité sont déjà trop habitués à une telle histoire.

En ce qui concerne "appeler les héros par leur nom" - je ne peux / ne ferai malheureusement pas cela. Mais cette information est, en principe, publique, vous pouvez lire les enquêtes sur Mirai. Si quelqu'un est intéressé, les organisateurs auront mes contacts - je peux partager des liens vers des documents intéressants, y compris celui que j'étudie moi-même et que notre entreprise écrit sur ce sujet. Mais l'histoire avec Mirai, les caméras et la façon dont cette activité a été découverte est déjà un héritage de l'histoire, et vous pouvez la retrouver dans de nombreux endroits.

D' une manière ou d'une autre, cette histoire ne s'est en aucun cas terminée.Une autre chose est que d'autres méthodes d'attaques ont atteint leur danger et leur intensité par rapport à ce que Mirai a démontré en 2016. Les attaques à cette époque étaient d'environ 600-700 gigabits par seconde de bande passante, à ce moment-là - des nombres sans précédent. C'était près de 10 fois les attaques observées dans la nature. Maintenant, vous ne surprendrez personne avec de tels chiffres : depuis la création de Mirai, la croissance du taux d'attaque a longtemps dépassé les térabits par seconde et continue de croître. Les connexions à large bande et les dorsales fiables des fournisseurs y contribuent.

❒ Quant à ce que nous avons vu de cette activité.Malgré le fait que Mirai était principalement une histoire occidentale, une pièce a atteint nos clients en Russie. Cela s'est produit l'année suivante après son apparition : la plus grande attaque pour la Fédération de Russie à l'époque, qui était d'environ 500 gigabits par seconde, s'est abattue sur nous. Bien sûr, le demi-térabit était déjà une figure assez populaire dans la DDoS-ologie mondiale, mais pour les sites Runet, dont les infrastructures étaient situées en Russie et connectées à nos fournisseurs, c'était quelque chose avec quelque chose. Heureusement, nous avons renversé rapidement et efficacement l'attaque, et les rencontres ultérieures avec de tels botnets n'ont plus été une surprise ni pour nous ni pour nos clients.

Attaques DDoS sur le darknet

❒ J'ai une question intéressante sur mon ordre du jour:parler de ce qui se passe dans les attaques DDoS sur le darknet. C'est-à-dire l'organisation, la conduite, les méthodes, les méthodes de protection. Le sujet des attaques DDoS sur le darknet ne nous a jamais particulièrement intéressé en tant qu'entreprise : pour des raisons évidentes, les clients du darknet ne viennent pas chez nous pour se défendre. Les spécificités des métiers dans lesquels ils gagnent de l'argent, et leur propre base d'utilisateurs qui viennent à leurs ressources, ne sont pas disposés à entrer dans ce genre de relation avec les services de sécurité. Bien sûr, il y a des exceptions dans le monde. Il est clair que là où il y a une demande, il y a une offre, et la concurrence dans le darknet a à peu près les mêmes types et formes que dans le réseau public. Par conséquent, une attaque DDoS comme moyen de désactiver un concurrent ou de faire payer une rançon à quelqu'un pour arrêter les attaques DDoS, laissant progressivement les gros titres des articles de presse sur l'Internet public,continue de fleurir sur les réseaux Tor et sur le darknet en général.

Il est clair que la structure de Tor est quelque peu différente de ce que nous avons dans le réseau public. La connexion du darknet à l'Internet public, qui s'effectue via des nœuds de sortie (noeuds de garde), est en elle-même un goulot d'étranglement et n'a pas une grande quantité de trafic circulant du darknet vers le public (et vice versa). Néanmoins, dans les temps anciens (2012-14), une chose telle que la dissimulation du centre C&C d'un botnet qui existe sur un réseau public à l'intérieur des réseaux Tor a eu lieu. C'est-à-dire qu'un pirate informatique garde son ordinateur C&C sur le darknet, envoie le trafic de contrôle via Tor à un botnet situé dans un réseau public, et une attaque sur le site a lieu dans le réseau public. Pour un attaquant, le bénéfice est que si C&C dans un réseau public peut être attrapé - il existe des méthodes spécifiques qui sont utilisées par les spécialistes de la sécurité de l'information et de la criminalistique pour trouver des centres de contrôle,les intercepter et trouver leurs propriétaires est beaucoup plus difficile à faire sur le darknet. Mais cette boutique n'a pas duré longtemps, pour un certain nombre de raisons. Premièrement, le travail même de C&C, envoyer du trafic de contrôle à des dizaines, des centaines ou des centaines de milliers de machines pour déclencher une attaque - même une telle charge, qui est faible du point de vue du réseau public (trafic de point de contrôle), est très perceptible et significatif pour Tor. En 2013, lorsque l'un des principaux botnets a installé son centre C&C sur une ressource en oignon, le trafic qu'il a généré était suffisamment perceptible pour ralentir un segment entier du réseau Tor. Tout le monde n'a pas aimé, bien sûr. Et plus important encore, si une attaque a déjà eu lieu ou a été empêchée, et que les forces de l'ordre, les sociétés de sécurité de l'information, les experts médico-légaux sont impliqués dans l'enquête sur l'attaque, alors si le botnet a été compromis,les fils conduisent aux nœuds de sortie du tore. Et, comme toujours dans ce cas, le propriétaire du nœud de sortie obtient le plafond. Le pirate lui-même n'est pas directement menacé, mais fermer le nœud de sortie et tenir le propriétaire responsable (bien que le propriétaire ne soit pas spécifiquement lié à ces attaques) rend impossible l'utilisation de l'infrastructure Tor à l'avenir, y compris pour d'autres actions similaires. Par conséquent, afin de ne pas couper la branche sur laquelle les organisateurs des attentats eux-mêmes sont assis, ils ont minimisé cette activité, et maintenant elle n'est plus si perceptible.mais fermer le nœud de sortie et tenir le propriétaire responsable (bien que le propriétaire ne soit pas spécifiquement lié à ces attaques) rend impossible l'utilisation de l'infrastructure Tor à l'avenir, y compris pour d'autres actions similaires. Par conséquent, afin de ne pas couper la branche sur laquelle les organisateurs des attentats eux-mêmes sont assis, ils ont minimisé cette activité, et maintenant elle n'est plus si perceptible.mais fermer le nœud de sortie et tenir le propriétaire responsable (bien que le propriétaire ne soit pas spécifiquement lié à ces attaques) rend impossible l'utilisation de l'infrastructure Tor à l'avenir, y compris pour d'autres actions similaires. Par conséquent, afin de ne pas couper la branche sur laquelle les organisateurs des attentats eux-mêmes sont assis, ils ont minimisé cette activité, et maintenant elle n'est plus si perceptible.

Quand il s'agit de trouver des centres de contrôle de botnet et leurs propriétaires, ce n'est pas vraiment notre histoire. Nous nous occupons spécifiquement de la protection contre les attaques, pas des enquêtes et de la recherche d'organisateurs, bien que les informations dont nous disposons aident les entreprises d'infosec à faire leur travail - en particulier, la recherche. Un de ces cas est passé en grande partie sous mes yeux, je le partagerai donc avec plaisir. En 2014, l'un de nos clients - une grande banque avec une forte présence en ligne - a été touché par une série d'attaques DDoS, qui ont été assez intenses. Nous avons réussi à les filtrer et à protéger le client. Le client ne s'est pas arrêté là et s'est tourné vers des spécialistes de l'information pour trouver les sources de l'attentat et ses organisateurs. Ils pensaient qu'un certain nombre d'attaques qui avaient eu lieu sur leur ressource, utilisant approximativement la même pile technique,pouvaient très bien provenir du même endroit et être de même nature - c'est-à-dire que le client et l'organisateur étaient très probablement les mêmes. Ce que les gens ont fait de l'infobésité : ils ont rapidement trouvé le botnet lui-même, à partir duquel le trafic était généré - c'était la chose la plus simple. Et puis ils ont accroché leur propre pot de miel - la même machine - à ce botnet afin d'attraper le moment où l'équipe de contrôle vient attaquer une ressource. Lors du cas d'attaque suivant, ils ont non seulement trouvé la machine qui contrôlait le début et le processus de l'attaque, mais ont également découvert qu'il y avait des appels à la ressource attaquée à partir de la même machine. C'est-à-dire que l'attaquant-organisateur de l'attaque, parallèlement à la torsion des boutons pour envoyer le trafic d'ordures, est lui-même venu à la ressource - pour vérifier comment il était là, encore vivant ou tombé. Sur ces deux signes il a été trouvé, comparé,trouvé le propriétaire de la voiture. Puis l'histoire s'est transformée en affaire criminelle; la fin était plutôt prosaïque, et n'a rien à voir avec la sphère technique. Cependant, il est compréhensible qu'une histoire similaire soit plus difficile avec le darknet. La sortie sera, bien sûr, le propriétaire du nœud de sortie, et ce qui leur arrive en Russie - je l'ai déjà dit.

Cela concerne les attaques des réseaux Tor à l'extérieur, maintenant - à propos de ce qui se passe à l'intérieur du darknet lui-même. Là, le DDoS fleurit dans des couleurs luxuriantes, de toutes sortes et de toutes sortes. Ce qui est intéressant - par exemple, dans nos statistiques des deux dernières années, vous pouvez voir que les attaques au 7ème niveau - c'est-à-dire au niveau de l'application, celles qui utilisent les requêtes HTTP, HTTPS, sélectionnent des URL spécifiques ...

Q : Avez-vous réussi à planter ? Sinon, ils attaqueront toujours en toute impunitéOui, il était possible de prouver et de poursuivre l'agresseur. Certes, cela ne s'est pas produit dans la Fédération de Russie, mais dans un pays voisin.

... eh bien, les attaques au niveau des applications ne représentent désormais qu'une petite partie des statistiques. La plupart des attaques que l'on voit régulièrement sont TCP, UDP, packet floods, amplifications. C'est-à-dire des méthodes plus primitives qui sont moins chères dans l'organisation, pour lesquelles il existe de nombreux autres outils à déployer et à démarrer rapidement. Ils n'ont pas besoin de beaucoup de préparation avant d'attaquer un site - il suffit de déployer ce "pistolet" dans la direction générale de la victime et de l'en expulser. Les attaques d'applications sont toujours des recherches préliminaires, pour découvrir comment fonctionne l'application qui sera attaquée, comment fonctionne l'infrastructure, où il est le plus efficace d'enfoncer - dans quels URI, dans quels composants d'application. Ce travail coûte de l'argent à l'organisateur, et en termes de coûts, de telles méthodes d'attaque sont beaucoup plus élevées que les médicaments génériques.Et les médicaments génériques sont populaires et bon marché, aussi parce que depuis l'époque de Mirai, de 15 à 16, l'industrie de l'organisation d'attaques DDoS et, en général, l'activité sur cette base est devenue une industrie de services.

C'est-à-dire, une chose telle que "organiser les DDoS sur commande" - écrivez à un pirate informatique, dites-lui de fermer un certain site à un certain moment - c'est pratiquement terminé. Parce que les propriétaires de botnets et les propriétaires de botnets ont trouvé un moyen plus rentable de gagner de l'argent avec leur métier. Le DDoS en tant que service fonctionne à peu près de la même manière que n'importe quel service d'abonnement légal - protection, CDN, accélération de site. Le botnet est fourni au client sous une forme partagée : c'est-à-dire que certaines des capacités sont fournies au client pour une utilisation pendant un certain temps à un certain prix. Disons qu'une attaque de 5 minutes avec une séquence importante coûtera 10 $. Force est de constater que la marginalité des propriétaires est encore élevée : elle est bien plus rentable que les commandes ponctuelles d'individus douteux, qui peuvent être remis aux autorités.Le travail de service est beaucoup plus médiatisé et ne contacte pas directement le client, tandis que l'implication d'un tel botnet dans les attaques est beaucoup plus élevée. C'est-à-dire que les appareils infectés sont utilisés pour générer du trafic indésirable beaucoup plus efficacement. De tels services - ils sont aussi appelés "beurres" - poussent comme des champignons; ils sont éradiqués, ils sont démolis, des organisateurs sont trouvés, mais ils repoussent aussitôt. L'exemple le plus célèbre de "buters" est un service appelé vDOS, qui contrôlait une partie du botnet Mirai, le fournissant dans un format partagé à tout le monde. Ils avaient même un site Internet sur le réseau public, assez fréquenté, et ils acceptaient généralement les paiements via PayPal. En fait, c'est via PayPal que les experts médico-légaux ont trouvé les organisateurs ; ils se sont avérés être deux étudiants israéliens,qui préféraient cette façon de gagner de l'argent pour étudier et faire carrière. Ils ont été traduits en justice, mais, aux dernières nouvelles, tout se limitait à des travaux d'intérêt général ; peut-être les verrons-nous encore soit dans une nouvelle incarnation des affaires, soit déjà au service de quelque service secret d'État.

Quoi qu'il en soit, un tel modèle- c'est-à-dire qu'au lieu de développer une méthode d'attaque DDoS pour une victime spécifique, créer un service auquel vous pouvez accéder, payer avec de la crypto-monnaie et louer un botnet pour les attaques pendant 5 minutes (ou 10, ou une heure) - et cela conduit à que la plupart des attaques s'avèrent très "génériques". Ils ne sont spécifiques ni à un objectif spécifique, ni à un protocole, ni aux spécificités de génération de trafic. Ils ne durent pas longtemps, car la tâche d'une attaque DDoS consiste principalement à intimider la victime. S'il ne s'agit pas d'une histoire politique, peu importe que le site de la victime soit indisponible pendant 5 minutes ou une heure. Si la victime accepte de payer la rançon ou d'aller à la rencontre des agresseurs, alors une minute suffit, et si oui, pourquoi payer trop cher. Les attaques qui ressortent de ce paysage sont bien plus intéressantes,et ils ont juste besoin d'apprendre - et nous le faisons.

❒ C'est: le paysage des attaques DDoS a changé dans cette direction, et les choses qui se démarquent de lui - quantitativement ou qualitativement - sont du plus grand intérêt.

Il y a une autre histoire intéressante sur le darknet. ... La pile technologique qui y est utilisée passe par les mêmes étapes d'évolution que l'Internet public a traversé il y a des décennies. La vulnérabilité de serveurs Web spécifiques, la vulnérabilité des appareils utilisés pour héberger une ressource sur le dark web aux méthodes les plus primitives d'attaques DDoS n'ont pas disparu. Elle s'élimine progressivement, mais comme cela n'est pas fait par des entreprises spécialisées, cela se fait spontanément et lentement. Il existe de nombreuses méthodes pour submerger une ressource hébergée sur le darknet - il y en avait un million, et maintenant il y en a de décentes. Si vous allez sur GitHub et recherchez des outils avec lesquels vous pouvez désactiver une ressource hébergée sur le darknet, vous pouvez trouver des moyens tout à fait curieux. Des choses aussi primitives qu'une attaque de requête GET lente que n'importe qui, même libre, pourrait gérer.le service de protection contre les DDoS et les bots (et si le gratuit ne fait pas face, alors vous pouvez payer 20 $ à CloudFlare et résoudre ce problème, ou configurer vous-même l'équilibreur) était encore efficace contre les sites d'oignons il y a quelques années. De telles méthodes sont accessibles au public et ne nécessitent pas de grandes ressources, c'est-à-dire un grand botnet, pour organiser une attaque. Une histoire assez courante - ce ne sont pas les attaques DDoS qui arrivent sur les ressources Tor, mais les attaques DoS non allouées. Une certaine séquence de requêtes d'une machine spécifique suffit pour éteindre le serveur Tor.Une histoire assez courante - ce ne sont pas les attaques DDoS qui arrivent sur les ressources Tor, mais les attaques DoS non allouées. Une certaine séquence de requêtes d'une machine spécifique suffit pour éteindre le serveur Tor.Une histoire assez courante - ce ne sont pas les attaques DDoS qui arrivent sur les ressources Tor, mais les attaques DoS non allouées. Une certaine séquence de requêtes d'une machine spécifique suffit pour éteindre le serveur Tor.

Cette situation a persisté ; Par exemple, le correctif 0.4.2 du navigateur Tor a fermé le trou qui permettait aux requêtes de ce navigateur d'inonder n'importe quelle ressource sur le darknet, dépensant 0 rouble pour l'attaque.

Défense sur le darknet

En ce qui concerne la protection sur le darknet, c'est aussi une histoire amusante. Au final, la communauté adhoc-sécurité qui existe là-bas est arrivée à la conclusion qu'il fallait se défendre. Il existe une chose telle que EndGame : c'est une boîte à outils de protection DDoS sur sa machine spécifique qui publie une ressource dans Tor.

Il y a un autre aspect, pas tout à fait technique, qui peut être important ici. La protection DDoS pour les entreprises peut être mise en œuvre de différentes manières. Cela pourrait être une boîte qui filtre le trafic. Il peut s'agir d'un énorme réseau de boîtiers filtrant en dehors de l'infrastructure. Il peut s'agir d'une batterie de box d'un fournisseur d'accès Internet faisant la même chose : rechercher des anomalies de trafic et bloquer les mauvaises sources. Toutes ces choses ne sont pas nécessaires en fonction de la situation : vous ne devez pas les saisir lorsque l'attaque est déjà en cours. Alors c'est trop tard. Ces choses devraient toujours être prêtes; en fait, on vous vend la garantie que si une attaque se produit, ces choses y feront face, et vous, vos utilisateurs, la disponibilité de votre ressource ne sera pas affectée négativement. Ces garanties sont peu applicables sur le dark web, où il n'y a pas d'identité spécifique de ça,qui fournit cette ressource et qui l'achète et l'utilise. Par conséquent, une protection adhoc sur sa propre machine, qui aidera des méthodes les plus primitives, mais avec une attaque distribuée qui génère une large bande passante, ne pourra rien faire, elle y est utilisée et a le droit d'y exister. Une telle histoire.

▍

Si nous parlons de cas amusants tirés de l'expérience de travail avec des clients, de l'expérience de connexion, nous parlons bien sûr d'un réseau public. J'ai déjà parlé de concurrence, c'est notre cas phare, comme on dit quand on parle de différents segments d'activité. Techniquement, les choses qui arrivent à nos clients au stade de l'intégration et au stade du travail pilote, les premières semaines et mois de connexion à la protection, sont également amusantes. En règle générale, ils sont liés au fait que certains utilisateurs - peut-être même des utilisateurs tout à fait légitimes - se comportent d'une manière très intéressante, complètement différente des autres. Il en va de même pour les ressources que nous protégeons. Certaines ressources abordent de manière très intéressante les problèmes de communication avec les utilisateurs, ayant leur propre interprétation du protocole HTTP. Parfois, cela a conduit à des malentendus et à des incidents spécifiques,qui ont été résolus même sans négativité mutuelle, mais avec un sourire et un rire.

Lorsque nous parlons de la couche applicative et des attaques au niveau de cette couche, le trafic de ces attaques diffère souvent peu des requêtes des utilisateurs normaux. C'est l'intérêt et la complexité de telles attaques. Mis à part l'effet de leur travail et les sources d'où proviennent ces demandes, ils peuvent être indiscernables du modèle des utilisateurs normaux. Ici, vous devez utiliser une analyse comportementale plus approfondie, regarder la session de chaque utilisateur de la poignée de main à la sortie de la ressource, afin de comprendre ce qu'il faisait sur la ressource en général - bon ou mauvais, s'il a fait du mal, si le le reste des utilisateurs est devenu mauvais pour les demandes de cette source particulière ? Notre automatisation doit répondre à de telles questions chaque seconde pour des centaines de clients différents et pour des milliers de sites.Parfois, des cas extrêmes de comportement des utilisateurs attirent l'attention du système et le rendent fou.

Un exemple simple est lorsqu'un utilisateur avec une ligne de comportement absolument, en général, légale fonctionne comme un planificateur de tâches, visitant les pages d'actualités sur une ressource à un moment strictement défini. Commence à .00 le matin, se termine à .00 le soir. Dans le même temps, les actions que l'utilisateur effectue ne causent aucun dommage : il ne s'agit pas d'analyse ou de grattage, il se contente de parcourir les articles, d'écrire des commentaires et d'y répondre.

Il n'y a rien à redire - sauf que chaque jour, il commence et se termine à la même heure, et la quantité de travail qu'il effectue sur la ressource est incomparablement supérieure à celle de tous les utilisateurs qui n'ont pas été identifiés comme des bots. Nous avions différentes hypothèses sur ce score ; quelques fois, nous l'avons accidentellement banni, après quoi il a écrit à l'abus de ressources sur ce qui se passait réellement. En fin de compte, nous avons abandonné - on ne sait jamais, c'est peut-être un rédacteur de contenu qui travaille clairement en deux équipes sans jours de congé ni de pause. Dans tous les cas, tant que ces utilisateurs ne causent pas de préjudice, nous ne considérons pas nécessaire de prendre des sanctions à leur encontre.

❒ Un autre cas- d'autre part, c'est lorsque la ressource se comporte étrangement envers tous les utilisateurs. Nous avions un client, une des fonctionnalités de la ressource qui était de fournir aux utilisateurs des rapports générés sous forme de fichiers DOC. Chacun de ces rapports pesait environ 200 Mo, avec des images et des tableaux. La chose amusante était que la génération du rapport sur le serveur a commencé en cliquant sur un bouton sur la page Web. Après cela, le serveur a réfléchi, généré un rapport et, une fois prêt, l'a envoyé en un seul morceau, sans couper en morceaux, via un transfert de fichier HTTP, dans le cadre de la réponse à la demande. La blague était que ce fichier a été généré sur le serveur pendant des dizaines de minutes. À un moment donné, notre service d'assistance a reçu une demande d'un client avec une demande d'augmentation du délai d'attente pour le traitement d'une demande à notre proxy inverse à 20 minutes.Au début, les gens n'en croyaient pas leurs yeux et sont allés le comprendre : comment ça, 20 minutes pour un timeout pour une requête ? Nous sommes allés sur le site, vérifié, il s'est avéré exactement comme ceci: à partir du moment où le bouton est enfoncé, la connexion dure 20 minutes, après quoi le serveur télécharge enfin le fichier, et vous pouvez l'obtenir. Expérimentalement - plutôt, même avec un regard évaluatif sobre - il est devenu clair qu'une douzaine d'utilisateurs qui se sont rendus simultanément sur le site pourraient accidentellement organiser des attaques DDoS et retirer complètement le serveur de la circulation sans aucune intention malveillante, travail ou dépense. Et il ne s'agit pas d'un "habraeffect", lorsque des dizaines de milliers de personnes s'introduisent dans la ressource d'information en même temps, et que le serveur ne peut pas toutes les traiter par manque de performances ; voici juste une histoire intéressante avec les réponses aux demandes conduit au fait que le serveur ne peut pas fonctionner comme ça. Pour notre part, bien sûr, nous avons recommandé de diviser le fichier en morceaux,envoyez-le par morceaux, générez des rapports en arrière-plan, et plus encore.

Il existe des ressources sur Internet qui fonctionnent sur un principe similaire - c'est-à-dire que, par conception, elles sont vulnérables aux attaques de toute intensité et complexité de l'organisation. En général, rien n'est nécessaire pour désactiver un tel site. Il existe des API qui fonctionnent de la même manière (réponses lourdes, requêtes API coûteuses à traiter, travail API synchrone). Le fait même de cela conduit au fait que les attaques DDoS se produisent à différents endroits même sans la participation d'attaquants, de pirates informatiques, sans aucune arrière-pensée. Lorsque nous sommes confrontés à de telles situations, nous essayons de conseiller le client sur l'endroit où se trouve sa bizarrerie dans l'application et comment elle peut être corrigée. Et, bien sûr, nous reconstituons notre freak show de solutions architecturales amusantes, que nous ne recommanderions à personne de mettre en œuvre.

– .

▍ :

- vDOS:

- DoS Tor

- Endgame — Tor-:

- DDoS-

, #ruvds_