Les développeurs du projet Chromium ont apporté une modification qui fixe la durée de vie maximale des certificats TLS à 398 jours (13 mois).

Les développeurs du projet Chromium ont apporté une modification qui fixe la durée de vie maximale des certificats TLS à 398 jours (13 mois).

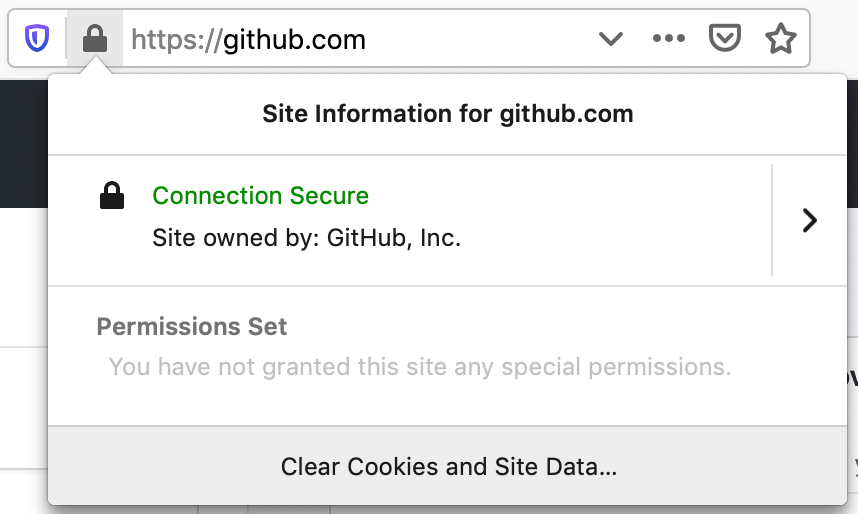

La condition s'applique à tous les certificats de serveur public émis après le 1er septembre 2020. Si le certificat ne correspond pas à cette règle, le navigateur le rejettera comme non valide et répondra spécifiquement avec une erreur

ERR_CERT_VALIDITY_TOO_LONG.

Pour les certificats reçus avant le 1er septembre 2020, la confiance sera maintenue et limitée à 825 jours (2,2 ans), comme aujourd'hui.

Auparavant, les restrictions sur la durée de vie maximale des certificats étaient introduites par les développeurs des navigateurs Firefox et Safari. Le changement entre également en vigueur le 1er septembre .

Cela signifie que les sites Web qui utilisent des certificats SSL / TLS avec une longue durée de vie émis après le point de coupure généreront des erreurs de confidentialité dans les navigateurs.

Apple a été le premier à annoncer une nouvelle politique lors d'un forum CA / Browser en février 2020 . En introduisant la nouvelle règle, Apple a promis de l'appliquer sur tous les appareils iOS et macOS. Cela mettra la pression sur les administrateurs et les développeurs de sites Web pour qu'ils maintiennent leurs certificats à jour.

La réduction de la durée de vie des certificats est discutée depuis plusieurs mois par Apple, Google et d'autres membres de l'autorité de certification / navigateur. Cette politique a ses avantages et ses inconvénients.

L'objectif de cette étape est d'améliorer la sécurité du site Web en s'assurant que les développeurs utilisent des certificats avec les dernières normes cryptographiques et de réduire le nombre d'anciens certificats oubliés qui pourraient être volés et réutilisés pour le phishing et les attaques de logiciels malveillants au volant. Si les attaquants peuvent pirater la cryptographie SSL / TLS, des certificats de courte durée permettront aux gens de passer à des certificats plus sécurisés dans environ un an.

Raccourcir la validité des certificats présente certains inconvénients. Il a été noté qu'en augmentant la fréquence de remplacement des certificats, Apple et d'autres sociétés rendent également la vie un peu plus difficile aux propriétaires de sites et aux entreprises qui doivent gérer les certificats et la conformité.

D'un autre côté, Let's Encrypt et d'autres autorités de certification encouragent les webmasters à mettre en œuvre des procédures automatisées pour le renouvellement des certificats. Cela réduit les frais généraux humains et le risque d'erreurs à mesure que la fréquence de remplacement des certificats augmente.

Comme vous le savez, Let's Encrypt émet des certificats HTTPS gratuits, qui expirent dans 90 jours, et fournit des outils pour automatiser les renouvellements. Alors maintenant, ces certificats s'intègrent encore mieux dans l'infrastructure globale - car les navigateurs fixent une limite à la durée maximale.

Ce changement a été soumis au vote des membres de l'association CA / Browser Forum, mais la décision n'a pas été approuvée en raison du désaccord des autorités de certification .

résultats

Les éditeurs de certificats votent

Pour (11 votes) : Amazon, Buypass, Certigna (DHIMYOTIS), certSIGN, Sectigo (anciennement Comodo CA), eMudhra, Kamu SM, Let's Encrypt, Logius, PKIoverheid, SHECA, SSL.com

Contre (20) : Camerfirma, Certum ( Asseco), CFCA, Chunghwa Telecom, Comsign, D-TRUST, DarkMatter, Entrust Datacard, Firmaprofesional, GDCA, GlobalSign, GoDaddy, Izenpe, Network Solutions, OATI, SECOM, SwissSign, TWCA, TrustCor, SecureTrust (anciennement Trustwave) s'est

abstenu (2 ) : HARICA, TurkTrust

Vote du consommateur de certificat

Pour (7) : Apple, Cisco, Google, Microsoft, Mozilla, Opera, 360

Contre : 0

Se sont abstenus : 0

Désormais, les navigateurs appliquent cette politique sans le consentement des autorités de certification.