Faisons une réservation tout de suite, nous avons recueilli des informations sur les services que:

A) les entrepreneurs eux-mêmes appellent l'externalisation;

B) ils ne sont pas appelés sous-traitance, mais en fait, ils résolvent un problème qui pourrait être résolu par un spécialiste de l'État (le cas échéant).

Aller.

Dans un monde idéal, les tâches de sécurité de l'information, et en particulier la protection contre les risques internes, sont résolues au sein de l'entreprise grâce aux efforts de spécialistes à plein temps. Ils définissent eux-mêmes les processus commerciaux, prescrivent des politiques de sécurité, introduisent un régime de secret commercial, dispensent des explications et des cours de formation aux employés, identifient et enquêtent sur les incidents.

Dans la vraie vie, il y a des raisons pour lesquelles les entreprises doivent surmonter le

Voici les principaux

- Il n'y a pas de spécialiste dans le personnel, ou il est, mais surchargé de travail, ne se spécialise pas dans la protection contre les risques internes.

- Manque de personnel - l'entreprise ne peut pas trouver un spécialiste de la sécurité de l'information possédant les qualifications requises.

- Il n'y a pas de logiciel dédié à la surveillance automatique.

- En général, il n'est pas clair combien coûte la sécurité de l'information, si les coûts d'organisation de tout ce travail sont justifiés.

Si nous nous tournons vers une pratique étrangère, dont nous sommes, comme on le croit généralement, en retard de 5 à 10 ans, il n'y a rien d'inhabituel à sous-traiter la protection contre les risques internes. Selon les dernières données de Deloitte, 14% des budgets d'externalisation de l'entreprise en 2019 ont été consacrés à la protection contre les risques internes. Un autre 15% - pour la formation du personnel de cybersécurité.

Que choisir

Si l'on considère les services unis par le terme «sous-traitance de la sécurité de l'information interne», les suivants sont désormais présentés en Russie:

- Audit et analyse de l'état de l'infrastructure informatique.

- Développement de documents réglementaires.

- Forensics (enquête sur les incidents).

- SOC (organisation et maintenance du centre de surveillance).

- Formation / formation du personnel.

- Maintenance des systèmes d'information (systèmes d'authentification et d'autorisation, DLP, SIEM, IDS / IPS).

Si nous systématisons d'une manière ou d'une autre, nous voyons qu'il y a une proposition pour fermer un besoin ponctuel (pour consulter ou résoudre un problème ponctuel) et pour remplacer les fonctions d'un spécialiste de la sécurité de l'information pendant une longue période.

Aide temporaire

Puisque nous parlons d'un client qui vient de faire face à la problématique de la protection contre les fuites de données, une demande à un expert externe ici est généralement la suivante: regarder les paramètres des équipements réseau, estimer le trafic entrant / sortant, estimer le nombre de connexions externes aux serveurs; construire un système d'accès; Décidez du logiciel à tester et sur lequel ne pas perdre de temps, évaluez les résultats du test.

Ceux. dans l'ensemble - "il suffit de demander".

Les offres sur le marché pour de tels conseils sont diverses. Vous pouvez toujours trouver un pigiste pour une "consultation". Mais l'épine dorsale du marché, ce sont les centres de formation et les entreprises spécialisées dans la sécurité de l'information CIBIT, «Academy of Information Security», ACRIBIA, USSB, AZONE IT et autres. (Sortons des parenthèses les «grands conseillers» avec les «quatre» auditeurs en tête - ils se partagent la part du lion du chiffre d'affaires mondial du conseil en sécurité de l'information, mais leurs services ne sont disponibles que pour les gros clients).

Les acteurs répertoriés peuvent également clôturer des tâches ponctuelles lorsqu'il est nécessaire d'effectuer un travail pour lequel il n'est pas encore conseillé d'embaucher une personne dans le personnel: former le personnel, adapter les politiques de sécurité, mettre en ordre les documents de conformité aux exigences réglementaires. Et bien sûr, pour enquêter sur une violation ou un crime d'entreprise, si soudainement une urgence survient dans l'entreprise.

Dans le même temps, non seulement les cyber-méthodes sont utilisées pour enquêter sur les incidents de sécurité de l'information (ici, l'acteur le plus connu est le groupe IB). Des outils «analogiques» peuvent également être ajoutés: analyse de documents, enquêtes auprès des salariés, etc. Par conséquent, à proprement parler, les détectives, les examinateurs polygraphiques, les profileurs participent également à l'externalisation de la sécurité de l'information dans leurs tâches étroites.

Il existe une proposition sur le marché pour affiner les politiques de sécurité dans un système DLP. Au fur et à mesure de la mise en œuvre, l'utilisateur peut avoir des questions connexes: que faire du matériel, comment configurer les tolérances, quels documents signer avec les employés. Les entreprises indépendantes fournissent de tels services, mais en fait, c'est le travail de bons départements de mise en œuvre, d'ingénieurs et de soutien technique du fournisseur lui-même.

Le marché est encore hétéroclite simplement en raison de son jeune âge. Mais il a déjà constitué une offre abondante pour la plupart des demandes des clients en assistance ponctuelle d'un spécialiste de la sécurité de l'information.

Suivi régulier

Si une entreprise a besoin de résoudre non pas des tâches ponctuelles, mais de protéger les informations de manière permanente, un système DLP sera nécessaire. Sinon, il est difficile de prévenir, détecter et traiter les incidents de sécurité interne. Sans une personne qui en analysera les informations, les logiciels ne sont pas très efficaces. Mais la plupart des entreprises avec des équipes de 100 personnes ne peuvent souvent tout simplement pas répondre à la question "en avons-nous besoin?"

Par conséquent, le prochain niveau d'externalisation se pose: sous-traiter la gestion du système et l'analyse des incidents à partir de DLP. Jusqu'à présent, seuls quelques-uns travaillent sur ce marché (en fait , SearchInform , Softline, Jet Infosystems). Le service est mis en œuvre sous plusieurs formats, en fonction du niveau d'accès que le client est prêt à donner au sous-traitant, c'est-à-dire de sa confiance.

Que peut faire un sous-traitant?

- - .

- , ; .

- , .

Les relations peuvent évoluer à mesure que vous travaillez. Classiquement, dans un premier temps, le client était prêt à ne transférer au sous-traitant que la configuration DLP et le déchargement de l'intégralité de la «feuille» des rapports. En voyant l'effet et le bénéfice, il peut arriver à remettre et à analyser le contenu des incidents.

Le marché étant toujours en développement, il n'est pas toujours facile pour un client de formuler une demande, de choisir un format pour travailler avec un sous-traitant et de prioriser le contrôle. Par conséquent, la signature d'un SLA dès le début n'est pas toujours possible.

Néanmoins, un format d'interaction efficace est déjà en train de prendre forme. Voici l'approche dans laquelle travaillent les sous-traitants étrangers (MSSP, Managed Security Services Provider):

- Un analyste de la sécurité des informations personnelles ajuste le système en fonction des tâches définies par le client.

- . « » (, - , ..)

- , - ( – ).

- ( //).

- - .

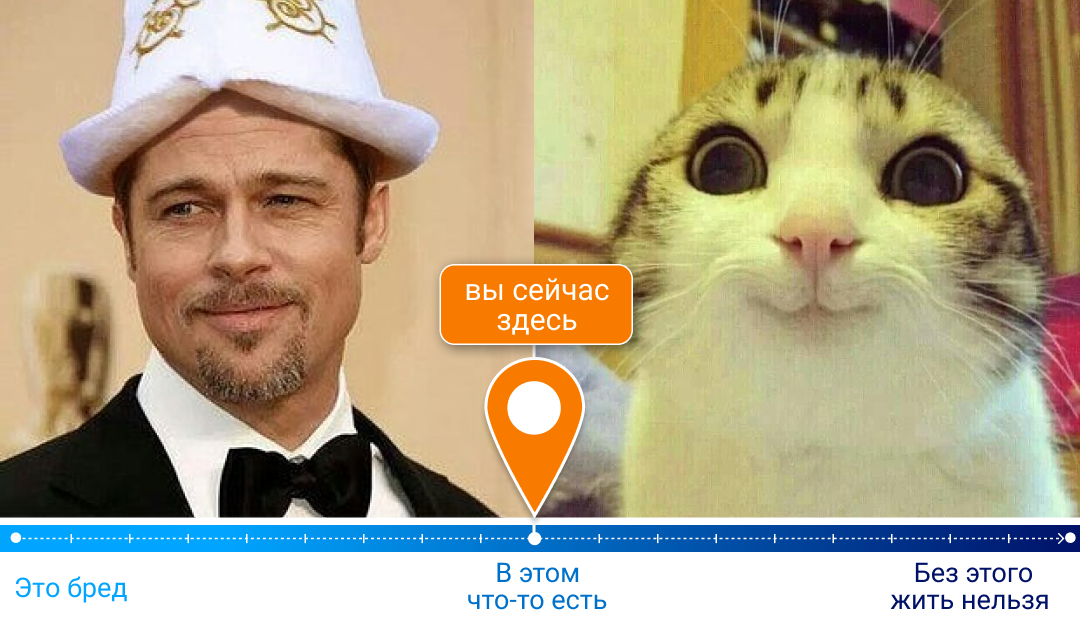

Très probablement, l'externalisation de la sécurité de l'information continuera à se développer dans un tel cadre, car ce format contribue à la création de relations de confiance entre les participants au processus. Mais le marché ne sera pas encore totalement formé, un jour, une assurance contre les risques y apparaîtra, ce qui fera progresser considérablement la relation client / sous-traitant. Mais le processus est déjà en cours - nous pouvons le voir à partir de la réaction des clients. Par conséquent, sur le chemin de «vous ne pouvez pas vivre sans lui», nous sommes quelque part au point «il y a quelque chose en cela».