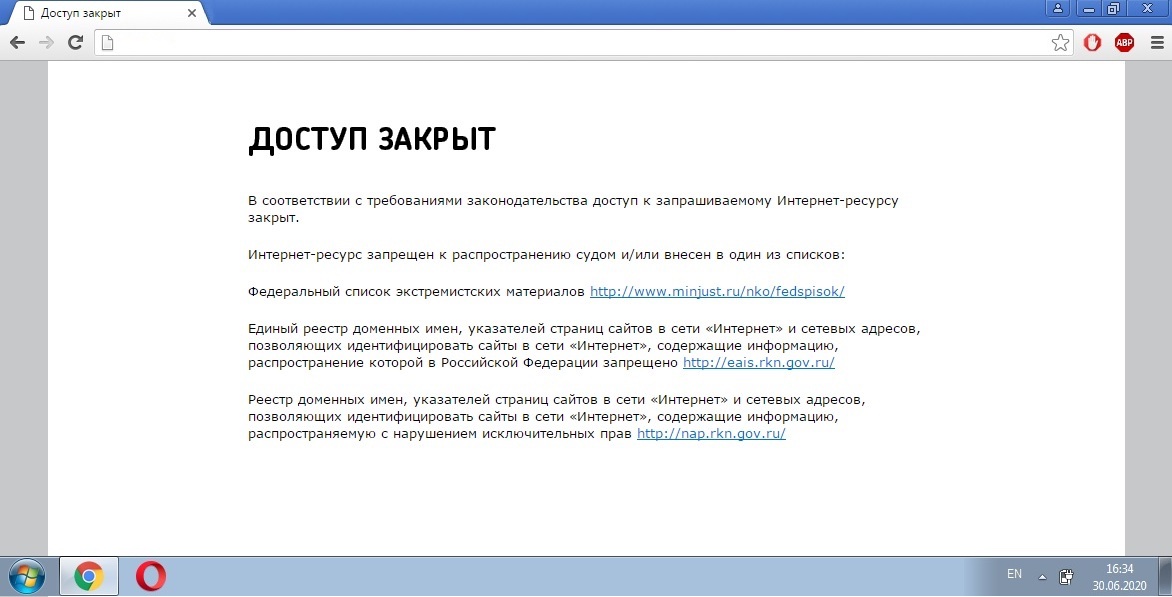

Dans ce guide étape par étape, je vais vous dire comment configurer Mikrotik pour que les sites interdits soient automatiquement ouverts via ce VPN et que vous puissiez éviter de danser avec des tambourins: je l'ai configuré une fois et tout fonctionne.

J'ai choisi SoftEther comme VPN: c'est aussi simple à installer que RRAS et tout aussi rapide. Activé NAT sécurisé côté serveur VPN, aucun autre paramètre n'a été défini.

J'ai considéré RRAS comme une alternative, mais Mikrotik ne sait pas comment travailler avec. La connexion est établie, le VPN fonctionne, mais Mikrotik ne peut pas maintenir une connexion sans reconnexions constantes et erreurs dans le journal.

La configuration a été réalisée à l'aide de l'exemple de RB3011UiAS-RM sur la version de firmware 6.46.11.

Maintenant, dans l'ordre, quoi et pourquoi.

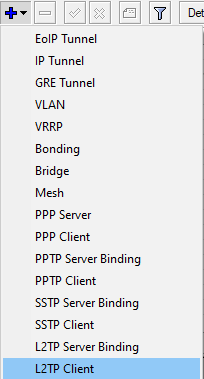

1. Établissez une connexion VPN

En tant que solution VPN, bien sûr, SoftEther, L2TP avec une clé pré-partagée a été choisi. Ce niveau de sécurité est suffisant pour tout le monde, car seuls le routeur et son propriétaire connaissent la clé.

Accédez à la section interfaces. Nous ajoutons d'abord une nouvelle interface, puis nous entrons l'adresse IP, le login, le mot de passe et la clé partagée dans l'interface. Nous appuyons sur ok.

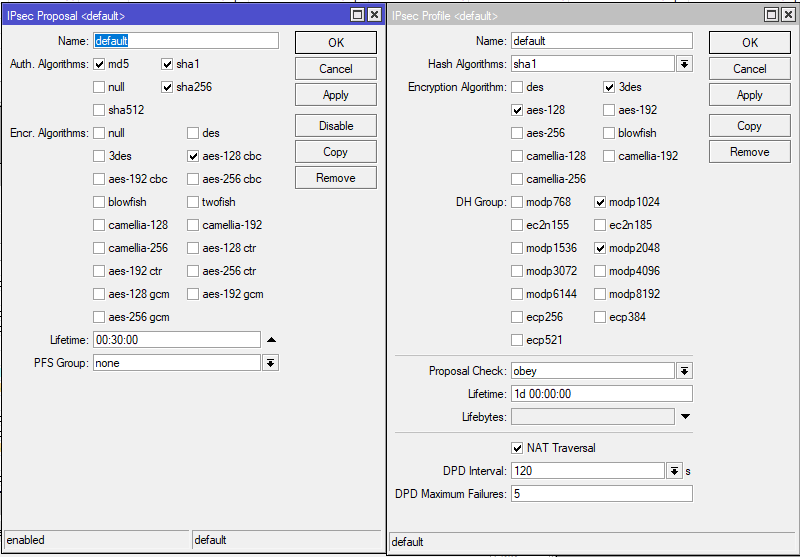

La même commande: SoftEther fonctionnera sans changer les propositions ipsec et les profils ipsec, on ne considère pas leur configuration, mais l'auteur a laissé des captures d'écran de ses profils, juste au cas où.

/interface l2tp-client

name="LD8" connect-to=45.134.254.112 user="Administrator" password="PASSWORD" profile=default-encryption use-ipsec=yes ipsec-secret="vpn"

Pour RRAS dans les propositions IPsec, il suffit de changer le groupe PFS sur aucun.

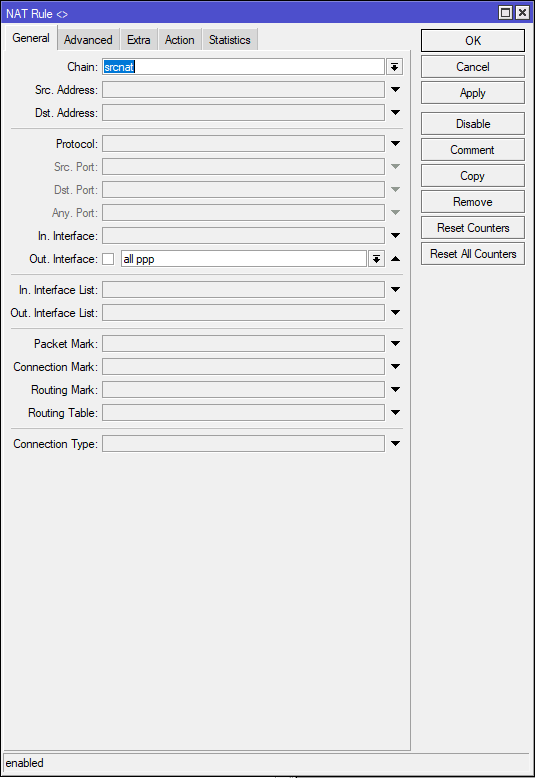

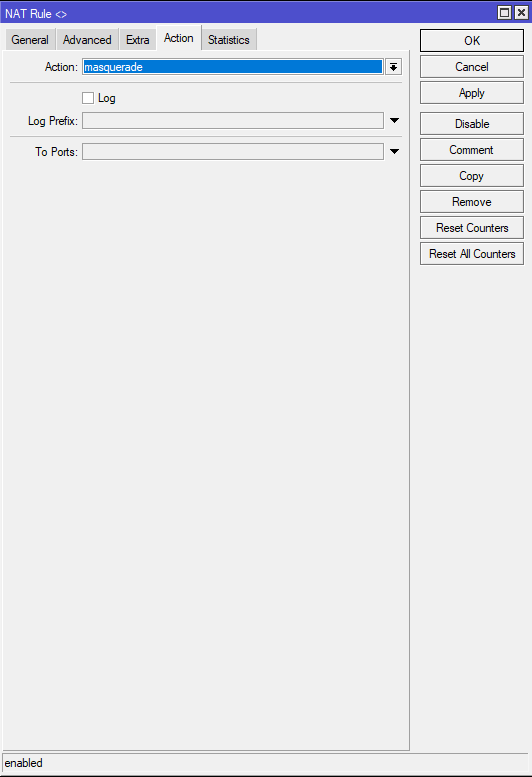

Vous devez maintenant vous mettre derrière le NAT de ce serveur VPN. Pour ce faire, nous devons aller dans IP> Pare-feu> NAT.

Ici, nous activons la mascarade pour une interface PPP spécifique ou pour toutes. Le routeur de l'auteur est connecté à trois VPN à la fois, il a donc fait ceci:

La même chose avec la commande:

/ip firewall nat

chain=srcnat action=masquerade out-interface=all-ppp

2. Ajouter des règles à Mangle

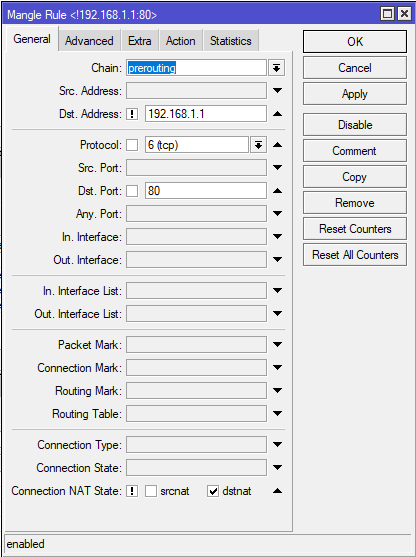

La première étape, bien sûr, est de protéger tout ce qui est le plus précieux et sans défense, à savoir le trafic DNS et HTTP. Commençons par HTTP.

Allez dans IP → Pare-feu → Mangle et créez une nouvelle règle.

Dans la règle Chaîne, choisissez Prerouting.

S'il y a un Smart SFP ou un autre routeur devant le routeur et que vous souhaitez vous y connecter via l'interface Web, dans le champ Dst. Adresse, vous devez saisir son adresse IP ou son sous-réseau et mettre un signe négatif afin de ne pas appliquer Mangle à l'adresse ou à ce sous-réseau. L'auteur a SFP GPON ONU en mode bridge, l'auteur a donc conservé la possibilité de se connecter à son webmord.

Par défaut, Mangle appliquera sa règle à tous les états NAT, cela rendra impossible la redirection de port sur votre IP blanche, donc, dans l'état de connexion NAT, mettez une coche sur dstnat et un signe négatif. Cela nous permettra d'envoyer du trafic sortant sur le réseau via le VPN, tout en passant les ports via notre adresse IP blanche.

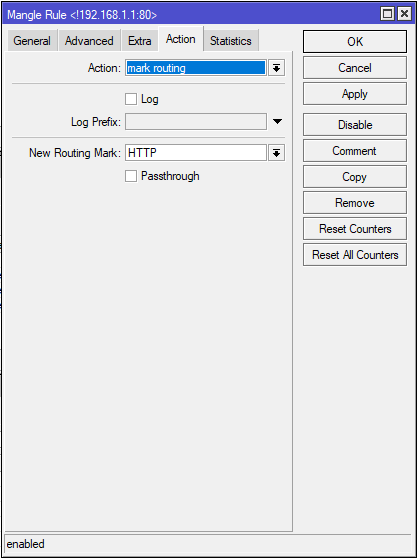

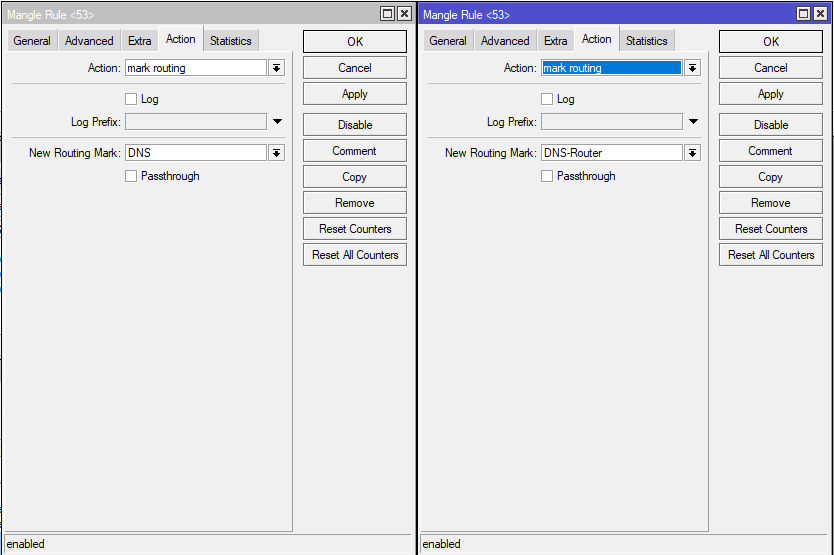

Ensuite, dans l'onglet Action, sélectionnez Marquer le routage, appelez Nouvelle marque de routage pour que cela soit clair pour nous dans le futur et continuez.

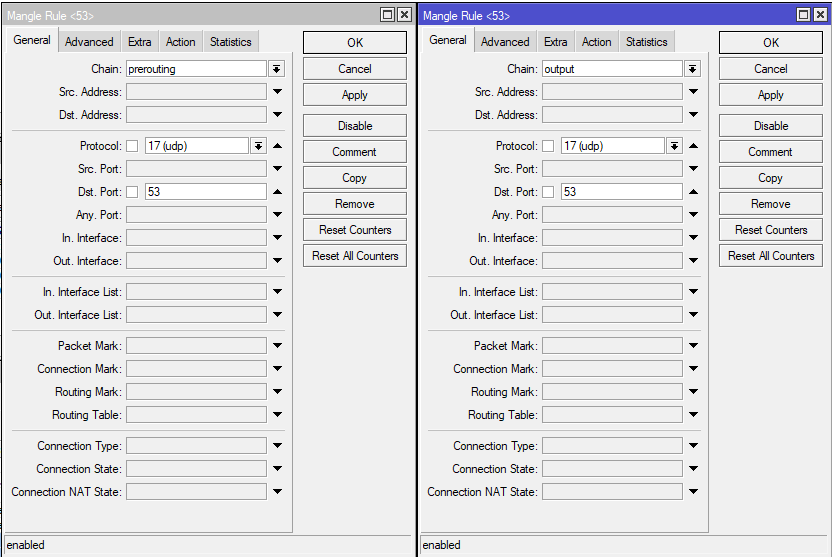

La même commande: passons maintenant à la protection DNS. Dans ce cas, vous devez créer deux règles. Un pour le routeur, l'autre pour les appareils connectés au routeur. Si vous utilisez le DNS intégré au routeur, ce que fait l'auteur, vous devez également le protéger. Par conséquent, pour la première règle, comme ci-dessus, nous sélectionnons le pré-routage en chaîne, pour la seconde, nous devons sélectionner la sortie. La sortie est une chaîne que le routeur lui-même utilise pour les requêtes utilisant ses fonctionnalités. Tout est similaire à HTTP, protocole UDP, port 53.

/ip firewall mangle

add chain=prerouting action=mark-routing new-routing-mark=HTTP passthrough=no connection-nat-state=!dstnat protocol=tcp dst-address=!192.168.1.1 dst-port=80

La même chose avec les commandes:

/ip firewall mangle

add chain=prerouting action=mark-routing new-routing-mark=DNS passthrough=no protocol=udp

add chain=output action=mark-routing new-routing-mark=DNS-Router passthrough=no protocol=udp dst-port=53

3. Créez une route via VPN

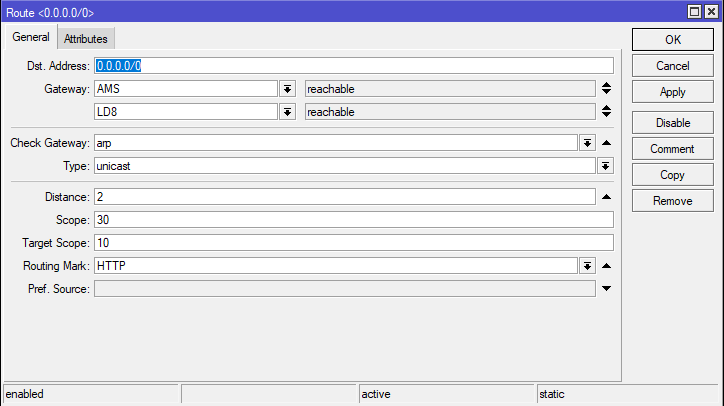

Accédez à IP → Routes et créez de nouvelles routes.

Route pour le routage HTTP sur VPN. Nous indiquons le nom de nos interfaces VPN et sélectionnons la marque de routage.

À ce stade, vous pouvez déjà ressentir comment votre opérateur a cessé d' incorporer des publicités dans votre trafic HTTP .

La même chose avec la commande: Les règles de protection DNS seront exactement les mêmes, il suffit de sélectionner l'étiquette souhaitée:

/ip route

add dst-address=0.0.0.0/0 gateway=LD8 routing-mark=HTTP distance=2 comment=HTTP

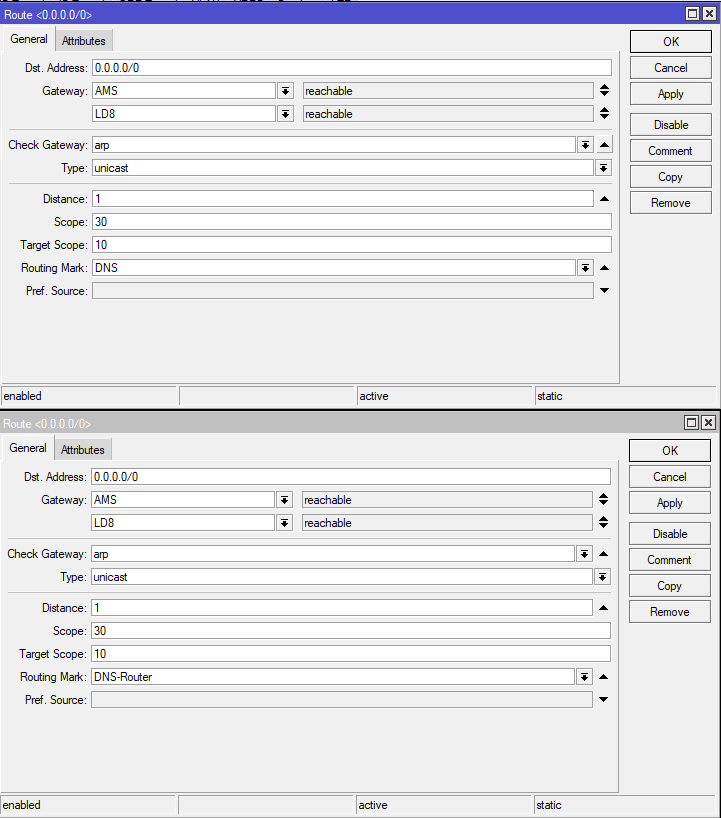

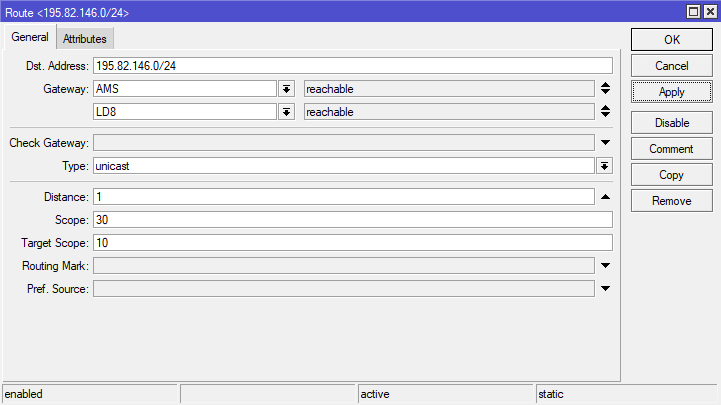

Ici, vous avez ressenti comment vos requêtes DNS ont cessé d'écouter. La même chose avec les commandes: Eh bien, à la fin, déverrouillez Rutracker. L'ensemble du sous-réseau lui appartient, donc le sous-réseau est indiqué.

/ip route

add dst-address=0.0.0.0/0 gateway=LD8 routing-mark=DNS distance=1 comment=DNS

add dst-address=0.0.0.0/0 gateway=LD8 routing-mark=DNS-Router distance=1 comment=DNS-Router

C'était aussi simple que ça de récupérer Internet. Équipe: de la même manière qu'avec un traqueur racine, vous pouvez acheminer les ressources d'entreprise et d'autres sites bloqués. L'auteur espère que vous apprécierez la commodité d'accéder au traqueur racine et au portail d'entreprise en même temps sans enlever votre pull.

/ip route

add dst-address=195.82.146.0/24 gateway=LD8 distance=1 comment=Rutracker.Org