Il y a trois ans, nous avons publié un article « Des outils en ligne pour le Pentest le plus simple ». Nous y avons parlé de moyens abordables et rapides de vérifier la protection de votre périmètre réseau à l'aide d'outils tels que Check Point CheckMe , Fortinet Test Your Metal , etc. Mais parfois, un test plus sérieux est nécessaire lorsque l'on veut «faire du bruit» déjà à l'intérieur du réseau (et de préférence sans danger pour l'infrastructure). Un outil gratuit comme Infection Monkey peut être très utile à cette fin . Par exemple, nous avons décidé de scanner le réseau via la passerelle Check Point et de voir ce que voit l'IPS. Bien que rien ne vous empêche de mener une expérience similaire avec d'autres solutions pour vérifier le fonctionnement de votre système IPS ou NGFW. Résultats sous la coupe.

Singe infectieux

Cet outil peut être classé comme des systèmes BAS (Breach and Attack Simulation) qui vous permettent d'évaluer la sécurité de votre réseau en mode automatique. Dans le même temps, un «test de pénétration» sécurisé de votre infrastructure est effectué. L'outil est open source et activement développé. Sa principale différence est probablement que tous les tests ont lieu à l'intérieur de votre réseau, comme si un attaquant vous avait déjà pénétré. La majorité se concentre encore sur la protection du périmètre, tout en oubliant la nécessité d'autres mesures. Le même IDS / IPS est très important pour une protection complexe, car vous permet d'identifier les menaces déjà présentes sur le réseau. Infection Monkey est un bon moyen d'évaluer la maturité de la sécurité de l'information dans votre entreprise.

Plateformes prises en charge

Infection Monkey lui-même peut être déployé en tant que machine virtuelle. Les plates-formes suivantes sont prises en charge:

- VMware

- Hyper-V

- AWS

- Docker

- Azur

- Plateforme cloud Google

AWS propose un modèle prêt à l'emploi que vous pouvez utiliser avec votre compte gratuit. Nous utilisons le plus souvent ESXi. L'image peut être demandée au bureau. site Web , ou avec nous .

Installation

L'installation elle-même est extrêmement simple et est décrite ici , je ne vois aucune raison de dupliquer ces informations. Il existe également une instruction pour démarrer le contrôle. Nous ferions mieux de nous concentrer sur les résultats des tests.

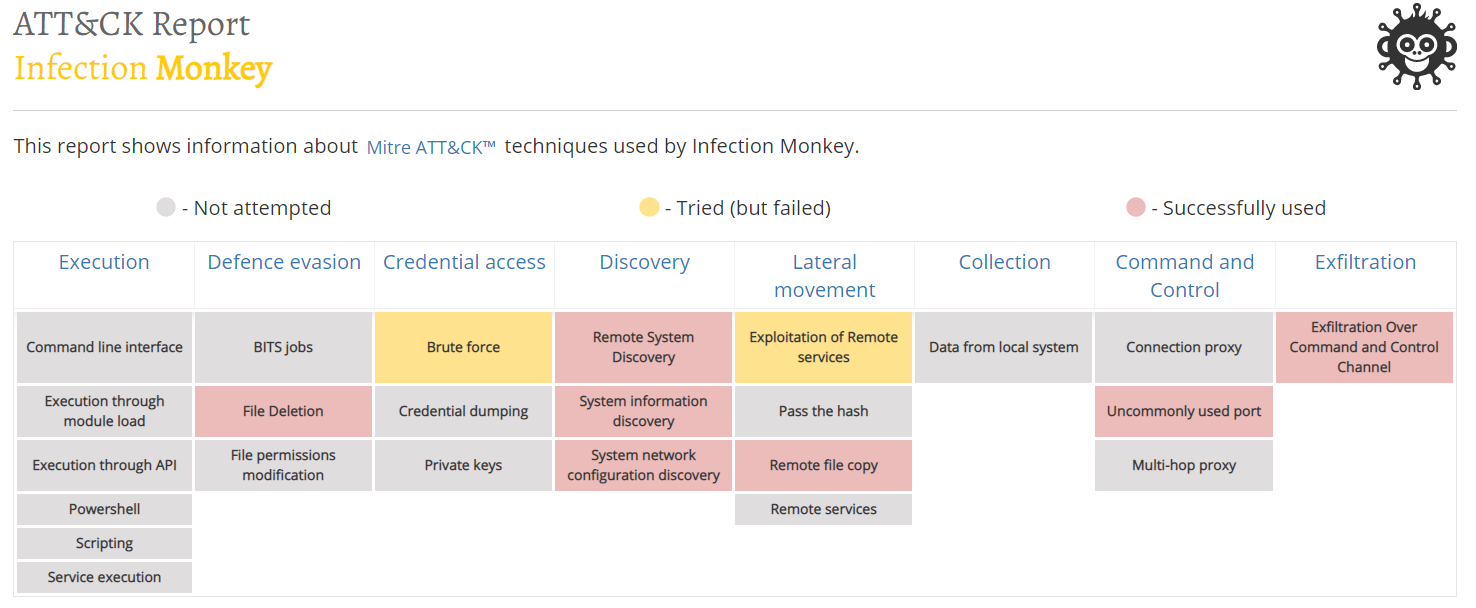

Techniques d'attaque utilisées

Infection Monkey utilise plusieurs vecteurs d'attaque et vous permet de voir les choses suivantes:

1) Hôtes vulnérables . Recherche les hôtes avec des mots de passe faibles, d'anciennes versions de logiciels ou des vulnérabilités connues. Voici une liste d'exploits à bord:

- Exploiter SMB

- Exploiter WMI

- Exploiter MSSQL

- Exploiter MS08-067

- Exploiter SSH (essentiellement force brute)

- Exploiteur Shellshock

- Exploiter SambaCry

- Exploiter ElasticGroovy

- Exploiter Struts2

- Exploiter WebLogic

- Hadoop / Yarn Expoiter

- Exploiter VSFTPD

2) Interaction interdite . Il est possible de trouver des interactions entre réseaux qui devraient être interdites au niveau du DOE ou du routeur.

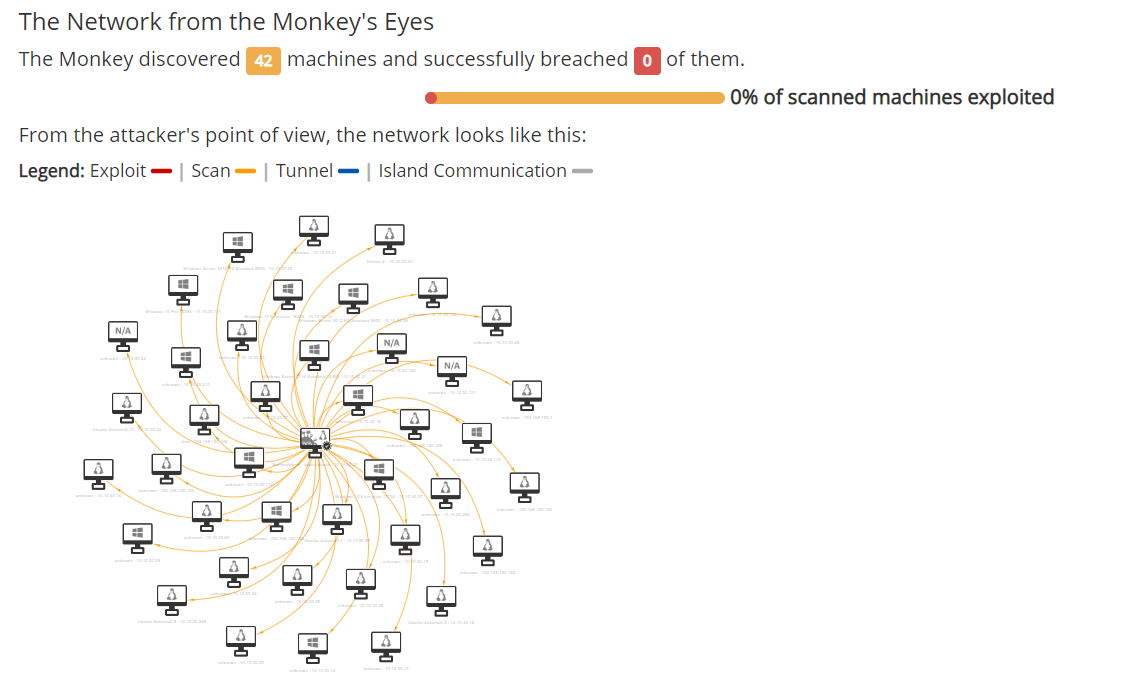

3) Propagation horizontale . Affichage graphique du mouvement du "malware". Comment un robot "transplante" dans votre réseau.

Tout cela est complété par des rapports détaillés. Par exemple, en utilisant la matrice MITRE ATT & CK:

Scanmap:

Zero Trust Model Report : Ceci est

également un bon contrôle pour vos défenses existantes. Ont-ils pu détecter cette activité? Tous les journaux sont-ils arrivés à votre SIEM?

FAQ sur les singes infectieux

Avant de passer aux résultats du test, j'aimerais répondre à quelques-unes des questions les plus courantes sur Infection Monkey.

Ce test est-il dangereux pour mon infrastructure?

. Infection Monkey ,

Puis-je nettoyer les appareils «infectés» après le test?

Infection Monkey

Y a-t-il des traces laissées sur le système «infecté» après avoir supprimé Infection Monkey?

. . Windows %temp%\\~df1563.tmp. Linux — /tmp/user-1563

Le singe infectieux exerce-t-il une pression sur le système?

. (Windows Server) Monkey 0.6% CPU 80

Le programme nécessite-t-il un accès Internet?

, , . (updates.infectionmonkey.com) «» (www.google.com).

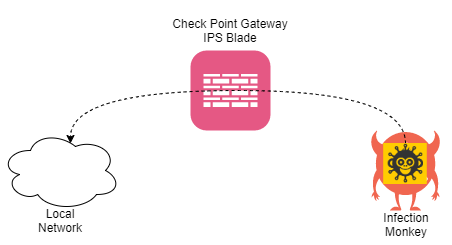

Schéma de test

Le schéma est assez simple. La machine virtuelle avec Infection Monkey se trouve dans un segment dédié. À partir de là, nous analysons le segment du réseau local via la passerelle Check Point:

Résultats IPS Check Point avec profil optimisé

Même dans le cours Check Point , j'ai essayé de montrer au maximum à quel point les paramètres par défaut sont dangereux. Cela s'applique à tous les fournisseurs. Vous devez être capable de «serrer» correctement les écrous. Dans ce cas, j'ai décidé de vérifier d'abord le profil par défaut de Check Point - Optimisé. Les résultats peuvent être vus dans l'image ci-dessous:

Il convient de noter qu'avec le profil par défaut Infection Monkey a réussi à «pirater» l'hôte de test (malgré la primitivité de l'attaque). La signature requise n'était tout simplement pas incluse.

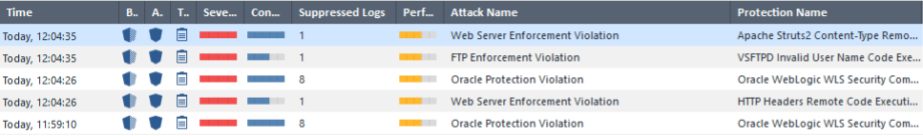

Vérifier les résultats IPS avec mon profil

Les réglages ont été effectués conformément aux recommandations qui ont été données dans le cours « Check Point to Maximum ». Le résultat était complètement différent: en

même temps, IPS a empêché l'infection de l'hôte et la propagation de l'Infection Monkey.

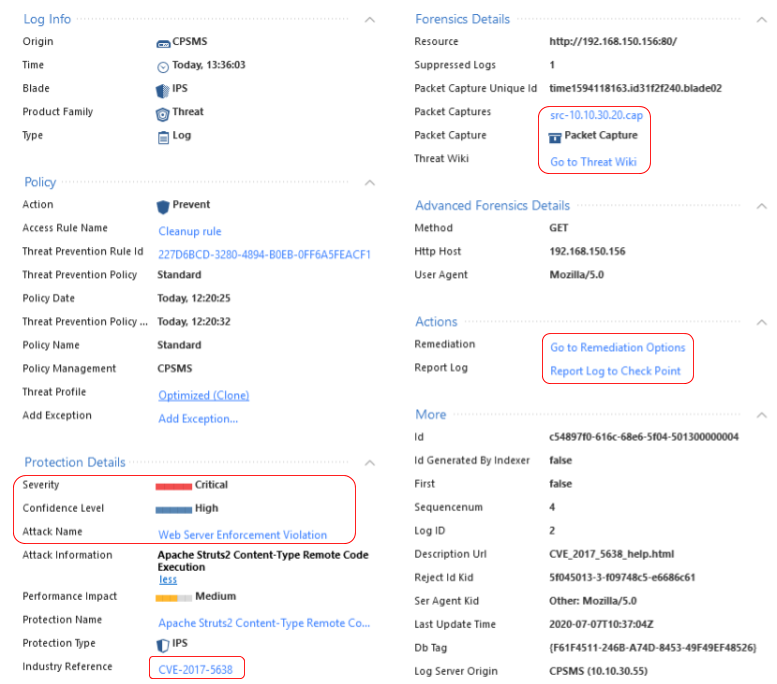

Il est à noter que Check Point a une assez bonne expertise médico-légale. Voici à quoi ressemble le journal lui-même:

Ici, vous pouvez voir le vidage du trafic, le numéro CVE, le type d'attaque et des informations détaillées à ce sujet, ainsi que des recommandations pour la configuration de Check Point. Exemple: à

cet égard, Check Point a fait du bon travail, car ils disposent d'une riche base de connaissances sur toutes sortes de logiciels malveillants.

Conclusion

Bien sûr, Infection Monkey n'est pas une panacée et ne peut pas résoudre tous les problèmes potentiels de sécurité du réseau. Mais pour un outil gratuit, c'est plus qu'intéressant. Comme je l'ai dit, vous pouvez «faire du bruit» sur le net et voir comment vos produits de sécurité se comportent. Les mêmes NGFW avec les paramètres par défaut peuvent se comporter de manière extrêmement insatisfaisante. Si vous n'êtes pas satisfait du résultat, nous pouvons vous aider à analyser votre configuration .

Dans un proche avenir, nous prévoyons de publier des tests similaires pour un autre outil ( Cymulate ), qui peut être utilisé gratuitement, une version d'essai. Il existe déjà de nombreuses autres options d'attaque. En plus des résultats, nous partagerons des recommandations sur la manière de renforcer la protection. Pour ne pas manquer les articles suivants, restez à l'écoute de nos chaînes (Telegram , Facebook , VK , TS Solution Blog )!