Nous pensons que le temps des attaques DDoS simples et facilement détectables (et des outils simples qui peuvent les empêcher) est révolu. Les cybercriminels ont appris à mieux dissimuler ces attaques et à les mener avec une sophistication croissante. L'industrie sombre est passée de la force brute aux attaques de la couche application. Elle reçoit des commandes sérieuses pour la destruction de processus d'affaires, y compris des processus assez hors ligne.

Percer dans la réalité

En 2017, une série d'attaques DDoS visant les services de transport suédois a entraîné de longs retards de train . En 2019, l'opérateur ferroviaire national danois Danske Statsbaner s'est déconnecté. En conséquence, les distributeurs de billets et les portails automatiques ne fonctionnaient pas dans les gares et plus de 15 000 passagers ne pouvaient aller nulle part. Dans le même 2019, une puissante cyberattaque a provoqué une panne de courant au Venezuela .

Les conséquences des attaques DDoS sont désormais ressenties non seulement par les utilisateurs en ligne, mais aussi par les personnes, comme on dit, IRL (dans la vraie vie). Alors que les attaquants n'ont historiquement ciblé que les services en ligne, ils sont désormais souvent chargés de perturber toute activité commerciale. Selon nos estimations, aujourd'hui plus de 60% des attaques ont une telle cible - pour l'extorsion ou la concurrence sans scrupules. Les transactions et la logistique sont particulièrement vulnérables.

Plus intelligent et plus cher

Les attaques DDoS continuent d'être considérées comme l'un des types de cybercriminalité les plus répandus et les plus dynamiques. Selon les experts, à partir de 2020, leur nombre ne fera qu'augmenter. Cela est attribué à diverses raisons - et à une transition encore plus grande des entreprises vers le Web en raison de la pandémie, au développement de l'industrie de la cybercriminalité ténébreuse, et même à la propagation de la 5G .

Les attaques DDoS sont devenues populaires en temps voulu en raison de leur facilité de déploiement et de leur faible coût: il y a quelques années, elles pouvaient être lancées pour 50 $ par jour. Aujourd'hui, tant les cibles que les méthodes d'attaque ont changé, ce qui a conduit à une augmentation de leur complexité et, par conséquent, de leur coût. Non, les prix à partir de 5 $ l'heure sont toujours dans les listes de prix (oui, les cybercriminels ont des prix et des barèmes tarifaires), mais ils exigent déjà de 400 $ par jour pour un site avec protection, et le coût des commandes «individuelles» pour les grandes entreprises atteint plusieurs milliers dollars.

Il existe désormais deux principaux types d'attaques DDoS. Le premier objectif est de rendre une ressource en ligne indisponible pendant un certain temps. Les cybercriminels les facturent pendant l'attaque elle-même. Dans ce cas, l'opérateur DDoS ne se soucie d'aucun résultat spécifique et le client effectue en fait un acompte pour le début de l'attaque. Ces méthodes sont assez bon marché.

Le deuxième type concerne les attaques qui ne sont payées que lorsqu'un certain résultat est atteint. C'est plus intéressant avec eux. Ils sont beaucoup plus difficiles à exécuter et donc nettement plus chers, car les attaquants doivent choisir les méthodes les plus efficaces pour atteindre leurs objectifs. Chez Variti, nous jouons parfois à des parties d'échecs entières avec des cybercriminels, dans lesquels ils changent instantanément de tactique et d'outils et tentent de percer plusieurs vulnérabilités à plusieurs niveaux à la fois. Il s'agit clairement d'attaques d'équipe dans lesquelles les pirates savent comment réagir et contrer les actions des défenseurs. Les combattre est non seulement difficile, mais aussi très coûteux pour les entreprises. Par exemple, l'un de nos clients, un grand détaillant en réseau, avait une équipe de 30 personnes pendant près de trois ans, dont la tâche était de lutter contre les attaques DDoS.

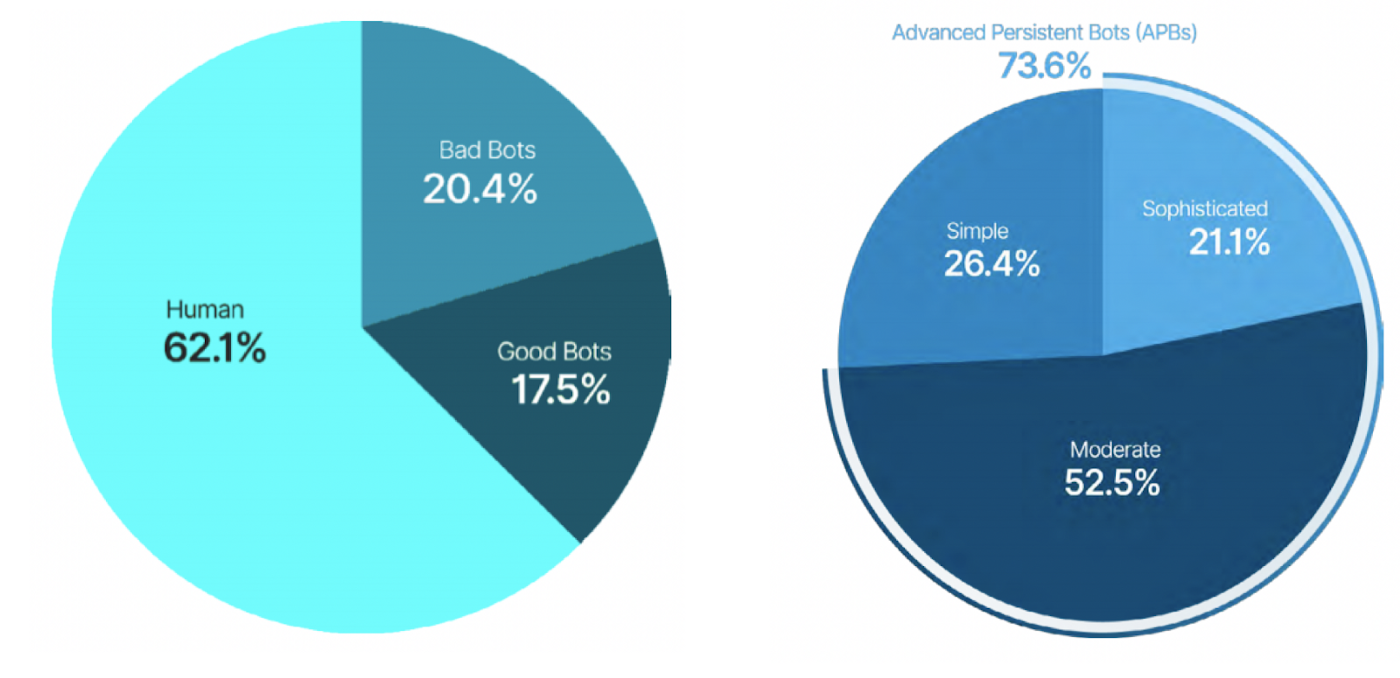

Selon Variti, les attaques DDoS simples, menées uniquement par ennui, trolling ou insatisfaction à l'égard d'une certaine entreprise, représentent actuellement moins de 10% de toutes les attaques DDoS (bien sûr, les ressources non protégées peuvent avoir des statistiques différentes, nous regardons les données de nos clients ). Tout le reste est l'œuvre d'équipes professionnelles. Dans le même temps, les trois quarts de tous les «mauvais» robots sont des robots complexes difficiles à détecter avec la plupart des solutions modernes du marché. Ils imitent le comportement d'utilisateurs ou de navigateurs réels et mettent en œuvre des modèles qui rendent difficile la distinction entre les «bonnes» et les «mauvaises» requêtes. Cela rend les attaques moins visibles et donc plus efficaces.

Données de GlobalDots

Nouvelles cibles DDoS

Le rapport Bad Bot des analystes de GlobalDots montre que les bots génèrent désormais 50% de tout le trafic Web, 17,5% d'entre eux étant des robots malveillants.

Les robots sont capables de gâcher la vie des entreprises de différentes manières: en plus du fait qu'ils "laissent" des sites, ils sont désormais engagés dans le fait qu'ils augmentent le coût de la publicité, les clics sur les publicités, brouillent les prix pour leur faire un centime de moins et attirer les acheteurs, et voler du contenu à de mauvaises fins (par exemple, nous avons récemment écritsur les sites avec du contenu volé qui obligent les utilisateurs à résoudre les captchas d'autres personnes). Les robots déforment considérablement diverses statistiques commerciales et, par conséquent, les décisions sont prises sur la base de données incorrectes. Une attaque DDoS est souvent un écran de fumée pour des crimes encore plus graves comme le piratage et le vol de données. Et maintenant, nous voyons qu'une toute nouvelle classe de cybermenaces a été ajoutée - il s'agit de la perturbation de certains processus métier de l'entreprise, souvent hors ligne (car à notre époque, rien ne peut être complètement «hors ligne»). Surtout souvent, nous constatons que les processus logistiques et la communication avec les clients échouent.

"Non livrés"

Les processus commerciaux logistiques sont essentiels pour la plupart des entreprises et sont souvent attaqués. Voici quelques-uns des scénarios d'attaque qui peuvent se produire.

Indisponible

Si vous travaillez dans le domaine du commerce en ligne, vous connaissez probablement déjà le problème des fausses commandes. En cas d'attaques, les bots surchargent les ressources logistiques et rendent les marchandises inaccessibles aux autres acheteurs. Pour ce faire, ils passent un nombre énorme de fausses commandes égal au nombre maximum d'articles en stock. Ces marchandises ne sont alors pas payées et sont renvoyées après un certain temps sur le site. Mais le travail est déjà fait: ils ont été marqués comme "en rupture de stock", et certains acheteurs sont déjà allés chez des concurrents. Cette tactique est bien connue dans l'industrie du transport aérien, où parfois les robots «achètent» immédiatement tous les billets presque immédiatement après leur apparition. Par exemple, l'un de nos clients - une grande compagnie aérienne - a souffert d'une telle attaque de la part de concurrents chinois. En seulement deux heures, leurs robots ont commandé 100% des billets pour certaines destinations.

Bots de baskets

Le prochain scénario populaire est que les bots achètent instantanément toute la gamme de produits, et leurs propriétaires les vendent plus tard à un prix gonflé (la marge moyenne est de 200%). Ces robots sont appelés sneakers bots car ce problème est bien connu dans l'industrie des sneakers, en particulier dans les éditions limitées. Les robots ont acheté de nouvelles lignes nouvellement apparues en près de minutes, tout en bloquant la ressource afin que les vrais utilisateurs ne puissent pas percer. C'est un cas rare où des bots ont été présentés dans des magazines de mode sur papier glacé. En général, cependant, les revendeurs de billets pour des événements sympas comme les matchs de football utilisent le même scénario.

Autres scénarios

Mais ce n'est pas tout. Il existe une version encore plus complexe des attaques contre la logistique, qui menace de graves pertes. Cela peut être fait si le service a l'option «Paiement à la réception des marchandises». Les robots laissent de fausses commandes pour de tels produits, indiquant des adresses fausses ou même réelles de personnes sans méfiance. Et les entreprises supportent des coûts énormes pour la livraison, le stockage, la clarification des détails. Pour le moment, les marchandises ne sont pas disponibles pour les autres clients et occupent même de l'espace dans l'entrepôt.

Quoi d'autre? Les robots laissent énormément de fausses critiques négatives sur les produits, entravent la fonction de «refacturation», bloquent les transactions, volent les données des clients, spamment les vrais clients - il existe de nombreuses options. Un bon exemple est la récente attaque contre DHL, Hermes, AldiTalk, Freenet, Snipes.com. Les pirates ont fait semblant dequ'ils «testaient les systèmes de protection DDoS» et ont finalement mis hors service le portail client de l'entreprise et toutes les API. En conséquence, il y a eu de grandes perturbations dans la livraison des marchandises aux clients.

Appelez demain

L'année dernière, la Federal Trade Commission (FTC) a signalé une double augmentation des plaintes d'entreprises et d'utilisateurs concernant le spam et les appels frauduleux de robots téléphoniques. Selon certaines estimations, ils représentent près de 50% de tous les appels.

Comme avec DDoS, les cibles des TDoS - attaques massives de robots sur les téléphones - vont des farces à la concurrence féroce. Les robots sont capables de surcharger les centres de contact et de ne pas manquer de vrais clients. Cette méthode est efficace non seulement pour les centres d'appels avec des opérateurs en direct, mais également lorsque des systèmes AVR sont utilisés. Les robots peuvent également attaquer massivement d'autres canaux de communication avec les clients (chats, e-mails), perturber les systèmes CRM et même affecter négativement la gestion des ressources humaines dans une certaine mesure, car les opérateurs sont débordés d'essayer de faire face à la crise. Les attaques peuvent également être synchronisées avec une attaque DDoS traditionnelle sur les ressources en ligne de la victime.

Récemment, une attaque similaire a perturbé les services d'urgence 911 .aux États-Unis, les gens ordinaires qui ont désespérément besoin d'aide ne peuvent tout simplement pas passer. À peu près à la même époque, le zoo de Dublin a connu le même sort: au moins 5000 personnes ont reçu du spam sous forme de SMS les incitant à appeler d'urgence le numéro de téléphone du zoo et à demander une personne fictive.

Le Wi-Fi ne sera pas

Les cybercriminels peuvent également facilement bloquer tout un réseau d'entreprise. Le blocage IP est souvent utilisé pour lutter contre les attaques DDoS. Mais ce n'est pas seulement une pratique inefficace, mais aussi très dangereuse. L'adresse IP est facile à trouver (par exemple grâce à la surveillance des ressources) et facile à remplacer (ou fausse). Avant de rejoindre Variti, nos clients ont eu des cas où cela a conduit au fait que le blocage d'une certaine adresse IP a simplement désactivé le Wi-Fi dans leurs propres bureaux. Il y a eu un cas où le client a «glissé» l'adresse IP nécessaire, et il a bloqué l'accès à sa ressource pour les utilisateurs de toute la région, et pendant longtemps ne l'a pas remarqué, car sinon la ressource entière fonctionnait parfaitement.

Quoi de neuf?

Les nouvelles menaces nécessitent de nouvelles solutions de sécurité. Cependant, ce nouveau créneau sur le marché ne fait que commencer à se former. Il existe de nombreuses solutions pour repousser efficacement les attaques de robots simples, mais avec les plus complexes, tout n'est pas si simple. De nombreuses solutions pratiquent encore les techniques de blocage IP. D'autres ont besoin de temps pour collecter des données primaires pour commencer, et ces 10 à 15 minutes peuvent devenir une vulnérabilité. Il existe des solutions basées sur l'apprentissage automatique qui permettent d'identifier un bot par son comportement. Et en même temps, les équipes de «l'autre» côté se vantent d'avoir déjà des bots capables d'imiter le réel, indiscernable des schémas humains. On ne sait pas encore qui va gagner.

Que faire si vous devez faire face à des équipes de robots professionnelles et à des attaques complexes en plusieurs étapes à plusieurs niveaux à la fois?

Notre expérience montre que vous devez vous concentrer sur le filtrage des demandes illégales sans bloquer les adresses IP. Les attaques DDoS complexes nécessitent un filtrage sur plusieurs couches à la fois, y compris la couche de transport, la couche d'application et les API. Grâce à cela, même les attaques à basse fréquence peuvent être repoussées, qui sont généralement invisibles et donc souvent sautées plus loin. Enfin, il faut laisser passer tous les utilisateurs réels, même lorsque l'attaque est active.

Deuxièmement, les entreprises doivent être en mesure de créer leurs propres systèmes de protection à plusieurs niveaux, dans lesquels, en plus des outils de prévention des attaques DDoS, des systèmes seront intégrés contre la fraude, le vol de données, la protection du contenu, etc.

Troisièmement, ils doivent fonctionner en temps réel dès la toute première demande - la capacité de répondre instantanément aux incidents de sécurité augmente considérablement les chances de prévenir une attaque ou de réduire sa puissance destructrice.

Le futur proche: gestion de la réputation et collecte de big data avec des bots

L'histoire de DDoS est passée du simple au complexe. Au début, l'objectif des attaquants était d'empêcher le site de fonctionner. Ils trouvent désormais plus efficace de cibler les processus métier de base.

La complexité des attaques continuera de croître, c'est inévitable. De plus, ce que les mauvais robots font actuellement - voler et falsifier des données, extorsion, spam bots - collectera des données à partir d'un grand nombre de sources (Big Data) et créera de faux comptes «de confiance» pour gérer l'influence, la réputation ou le phishing de masse.

Actuellement, seules les grandes entreprises peuvent se permettre d'investir dans la protection contre les attaques DDoS et les bots, mais même elles ne peuvent pas toujours suivre et filtrer complètement le trafic généré par les bots. La seule chose positive à propos des attaques de robots devenant plus sophistiquées, c'est qu'elles encouragent le marché à créer des solutions de sécurité plus intelligentes et meilleures.

Que pensez-vous - comment l'industrie de la protection contre les bots va-t-elle se développer et quelles solutions sont nécessaires sur le marché actuellement?