Comment tout a commencé

Il y a quelque temps, l'appartement était connecté à Internet par un nouveau fournisseur; auparavant, les services Internet étaient fournis à l'appartement en utilisant la technologie ADSL. Comme je passe peu de temps à la maison, l'Internet mobile était plus demandé que chez moi. Avec la transition vers un emplacement distant, j'ai décidé que la vitesse de 50-60 Mb / s pour Internet à domicile était assez faible et j'ai décidé d'augmenter la vitesse. Avec la technologie ADSL, pour des raisons techniques, la vitesse supérieure à 60 Mb / s ne peut pas être augmentée. Il a été décidé de passer à un autre fournisseur avec une vitesse de travail déclarée différente et déjà avec la fourniture de services non ADSL.

Ça aurait pu être quelque peu différent

J'ai contacté un représentant du fournisseur Internet. Les installateurs sont venus, ont percé un trou dans l'appartement et ont installé un cordon de raccordement RJ-45. Ils ont donné un contrat et des instructions avec les paramètres réseau qui doivent être définis sur le routeur (adresse IP dédiée, passerelle, masque de sous-réseau et adresses IP de leur DNS), ont pris le paiement pour le premier mois de travail et sont partis. Lorsque j'ai entré les paramètres réseau qui m'ont été fournis dans mon routeur domestique, Internet a fait irruption dans l'appartement. La procédure d'entrée initiale dans le réseau d'un nouvel abonné me paraissait trop simple. Aucune autorisation initiale n'a été effectuée et mon identifiant était l'adresse IP qui m'a été donnée. Internet fonctionnait rapidement et de manière stable, un routeur wifi fonctionnait dans l'appartement et la vitesse de connexion diminuait un peu à travers le mur porteur. Un jour, il a fallu télécharger un fichier de deux dizaines de gigaoctets. j'ai pensépourquoi ne pas connecter le RJ-45 allant de l'appartement directement au pc.

Connaissez votre voisin

Après avoir téléchargé l'intégralité du fichier, j'ai décidé de mieux connaître les voisins des sockets de commutation.

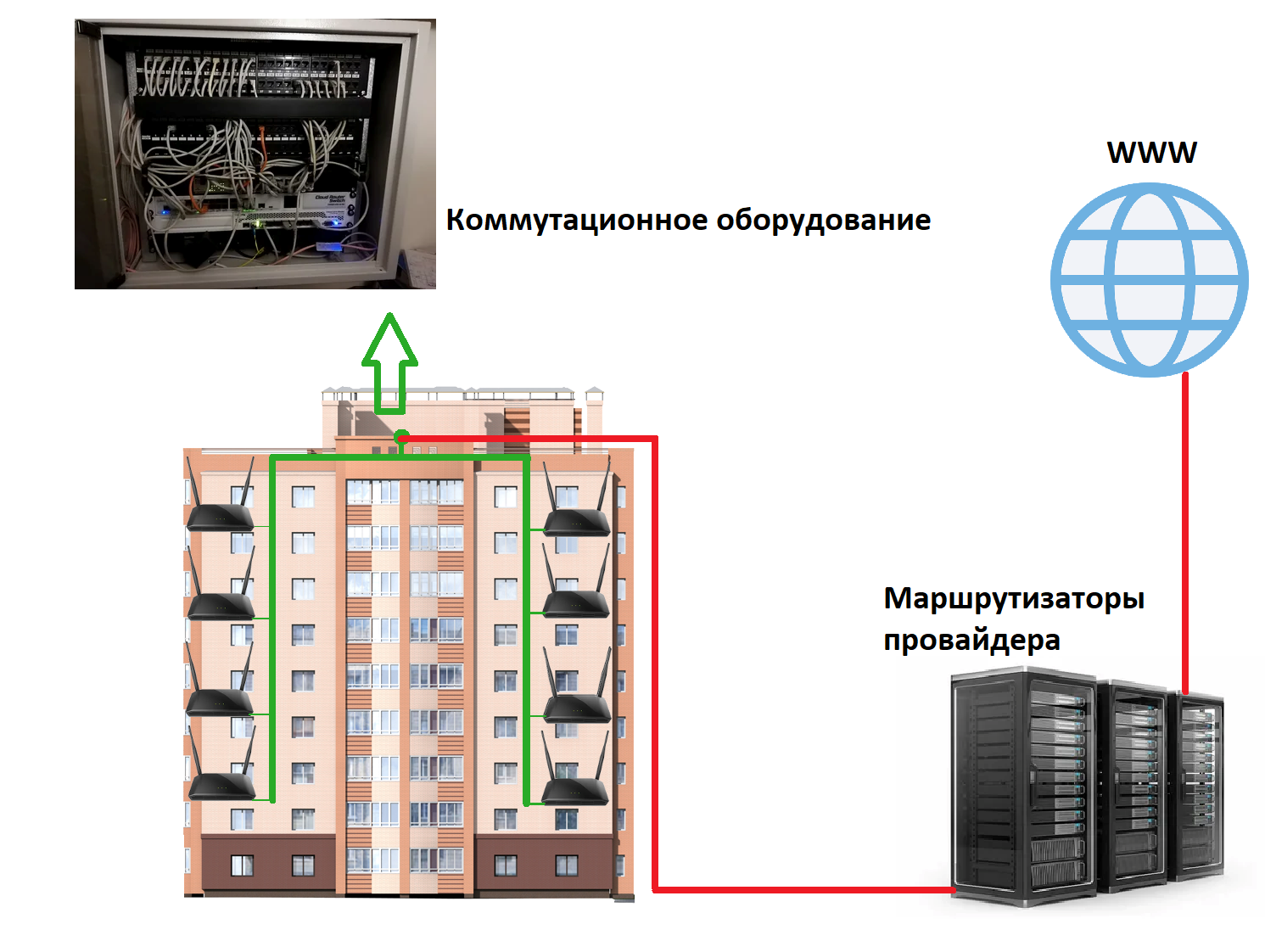

Dans les immeubles à appartements, la connexion Internet va souvent du fournisseur via l'optique, entre dans le placard de câblage de l'un des commutateurs et est distribuée entre les entrées, les appartements via des câbles Ethernet, si l'on considère le schéma de connexion le plus primitif. Oui, il existe déjà une technologie lorsque l'optique va directement à l'appartement (GPON), mais ce n'est pas encore si répandu.

Si nous prenons une topologie très simplifiée à l'échelle d'une maison, cela ressemble à ceci:

Il s'avère que les clients de ce fournisseur, certains appartements voisins, travaillent dans le même réseau local sur le même équipement de commutation.

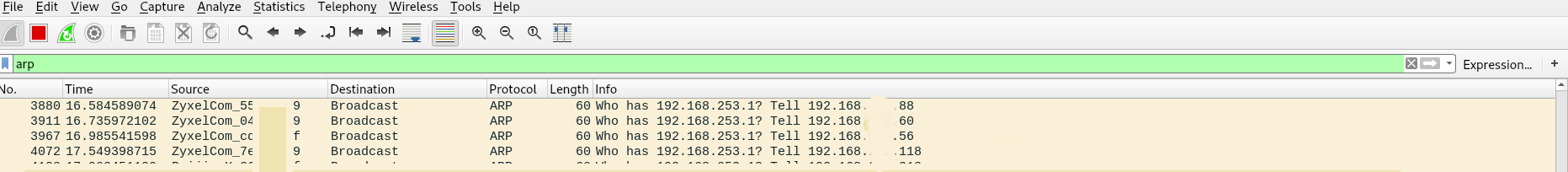

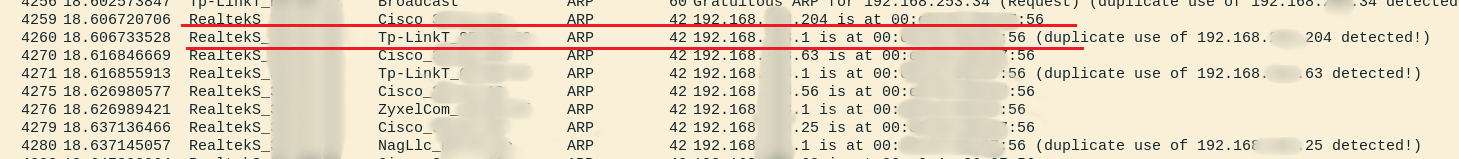

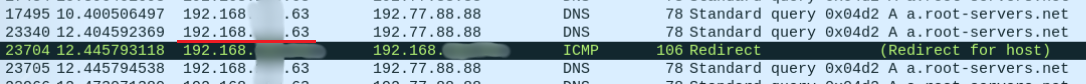

En activant l'écoute sur une interface connectée directement au réseau du fournisseur, vous pouvez voir le trafic ARP diffusé en provenance de tous les hôtes du réseau.

Le fournisseur a décidé de ne pas trop se soucier de diviser le réseau en petits segments, de sorte que le trafic de diffusion provenant de 253 hôtes puisse marcher dans le même commutateur, sans compter les commutateurs éteints, obstruant ainsi la bande passante du canal.

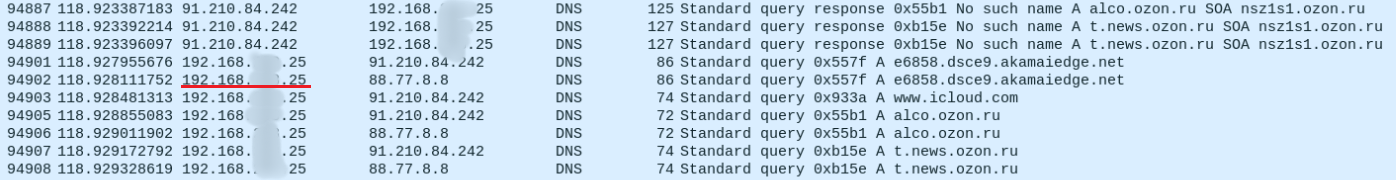

Après avoir scanné le réseau à l'aide de nmap, nous avons déterminé le nombre d'hôtes actifs de l'ensemble du pool d'adresses, la version du logiciel et les ports ouverts du commutateur principal:

Et où l'ARP est là et l'ARP-spoofing

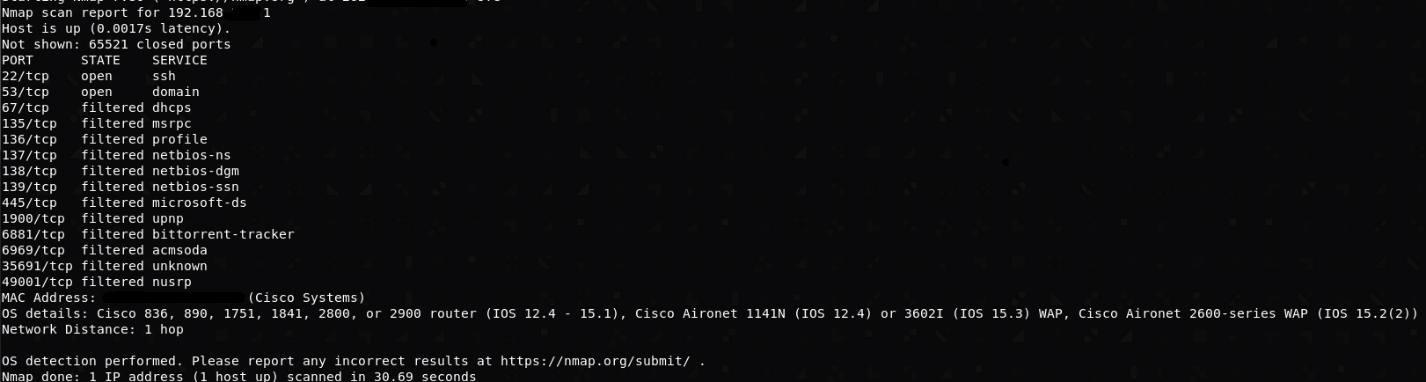

Pour effectuer d'autres actions, l'utilitaire ettercap-graphical a été utilisé, il existe des analogues plus modernes, mais ce logiciel attire par son interface graphique primitive et sa facilité d'utilisation.

La première colonne contient les adresses IP de tous les routeurs qui ont répondu au ping et la seconde contient leurs adresses physiques.

L'adresse physique est unique, elle peut être utilisée pour collecter des informations sur la localisation géographique du routeur, etc., elle sera donc cachée dans le cadre de cet article.

Objectif 1 ajouter la passerelle principale avec l'adresse 192.168.xxx.1, objectif 2 ajouter l'une des autres adresses.

Nous nous présentons à la passerelle en tant qu'hôte avec l'adresse 192.168.xxx.204, mais avec sa propre adresse MAC. Ensuite, nous nous présentons au routeur utilisateur comme une passerelle avec l'adresse 192.168.xxx.1 avec notre MAC. Les détails de cette vulnérabilité ARP sont détaillés dans d'autres articles facilement accessibles sur Google.

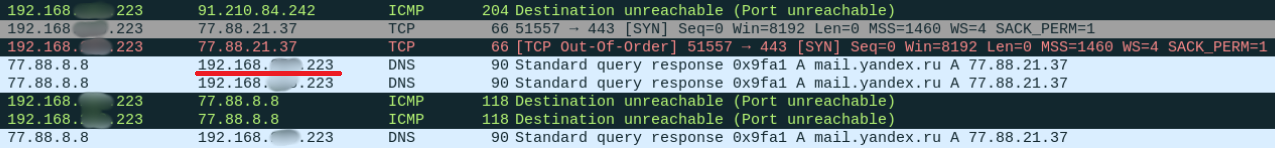

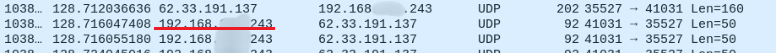

À la suite de toutes les manipulations, nous avons du trafic d'hôtes qui nous traverse, ayant précédemment activé le transfert de paquets:

Oui, https est déjà utilisé presque partout, mais le réseau regorge encore d'autres protocoles non sécurisés. Par exemple, le même DNS avec l'attaque d'usurpation DNS. Le fait même qu'une attaque MITM soit possible donne lieu à de nombreuses autres attaques. Les choses empirent lorsqu'il y a plusieurs dizaines d'hôtes actifs disponibles sur le réseau. Il convient de considérer qu'il s'agit du secteur privé et non d'un réseau d'entreprise et que tout le monde ne dispose pas d'une protection pour détecter et contrer les attaques associées.

Comment l'éviter

Le fournisseur doit être préoccupé par ce problème, il est très simple de configurer la protection contre de telles attaques, dans le cas du même commutateur Cisco.

L'activation de l'inspection dynamique ARP (DAI) empêcherait la passerelle principale d'usurper l'adresse MAC. La division du domaine de diffusion en segments plus petits a empêché au moins la propagation du trafic ARP vers tous les hôtes d'affilée et une diminution du nombre d'hôtes susceptibles d'être attaqués. Le client, à son tour, peut se protéger contre de telles manipulations en configurant un VPN directement sur le routeur domestique, la plupart des appareils prenant déjà en charge cette fonctionnalité.

conclusions

Très probablement, les fournisseurs ne se soucient pas de cela, tous les efforts visent à augmenter le nombre de clients. Ce matériel n'a pas été rédigé pour démontrer l'attaque, mais pour vous rappeler que même le réseau de votre FAI peut ne pas être très sécurisé pour la transmission de vos données. Je suis convaincu qu'il existe de nombreux petits fournisseurs de services Internet régionaux qui n'ont rien fait de plus que nécessaire pour le fonctionnement de base de l'équipement réseau.