Il existe deux façons de rendre le propriétaire d'un smartphone toujours heureux avec des publicités ennuyeuses. Dans le premier cas, l'application écrit la charge publicitaire sur la partition système, piratant le smartphone en utilisant l'une des méthodes d'obtention des droits root. La deuxième option est que la publicité est déjà intégrée au téléphone par le fabricant: le plus souvent, cela se produit avec des appareils peu coûteux. Selon Kaspersky Lab, jusqu'à 15% des utilisateurs qui rencontrent des logiciels publicitaires ont affaire à des logiciels publicitaires système. En plus des bannières intrusives, la plupart des modules peuvent télécharger n'importe quoi sur le smartphone d'un utilisateur, y compris les logiciels malveillants.

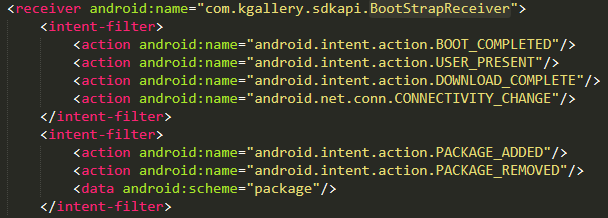

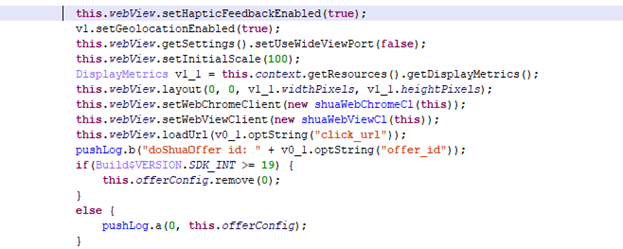

La fonctionnalité de certains des modules est impressionnante. Par exemple, Trojan-Dropper.AndroidOS.Agent.pe est intégré à l'application système chargée de dessiner l'interface, ce qui est fondamentalement impossible à supprimer tout en conservant les fonctionnalités du téléphone. Le cheval de Troie xHelper examiné en avril fait la même chose . Trojan.AndroidOS.Sivu.c couvre les applications légitimes ou l'écran d'accueil avec des bannières, affiche des publicités dans les notifications, mais peut également télécharger et installer du code arbitraire sur un smartphone. Trojan-Downloader.AndroidOS.Facmod.a est intégré dans le module SystemUI, il est présent dans certains smartphones par défaut, il peut ouvrir un navigateur inaperçu par l'utilisateur et charger des pages avec des publicités.

Le rapport mentionne également les "blocs d'annonces du fournisseur". En particulier, un tel modèle économiqueutilisé dans un certain nombre de modèles par Xiaomi. Nous avons trouvé des fonctions similaires dans les smartphones Meizu, mais le module publicitaire, en plus de l'affichage habituel des bannières, pouvait télécharger et exécuter du code JavaScript.

L'étude analyse également d'autres morceaux de code douteux trouvés dans les smartphones Meizu. La conclusion générale est la suivante: nous pouvons supposer que le modèle commercial de la publicité a le droit d'exister, mais dans certains smartphones, le code responsable de cela est tout simplement dangereux. Au minimum, un fournisseur peut l'utiliser pour profiter de l'affichage de bannières, de l'installation d'applications sponsorisées, etc. Mais si les attaquants accèdent d'une manière ou d'une autre au réseau publicitaire, les fonctionnalités des bannières se transforment facilement en porte dérobée.

Il convient également de mentionner les recherches récentespar Malwarebytes: ses experts ont trouvé sur un smartphone avec Android 7.1 une porte dérobée intégrée à l'application de gestion des paramètres. L'ensemble des fonctions est très similaire à celui décrit ci-dessus: téléchargement d'applications, affichage de publicités, communication avec le centre de commande pour un contrôle complet de l'appareil. Le smartphone testé est bon marché et est utilisé par une agence gouvernementale qui distribue des appareils aux pauvres. Dans ce cas et dans d'autres cas d'une porte dérobée d'usine ou d'un adware, les utilisateurs ne peuvent qu'espérer la publication d'un firmware personnalisé par des passionnés.

Que s'est-il passé d'autre

Les spécialistes de Check Point Software enquêtent sur le cheval de Troie Joker, qui apparaît régulièrement sur Google Play. En janvier de cette année, les modérateurs du magasin ont supprimé 17 000 applications chargées de code malveillant, mais elles reviennent périodiquement sous une forme légèrement modifiée.

Rapport ( actualité , source en PDF ) sur la sécurité des routeurs de l'Institut allemand Fraunhofer. 127 appareils ont été examinés, des vulnérabilités ont été trouvées en tout, une moyenne de 53 problèmes critiques dans chacun.

Une vulnérabilité critique a été trouvée et fermée dans le client Zoom pour Windows dans la prochaine version 5.1.3. Aucun détail n'a encore été publié, mais la vidéo ci-dessus montre PoC.

Recherche sur les vulnérabilités des caméras IP TP-Link Casa. Rien de grave, mais la mise en place d'une interface web pour la gestion des appareils permet d'identifier les identifiants des utilisateurs puis d'essayer de deviner un mot de passe, par exemple, à partir de nombreuses fuites. Vulnérabilité

critique dans le plugin Adning pour les sites WordPress.

Un autre ensemble de vulnérabilités a été découvert et fermé dans le logiciel Citrix Application Delivery Controller et Citrix Gateway.

Une étude intéressante de la vulnérabilité de Facebook, qui permettait de supprimer n'importe quelle photo de n'importe quel utilisateur.