L'autre jour , les experts de Check Point ont découvert une nouvelle vulnérabilité dans les serveurs DNS Windows. Ceux. pratiquement tous les réseaux d'entreprise sont menacés. Le nom de cette vulnérabilité est CVE-2020-1350 | Vulnérabilité d'exécution de code à distance du serveur DNS Windows . Score CVSS - 10,0. Selon Microsoft, toutes les versions de Windows Server sont concernées.

La vulnérabilité cible un débordement de tampon et nécessite peu ou pas d'interaction de l'utilisateur. Sous la coupe, vous trouverez une vidéo avec la mise en œuvre de cette attaque, sa description détaillée et, surtout, comment vous protéger dès maintenant.

Vidéo d'attaque

Brève description

Comment se protéger?

Méthode 1. Mettre à jour

Installez la mise à jour de toute urgence sur Windows Server, qui agit comme un serveur DNS.

Méthode 2. Solution de contournement

Si maintenant il n'est pas possible d'installer une mise à jour, vous pouvez réduire la longueur maximale des messages DNS pour éviter un débordement de tampon.

reg add "HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Services \ DNS \ Parameters" / v "TcpReceivePacketSize" / t REG_DWORD / d 0xFF00 / f && net stop DNS && net start DNS

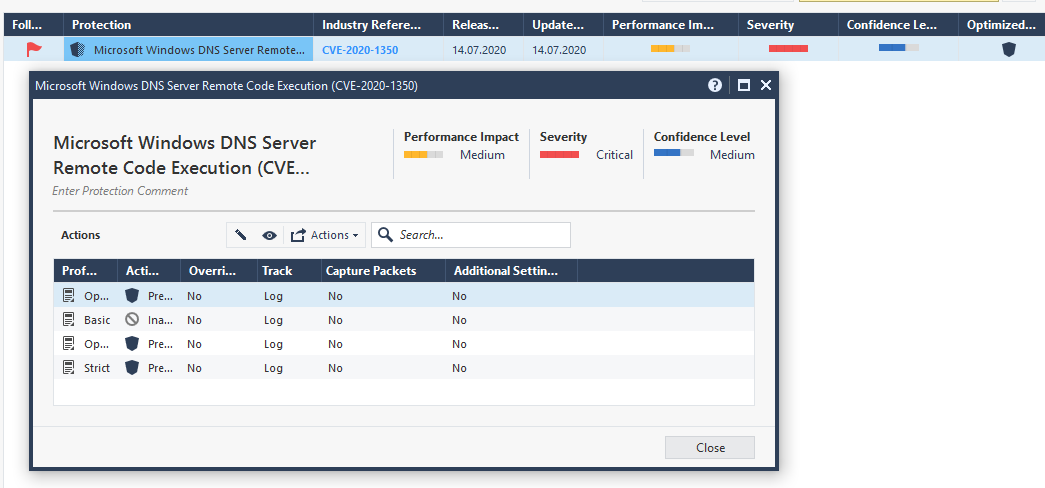

Méthode 3. IPS

Si vous utilisez IPS au périmètre du réseau (par exemple, dans le cadre d'une solution UTM ou NGFW), assurez-vous d'avoir une signature (elle peut venir après une mise à jour). Voici à quoi cela ressemble dans Check Point:

il devrait y avoir Prevent. Si vous avez besoin d'aide pour la configuration, écrivez .

Nous essaierons de mettre à jour les informations dès qu'elles seront disponibles. Restez à l'affût des mises à jour sur nos chaînes ( Telegram , Facebook , VK , TS Solution Blog )!