Le mercredi 15 juillet, Twitter a plongé dans le chaos alors que les comptes des personnes les plus célèbres du monde, des chefs d'entreprise et des célébrités, ont commencé à se connecter à des sites de collecte de Bitcoin frauduleux. Twitter affirme que cette attaque a été possible parce que quelqu'un a trompé ou contraint l'un des employés de l'entreprise à lui donner accès aux outils administratifs internes de la plateforme. Dans cet article, je vais tenter de chronologiser cette attaque et de souligner les preuves de qui pourrait être derrière elle.

La première preuve de l'attaque est devenue visible au public vers 15 heures.EST (UTC-5; été UTC-4), lorsqu'un message est apparu dans le compte de l'échange de crypto - monnaie Binance indiquant que l'échange s'était associé à l'organisation CryptoForHealth avec l'intention de distribuer 5000 bitcoins à ceux qui en avaient besoin. et aussi un lien où les gens pourraient envoyer des dons.

Quelques minutes plus tard, des tweets similaires sont apparus dans les comptes d'autres bourses de crypto-monnaie, ainsi que dans les comptes du candidat à la présidentielle américaine Joe Biden, du directeur d'Amazon Jeff Bezos, de l'ancien président américain Barack Obama, du PDG de Tesla Elon Musk, de l'ancien maire de New York Michael Bloomberg et de l'investisseur Warren. Buffett.

Il semble ridicule que quelqu'un croie vraiment ces demandes et leur envoie de l'argent, mais l'analyse du portefeuille BTC, qui a été annoncé par de nombreux comptes piratés, a montré qu'au cours des dernières 24 heures, il a traité 383 transactions et reçu près de 13 bitcoins, ce qui est approximativement égal 117 000 $.

Twitter a publié une déclaration selon laquelle «une attaque d'ingénierie sociale coordonnée contre certains de nos employés a été détectée, ce qui a abouti à un accès aux systèmes et outils internes. Nous savons que les cybercriminels ont utilisé l'accès acquis pour prendre le contrôle de nombreux comptes populaires (y compris vérifiés) et publier des messages en leur nom. Nous enquêtons sur les autres actes malveillants qu'ils ont pu commettre ou à quelles informations ils pourraient avoir accès, et nous partagerons les résultats dès que nous les aurons reçus. »

Il y a de fortes indications que l'attaque a été perpétrée par des personnes qui se spécialisent traditionnellement dans le piratage des réseaux sociaux via le «SIM swapping» - un type de crime de plus en plus courant impliquant la corruption, le piratage ou la coercition d'employés d'opérateurs mobiles ou de réseaux sociaux afin d'accéder au compte de la victime.

Les chiffres de la communauté d'échange de cartes SIM aiment intercepter l'accès aux comptes sociaux de ce qu'on appelle. catégorie "OG". OG, ou gangster original, sont des noms de compte courts comme @B ouJoe... La possession d'un tel compte augmente le statut, l'influence et le poids social dans les cercles des pirates impliqués dans l'échange de cartes SIM, car vous pouvez parfois obtenir plusieurs milliers de dollars pour revendre de tels comptes.

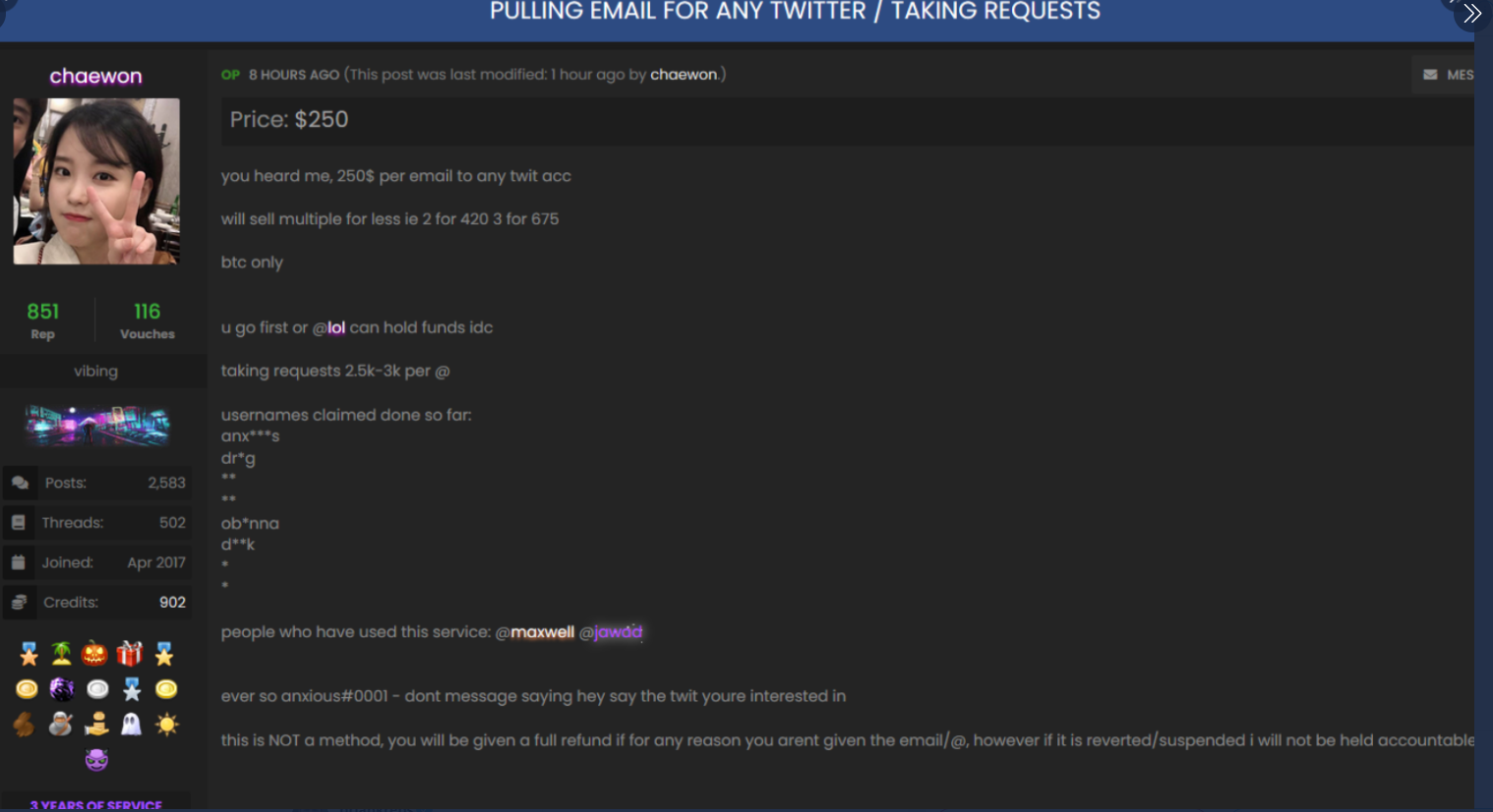

Dans les jours qui ont précédé l'attaque de mercredi, il y avait des signes sur Internet que certains membres de la communauté des pirates informatiques vendaient la possibilité de modifier l'e-mail associé à n'importe quel compte Twitter. Dans un message sur le forum OGusers dédié au piratage de comptes, l'utilisateur Chaewon a annoncé la possibilité de lier un e-mail donné à n'importe quel compte Twitter pour 250 $ et d'accéder à des comptes pour 2000 $ - 3000 $.

«Ce n'est pas une méthode spéciale. Si vous ne recevez pas d'e-mail, nous vous rembourserons votre argent. Si le compte est banni, nous ne sommes pas responsables ", a écrit Chaewon dans un message intitulé" Twitter Spoofing Requests ".

Quelques heures avant que les appels au don de bitcoins ne commencent à apparaître sur les comptes d'échanges cryptographiques et de personnalités célèbres sur Twitter, les attaquants se sont concentrés sur le piratage de plusieurs comptes OG, dont "@ 6".

Ce compte appartenait auparavant au regretté Adrian Lamo , connu sous le nom de "hacker sans abri" qui a piraté le réseau du New York Times et remis aux autorités américaines Bradley Manning , un militaire qui a donné à WikiLeaks des documents plus ou moins secrets. @ 6 est maintenant dirigé par l'ami de longue date de Lamo, chercheur en sécurité etle phreaker de téléphone qui a demandé à être appelé Lucky225 dans cette histoire.

Lucky225 a déclaré que juste avant 14 h HE mercredi, il avait reçu un code pour confirmer la réinitialisation du mot de passe pour le compte @ 6 via Google Voice. Lucky225 a déclaré qu'il avait précédemment interdit l'envoi de notifications par SMS pour une autorisation en plusieurs étapes et utilisé des codes horaires générés par l'application mobile.

Mais comme les attaquants ont pu changer l'adresse e-mail associée au compte @ 6 et désactiver l'autorisation en plusieurs étapes, un code de confirmation à usage unique a été envoyé à son compte Google Voice et au nouvel e-mail enregistré par les attaquants.

"L'attaque a été menée en raison du fait que les outils administratifs de Twitter, apparemment, il est possible de mettre à jour l'adresse e-mail de n'importe quel utilisateur sans lui envoyer de notifications", a déclaré Lucky225. «Par conséquent, les attaquants pourraient éviter la détection en mettant d'abord à jour l'adresse e-mail du compte, puis en activant l'authentification à deux facteurs.

Lucky225 a déclaré qu'il n'avait toujours aucun moyen de vérifier si des tweets avaient été envoyés à partir de son adresse après avoir été piraté, car il n'y avait pas encore accès (il a analysé tout cet épisode en détail dans un message sur le site Web. Moyen ).

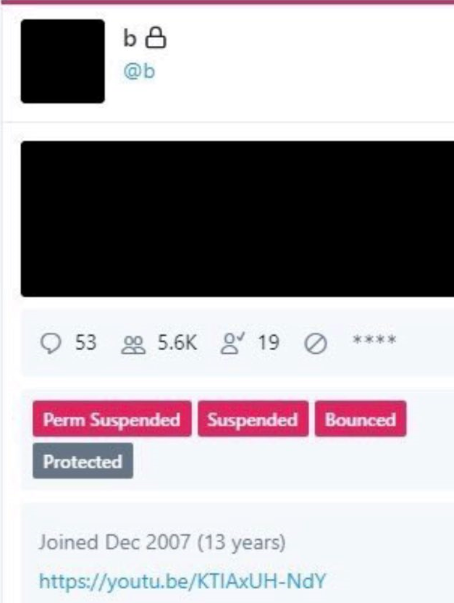

À peu près au même moment où @ 6 a été supprimé, un autre compte, @B, a été repris. Ensuite, quelqu'un a commencé à publier des images de la zone d'administration de Twitter montrant le compte @B.

Twitter a répondu en supprimant toutes les captures d'écran de ses outils internes de la plate-forme et, dans certains cas, en bloquant temporairement les comptes.

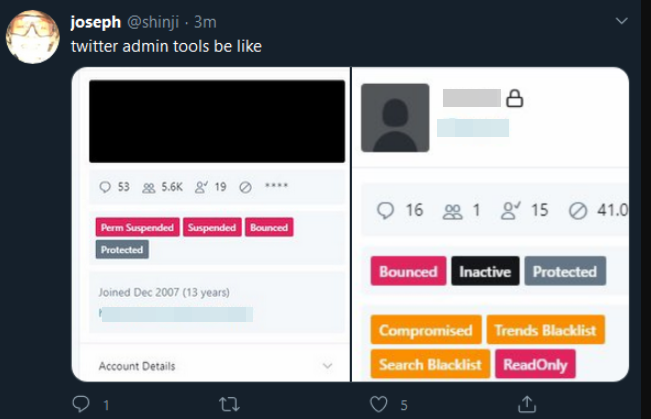

Dans un autre compte -Shinji- a également téléchargé des images d'outils Twitter internes. Quelques minutes avant l'interdiction, ils ont posté un tweet les exhortant à s'abonner à @ 6, un compte qui avait été volé à Lucky225.

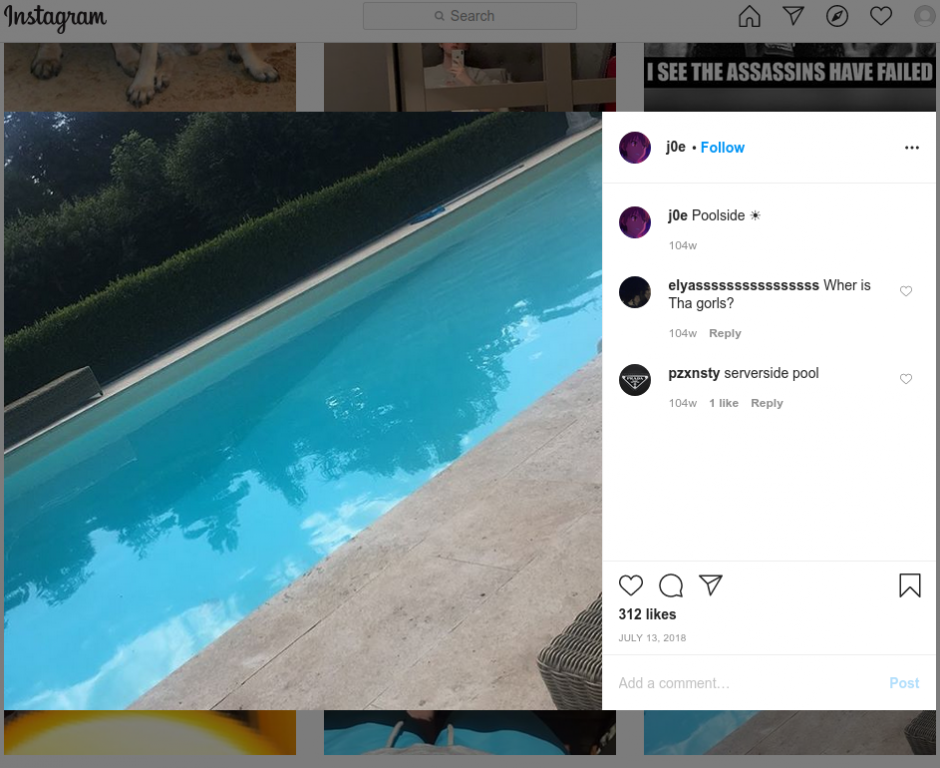

Ici et ici, sur Internet Archive, vous pouvez télécharger des versions en cache des tweetsShinjiavant l'attaque de mercredi. Ils montrent que l'utilisateur prétend posséder deux comptes OG sur Instagram - "j0e" et "dead".

Une source de sécurité d'un des plus grands opérateurs mobiles américains nous a dit que les comptes "j0e" et "dead" sont liés à un pirate informatique notoire surnommé PlugWalkJoe. Les chercheurs surveillent PlugWalkJoe car on pense qu'il a effectué plusieurs échanges de cartes SIM au fil des ans, suivis par de grandes quantités de vols de bitcoins.

Regardons maintenant la photo de profil dans une autre archive de compteShinji(au dessous de). L'image est la même que dans la capture d'écran de mercredi lorsque Joseph / @ Shinji a publié des instantanés des outils internes de Twitter sur le fil.

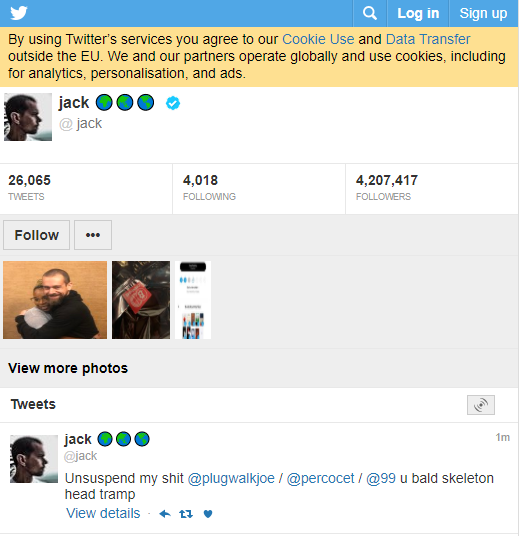

Notre source a déclaré que cette personne était l'une des personnes clés du groupe d'échange de cartes SIM appelé ChucklingSquad. On pense qu'ils ont pris en compte sur Twitter Jack Dorsey [créateur de Twitter / prim.perev.] L'année dernière . Wired a écrit que le comptejacka été emporté lorsque des pirates ont organisé la substitution des cartes SIM de l'opérateur AT&T - le numéro de ce fournisseur est lié au compte de Dorsey.

Un tweet envoyé depuis le compte de Jack Dorsey lorsqu'il a été piraté mentionne PlugWalkJoe et d'autres membres de Chuckling Squad.

Une source de l'industrie de la sécurité mobile nous a dit que dans la vraie vie, PlugWalkJoe est Joseph James Connor, un habitant de Liverpool âgé de 21 ans. Il se trouve maintenant en Espagne, où il a étudié à l'université, et n'est pas encore en mesure de rentrer chez lui en raison des restrictions de voyage associées au coronavirus.

La source a déclaré que PlugWalkJoe était sous surveillance et qu'une enquêteuse avait été embauchée pour apprendre à le connaître et le convaincre de discuter par vidéo. Ensuite, dans la vidéo enregistrée dans ce chat, les enquêteurs ont trouvé un pool caractéristique.

La source a déclaré que la piscine vue sur la photo sur Instagram de PlugWalkJoe, instagram.com/j0e, est exactement la même que celle qu'elle a vue dans le chat vidéo.

Si PlugWalkJoe a été directement impliqué dans le piratage de Twitter, il semble approprié qu'il ait été exposé en partie grâce à l'ingénierie sociale. Peut-être devrions-nous être reconnaissants que les pirates de Twitter n'aient pas ciblé quelque chose de plus ambitieux, comme interférer avec les élections ou l'effondrement des marchés financiers, ou essayer de déclencher une guerre par des déclarations fausses et diviseurs de dirigeants mondiaux.

Il est également clair que ce piratage Twitter pourrait permettre aux pirates d'accéder à la correspondance entre tous les comptes - et cette information est difficile à surestimer, malgré le fait qu'elle intéressera certainement diverses personnes et organisations, des États aux espions d'entreprise et aux maîtres chanteurs.

Voir également:

- "Des pirates ont piraté Twitter et publié des captures d'écran de l'interface interne du service "

- " Après l'attaque, Twitter a bloqué tous les comptes pour lesquels ils ont essayé de changer de mot de passe au cours des 30 derniers jours. "

- " Semaine de sécurité 30: bc1qxy2kgdygjrsqtzq2n0yrf2493p833kkf ... "