L'histoire d'aujourd'hui porte sur plusieurs fuites de données et vols financiers majeurs dans l'histoire du World Wide Web.

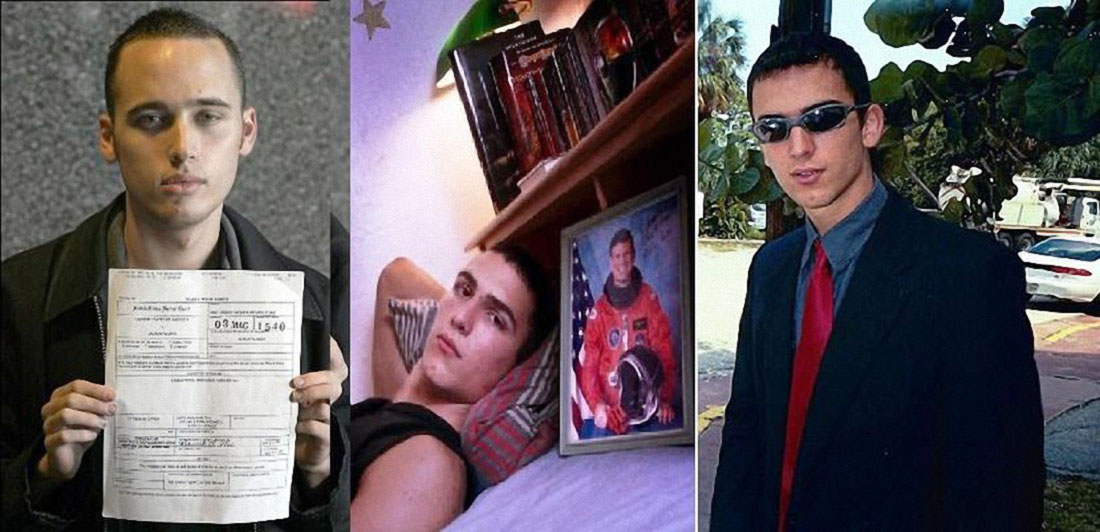

L'histoire tragique d'un jeune talent

Le nom du prodige Jonathan Joseph James est associé à l'un des chapitres les plus sombres de l'histoire du piratage. Un adolescent de quinze ans piraté dans les réseaux de sa propre école, la société de télécommunications Bell South, a contourné la sécurité des serveurs de la NASA et volé beaucoup d'informations précieuses, y compris les codes sources de l'ISS, également dans la liste des crimes de James, la pénétration dans les serveurs du ministère de la Défense de son pays d'origine.

Le jeune homme lui-même a déclaré à plusieurs reprises qu'il ne faisait pas confiance au gouvernement et que les utilisateurs eux-mêmes étaient responsables des vulnérabilités de leurs ordinateurs, en particulier, James a déclaré qu'ignorer les mises à jour logicielles était un moyen direct d'être piraté un jour. Quelqu'un avait déjà piraté des programmes obsolètes, alors il le croyait. Le pirate a traité les développements des grands ministères et des entreprises avec une part de mépris, estimant qu'ils étaient surévalués.

Les dégâts causés par les attaques de Jonathan ont été estimés à des millions de dollars, et son histoire s'est terminée tragiquement, en 2008, à l'âge de 24 ans, un hacker s'est suicidé.

Beaucoup l'ont lié aux attaques massives de pirates informatiques de 2007, y compris le vol d'informations de carte de crédit auprès de millions de clients TJX, mais James a nié cela. En raison de ces événements et de la triste fin, beaucoup pensent qu'en fait le pirate informatique aurait pu être tué.

L'effondrement de l'échange de crypto-monnaie

Il n'y a pas si longtemps, le saut rapide de la valeur du bitcoin inquiétait les utilisateurs du réseau.

Bien qu'avec un certain retard, mais je voudrais rappeler l'histoire de la faillite de l'échange de Mount Gox, qui a fait faillite à la suite de plusieurs attaques de pirates informatiques. En août 2013, environ 47% de toutes les transactions du réseau Bitcoin étaient effectuées via cette plate-forme, et le volume des transactions en dollars dépassait 80% du chiffre d'affaires mondial des crypto-monnaies, en janvier 2014, le service se classait troisième en termes de volume de négociation sur le marché, ce qui parle valeur du trading crypto à ce moment-là.

En fait, il ne s'agissait pas seulement de piratage, Mount Gox n'avait ni contrôle de version, ce qui rend difficile le suivi des vulnérabilités du code, ni système comptable lui permettant de suivre les transactions financières, ce qui est ici un exemple de «porte ouverte». L'attaque de la vulnérabilité découverte en 2014 n'était qu'une question de temps. À la suite des actions des cybercriminels, qui ont duré environ 3 ans, l'échange a perdu plus d'un demi-milliard de dollars.

Des coûts financiers et de réputation insensés ont complètement détruit le mont Gox et les transactions ultérieures ont fait baisser le prix du Bitcoin. En conséquence, en raison des actions des pirates informatiques, un grand nombre de personnes ont perdu leurs économies stockées dans la monnaie virtuelle. Comme Mark Karpeles (PDG de Mt.Gox) l'a déclaré plus tard devant un tribunal de Tokyo, "des problèmes techniques dans la plateforme ont ouvert l'accès à la saisie illégale de fonds de nos clients par des pirates".

L'identité de tous les criminels n'a pas été identifiée, mais en 2018, Alexander Vinnik a été arrêté et accusé de blanchiment d'argent obtenu par des moyens criminels pour un montant de «de quatre à neuf milliards de dollars». C'est dans de tels montants (en fonction du taux de change actuel) que sont estimés 630 mille bitcoins, qui ont été perdus à la suite de l'effondrement du mont Gox.

Pirater les systèmes Adobe

En 2013, le plus grand vol de données utilisateur par des pirates informatiques a eu lieu.

Le développeur Adobe Systems a signalé que des criminels avaient volé le code source du logiciel et les données de près de 150 millions de personnes.

La délicatesse de la situation a été créée par l'entreprise elle-même, les premiers signes de dommages à l'intérieur du système ont été découverts 2 semaines avant le piratage, mais les experts d'Adobe les considéraient comme n'étant pas liés aux pirates. La société a ensuite publié des chiffres de pertes lissés, invoquant un manque de preuves tangibles. En conséquence, les pirates ont volé les données de près de 3 millions de cartes bancaires d'utilisateurs de 150 millions de comptes, certaines craintes ont été causées par le vol du code, possédant le code source, les attaquants pourraient facilement reproduire des logiciels coûteux.

Tout s'est avéré être une légère frayeur, pour une raison inconnue, les pirates n'ont pas utilisé les informations qu'ils ont reçues. Il y a beaucoup d'ambiguïtés et de sous-estimés dans l'histoire, des informations qui diffèrent dix fois selon l'heure et la source de l'information.

Adobe s'en est tiré avec la censure publique et le coût d'une protection supplémentaire, sinon, si les criminels décidaient d'utiliser les données obtenues, les pertes de l'entreprise et des utilisateurs seraient colossales.

Les hackers sont des moralistes

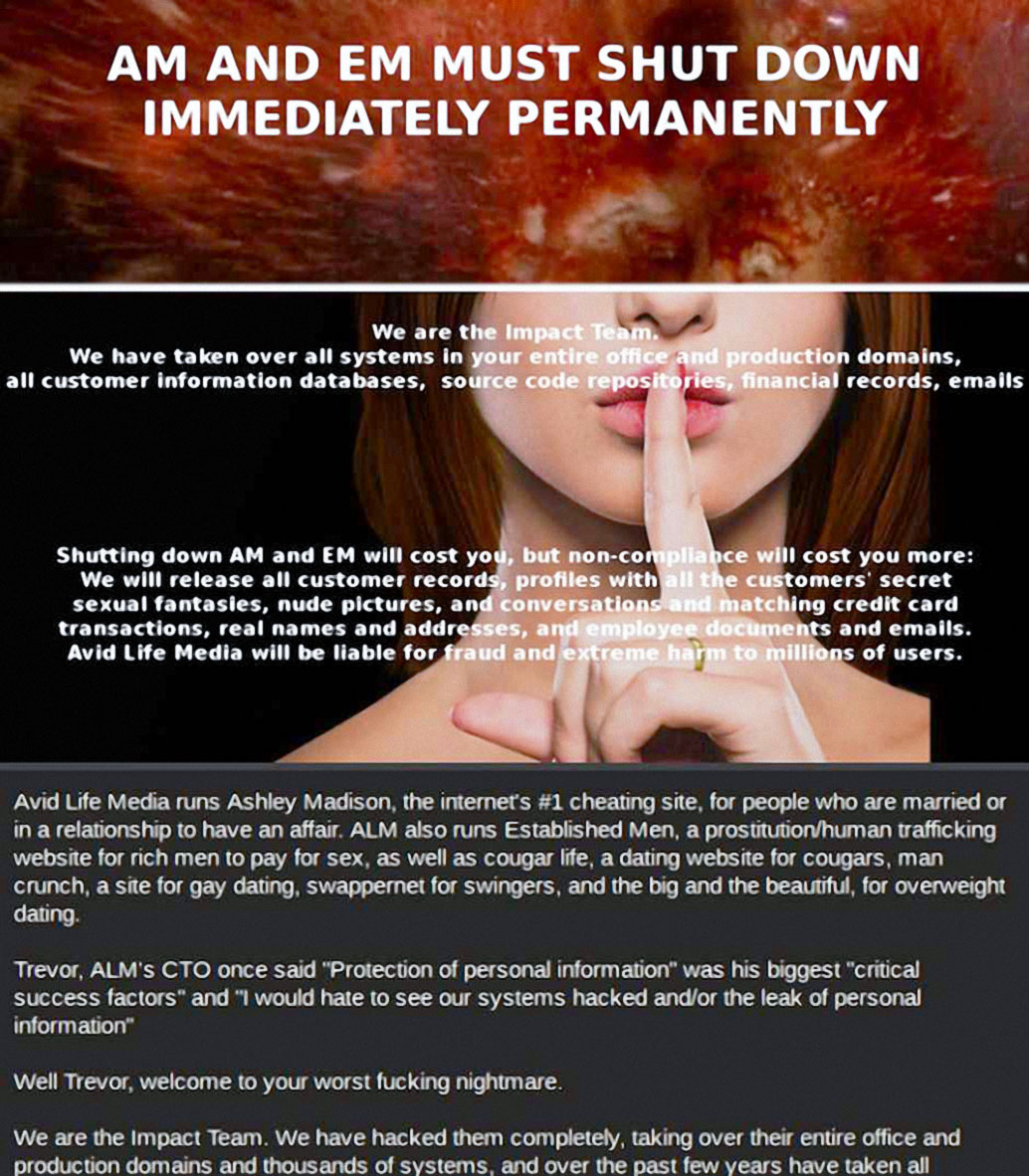

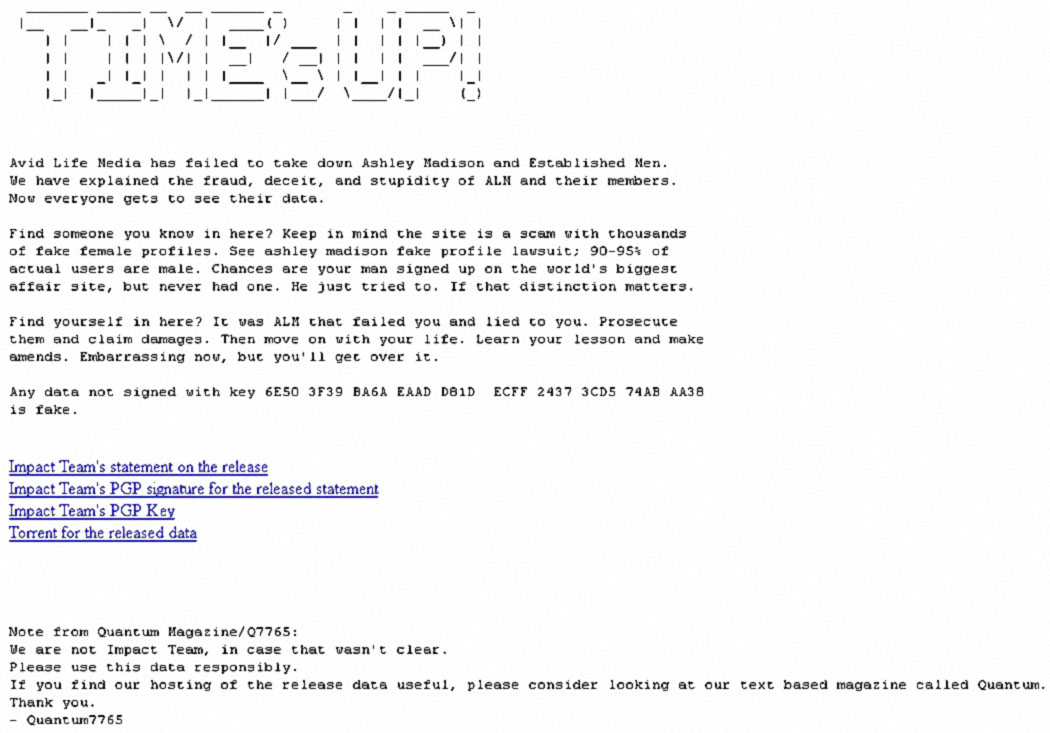

L'équipe Impact a détruit les sites Avid Life Media (ALM).

Dans la plupart des cas, les cybercriminels volent de l'argent ou des données personnelles d'utilisateurs pour les utiliser ou les revendre, les motivations du groupe de hackers The Impact Team étaient différentes. Le cas le plus célèbre de ces hackers était la destruction de sites appartenant à Avid Life Media. Les trois sites de l'entreprise, dont le portail Ashley Madison, étaient un point de rencontre pour les personnes intéressées par l'adultère.

L'objectif spécifique des sites était déjà un sujet de controverse, mais le fait reste inchangé, les serveurs d'Ashley Madison, Cougar Life et Established Men ont stocké une énorme quantité d'informations personnelles de personnes qui ont trompé leur âme sœur. La situation est également intéressante car la direction d'ALM n'était pas non plus opposée au piratage des concurrents; dans la correspondance entre le PDG et le CTO de l'entreprise, le piratage de leur concurrent direct Nerve a été mentionné. Six mois plus tôt, ALM souhaitait s'associer à Nerve et racheter son site Web. L'équipe d'impact a exigé que les propriétaires du site cessent complètement leurs activités, sinon toutes les données des utilisateurs seront accessibles au public.

Avid Life Media a décidé que les hackers bluffaient et les a ignorés. Lorsque le délai déclaré, 30 jours, a expiré, The Impact Team a tenu sa promesse dans son intégralité - les données de plus de 30 millions d'utilisateurs sont apparues sur le réseau, contenant leurs noms, mots de passe, adresses e-mail, données externes et historique de correspondance. Cela a conduit à une vague de procédures de divorce, des scandales très médiatisés et même peut-être ... plusieurs suicides.

Il est difficile de dire si les motivations des hackers étaient pures, car ils n'ont pas demandé d'argent. En tout cas, une telle justice ne coûte guère de vies humaines.

Ne voir aucune frontière à la poursuite des ovnis

Gary McKinnon a cassé les serveurs de la NASA, du ministère de la Défense, de l'US Navy et de l'armée de l'air.

Je voudrais terminer notre histoire sur une note amusante, on dit qu '"une mauvaise tête ne laisse pas reposer ses mains", Gary McKinnon, l'un des hackers qui a empiété sur la NASA, ce dicton s'inscrit pleinement. La raison pour laquelle un attaquant piraté les systèmes de sécurité de près d'une centaine d'ordinateurs avec des données classifiées est stupéfiante, Gary est convaincu que le gouvernement américain et les scientifiques cachent des informations sur les extraterrestres aux citoyens, ainsi que sur les sources d'énergie alternatives et d'autres technologies utiles pour les gens ordinaires, mais non rentables pour les entreprises. ...

En 2015, Gary McKinnon a été interviewé par Richard D. Hall sur RichPlanet TV.

Il a déclaré que pendant plusieurs mois, il avait collecté des informations auprès des serveurs de la NASA alors qu'il était assis à la maison et en utilisant un simple ordinateur Windows et avait eu accès à des fichiers et des dossiers contenant des informations sur l'existence d'un programme secret du gouvernement de l'État sur les vols interplanétaires et l'exploration spatiale, les technologies anti-gravité, l'énergie gratuite, etc. pas une liste exhaustive d'informations.

McKinnon est un vrai maître de son art et un rêveur sincère, mais la poursuite d'un OVNI valait-elle le coup? En raison des pertes subies par le gouvernement américain, Gary a été contraint de rester au Royaume-Uni et de vivre dans la peur d'être extradé. Pendant longtemps, il a été sous le patronage personnel de Theresa May, qui était alors ministre britannique de l'Intérieur; elle, par ordre direct, a interdit son transfert aux autorités américaines. (Au fait, qui croit en la philanthropie des politiciens? Peut-être que McKinnon est vraiment porteur d'informations précieuses) Espérons que le hacker aura toujours autant de chance, car en Amérique, il risque une peine de 70 ans de prison.

Très probablement, il y a quelque part des hackers qui vaquent à leurs occupations par désir d'aider quelqu'un ou par amour pour l'art, hélas, une telle activité est toujours une épée à double tranchant. Trop souvent, la poursuite de la justice ou des secrets d'autrui met en péril le bien-être des personnes. Le plus souvent, les victimes sont des personnes qui n'ont rien à voir avec les pirates.

Si l'un des sujets abordés dans l'article vous intéresse, écrivez dans les commentaires, nous pourrons peut-être le révéler plus en détail dans l'un des documents suivants.

Suivez les règles de sécurité du réseau et prenez soin de vous!

La publicité

Les serveurs Epic sont des VDS sécurisés avec une protection contre les attaques DDoS, qui est déjà incluse dans le prix des plans tarifaires. La configuration maximale est de 128 cœurs de processeur, 512 Go de RAM, 4000 Go de NVMe.