- Disponibilité;

- Sécurité;

- Automatisation.

Les résultats de la recherche sont présentés ci-dessous. Depuis 2019, la fonctionnalité des contrôleurs de la gamme Cisco Catalyst 9800 a été considérablement améliorée - ces points sont également reflétés dans cet article.

Vous pouvez découvrir d'autres avantages de la technologie Wi-Fi 6, des exemples de mise en œuvre et des applications ici .

Vue d'ensemble de la solution

Contrôleurs Wi-Fi 6 Cisco Catalyst 9800

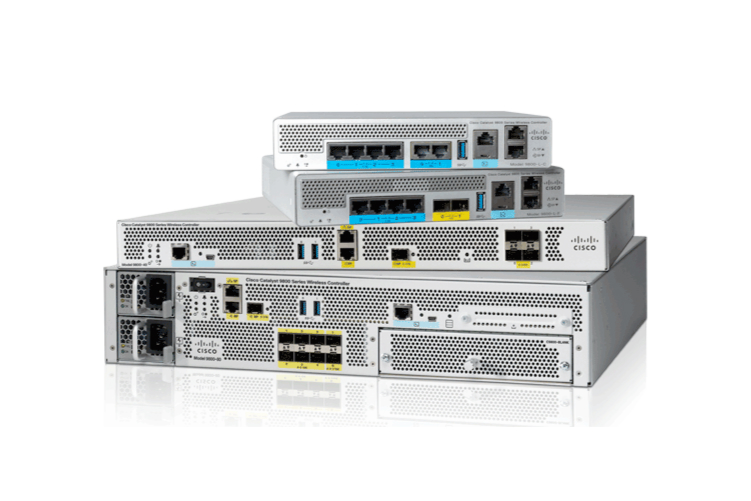

La série de contrôleurs sans fil Cisco Catalyst 9800, basée sur le système d'exploitation IOS-XE (qui est également utilisé pour les commutateurs et routeurs Cisco), est disponible dans une variété d'options.

L'ancien contrôleur 9800-80 prend en charge une bande passante sans fil jusqu'à 80 Gbit / s. Un contrôleur 9800-80 prend en charge jusqu'à 6 000 points d'accès et jusqu'à 64 000 clients sans fil.

Le modèle de milieu de gamme, le contrôleur 9800-40, prend en charge un débit allant jusqu'à 40 Gbit / s, jusqu'à 2000 points d'accès et jusqu'à 32 000 clients sans fil.

En plus de ces modèles, le contrôleur sans fil 9800-CL (CL signifie Cloud) a également été inclus dans l'analyse concurrentielle. Le 9800-CL fonctionne dans des environnements virtualisés sur des hyperviseurs VMWare ESXI et KVM, et ses performances dépendent des ressources matérielles dédiées pour la machine virtuelle du contrôleur. Dans sa configuration maximale, le contrôleur Cisco 9800-CL, comme l'ancien modèle 9800-80, prend en charge l'évolutivité jusqu'à 6 000 points d'accès et jusqu'à 64 000 clients sans fil.

Dans l'étude avec les contrôleurs, nous avons utilisé une gamme Cisco Aironet AP 4800 qui prend en charge 2,4 et 5 GHz avec la possibilité de basculer dynamiquement en mode double 5 GHz.

Banc d'essai

Dans le cadre des tests, un support a été assemblé composé de deux contrôleurs sans fil Cisco Catalyst 9800-CL fonctionnant dans un cluster et de points d'accès de la gamme Cisco Aironet AP 4800. Des

ordinateurs portables Dell et Apple et un iPhone d'Apple ont été utilisés comme périphériques clients.

Test d'accessibilité

L'accessibilité est définie comme la capacité des utilisateurs d'accéder et d'utiliser un système ou un service. La haute disponibilité implique un accès continu à un système ou un service, indépendamment de certains événements.

La haute disponibilité a été testée dans quatre scénarios, les trois premiers scénarios étant des événements prévisibles ou planifiés pouvant survenir pendant les heures ouvrables ou non. Le cinquième scénario est un problème classique, qui est un événement imprévisible.

Description des scénarios:

- Correction de bogue - micro-mise à jour du système (correction de bogue ou correctif de sécurité), qui vous permet de corriger telle ou telle erreur ou vulnérabilité sans mettre à jour complètement le logiciel système

- Mise à jour fonctionnelle - ajout ou extension de la fonctionnalité actuelle du système en installant des mises à jour fonctionnelles;

- – ;

- – ;

- – .

Souvent, dans de nombreuses solutions concurrentes, l'application de correctifs nécessite une mise à jour complète du logiciel système du contrôleur sans fil, ce qui peut entraîner des temps d'arrêt imprévus. Dans le cas d'une solution Cisco, le correctif est effectué sans arrêter le produit. Des correctifs peuvent être appliqués à n'importe lequel des composants pendant que l'infrastructure sans fil continue de fonctionner.

La procédure elle-même est assez simple. Le fichier de correctif est copié dans le dossier de démarrage sur l'un des contrôleurs sans fil Cisco, puis l'opération est confirmée via l'interface graphique ou la ligne de commande. De plus, via l'interface graphique ou la ligne de commande, vous pouvez toujours annuler et supprimer le correctif, également sans interrompre le système.

Mise à jour fonctionnelle

Des mises à jour logicielles fonctionnelles sont appliquées pour activer de nouvelles fonctionnalités. Une telle amélioration est une mise à jour de la base de données de signatures d'application. Ce package a été installé dans les contrôleurs Cisco à titre de test. Comme pour les correctifs, les mises à jour de fonctionnalités sont appliquées, installées ou désinstallées sans interruption ni interruption du système.

Mise à jour complète

Pour le moment, une mise à jour complète de l'image logicielle du contrôleur est effectuée de la même manière qu'une image fonctionnelle, c'est-à-dire sans temps d'arrêt. Cependant, cette fonctionnalité n'est disponible que dans une configuration en cluster lorsqu'il y a plus d'un contrôleur. Une mise à jour complète est effectuée séquentiellement: d'abord sur un contrôleur, puis sur le second.

Ajout d'un nouveau modèle de point d'accès

La connexion de nouveaux points d'accès qui n'étaient pas auparavant exploités avec l'image logicielle du contrôleur usagée à un réseau sans fil est une opération assez fréquente, en particulier dans les grands réseaux (aéroports, hôtels, installations de production). Assez souvent dans les solutions des concurrents, cette opération nécessite la mise à jour du logiciel système ou le redémarrage des contrôleurs.

Lors de la connexion de nouveaux points d'accès Wi-Fi 6 au cluster de contrôleurs Cisco Catalyst 9800, ces problèmes ne sont pas observés. La connexion de nouveaux points au contrôleur est effectuée sans mettre à jour le logiciel du contrôleur, et ce processus ne nécessite pas de redémarrage, ce qui n'affecte en rien le réseau sans fil.

Panne du contrôleur

Dans l'environnement de test, deux contrôleurs Wi-Fi 6 (Active / StandBy) sont utilisés et le point d'accès a une connexion directe aux deux contrôleurs.

Un contrôleur sans fil est actif et l'autre, respectivement, en veille. Si le contrôleur actif tombe en panne, le contrôleur de secours prend le relais et son état passe à actif. Cette procédure se déroule sans interruption pour le point d'accès et le Wi-Fi pour les clients.

sécurité

Cette section traite des aspects de sécurité, qui sont extrêmement importants dans les réseaux sans fil. La sécurité de la solution est évaluée selon les caractéristiques suivantes:

- Reconnaissance des applications;

- Suivi du flux de trafic (suivi de flux);

- Analyse du trafic crypté;

- Détection et prévention des intrusions;

- Outils d'authentification;

- Outils de protection des appareils clients.

Reconnaissance des applications

Parmi les divers produits sur les marchés du Wi-Fi d'entreprise et industriel, il existe des différences dans la façon dont les produits identifient le trafic entre les applications. Les produits de différents fabricants peuvent identifier un nombre différent d'applications. Dans le même temps, bon nombre des applications qui sont indiquées par des solutions concurrentes comme possibles pour l'identification sont en fait des sites Web et non des applications uniques.

Il existe une autre caractéristique intéressante de la reconnaissance des applications: les solutions varient considérablement en termes de précision d'identification.

Compte tenu de tous les tests effectués, nous pouvons affirmer de manière responsable que la solution Cisco Wi-Fi-6 effectue la reconnaissance des applications de manière très précise: Jabber, Netflix, Dropbox, YouTube et d'autres applications populaires, ainsi que des services Web, ont été identifiés avec précision. En outre, les solutions Cisco peuvent plonger plus profondément dans les paquets de données à l'aide de DPI (Deep Packet Inspection).

Suivi des flux de trafic

Un autre test a été effectué pour savoir si le système peut suivre et signaler avec précision les flux de données (tels que les mouvements de fichiers volumineux). Pour tester cela, un fichier de 6,5 mégaoctets a été envoyé sur le réseau à l'aide du protocole FTP (File Transfer Protocol).

La solution Cisco a complètement fait face à la tâche et a pu suivre ce trafic grâce à NetFlow et à ses capacités matérielles. Le trafic a été détecté et identifié immédiatement avec la quantité exacte de données transférées.

Analyse du trafic chiffré

Le trafic de données des utilisateurs est de plus en plus crypté. Ceci est fait afin de le protéger contre le suivi ou l'interception par des intrus. Mais dans le même temps, les pirates utilisent de plus en plus le cryptage pour masquer leurs malwares et mener d'autres opérations douteuses telles que les attaques Man-in-the-Middle (MiTM) ou de keylogging.

La plupart des entreprises inspectent une partie du trafic chiffré en le déchiffrant d'abord avec des pare-feu ou des systèmes de prévention des intrusions. Mais ce processus prend du temps et ne profite pas aux performances globales du réseau. De plus, une fois décryptées, ces données deviennent vulnérables aux regards indiscrets.

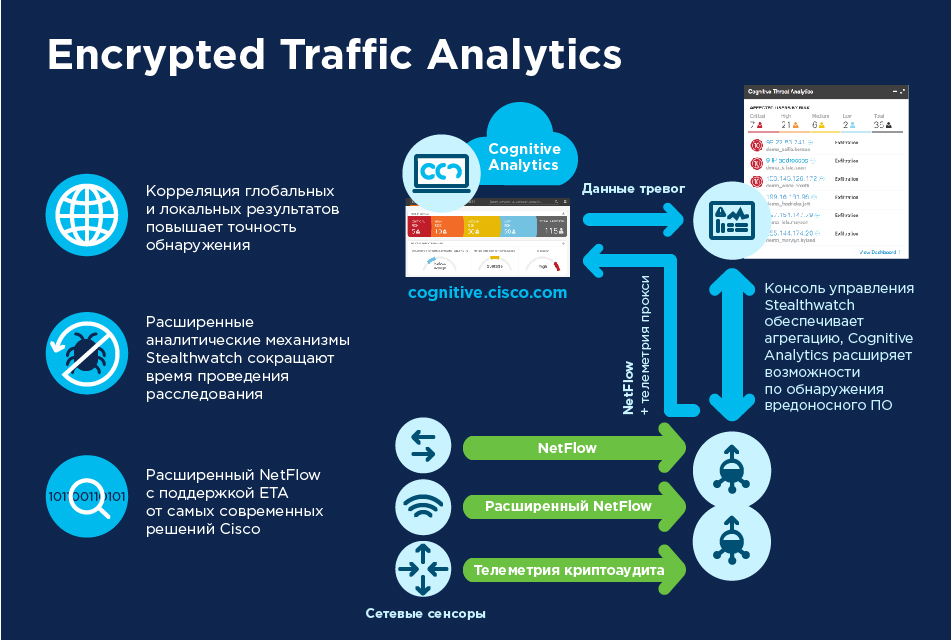

Les contrôleurs de la gamme Cisco Catalyst 9800 résolvent avec succès le problème de l'analyse du trafic chiffré par d'autres moyens. La solution s'appelle Encrypted Traffic Analytics (ETA). ETA est une technologie qui n'a actuellement pas d'analogues dans les solutions concurrentes et qui détecte les logiciels malveillants dans le trafic crypté sans qu'il soit nécessaire de le décrypter. ETA est une fonction IOS-XE de base qui inclut Enhanced NetFlow et utilise des algorithmes comportementaux avancés pour détecter les modèles de trafic malveillants qui se cachent dans le trafic chiffré.

ETA ne déchiffre pas les messages, mais collecte les profils de métadonnées des flux de trafic chiffrés - taille des paquets, intervalles de temps entre les paquets, etc. Les métadonnées sont ensuite exportées dans les enregistrements NetFlow v9 vers Cisco Stealthwatch.

La fonction clé de Stealthwatch est la surveillance continue du trafic et la création d'indicateurs de base de l'activité régulière du réseau. À l'aide des métadonnées de flux cryptées qui lui sont envoyées par ETA, Stealthwatch applique un apprentissage automatique à plusieurs niveaux pour identifier les anomalies de comportement du trafic qui pourraient indiquer des événements suspects.

L'année dernière, Cisco a embauché Miercom pour évaluer indépendamment la solution Cisco Encrypted Traffic Analytics. Dans cette évaluation, Miercom a envoyé séparément les menaces connues et inconnues (virus, chevaux de Troie, ransomwares) dans le trafic chiffré et non chiffré sur les grands réseaux ETA et non ETA pour identifier les menaces.

Pour les tests, un code malveillant a été lancé sur les deux réseaux. Dans les deux cas, une activité suspecte a été progressivement détectée. Le réseau ETA a initialement détecté les menaces 36% plus rapidement que le réseau non ETA. Dans le même temps, au cours des travaux, la productivité de la détection dans le réseau ETA a commencé à augmenter. En conséquence, après plusieurs heures de fonctionnement sur le réseau ETA, les deux tiers des menaces actives ont été détectées avec succès, soit deux fois plus que sur le réseau non ETA.

La fonctionnalité ETA est bien intégrée à Stealthwatch. Les menaces sont classées par gravité, affichées avec des informations détaillées et des options d'action corrective une fois confirmées. Conclusion - ETA fonctionne!

Détection et prévention des intrusions

Cisco dispose désormais d'un autre outil de sécurité puissant, le Cisco Advanced Wireless Intrusion Prevention System (aWIPS), un moteur de détection et de prévention des menaces pour les réseaux sans fil. AWIPS fonctionne au niveau du contrôleur, du point d'accès et du logiciel de gestion du Cisco DNA Center. Le processus de détection, d'alerte et de prévention des menaces combine l'analyse du trafic réseau, les informations sur les périphériques réseau et la topologie du réseau, les techniques basées sur les signatures et la détection des anomalies pour offrir une haute précision et une prévention des menaces sans fil.

L'intégration complète de aWIPS dans votre infrastructure réseau vous permet de surveiller en permanence le trafic sans fil sur les réseaux filaires et sans fil et de l'utiliser pour analyser automatiquement les attaques potentielles provenant de nombreuses sources afin d'identifier et de prévenir les attaques potentielles de manière aussi complète que possible.

Outils d'authentification

Pour le moment, en plus des moyens d'authentification classiques, la prise en charge de WPA3 est disponible dans les solutions de la gamme Cisco Catalyst 9800. WPA3 est la dernière version de WPA et est un ensemble de protocoles et de technologies qui fournissent l'authentification et le cryptage pour les réseaux Wi-Fi.

WPA3 utilise l'authentification simultanée des égaux (SAE) pour fournir la protection la plus sûre des utilisateurs contre les attaques par force brute par des tiers. Lorsqu'un client se connecte à un point d'accès, il effectue un échange SAE. En cas de succès, chacun d'eux créera une clé cryptographique forte, à partir de laquelle la clé de session sera obtenue, puis passera à l'état de confirmation. Ensuite, le client et le point d'accès peuvent entrer dans des états d'accusé de réception chaque fois qu'une clé de session doit être générée. La méthode utilise le secret de transmission, dans lequel un attaquant peut casser une clé, mais pas toutes les autres clés.

Autrement dit, le SAE est construit de telle manière qu'un attaquant interceptant le trafic n'a qu'une seule tentative pour deviner le mot de passe avant que les données interceptées ne deviennent inutiles. Pour organiser une estimation de mot de passe à long terme, vous aurez besoin d'un accès physique au point d'accès.

Protection de l'appareil client

Aujourd'hui, la principale protection des clients pour les solutions sans fil de la gamme Cisco Catalyst 9800 est le Cisco Umbrella WLAN, un service de sécurité réseau DNS basé sur le cloud qui détecte automatiquement les menaces connues et émergentes.

Le Cisco Umbrella WLAN fournit aux périphériques clients une connexion sécurisée à Internet. Ceci est réalisé grâce au filtrage du contenu, c'est-à-dire en bloquant l'accès aux ressources sur Internet conformément à la politique de l'entreprise. Ainsi, les appareils clients sur Internet sont protégés contre les logiciels malveillants, les ransomwares et le phishing. L'application de la politique est basée sur 60 catégories de contenu constamment mises à jour.

Automatisation

Les réseaux sans fil modernes sont beaucoup plus flexibles et complexes, de sorte que les méthodes traditionnelles de configuration et de récupération des informations des contrôleurs sans fil ne sont pas suffisantes. Les administrateurs réseau et les professionnels de la sécurité de l'information ont besoin d'outils d'automatisation et d'analyse, ce qui incite les fournisseurs de services sans fil à proposer de tels outils.

Pour relever ces défis, les contrôleurs sans fil de la gamme Cisco Catalyst 9800 prennent en charge le protocole de configuration réseau RESTCONF / NETCONF avec le langage de modélisation de données Yet Another Next Generation (YANG) ainsi que l'API traditionnelle.

NETCONF est un protocole basé sur XML que les applications peuvent utiliser pour demander des informations et modifier la configuration des périphériques réseau tels que les contrôleurs sans fil.

En plus de ces méthodes, les contrôleurs de la gamme Cisco Catalyst 9800 offrent la possibilité d'acquérir, d'extraire et d'analyser les données de flux à l'aide de NetFlow et sFlow.

Pour la sécurité et la modélisation du trafic, la possibilité de suivre des flux spécifiques est un outil précieux. Pour résoudre ce problème, le protocole sFlow a été implémenté, ce qui vous permet de capturer deux paquets sur cent. Cependant, cela peut parfois ne pas être suffisant pour une analyse et une étude et une évaluation adéquates du débit. Par conséquent, l'alternative est NetFlow, implémentée par Cisco, qui permet la collecte et l'exportation à 100% de tous les paquets dans un flux spécifié pour une analyse plus approfondie.

Une autre fonctionnalité, bien que disponible uniquement dans l'implémentation matérielle des contrôleurs, qui automatise le réseau sans fil dans les contrôleurs de la gamme Cisco Catalyst 9800, est la prise en charge intégrée de Python en tant que module complémentaire pour l'utilisation de scripts directement sur le contrôleur sans fil lui-même.

Enfin, pour les opérations de surveillance et de gestion, les contrôleurs de la série Cisco Catalyst 9800 prennent en charge le SNMP v1 testé le temps, v2 et v3.

Ainsi, en termes d'automatisation, Cisco Catalyst 9800 solutions de la série répondent pleinement aux besoins des entreprises d'aujourd'hui en offrant à la fois nouvelle et unique ainsi que des outils éprouvés pour les opérations automatisées et l'analyse dans les réseaux sans fil de toute taille et complexité.

Conclusion

Avec des solutions basées sur les contrôleurs de la gamme Cisco Catalyst 9800, Cisco a bien performé dans les catégories haute disponibilité, sécurité et automatisation.

La solution répond pleinement à toutes les exigences de haute disponibilité telles que le basculement en moins d'une seconde lors d'événements non planifiés et aucun temps d'arrêt pour les événements planifiés.

Les contrôleurs de la gamme Cisco Catalyst 9800 offrent une sécurité complète qui fournit une inspection approfondie des paquets pour reconnaître et gérer les applications, une visibilité complète des flux de données et l'identification des menaces cachées dans le trafic chiffré, ainsi que des mécanismes avancés d'authentification et de protection des clients.

Pour l'automatisation des opérations et l'analyse, la gamme Cisco Catalyst 9800 est puissante en utilisant les modèles standard populaires: YANG, NETCONF, RESTCONF, les API traditionnelles et les scripts Python intégrés.

Ainsi, Cisco confirme une fois de plus son statut de premier fabricant mondial de solutions réseau, dans l'air du temps et prenant en compte tous les enjeux de l'entreprise moderne.

Pour plus d'informations sur la famille de commutateurs Catalyst, visitez le site Web de Cisco.