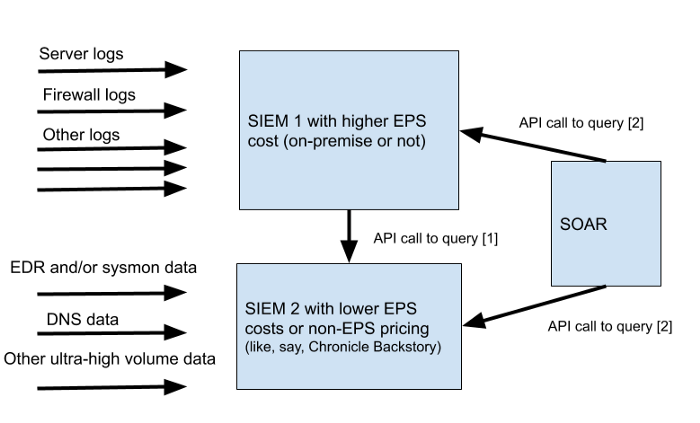

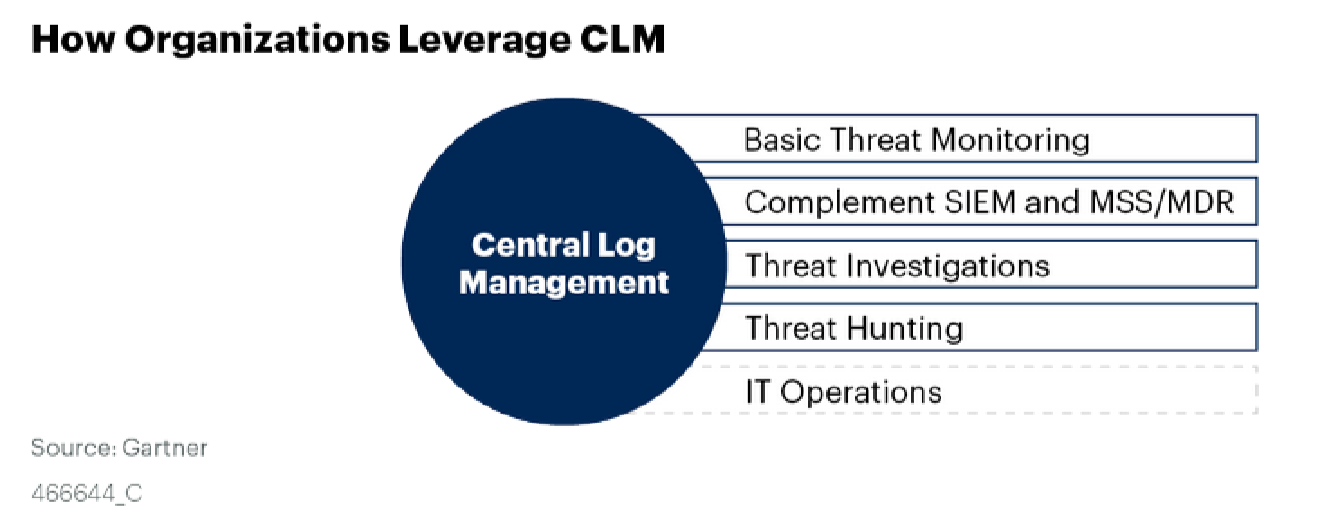

Cela a l'air effrayant, mais parfois cette architecture fonctionne en production. La complexité tue la sécurité et tue généralement tout. En fait, pour de tels cas (je parle de réduire le coût de possession), il existe toute une classe de systèmes - Central Log Management (CLM). Écrit à propos de ce Gartner , les considérant sous-évalués. Voici leurs recommandations:

- Utilisez les fonctionnalités et les outils CLM en cas de contraintes budgétaires et de personnel, d'exigences de surveillance de la sécurité et d'exigences de cas d'utilisation spécifiques.

- Implémentez CLM pour étendre la collecte et l'analyse des journaux lorsqu'une solution SIEM est trop coûteuse ou complexe.

- Investissez dans des outils CLM avec un stockage efficace, une récupération rapide et une visualisation flexible pour améliorer les enquêtes / analyses des incidents de sécurité et la prise en charge de la recherche de menaces.

- Assurez-vous que les facteurs et considérations applicables sont pris en compte avant de mettre en œuvre une solution CLM.

Dans cet article, nous parlerons des différences dans les approches de licence, traiterons CLM et parlerons d'un système spécifique de cette classe - Quest InTrust . Détails sous la coupe.

Au début de cet article, j'ai parlé d'une nouvelle approche des licences Splunk. Les types de licences peuvent être comparés aux tarifs de location de voitures. Imaginons que le modèle CPU soit une voiture économique avec un kilométrage et une essence illimités. Vous pouvez aller n'importe où sans restriction de distance, mais vous ne pouvez pas aller très vite et donc parcourir plusieurs kilomètres par jour. La licence basée sur les données est similaire à une voiture de sport avec un modèle de paiement au kilométrage. Vous pouvez graver sur de longues distances, mais vous devrez payer plus pour avoir dépassé la limite quotidienne de kilométrage.

Pour bénéficier de l'utilisation des licences basées sur la charge, vous devez disposer du plus petit ratio possible de cœurs de processeur pour télécharger des Go de données. En pratique, cela signifie quelque chose comme:

- .

- .

- ( CPU ).

La chose la plus problématique ici, ce sont les données normalisées. Si vous voulez que SIEM soit un agrégateur de tous les journaux d'une organisation, cela demande un effort considérable d'analyse et de post-traitement. N'oubliez pas que vous devez également réfléchir à une architecture qui ne s'effondrera pas sous la charge, c'est-à-dire des serveurs supplémentaires seront nécessaires, et donc des processeurs supplémentaires.

Les licences en volume sont basées sur la quantité de données envoyées aux mâchoires SIEM. Les sources de données supplémentaires sont punissables par le rouble (ou une autre devise) et cela vous fait réfléchir à ce que vous ne vouliez pas vraiment collecter. Pour tromper ce modèle de licence, vous pouvez mordre les données avant qu'elles ne soient injectées dans le système SIEM. Un exemple d'une telle normalisation pré-injection est Elastic Stack et certains autres SIEM commerciaux.

En conséquence, nous constatons que l'octroi de licences pour l'infrastructure est efficace lorsque vous devez collecter uniquement certaines données avec un pré-traitement minimal, et que l'octroi de licences en volume ne vous permettra pas du tout de tout collecter. La recherche d'une solution intermédiaire déclenche les critères suivants:

- Simplification de l'agrégation et de la normalisation des données.

- Filtre le bruit et les données les moins importantes.

- Fournir des capacités d'analyse.

- Envoi de données filtrées et normalisées au SIEM

Par conséquent, les systèmes SIEM ciblés n'ont pas besoin de dépenser de puissance CPU supplémentaire pour le traitement et peuvent bénéficier de l'identification des événements les plus importants sans réduire la visibilité de ce qui se passe.

Idéalement, une telle solution middleware devrait également fournir des capacités de détection et de réponse en temps réel qui peuvent être utilisées pour atténuer l'impact d'actions potentiellement nuisibles et regrouper l'ensemble du flux d'événements en un quantum de données SIEM pratique et facile à utiliser. Eh bien, alors SIEM peut être utilisé pour créer des agrégations, des corrélations et des processus de notification supplémentaires.

Cette mystérieuse solution intermédiaire n'est rien de plus que le CLM que j'ai mentionné au début de l'article. Voici comment Gartner le voit:

Vous pouvez maintenant essayer de comprendre comment InTrust se conforme aux recommandations de Gartner:

- , .

- .

- — , CLM, BI- .

- ( ).

Quest InTrust utilise son propre système de stockage avec une compression de données jusqu'à 40: 1 et des taux de déduplication élevés, ce qui réduit la surcharge de stockage pour les systèmes CLM et SIEM.

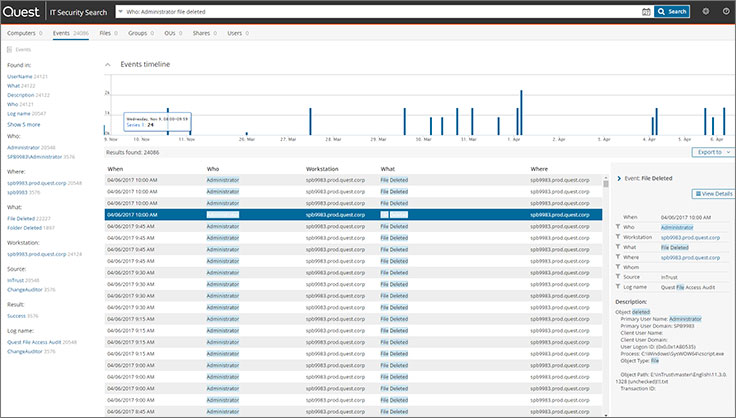

Console de recherche de sécurité informatique avec recherche de type Google

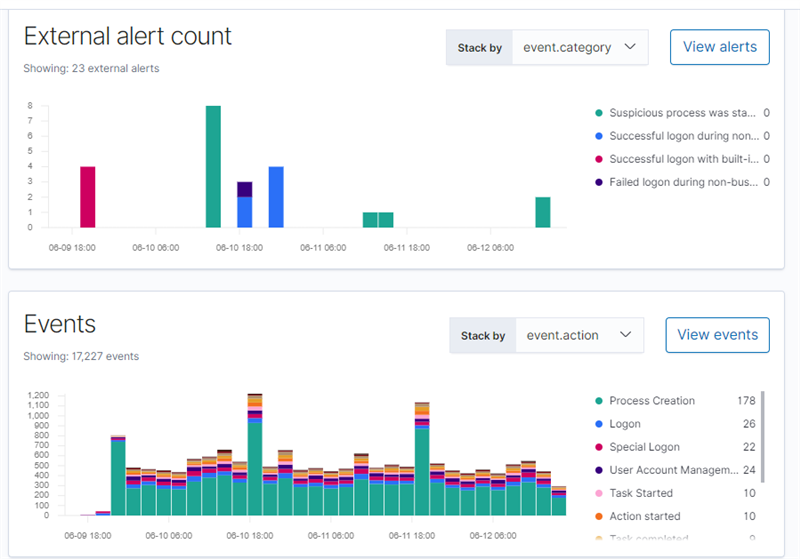

Un module spécialisé doté de l'interface Web IT Security Search (ITSS) peut se connecter aux données d'événements dans le référentiel InTrust et fournit une interface simple pour rechercher des menaces. L'interface a été simplifiée au point qu'elle fonctionne comme Google pour les données du journal des événements. ITSS utilise des chronologies pour les résultats des requêtes, peut combiner et regrouper des champs d'événement et est efficace pour vous aider à trouver des menaces.

InTrust enrichit les événements Windows avec des SID, des noms de fichiers et des SID. InTrust normalise également les événements en un simple schéma W6 (qui, quoi, où, quand, qui et d'où - qui, quoi, où, quand, qui et d'où) afin que les données de différentes sources (événements Windows natifs, journaux Linux ou syslog) pouvait être vu dans un seul format et sur une seule console de recherche.

InTrust prend en charge les fonctions d'alerte, de détection et de réponse en temps réel qui peuvent être utilisées comme un système de type EDR pour minimiser les dommages causés par une activité suspecte. Les règles de sécurité intégrées détectent, sans s'y limiter, les menaces suivantes:

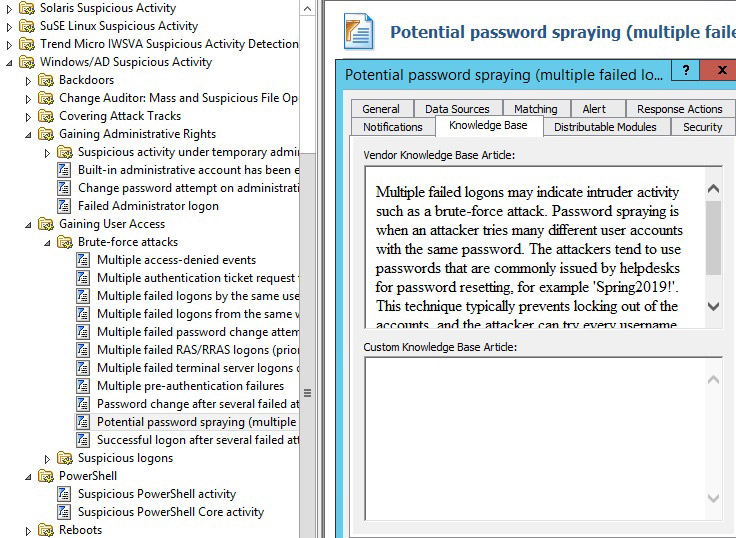

- Pulvérisation de mot de passe.

- Kerberoasting.

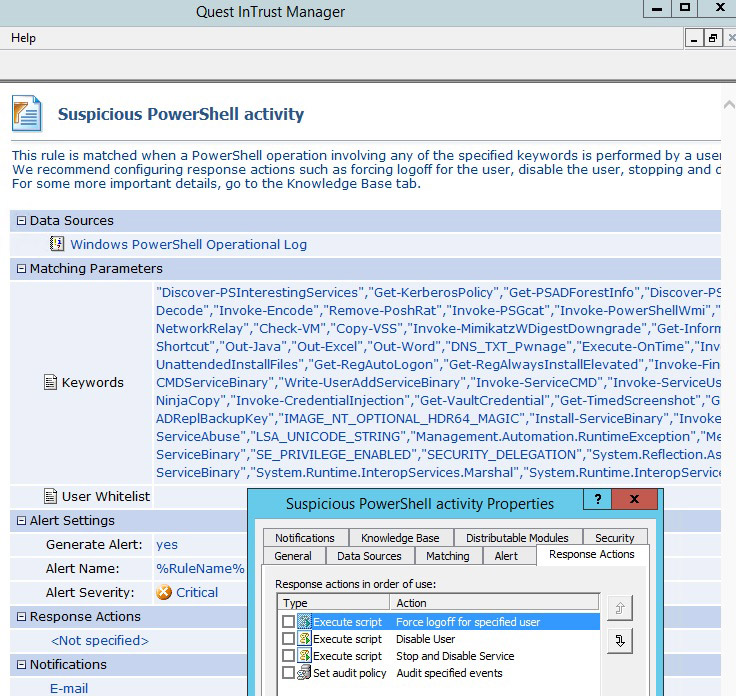

- Activité PowerShell suspecte, telle que l'exécution de Mimikatz.

- Les processus tels que le ransomware LokerGoga sont suspects.

- Chiffrement à l'aide des journaux CA4FS.

- Logins avec un compte privilégié sur les postes de travail.

- Attaques de devinettes de mot de passe.

- Utilisation suspecte de groupes d'utilisateurs locaux.

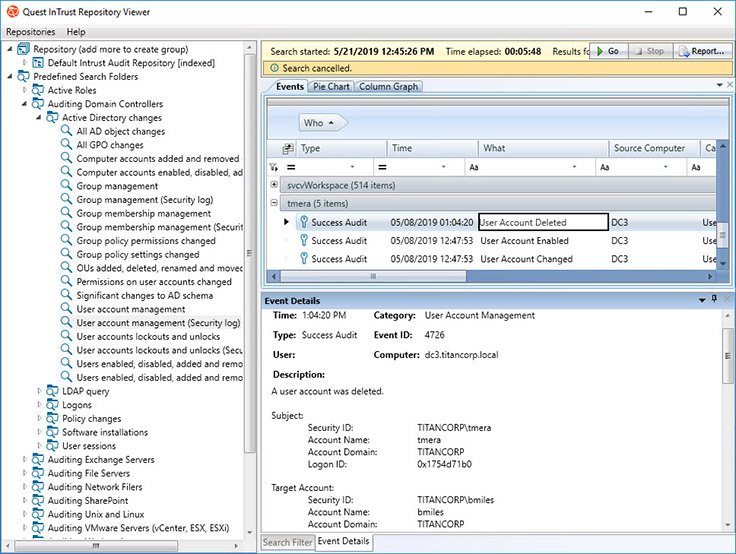

Je vais maintenant vous montrer quelques captures d'écran d'InTrust lui-même, afin que je puisse avoir une idée de ses capacités.

Filtres prédéfinis pour rechercher des vulnérabilités potentielles

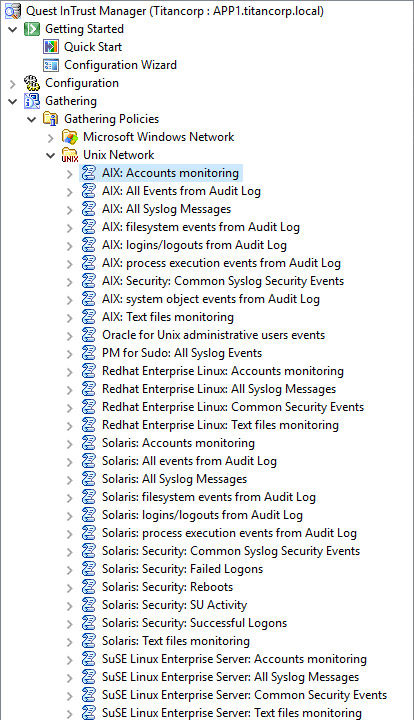

Exemple d'un ensemble de filtres pour la collecte de données brutes

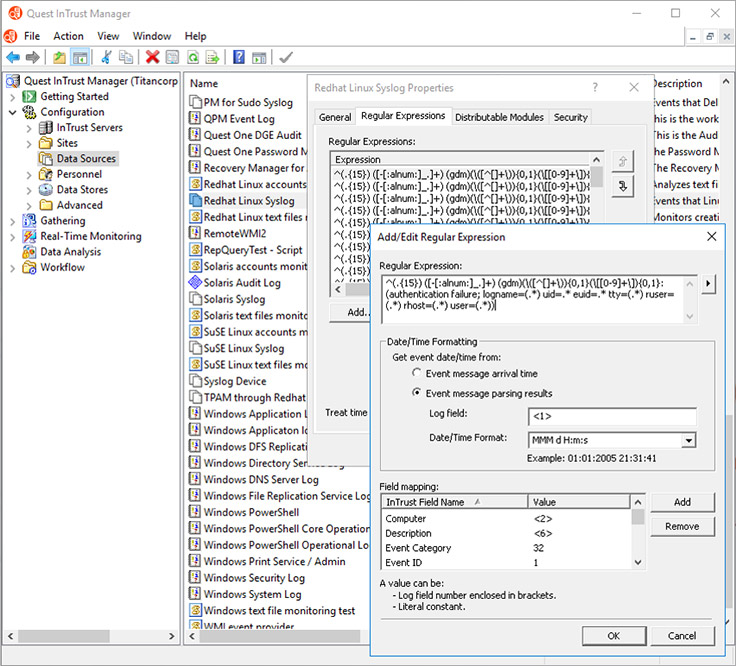

Un exemple d'utilisation d'expressions régulières pour créer une réaction à un événement

Exemple de règle de recherche de vulnérabilité PowerShell

La base de connaissances intégrée avec une description des vulnérabilités

InTrust est un outil puissant qui peut être utilisé à la fois comme solution indépendante et dans le cadre d'un système SIEM, comme je l'ai décrit ci-dessus. Le principal avantage de cette solution est probablement que vous pouvez commencer à l'utiliser immédiatement après l'installation. InTrust dispose d'une grande bibliothèque de règles pour détecter les menaces et y répondre (par exemple, bloquer un utilisateur).

Dans l'article, je n'ai pas parlé des intégrations en boîte. Mais juste après l'installation, vous pouvez configurer l'envoi d'événements vers Splunk, IBM QRadar, Microfocus Arcsight ou via un webhook vers tout autre système. Vous trouverez ci-dessous un exemple d'interface Kibana avec les événements d'InTrust. Elastic Stack a déjà une intégration, et si vous utilisez la version gratuite d'Elastic, InTrust peut être utilisé comme un outil pour détecter les menaces, effectuer des alertes proactives et envoyer des notifications.

Espérons que l'article a donné une introduction minimale à ce produit. Nous sommes prêts à vous donner InTrust pour un test ou pour mener un projet pilote. L'application peut être laissée dans le formulaire de commentaires sur notre site Web.

Lisez nos autres articles sur la sécurité de l'information:

Identifier une attaque de ransomware, accéder à un contrôleur de domaine et tenter de résister à ces attaques

Qu'est-ce qu'il est utile d'obtenir des journaux d'un poste de travail Windows (article populaire)

Suivi du cycle de vie des utilisateurs sans pince ni ruban adhésif

Qui l'a fait? Nous automatisons l'audit de sécurité de l'information

Abonnez-vous à notre page sur Facebook , nous y publions de courtes notes et des liens intéressants.