Le 9 avril, le site Web du FSTEC de Russie a publié un projet de «Méthodes pour déterminer les menaces à la sécurité de l'information dans les systèmes d'information». La méthodologie pourrait devenir le premier document officiellement adopté au cours des 12 dernières années, décrivant la procédure de modélisation et déterminant la pertinence des menaces à la sécurité de l'information. Compte tenu du fait que l'identification des menaces à la sécurité est une mesure fondamentale dans la construction de tout système de protection, l'importance de la méthodologie est difficile à surestimer.

Dans notre article, nous voulons examiner et évaluer la nouvelle approche du régulateur en matière de modélisation des menaces, ainsi que répondre à la question suivante: dans quelle mesure cette approche répond aux réalités actuelles dans le domaine de la sécurité de l'information.

Comment la modélisation des menaces est-elle désormais réglementée?

L'identification des menaces réelles à la sécurité de l'information est requise pour une grande variété d'objets: ISPDN, SIG, APCS, objets significatifs de CII, SI des organismes financiers (ci-après dénommés «systèmes d'information»). Par conséquent, le traitement des informations à l'aide de ces objets nécessite une compréhension claire de qui (ou quoi) et comment peut provoquer une violation de la sécurité de l'information.

Dans le même temps, le seul document actuellement en vigueur dans le domaine de la modélisation des menaces de sécurité est la "Méthodologie pour déterminer les menaces réelles à la sécurité des données personnelles lors de leur traitement dans les systèmes d'information des données personnelles"sorti en 2008. Outre la vieillesse, ce document présente un certain nombre de points indiquant que, malheureusement, il a longtemps perdu de sa pertinence et ne continue d'être utilisé qu'en raison de l'absence de remplacement. Un lien strict avec les données personnelles, l'utilisation de l'indicateur initial de sécurité du système comme facteur influençant la détermination de la pertinence des menaces, l'absence de partage des responsabilités en matière de modélisation des menaces de sécurité lors de l'utilisation de l'hébergement externe ne sont que quelques-unes des failles qui continuent d'être discutées par la communauté de la sécurité de l'information.

Dans une telle situation, les propriétaires d'informations (les opérateurs) doivent improviser, en «finalisant» de manière indépendante le document pour leurs propres besoins. Cette approche, d'une part, n'est pas absolument légale (dans ses ordonnances, le FSTEC insiste sur l'utilisation des documents méthodologiques développés par eux pour déterminer les menaces de sécurité), et d'autre part, c'est une tâche très non triviale, surtout en l'absence d'expérience pertinente de l'exécuteur testamentaire. À cet égard, la nouvelle méthodologie devrait devenir, sinon une panacée, puis un outil qui simplifie grandement le processus de modélisation des menaces de sécurité de l'information.

Principales caractéristiques de la nouvelle technique

Portée de la méthodologie La

première et l'une des caractéristiques distinctives les plus importantes de la nouvelle méthodologie est la portée de son application, qui ne se limite désormais pas à l'ISPD uniquement. Le document doit être utilisé pour déterminer les menaces à la sécurité des informations lors de leur traitement en utilisant des objets dont les exigences de protection sont approuvées par le FSTEC. De tels objets, comme mentionné précédemment, comprennent des objets importants de CII, ISPD, SIG et d'autres types de systèmes.

De plus, le document prévoit directement la possibilité de développer et d'utiliser des méthodologies sectorielles / départementales / d'entreprise,en tenant compte des particularités du fonctionnement des objets. Il n'y a pas de procédure pour le développement et l'approbation des méthodes "subsidiaires", la seule exigence est qu'elles ne doivent pas contredire les dispositions de la Méthodologie.

Utilisation des EDR FSTEC pour modéliser les menaces à la sécurité

La principale source d'information sur les menaces sera les EDR FSTEC, ainsi que les modèles de base et standard des menaces à la sécurité. Si pour des objets significatifs de CII et de SIG une telle approche a été supposée plus tôt, alors la question de l'utilisation (ou de ne pas utiliser) le NDU en relation avec l'ISPD a maintenant reçu une réponse sans ambiguïté.

Cette approche semble tout à fait logique, si ce n'est pour un "mais". Le fait est que la variété des «modèles de menaces basiques et typiques» laisse aujourd'hui beaucoup à désirer - un seul document a été publié dans le domaine public qui relève de cette description, et même celui-là est un extrait et vise tous les mêmes ISPD.

Cela signifie-t-il que dans un proche avenir après l'approbation de la méthodologie, nous devrions nous attendre à un réapprovisionnement dans les rangs des modèles de menaces de base et typiques? La question reste ouverte.

Ordre de modélisation des menaces de sécurité L'

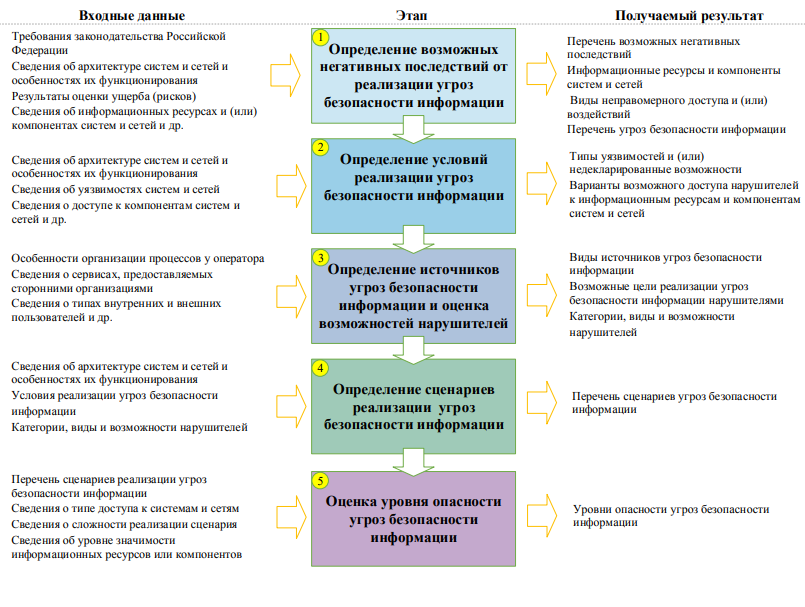

ordre mis à jour comprend cinq étapes dans une séquence spécifique. Le schéma général du processus présenté dans la méthodologie est le suivant:

Pourla détermination de la pertinence de la menace pour la sécurité de l'information répond aux étapes de la première à la quatrième. Conformément à la Méthodologie, une menace pour la sécurité sera pertinente s'il existe au moins un scénario pour sa mise en œuvre et si sa mise en œuvre entraînera des conséquences négatives pour le propriétaire de l'information (opérateur) ou l'État.

Le but de la cinquième étape est de déterminer le danger de chacune des menaces actuelles. En fait, cette caractéristique est à titre informatif uniquement.et n'affecte directement ni le document final généré sur la base des résultats de la simulation, ni les options possibles pour neutraliser la menace. On peut supposer que ce paramètre doit être utilisé pour déterminer l'ordre de fermeture de la menace, mais le petit nombre de valeurs possibles de l'indicateur - «faible», «moyen», «élevé» - ne permet pas de le faire avec un degré de détail suffisant. De plus, toutes les menaces qui ont abouti à cette étape doivent être fermées d'une manière ou d'une autre, donc oublier la menace «non dangereuse» ne fonctionnera tout simplement pas. Ainsi, le véritable objectif de ce paramètre n'est pas entièrement divulgué.

Il est à noter que les travaux de modélisation des menaces de sécurité doivent être menés soit par le propriétaire de l'information (opérateur) de manière indépendante, soit avec la participation des exploitants de FSTEC. Cette approche, conformément aux documents réglementaires du régulateur, est appliquée à l'heure actuelle.

Déterminer la pertinence des menaces de sécurité de l'information

Plus en détail, je voudrais m'arrêter directement sur la procédure de détermination de la pertinence des menaces de sécurité.

1. Ainsi, dans un premier temps, il est proposé de déterminer toutes les conséquences négatives possibles de la mise en œuvre des menaces à la sécurité. Soit une évaluation préalable des dommages (risques) devrait aider àde violation des principaux processus critiques, soit une expertise, soit des informations reçues des unités exploitant le système d'information.

Quelle que soit l'approche choisie, il est nécessaire de déterminer les ressources informationnelles qui assurent l'exécution des processus critiques (informations elles-mêmes, logiciels et matériels, outils de sécurité de l'information, etc.) et les principaux types d'accès illégal en relation avec chacune des ressources. Le manuel contient une liste des principaux types de ressources et de leur accès illégal, ainsi que des exemples de détermination des conséquences négatives possibles.

2. À la deuxième étape, il est nécessaire de déterminerla présence de vulnérabilités potentielles et leurs types, la présence de capacités non déclarées dans les systèmes d'information, ainsi que la nécessité d'accéder au système pour mettre en œuvre chacune des menaces de sécurité.

Les tests de pénétration sont la principale méthode d'identification des vulnérabilités potentielles d'un système d'information au stade de son fonctionnement, y compris la prise en compte des fonctionnalités et des paramètres des outils de protection.

3. La troisième étape suivante consiste à identifier les contrevenants à la sécurité et à évaluer leurs capacités.Il est proposé de considérer les menaces tant anthropiques que techniques comme des sources de menaces: les premières sont considérées de manière absolue pour tous les systèmes d'information, tandis que les secondes ne concernent que les systèmes pour lesquels des exigences sont imposées sur la stabilité et la fiabilité de fonctionnement.

L'approche pour identifier d'éventuelles sources anthropiques de menaces - les contrevenants - est standard et consiste à identifier des types spécifiques de contrevenants, leur potentiel et leurs capacités dans la mise en œuvre de menaces contre le système d'information protégé. Il est à noter que s'il existe une connexion entre le système d'information et Internet, un intrus externe avec au moins un faible potentiel est toujours considéré comme une source réelle de menaces.

Il convient également de noter que selon la nouvelle méthodologie,l'intrus peut avoir l'un des quatre niveaux de potentiel (basique, basique augmenté, moyen et élevé), tandis que le NDU, lorsqu'il décrit la source des menaces, n'utilise que 3 niveaux (bas, moyen, basique). Comment fournir correctement la corrélation dans ce cas est une question qui reste également sans réponse.

4. Au stade final, une analyse des tactiques et techniques possibles de mise en œuvre des menaces est effectuée . Pour déterminer les scénarios d'attaque possibles, la méthodologie suggère d'utiliser les tactiques et techniques qui y sont données, ainsi que des informations supplémentaires de la base de données FSTEC ou d'autres bases de données d'attaques informatiques (très probablement, cela fait référence à la matrice ATT & CK et à des approches similaires).

Il y a un autre point à noter concernant le NOS.À ce jour, cette ressource ne contient aucune information structurée sur les moyens possibles de mettre en œuvre les menaces, et par conséquent, un lien vers elle semble inapproprié.

Extrait de la matrice des tactiques et méthodologies présentées dans le document:

D'une manière générale, l'approche proposée se distingue de manière significative par ses aspects positifs, notamment dans le contexte de l'ordre présenté dans la méthodologie actuelle. Parmi les «avantages», au moins, on peut distinguer les suivants:

- rejet des paramètres peu pratiques à utiliser et loin d'être toujours corrects de la sécurité initiale du système d'information et de la probabilité de réalisation de la menace utilisée dans la méthodologie de 2008;

- , ;

- , , – , , ;

- , , ;

- , .

Ainsi, les mesures pour déterminer la pertinence des menaces sécuritaires sont un processus intégral et structuré qui peut prendre en compte les particularités du fonctionnement de différents types de systèmes d'information.

Dans le même temps, il convient de noter que la modernisation de l'approche de détermination de la pertinence des menaces l'a rendue beaucoup plus laborieuse. Un exécuteur testamentaire (ou, plus probablement, un groupe d'exécuteurs) doit avoir une connaissance approfondie à la fois de l'infrastructure du système et de divers domaines de la sécurité de l'information, allant des normes législatives à la compréhension (et, de préférence, aux compétences pratiques) pour la mise en œuvre de divers types d'attaques.

Identification des menaces de sécurité sur l'infrastructure hébergée sur un hébergement externe Une

attention particulière est portée au problèmeséparation des responsabilités lors de la modélisation des menaces sur les systèmes d'information situés dans des centres de données externes et des services cloud.

La détermination des menaces de sécurité actuelles dans la situation considérée doit être effectuée par le propriétaire des informations avec l'hébergement utilisé. En général, l'hébergement détermine les menaces de sécurité actuelles pour l'infrastructure qu'il fournit et apporte ces informations à son client - le propriétaire de l'information (opérateur).

Par exemple, les limites de la modélisation des menaces de sécurité lors de la location d'une infrastructure virtuelle sont les suivantes:

Si le propriétaire de l'hébergement n'effectue pas de modélisation des menaces, la Méthodologie ne recommande pas l'utilisation de ses services.Étant donné qu'une telle mesure de recommandation ne sera pas toujours respectée, la question demeure de savoir comment être propriétaire de l'information s'il décide d'utiliser les services d'un tel hébergement.

Mise à jour du modèle de menace

Les résultats de la modélisation de la menace sont élaborés sous la forme d'un document au format présenté en annexe à la méthodologie et validé par le responsable du propriétaire de l'information (opérateur). Il convient de noter que le formulaire de document proposé a une structure assez standard, reprenant les principales sections de la méthodologie, alors qu'il n'y a pas de section indiquant les conclusions.ou toute autre information expliquant ce qu'il faut faire ensuite avec ces menaces. Cette approche donne malheureusement l'impression d'un document inachevé décrivant l'événement, sorti du contexte général.

Mais passons aux étapes suivantes du cycle de vie du modèle de menace. Il est entendu que pendant toute la période de fonctionnement du système d'information, le modèle de menace doit être mis à jourprise en compte des modifications des exigences législatives, des modifications de l'architecture et des conditions de fonctionnement du système, identification des nouvelles menaces à la sécurité de l'information. Ainsi, la mise à jour de l'EDR FSTEC devrait également impliquer la mise à jour de tous les modèles développés et utilisés de menaces à la sécurité de l'information. Compte tenu du fait que les évolutions du NDU sont relativement fréquentes (de 1 à 3 fois par an, conformément aux informations fournies dans la base de données), il sera nécessaire de revenir régulièrement sur la question de la mise à jour du modèle de menace.

Dans le même temps, il convient de noter que le modèle de menace peut être tenu à jour sous la forme d'un document électronique. S'il est nécessaire dans ce cas d'approuver un tel document avec la tête et si oui, comment exactement n'est pas encore clair.

La nouvelle méthodologie a-t-elle réussi?

Le projet de document publié démontre qu'en matière de sécurisation des systèmes d'information, le régulateur essaie de suivre le rythme et en même temps de prendre en compte les souhaits des propriétaires de tels systèmes.

Parmi les avantages évidents de la méthodologie mise à jour, il convient de noter:

- sa polyvalence et, par conséquent, la possibilité de l'utiliser pour différents types de systèmes d'information;

- une approche structurée et compréhensible pour déterminer la pertinence des menaces à la sécurité;

- la dépendance de la pertinence des menaces à des facteurs vraiment importants - la présence de conséquences négatives potentielles de la mise en œuvre de la menace et des scénarios pour sa mise en œuvre.

Dans le même temps, à la lecture de la méthodologie, il est clairement ressenti qu'il ne s'agit que d'un projet et non de la version finale d'un document méthodologique:

- mention répétée du NOS dans le cadre de fonctions qu'il n'implémente pas actuellement;

- ;

- , .

?

La nouvelle version de la méthodologie est très différente de la version actuelle. Si ce document est approuvé (et jusqu'à présent, il n'y a pas de raison vraiment significative pour que cela ne se produise pas), les propriétaires de systèmes d'information seront confrontés à la question de savoir s'ils doivent mettre à jour les modèles de menaces existants et, si oui, comment et quand cela est nécessaire. fais le.

Et si la réponse à la première question avec un degré de probabilité élevé est affirmative, il n'y a nulle part où obtenir des informations sur les suivantes. De toute évidence, un certain délai est nécessaire lorsque la nouvelle méthodologie entrera en vigueur. Réaliser un travail détaillé et de haute qualité sur la modélisation des menaces est un processus qui nécessite des ressources importantes, tant en temps qu'en personnel.

Pour en savoir plus sur l'aspect pratique de la problématique de la modélisation des menaces de sécurité, notamment en utilisant la nouvelle méthodologie, continuez à suivre nos sources d'informations.

Vladislav Pavlov

Spécialiste en audit et conseil, Acribia