Quelques statistiques

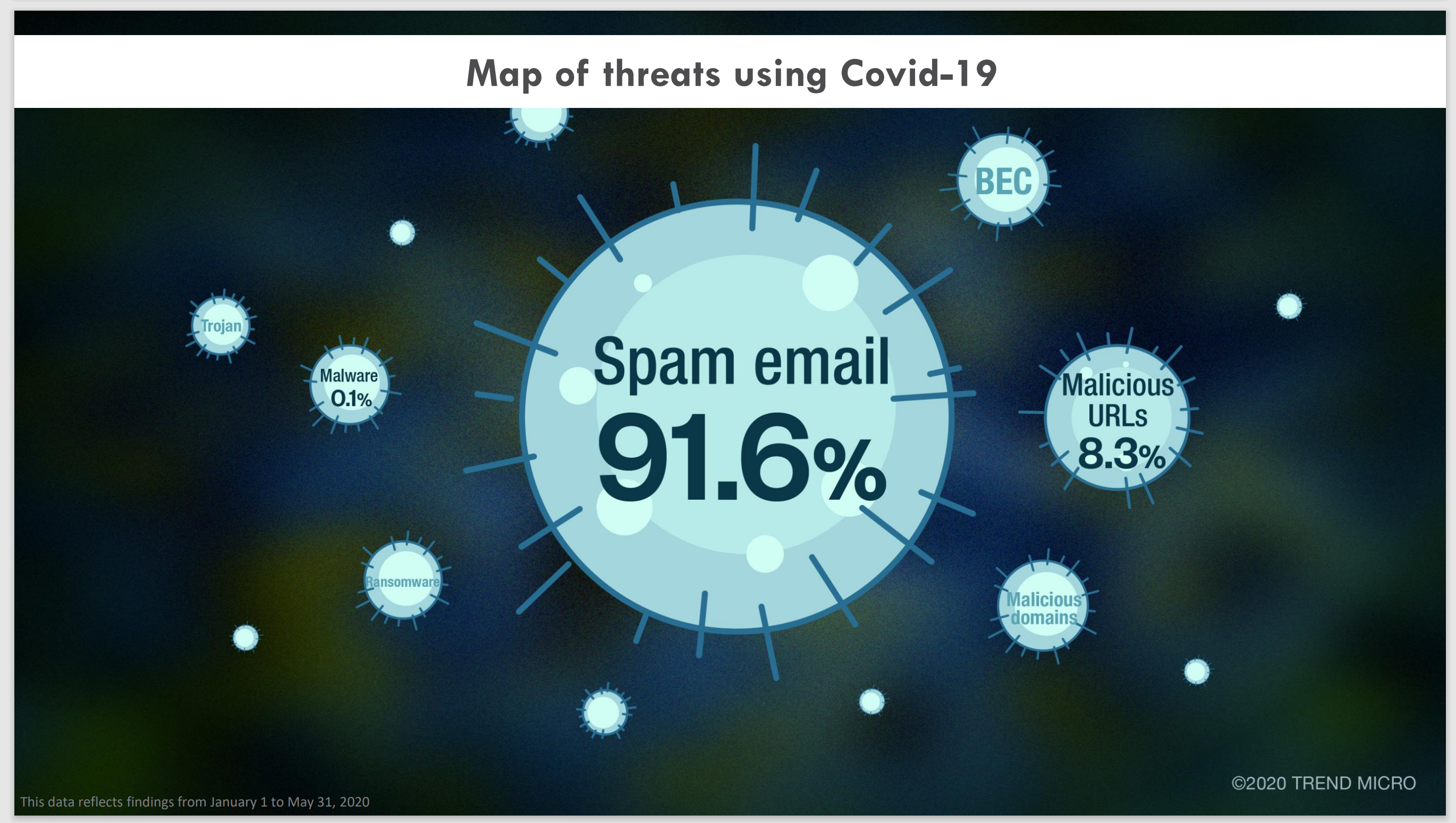

Une carte des vecteurs de distribution utilisés par les campagnes de marque COVID-19. Source: Trend Micro

Le principal outil pour les cybercriminels reste les spams, et malgré les avertissements des agences gouvernementales, les citoyens continuent d'ouvrir les pièces jointes et de suivre les liens dans les e-mails frauduleux, contribuant à la propagation de la menace. La peur de contracter une infection dangereuse conduit au fait qu'en plus de la pandémie COVID-19, il faut lutter contre la cyberpandémie - toute une famille de cybermenaces «coronavirus».

La répartition des utilisateurs qui ont cliqué sur des liens malveillants semble assez logique:

répartition par pays des utilisateurs ayant ouvert un lien malveillant à partir d'un e-mail en janvier-mai 2020. Source: Trend Micro

En premier lieu, de loin, les utilisateurs des États-Unis, où au moment de la rédaction de cet article, il y avait près de 5 millions de cas. La Russie, qui figure également parmi les principaux pays en termes de cas de COVID-19, est dans le top cinq en termes de nombre de citoyens particulièrement crédules.

Pandémie de cyberattaque

Les principaux sujets que les cybercriminels utilisent dans les e-mails frauduleux sont les retards de livraison dus à la pandémie et aux notifications liées aux coronavirus du ministère de la Santé ou de l'Organisation mondiale de la santé.

Les deux sujets de courrier électronique frauduleux les plus populaires. Source: Trend Micro Le

plus souvent, Emotet, un ransomware ransomware apparu en 2014, est utilisé comme "charge utile" dans ces e-mails. Le changement de marque de covid a aidé les opérateurs de logiciels malveillants à augmenter la rentabilité de leurs campagnes.

L'arsenal des escrocs covid comprend également:

- faux sites Web gouvernementaux pour collecter des données de carte bancaire et des informations personnelles,

- sites informateurs sur la propagation du COVID-19,

- faux portails de l'Organisation mondiale de la santé et des Centers for Disease Control,

- des espions et des bloqueurs mobiles se faisant passer pour des programmes utiles pour informer sur les infections.

Prévenir les attaques

Dans un sens global, la stratégie pour faire face à une cyberpandémie est similaire à celle utilisée dans la lutte contre les infections courantes:

- détection,

- réponse,

- la prévention,

- prévision.

De toute évidence, le problème ne peut être surmonté que par la mise en œuvre d'un ensemble de mesures axées sur le long terme. La liste des mesures devrait être basée sur la prévention.

Tout comme il est proposé de garder la distance, de se laver les mains, de désinfecter les achats et de porter des masques pour se protéger contre le COVID-19, les systèmes de surveillance des attaques de phishing, ainsi que les outils de prévention et de contrôle des intrusions, peuvent exclure la possibilité d'une cyberattaque réussie.

Le problème avec ces outils est un grand nombre de faux positifs, qui nécessitent d'énormes ressources à traiter. L'utilisation de mécanismes de sécurité de base, tels que les antivirus conventionnels, les outils de contrôle des applications et l'évaluation de la réputation du site, peut réduire considérablement le nombre de notifications d'événements faux positifs. De cette façon, l'équipe de sécurité sera en mesure de prêter attention aux nouvelles menaces, car les attaques connues seront bloquées automatiquement. Cette approche vous permet de répartir uniformément la charge et de maintenir un équilibre entre efficacité et sécurité.

Le suivi de la source de l'infection est essentiel pendant une pandémie. De même, identifier le point de départ de la mise en œuvre de la menace dans les cyberattaques permet de protéger systématiquement le périmètre de l'entreprise. Pour garantir la sécurité à tous les points d'entrée des systèmes informatiques, des outils EDR (Endpoint Detection and Response) sont utilisés. En capturant tout ce qui se passe sur les points de terminaison du réseau, ils vous permettent de restaurer l'historique de toute attaque et de savoir quel nœud a été utilisé par les cybercriminels pour pénétrer dans le système et se propager sur le réseau.

L'inconvénient d'EDR est un grand nombre de notifications indépendantes provenant de différentes sources - serveurs, équipement réseau, infrastructure cloud et e-mail. L'exploration de données dispersées est un processus manuel chronophage qui peut conduire à oublier quelque chose d'important.

XDR comme cyber-vaccin

La technologie XDR, qui est un développement d'EDR, est conçue pour résoudre les problèmes associés à un grand nombre d'alertes. Le «X» dans cette abréviation désigne tout objet d'infrastructure auquel la technologie de découverte peut être appliquée: messagerie, réseau, serveurs, services cloud et bases de données. Contrairement à EDR, les informations collectées ne sont pas simplement transférées au SIEM, mais sont collectées dans un stockage universel, dans lequel elles sont systématisées et analysées à l'aide des technologies Big Data.

Schéma fonctionnel de l'interaction entre XDR et d'autres solutions Trend Micro

Cette approche, comparée à la simple accumulation d'informations, vous permet de détecter davantage de menaces en utilisant non seulement des données internes, mais également la base de menaces mondiale. De plus, plus les données sont collectées, plus les menaces seront identifiées rapidement et plus la précision des alertes sera élevée.

L'utilisation de l'intelligence artificielle permet de minimiser le nombre d'alertes, puisque XDR génère des alertes de haute priorité enrichies d'un contexte plus large. En conséquence, les analystes SOC peuvent se concentrer sur les notifications qui nécessitent une action immédiate, plutôt que de vérifier manuellement chaque message pour calculer les relations et le contexte. Cela améliorera considérablement la qualité des prévisions des futures cyberattaques, dont dépend directement l'efficacité de la lutte contre les cyberpandémies.

Des prédictions précises sont obtenues en collectant et en corrélant différents types de données de détection et d'activité à partir de capteurs Trend Micro déployés à différents niveaux au sein d'une organisation - points de terminaison, périphériques réseau, messagerie électronique et infrastructure cloud.

L'utilisation d'une plateforme unique facilite grandement le travail d'un service de sécurité de l'information, puisqu'il reçoit une liste d'alertes structurée et hiérarchisée, fonctionnant avec une fenêtre unique de présentation des événements. L'identification rapide des menaces permet d'y répondre rapidement et d'en minimiser les conséquences.

Nos recommandations

L'expérience séculaire de la lutte contre les épidémies montre que la prévention est non seulement plus efficace que le traitement, mais aussi moins coûteuse. Comme le montre la pratique moderne, les épidémies informatiques ne font pas exception. Prévenir l'infection du réseau de l'entreprise coûte beaucoup moins cher que de payer une rançon au ransomware et de payer une compensation aux contreparties pour les obligations non remplies. Garmin a

récemment payé le ransomware 10 millions de dollarspour obtenir un programme décodeur pour vos données. À ce montant s'ajoutent les pertes dues à l'indisponibilité des services et à l'atteinte à la réputation. Une simple comparaison du résultat obtenu avec le coût d'une solution de sécurité moderne permet de tirer une conclusion sans ambiguïté: la prévention des menaces de sécurité de l'information n'est pas le cas où des économies sont justifiées. Les conséquences d'une cyberattaque réussie coûteront beaucoup plus cher à l'entreprise.