Lorsque les entreprises ont déménagé vers des sites distants, les entreprises ont opté pour RDP en raison de sa facilité de configuration et d'utilisation. Mais la transition était urgente et tout le monde n'a pas prêté l'attention nécessaire à la sécurité. En conséquence, les cybercriminels ont ciblé des organisations.

Dans cet article, nous avons décidé d'analyser les points faibles du protocole RDP et de vous expliquer comment sécuriser l'infrastructure de l'entreprise. Nous avons également mené une expérience en déployant un pot de miel RDP sur plusieurs serveurs et décrit des artefacts médico-légaux pouvant être détectés en cas de connexion non autorisée d'intrus.

▍ Faiblesses du RDP

Près de 4 millions de serveurs RDP dans le monde sont aujourd'hui accessibles depuis le réseau externe. Pas moins d'entre eux, très probablement, ne sont disponibles que sur les réseaux internes.

Les attaquants recherchent souvent spécifiquement les faiblesses des serveurs RDP afin de les exploiter à leurs propres fins. Ainsi, RDP est souvent exposé aux attaques par force brute. De plus, au cours des deux dernières années, des experts ont découvert de sérieuses vulnérabilités RCE liées à RDP.

Attaques par force brute

Les attaques les plus courantes sur RDP sont les attaques par force brute. Ils peuvent être grossièrement divisés en plusieurs groupes.

- Les attaques les plus simples , qui consistent à deviner des mots de passe élémentaires sans utiliser d'outils d'automatisation.

- Attaques par dictionnaire , au cours desquelles une attaque par force brute de tous les mots de passe possibles pour le nom d'utilisateur prévu est lancée.

- , , , .

- Password spraying, , .

- Credential stuffing, .

Après avoir récupéré une paire de login et de mot de passe, les attaquants obtiennent un accès complet au système compromis.

Les attaques les plus simples et par dictionnaire sont généralement prises en compte et protégées par les organisations. Par exemple, il est souvent prévu de verrouiller un compte après plusieurs tentatives de connexion infructueuses.

Dans le même temps, les attaques de pulvérisation de mots de passe et de bourrage d'informations d'identification sont souvent oubliées. Cependant, de telles attaques ne sont pas rares aujourd'hui, mais au contraire sont devenues monnaie courante. Le blocage des adresses IP à partir desquelles plusieurs tentatives de connexion RDP infructueuses sont effectuées permet de les combattre. De plus, interdire la réutilisation des mots de passe ne sera pas superflu. De plus, vous ne devez pas utiliser le même mot de passe sur plusieurs ressources.

Vulnérabilités

Depuis 2019, plusieurs vulnérabilités graves liées à RCE ont été découvertes concernant RDP. Leur exploitation conduit à l'exécution de code à distance sur le système cible.

La vulnérabilité CVE-2019-0708, baptisée BlueKeep, n'a pas été découverte dans le protocole RDP lui-même, mais dans la mise en œuvre du service Bureau à distance. Cette vulnérabilité permet à un utilisateur non authentifié d'exécuter à distance du code arbitraire sur le système cible. Les vulnérabilités affectent les anciennes versions de Windows, de Windows XP (Windows Server 2003) à Windows 7 (Windows Server 2008 R2). Pour son bon fonctionnement, vous n'avez besoin que d'un accès réseau à un ordinateur avec une version vulnérable de Windows et un service RDP en cours d'exécution. Pour ce faire, l'attaquant envoie une requête RDP spécialement conçue au service, ce qui permet à l'attaquant d'exécuter à distance du code arbitraire sur le système cible. Des informations sur BlueKeep ont été publiées en mai 2019, mais plus de 289000 serveurs RDP sont toujours vulnérables.

Les vulnérabilités CVE-2019-1181 / 1182/1222/1226 sont presque identiques à BlueKeep. Cependant, alors que la vulnérabilité précédente ne concernait que les anciennes versions de Windows, toutes les nouvelles versions du système d'exploitation sont désormais menacées. Pour exploiter les vulnérabilités, un attaquant doit également envoyer une requête spécialement conçue au service Bureau à distance des systèmes cibles à l'aide du protocole RDP, ce qui permettrait l'exécution de code arbitraire. Ces vulnérabilités ont été publiées en août 2019.

Une autre vulnérabilité - BlueGate (CVE-2020-0609 / 0610) - a été trouvée dans le composant Windows Remote Desktop Gateway dans Windows Server (2012, 2012 R2, 2016 et 2019). Il permet également aux attaquants d'exécuter du code à distance sur le système cible via RDP et des requêtes spécialement conçues. BlueGate a été publié début 2020.

▍Malware et RDP

Les faiblesses de RDP ne restent pas hors de vue des opérateurs de malwares. Il n'est pas rare que les cybercriminels utilisent les informations d'identification RDP publiées pour lancer des attaques ciblées.

Après avoir obtenu l'accès RDP au système cible, les attaquants désactivent manuellement la protection antivirus et lancent des logiciels malveillants. De telles attaques exécutent souvent des ransomwares tels que Dharma (alias Crysis) sur un système infecté.

▍ Appât pour les intrus, ou comment nous avons déployé le pot de miel

Nous avons décidé de mener une expérience et de vérifier ce qui va se passer avec un serveur RDP accessible depuis un réseau externe. Pour cela, deux pots de miel ont été déployés. Nous avons utilisé l'implémentation du protocole RDP en Python - RDPY, qui se trouve dans le domaine public .

Un pot de miel a été déployé sur le serveur public DigitalOcean et l'autre sur un serveur du réseau de notre organisation. Trois ports étaient disponibles sur Internet:

- le port standard est 3389;

- deux ports non standard - 36 et 25300.

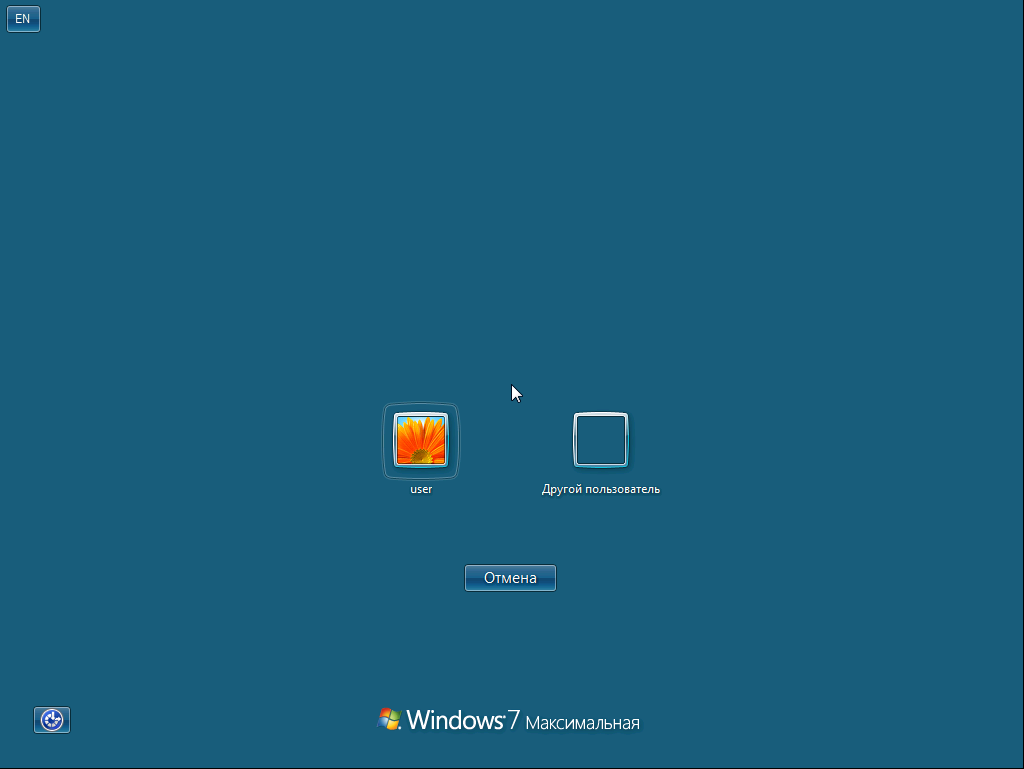

La fenêtre affichée lors de la connexion est illustrée dans la capture d'écran ci-dessous.

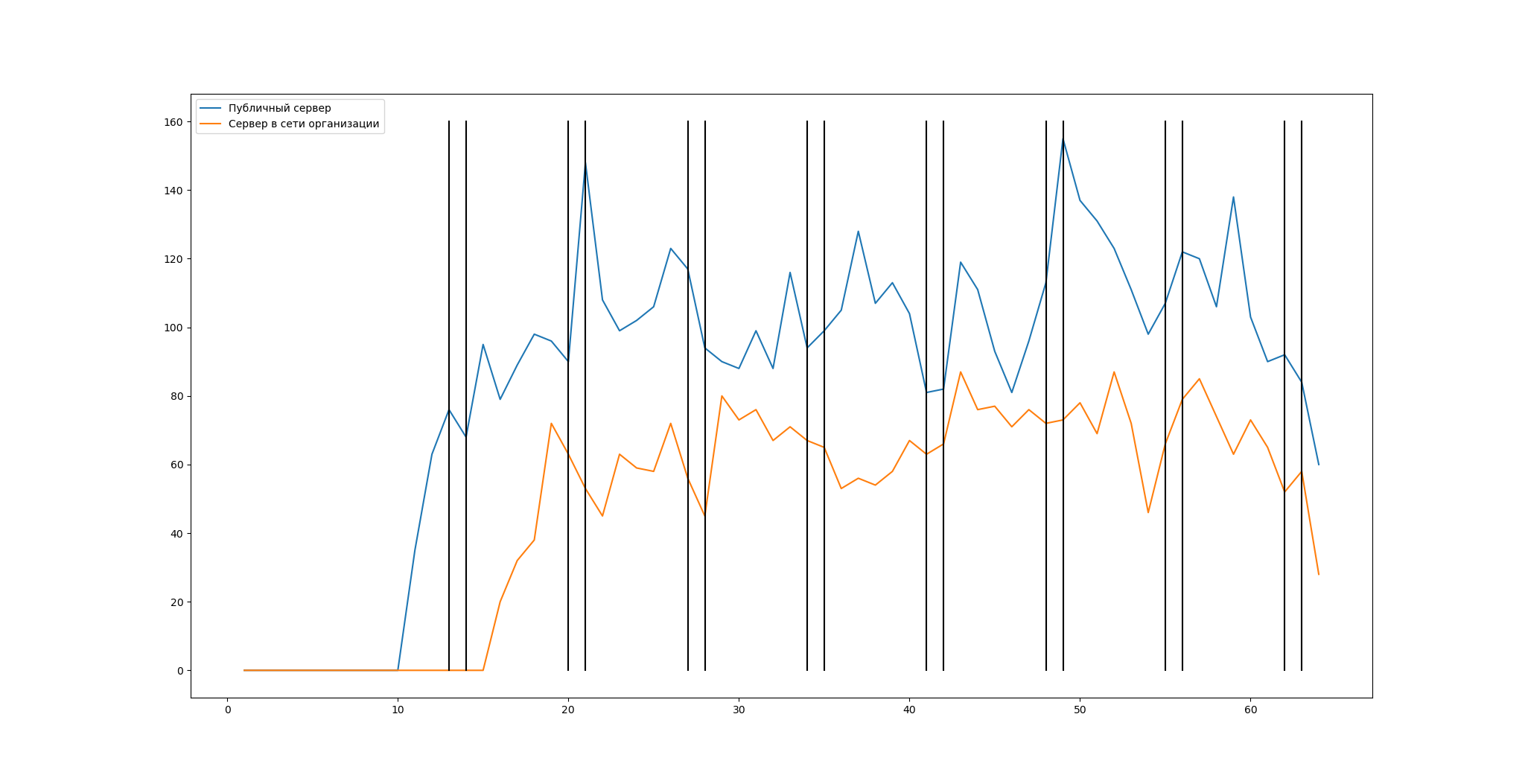

Le port standard 3389 a attiré le maximum d'attention sur le réseau Pendant le mois et demi que les pots de miel fonctionnaient, un total de 15 tentatives de force brute et 237 tentatives d'écriture de données invalides sur un socket sur un serveur public ont été enregistrées; et, respectivement, 16 et 135 tentatives - sur un serveur du réseau de l'organisation.

De plus, comme vous vous en doutez, le port standard 3389 a été soumis à de nombreuses analyses du réseau. Dans le même temps, le serveur public était analysé en moyenne 2,5 fois plus souvent que le serveur du réseau de l'organisation.

Le taux de balayage peut être vu dans le graphique ci-dessous. Les lignes verticales indiquent ici les samedis et dimanches, qui tombaient sur la période du pot de miel. Dans la plupart des cas, il y a eu une baisse des scans de réseau à la fin de la semaine de travail.

Horizontalement - jours de pots de miel, verticalement - le nombre de connexions.

La courbe bleue est le nord public, la courbe orange est le serveur dans le réseau de l'organisation.

Ligne verticale - samedi et dimanche .

Il n'y a eu pratiquement aucune tentative d'analyse des ports non standard. Par conséquent, le portage de RDP sur un port non standard aidera à se protéger contre la plupart des attaques.

▍Sécurité

En résumant tout ce qui précède, nous pouvons déduire plusieurs règles qui aideront à sécuriser l'infrastructure lors de la connexion à distance via RDP.

- RDP. , . .

- VPN. , VPN -.

- , , , , , . . password spraying credential stuffing.

- IP-, RDP. password spraying credential stuffing.

- . -.

- Configurez l'audit des événements RDP et examinez régulièrement les journaux de connexion pour détecter les activités suspectes à temps.

▏Où rechercher des traces de connexion RDP▕

Si vous avez des doutes sur la compromission de votre système via RDP, vous pouvez essayer plusieurs étapes vous-même.

- Journaux. Tout d'abord, vous devez vérifier immédiatement les journaux d'événements:

- % SystemRoot% \ System32 \ Winevt \ Logs \ Microsoft-Windows-TerminalServices-RemoteConnectionManager% 4Operational.evtx

Événement 1149 pour une connexion réussie avant la connexion et l'authentification par mot de passe, mais après l'authentification de l'adresse IP de la source de connexion. Il est important de rechercher des connexions à partir d'adresses IP inhabituelles; les mots de passe de force brute peuvent également y accéder. - %SystemRoot%\System32\Winevt\Logs\Security.evtx

4624 — , 4625 — , 4778 — , 4634 — . «LogonType». 3, 10 7. IP-, — . - %SystemRoot%\System32\Winevt\Logs\Microsoft-Windows-TerminalServices-LocalSessionManager%4Operational.evtx

21, 22 25 — , 23 — . IP-.

IP-, . , (, .).

. Security.evtx, — Security.evtx Microsoft-Windows-TerminalServices-RemoteConnectionManager%4Operational.evtx . , SIEM-. - % SystemRoot% \ System32 \ Winevt \ Logs \ Microsoft-Windows-TerminalServices-RemoteConnectionManager% 4Operational.evtx

- . , , . RDP-, . , , TCP (, RDP). . , , X, X+N . , .

Si des traces sont trouvées

Si vous trouvez des traces de pénétration réussie via RDP, vous devez tout d'abord:

- essayez d'isoler l'attaquant (ou déconnectez complètement l'infrastructure d'Internet, ou déconnectez les serveurs critiques du réseau local);

- vérifiez le contrôleur de domaine pour des signes de piratage, ainsi que les vidages de fichiers et d'autres cibles possibles de l'attaquant.

Il y a de fortes chances que l'infection se soit déjà propagée via les ressources internes. Si cela se produit, vous devez rechercher les événements de démarrage PowerShell, les déclencheurs antivirus et autres. Et la meilleure chose à faire est de contacter immédiatement un spécialiste en criminalistique informatique.