La raison pour laquelle cette menace a été mise en évidence contre les agences gouvernementales américaines était une attaque coordonnée, remarquée à la mi-juillet de cette année. Il n'y a pas de détails dans le bulletin du FBI et de la CISA, mais il y a beaucoup d'informations intéressantes dans la publication de Brian Krebs du 19 août. Apparemment, un groupe de cybercriminels est sérieusement engagé dans le vishing, qui fournit ses services à tout le monde sur le marché noir. Il s'agit d'attaques ciblées à long terme visant à générer des profits par le chantage ou le vol d'identité.

Sources: rapport du

FBI et de l'US Cybersecurity Agency (PDF).

Un article de Brian Krebs analysant les actions des attaquants.

Actualité des attaques vocales contre les clients des banques américaines à partir de 2014, l'une des premières mentions du terme vishing.

Une étude de cas il y a un an sur le vol de fonds d'entreprise à l'aide d'une attaque vocale sophistiquée.

Nouvelles sur Habré.

Le phishing vocal peut être grossièrement divisé en trois catégories: une simple attaque contre un consommateur (un appel d'une banque, un appel d'un opérateur mobile, etc.), une attaque contre une entreprise (un appel supposé du support technique), une attaque complexe supposée d'un véritable employé familier de la victime. Il y a exactement un an, les médias ont eu des informations sur une attaque réussie contre l'entreprise: le PDG a appelé le chef comptable et lui a demandé d'effectuer un virement sur un certain compte bancaire. 220 mille euros ont été volés, les attaquants auraient utilisé des algorithmes d'apprentissage automatique pour «recréer» la voix d'une personne réelle. Cette fois, nous parlons d'attaques en dessous du niveau. Ils se produisent comme suit: un employé de l'entreprise reçoit un appel téléphonique d'un représentant du support,Ce dernier informe sur la nécessité de «réparer le VPN» et redirige la victime vers un faux site avec vol de compte ultérieur.

Dans ce cas, l'apprentissage automatique n'est pas requis: une grande entreprise, de nombreuses personnes travaillent dans le service informatique - il est facile de convaincre la victime qu'un employé récemment embauché l'appelle. C'est le moment idéal pour de telles attaques: beaucoup de gens travaillent à domicile (même si rien ne les empêche de lancer les mêmes attaques dans un environnement de bureau). Auparavant, les fraudeurs ne disposaient que d'une bonne organisation de l'activité criminelle. Et à en juger par les données de l'article de Brian Krebs, maintenant avec l'organisation des cybercriminels, tout va plutôt bien. Voici comment ils fonctionnent:

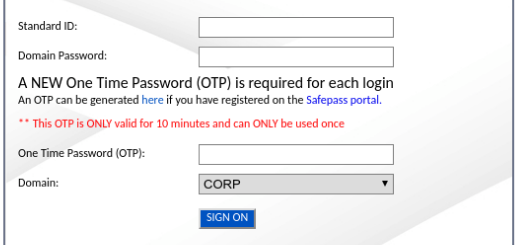

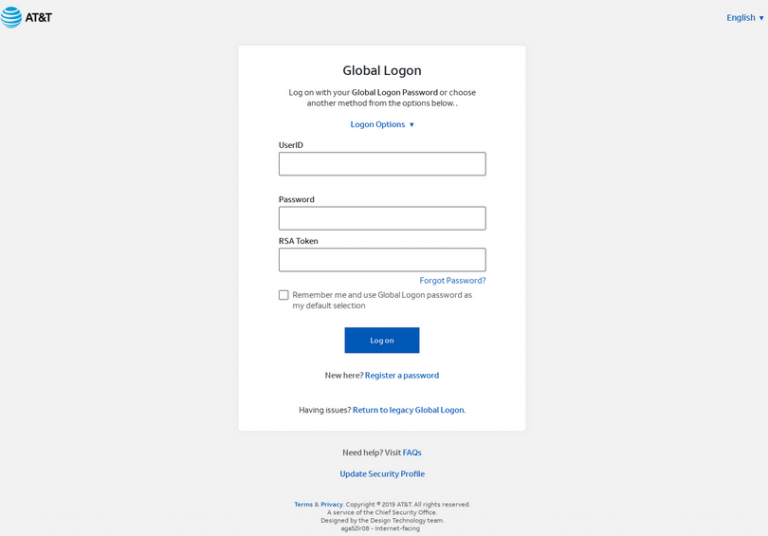

- Ils créent des copies crédibles des pages d'autorisation dans le système de l'entreprise, avec des logos et des liens vers des ressources réelles de l'entreprise.

- , . , , . , .

- LinkedIn, . , .

- . , .

- Après le piratage, un numéro de téléphone ou un smartphone supplémentaire est lié au compte afin que l'accès puisse être rétabli sans ingénierie sociale.

- Ils ont fermé le faux site immédiatement après l'attaque pour couvrir leurs traces. Il s'agit d'un nouveau défi pour l'industrie de la cybersécurité: identifier les pages de phishing avant leur utilisation.

Il est clair que même avec ce niveau de préparation, le vishing ne fonctionne pas toujours. En cas d'échec, les attaquants analysent les informations reçues et changent de tactique. Les interlocuteurs de Krebs affirment que les personnes employées dans ce secteur ont développé leurs compétences au fil des ans. Heureusement, la série d'attaques de cet été montre que ses auteurs sont meilleurs en ingénierie sociale que le chantage, les retraits et autres.

La contre-mesure de toute attaque d'ingénierie sociale est principalement la formation des employés. Par exemple, dans le rapport du FBI, il est conseillé aux employés de l'entreprise de mettre en signet une page pour accéder aux services Web de l'entreprise et de l'ouvrir, et non le lien envoyé par les attaquants. Vous pouvez également empêcher la pénétration à l'aide de méthodes techniques - par exemple, en restreignant l'accès au VPN aux appareils de la liste blanche. La méthode la plus prometteuse est un dongle pour accéder aux ressources de l'entreprise, qui ne fonctionnera tout simplement pas sur une fausse page. Mais il n'est pas si simple d'émettre une telle clé à des centaines, voire des milliers d'employés, surtout s'ils travaillent à distance. La recommandation universelle reste de réduire les dommages potentiels liés au piratage d'un compte.

Que s'est-il passé d'autre

Google a résolu une vulnérabilité dans le service de messagerie d'entreprise (partie du package G Suite) qui permettait d'envoyer des messages au nom de tout utilisateur Gmail ou abonné G Suite. La particularité du problème était que lors de l'usurpation d'identité, les «marques de qualité» de Google (SPF et DMARC) ont été conservées, ce qui distingue ce bug des autres méthodes de falsification de l'adresse de l'expéditeur réel. La vulnérabilité a été fermée quelques heures après la publication du rapport , bien qu'à ce moment-là, Google était au courant du bogue depuis six mois.

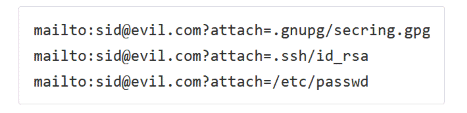

Autre vulnérabilité de messagerie intéressante: dans certains clients (par exemple, dans Thunderbird) dans des liens standards comme mailto: vous pouvez joindre un fichier en argument. Un exemple théorique d'attaque est montré dans la capture d'écran ci-dessus: nous envoyons un lien à la victime, en cliquant dessus crée un message avec l'adresse de l'expéditeur et un fichier joint. En savoir plus dans les actualités et les travaux des chercheurs des universités de la Ruhr et de Westphalie. Des dizaines de personnes ont été arrêtées

aux États-Unis pour avoir utilisé un bug aux guichets automatiques de Santander. Une erreur logicielle a permis de retirer plus d'argent des cartes de débit que sur le compte. La banque a dû fermer tous les guichets automatiques du pays pendant plusieurs heures. Découvert

un nouveau botnet qui attaque les appareils et les serveurs avec des mots de passe SSH faibles. Une caractéristique du botnet est sa décentralisation: il n'y a pas de serveur de commande unique, le réseau est contrôlé réparti entre les appareils infectés.

Une méthode intéressante pour créer une copie des clés de la serrure: enregistrer les sons émis par une clé réelle, avec laquelle le propriétaire ouvre la porte, puis, en fonction de l'analyse des clics, restaurer la forme de la clé.