En vérité, les méthodes techniques de déverrouillage des appareils mobiles ne sont pas une fin en soi pour un expert en criminalistique informatique. Sa tâche principale est d'accéder aux données stockées en mémoire. Par conséquent, si le chercheur parvient à extraire des informations de l'appareil en contournant le code PIN ou le mot de passe d'image défini, le besoin de déverrouillage disparaît généralement. D'un autre côté, si l'expert extrait encore des données au niveau physique ou logique, il peut alors recevoir des informations qui l'aideront à déverrouiller l'appareil à l'avenir. Dans cet article, Igor Mikhailov, un spécialiste du laboratoire d'informatique légale du Groupe IB, continue de parler des moyens par lesquels les experts légistes peuvent contourner le blocage d'un appareil mobile. La première partie peut être consultée ici...

: , . — , . , . , .

Bien entendu, les capacités techniques de déverrouillage sont étroitement liées aux caractéristiques d'un appareil particulier: son fabricant, son modèle, la version du système d'exploitation, les mises à jour de sécurité installées, etc. Un médecin légiste doit tenir compte de ces points lorsqu'il tente de déverrouiller un appareil mobile. Commençons par Apple.

Déverrouiller les appareils mobiles Apple

Méthode 21: Utilisation des systèmes matériels et logiciels GrayKey et UFED Premium

Il existe maintenant sur le marché deux complexes logiciels et matériels conçus pour sélectionner des codes PIN et extraire des données d'appareils mobiles Apple bloqués.

Le premier appareil est le Greyshift GrayKey [23]. Selon le développeur de l'appareil, il peut être utilisé pour récupérer le code PIN de presque tous les iPhone avec n'importe quelle version d'iOS.

Voici à quoi ressemble l'une des célèbres images GrayKey présentées au public:

Seules deux broches ne suffisent pas pour connecter les appareils étudiés. J'expliquerai pourquoi ci-dessous.

Le deuxième cracker de mot de passe est l'UFED Premium de Cellebrite, annoncé le 14 juin 2019 [24].

Probablement, UFED Premium peut exister sous la forme d'un ensemble de programmes (par analogie avec UFED 4PC) ou de matériel spécialisé (par analogie avec UFED Touch).

Les deux dispositifs ne sont disponibles que pour les structures militaires et policières dans un certain nombre de pays. Les informations sur les capacités des deux complexes sont limitées. Cela est dû au fait qu'Apple est fermement opposé à l'extraction de données de ses appareils et introduit constamment de nouveaux développements dans ses produits pour empêcher les experts médico-légaux d'extraire des données de ces appareils.

On sait avec certitude que les sociétés GreyShift et Cellebrite mettent un certain temps (de plusieurs semaines à plusieurs mois) pour contourner les nouveaux développements d'Apple qui empêchent l'accès à la mémoire des appareils mobiles verrouillés.

Le code PIN des appareils mobiles Apple peut être piraté à l'aide d'une attaque par force brute. En cas de succès, une telle sélection de mot de passe prend moins d'un jour, mais cela peut prendre six mois ou plus. Par conséquent, connecter seulement deux appareils mobiles à GrayKey limite sérieusement les capacités du chercheur, étant donné que la récupération du code PIN prend du temps.

Recommandation de sécurité: les mots de passe numériques de 4 à 6 caractères sont relativement acceptables en termes de termes de recherche. Même 7 à 8 chiffres compliquent déjà considérablement la tâche de force brute par mot de passe, et l'utilisation d'un mot de passe alphanumérique fort rend cette tâche insoluble dans un temps raisonnable.

Méthode 22: utilisation du complexe matériel IP Box

Pour récupérer le code PIN des appareils mobiles Apple verrouillés exécutant iOS 7-8.1, vous pouvez utiliser une famille de périphériques matériels qui utilisent généralement la combinaison IP Box dans leurs noms. Il existe de nombreuses implémentations matérielles d'un tel appareil, allant de centaines à des milliers de dollars. Par exemple, une variante d'une telle implémentation est l'IP Box iPhone Password Unlock Tool [25]. C'est le résultat de la récupération du code PIN à l'aide de cet appareil:

Un certain nombre d'entreprises qui développent des logiciels pour la criminalistique mobile ont implémenté cette fonctionnalité dans leurs conceptions. Susteen est allé plus loin et a implémenté un dispositif similaire sous la forme du complexe robotique Burner Breaker (le code PIN de l'appareil mobile verrouillé est capté par le robot) [26]:

Comme indiqué par le fabricant de l'IP Box iPhone Password Unlock Tool, il ne faudra pas plus de 17 heures pour sélectionner un code PIN à 4 chiffres pour un appareil mobile Apple verrouillé.

Conseil de sécurité: votre appareil iOS 7 devait être remplacé il y a quelques années.

Méthode 23: récupération du code PIN

Pour les modèles d'iPhone plus jeunes (jusqu'à l'iPhone 5c inclus), il est possible de forcer un code PIN par force brute. Par exemple, cela peut être fait à l'aide de l'analyseur physique UFED de Cellebrite ou du kit d'outils forensic iOS d'Elcomsoft.

Lorsqu'un appareil est en mode DFU, il est chargé d'une série d'exploits qui lui permettent de prendre le contrôle de l'appareil avant de lancer son propre système d'exploitation.

L'apparition de la fenêtre physique iOS avec des options d'extraction de données et de récupération de code PIN pour un iPhone 4 connecté:

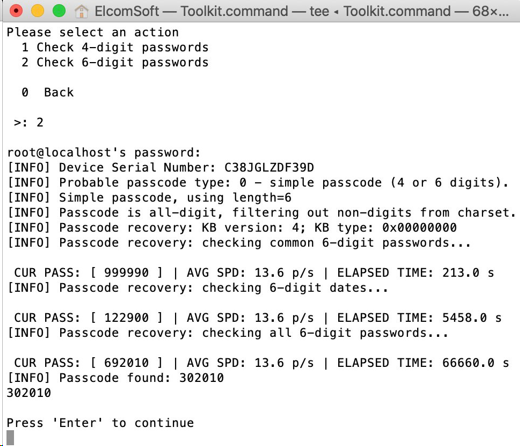

Si vous sélectionnez l'option «Récupération du code de mot de passe», le code PIN de l'appareil verrouillé sera sélectionné. Le résultat de la récupération du code PIN ressemble à ceci:

Perspectives d'extraction de données à partir d'appareils mobiles Apple bloqués

Le 27 septembre 2019, un utilisateur de Twitter sous le pseudonyme axi0mX a annoncé l'exploit checkm8. Il a exploité une vulnérabilité qui compromettait les informations sur des millions d'appareils Apple (de l'iPhone 4s à l'iPhone X) [27].

En raison du fait que sur l'iPhone 4S, l'iPhone 5, l'iPhone 5C, il n'y a pas de capacité matérielle à limiter le nombre de tentatives de deviner le code PIN d'un appareil verrouillé, ces appareils sont vulnérables aux logiciels qui peuvent être utilisés pour forcer séquentiellement les valeurs du code PIN afin de le récupérer.

La version d'août d'Elcomsoft IOS Forensics Toolkit contient la mise en œuvre d'une telle attaque pour les appareils: iPhone 5 et iPhone 5c.

De plus, des chercheurs en sécurité du groupe PANGU ont signalé une vulnérabilité SEPROM [28] dans les puces A8-A10 (iPhone 6, 6s, 7), qui, en théorie, désactiverait également la prédiction du code PIN.

Recommandation de sécurité : actuellement, seuls les appareils A12 et A13 (iPhone XR, XS, 11, 11Pro) sont considérés comme des appareils sûrs. N'oubliez pas que si l'ancien appareil vulnérable est connecté au même iCloud avec le nouveau sécurisé, vous pouvez obtenir les données iCloud du nouveau via l'ancien appareil.

Elcomsoft IOS Forensics Toolkit force brute:

Méthode 24: utilisation des fichiers de verrouillage

Si un appareil mobile Apple a été connecté à un ordinateur exécutant Windows ou MacOS au moins une fois, iTunes créera automatiquement des fichiers dessus qui aideront le chercheur à extraire les données de l'appareil verrouillé.

Ces fichiers se trouvent dans les chemins suivants:

- Mac OS X: \ private \ var \ db \ lockdown

- Windows 2000 et XP: C: \ Documents and Settings \ All Users \ Application Data \ Apple \ Lockdown

- Windows Vista, 7, 8 et 10: C: \ ProgramData \ Apple \ Lockdown

Pour réussir l'extraction des données, le chercheur doit déplacer ces fichiers de l'ordinateur du propriétaire de l'appareil mobile vers son poste de travail (dans le même dossier). Les données peuvent ensuite être récupérées à l'aide de n'importe quel outil médico-légal ou iTunes.

Il est important de noter que si un appareil mobile Apple exécute iOS version 9 ou ultérieure et a été redémarré après avoir été verrouillé, le chercheur ne pourra pas utiliser cette approche.

Recommandation de sécurité: ne connectez pas d'appareils iOS à des ordinateurs sur lesquels le chiffrement intégral du disque avec un mot de passe fort est installé.

Déverrouiller les appareils mobiles exécutant le système d'exploitation Android

Pour les appareils mobiles exécutant le système d'exploitation Android, il existe un certain nombre de méthodes qui vous permettent d'accéder aux données sans connaître de code PIN ou de modèle. Nous décrirons à la fois ces méthodes et les moyens de récupérer votre code PIN ou votre schéma.

Méthode 25: déverrouiller l'appareil à l'aide des commandes AT du modem

Sur certains appareils mobiles, le modem AT peut être activé par défaut. Il s'agit généralement d'appareils mobiles fabriqués par LG Electronics Inc. en 2016-2017, mais il peut y avoir des appareils fabriqués par d'autres fabricants.

Cela permet au chercheur de contrôler le fonctionnement de l'appareil mobile à l'aide de commandes AT. Par exemple, vous pouvez utiliser ces commandes pour récupérer une image mémoire à partir d'un périphérique en mode de mise à jour du micrologiciel. Ou déverrouillez l'appareil avec une seule commande. L'utilisation des commandes AT est la manière la plus appropriée du point de vue médico-légal, car elle ne modifie pas les données de la mémoire de l'appareil.

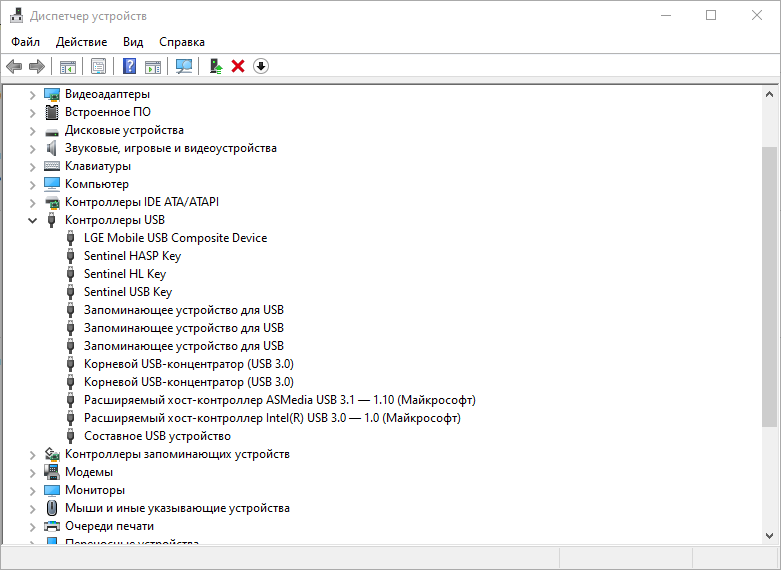

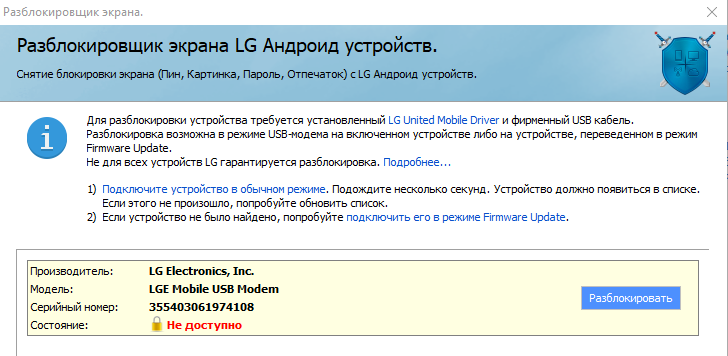

Pour déverrouiller un appareil mobile, il doit apparaître dans la liste des appareils Windows sur l'ordinateur de l'enquêteur en tant que modem USB mobile LGE.

Smartphone LG verrouillé connecté à l'ordinateur du chercheur en mode LGE Mobile USB:

Ensuite, vous pouvez émettre une commande AT à l'aide du terminal ou utiliser un logiciel spécialisé (par exemple, Oxygen Forensic Suite Expert).

Affichage d'un smartphone LG verrouillé dans Oxygen Forensic Suite:

Si vous cliquez sur le bouton "Déverrouiller" dans l'interface du programme, l'appareil sera déverrouillé:

L'utilisation des commandes AT dans la criminalistique mobile est décrite plus en détail dans l'ouvrage «Déverrouillage de l'écran d'un smartphone LG Android avec des commandes de modem AT» [29].

Recommandation de protection: remplacez l'appareil par l'actuel.

Méthode 26: accéder aux données d'un appareil enraciné

Parfois, un appareil enraciné peut être accepté pour la recherche, c'est-à-dire un appareil sur lequel le chercheur a déjà des droits de superutilisateur. Sur un tel appareil, le chercheur a accès à toutes les données: fichiers et partitions logiques. Ainsi, le chercheur peut extraire des fichiers contenant un code PIN ou un motif et tenter de restaurer leurs valeurs ou de les supprimer et ainsi déverrouiller l'appareil.

En plus du procédé décrit, un vidage physique d'un appareil mobile, dans lequel un chercheur peut trouver des fichiers contenant un code PIN ou un code graphique, peut être généré des manières suivantes:

- Méthode Chip-off (extraction d'une puce mémoire et lecture directe des informations)

- Méthode JTAG (en utilisant l'interface Joint Test Action Group, qui est utilisée pour déboguer les programmes)

- In-System Programming (ISP) ( )

- Emergency Download Mode ( Qualcomm)

- AT-

À l'aide d'exploits, le chercheur peut extraire une partie du système de fichiers de l'appareil étudié. Si ce fragment du système de fichiers contient des fichiers contenant un code PIN ou un modèle de verrouillage, le chercheur peut essayer de les restaurer.

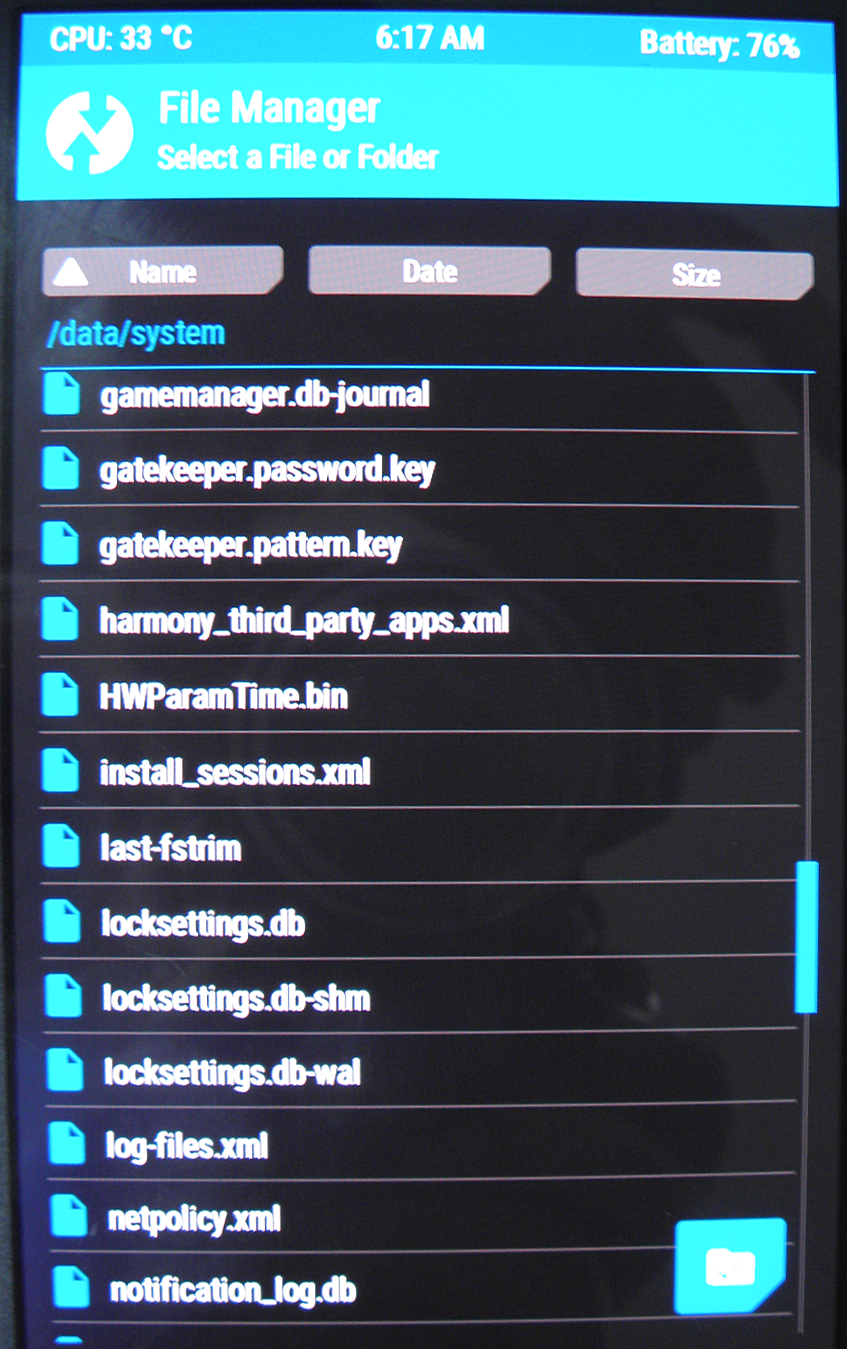

Fichiers gesture.key, settings.db, locksettings.db, gatekeeper.password.key Les

informations sur le code PIN ou graphique sont enregistrées dans les fichiers suivants situés sous le chemin / data / system / :

- gesture.key (gatekeeper.pattern.key dans un firmware plus récent)

- password.key (ou gatekeeper.password.key)

- locksettings.db

- locksettings.db-wal

- locksettings.db-shm

- settings.db

- settings.db-wal

- settings.db-shm

La suppression de ces fichiers ou la modification des valeurs de mot de passe hachées peuvent déverrouiller l'appareil mobile.

Recommandation de sécurité: Cette méthode (gesture.key) est applicable aux appareils plus anciens où il n'y avait pas encore de zone distincte pour stocker les données cryptographiques et où elles étaient simplement stockées dans le système de fichiers. Cette méthode ne fonctionnera pas sur les nouveaux appareils.

Méthode 27: supprimer le fichier contenant le code de verrouillage

Le moyen le plus simple de déverrouiller votre appareil mobile est de supprimer le fichier contenant le code de verrouillage. Pour ce faire, le débogage USB doit être activé sur l'appareil, ce qui, malheureusement, ne se produit pas toujours.

Si le chercheur a de la chance et que le débogage USB est activé, il peut supprimer le fichier contenant le mot de passe avec la séquence de commandes donnée [30]:

adb devices

adb shell

cd /data/system

su

rm *.key

rm *.key

adb rebootVous pouvez également entrer une commande qui supprimera le fichier gesture.key :

adb shell rm /data/system/gesture.keyAprès le redémarrage, l'appareil sera déverrouillé immédiatement ou un écran de verrouillage apparaîtra, que vous pouvez simplement faire glisser vers le haut ou sur le côté.

Une autre méthode pour supprimer un verrou consiste à modifier les valeurs des cellules de base de données contenant des mots de passe. Pour ce faire, exécutez la séquence de commandes suivante [30]:

adb shell

cd /data/data/com.android.providers.settings/databases

sqlite3 settings.db

update system set value=0 where name=’lock_pattern_autolock’;

update system set value=0 where name=’lockscreen.lockedoutpermanently’;

.quit

Une option alternative est fournie par l'utilisateur nstorm1 sur le forum w3bsit3-dns.com . Il suggère d'entrer la séquence de commandes suivante [31]:

adb shell

cd /data/data/com.android.providers.settings/databases

sqlite3 settings.db

update secure set value=0 where name='lockscreen.password_salt';

update secure set value=0 where name='lockscreen.password_type';

update secure set value=0 where name='lockscreen.lockoutattemptdeadline';

update secure set value=0 where name='lock_pattern_visible_pattern';

update system set value=0 where name='lockscreen.lockexchange.enable';

.quitRecommandation de protection: similaire à la précédente.

Méthode 28: installation d'un micrologiciel personnalisé

Si le chercheur n'a pas de chance et que le périphérique mobile n'a pas activé le débogage USB, il peut alors essayer d'installer un micrologiciel personnalisé afin d'accéder aux fichiers contenant les codes de verrouillage (mots de passe), ou les supprimer.

Les plus populaires sont les firmwares personnalisés:

- CWM Recovery (ClockworkMod Recovery) est un micrologiciel non officiel modifié qui est publié pour la plupart des appareils exécutant Android. Il a des capacités beaucoup plus larges que le firmware natif. Sur certains appareils, il est installé à la place du micrologiciel natif, sur d'autres appareils, il est installé en parallèle.

- Le Team Win Recovery Project (TWRP) est également un micrologiciel non officiel modifié publié pour la plupart des appareils Android. Il a beaucoup plus de fonctionnalités que le firmware natif. Sur certains appareils, il est installé à la place du micrologiciel natif, sur d'autres appareils, il est installé en parallèle.

Certains micrologiciels personnalisés peuvent être installés à partir d'une carte microSD. Les instructions pour les flasher dans les appareils mobiles peuvent être trouvées sur les sites Internet correspondants.

Après avoir flashé CWM Recovery sur l'appareil mobile, vous devez monter la partition de données à l'aide de la commande:

mount /dev/nandd /data

Après avoir accédé aux fichiers de périphérique, vous devez exécuter la séquence de commandes décrite dans la méthode 27 [32].

Si vous avez réussi à flasher TWRP sur votre appareil mobile, vous devez accéder à la section TWRP appelée Avancé et sélectionner Gestionnaire de fichiers. Ensuite, à l'aide du Gestionnaire de fichiers, vous devez accéder au disque de données du répertoire système, puis supprimer les fichiers pouvant contenir un code PIN ou un mot de passe d'image (fichiers gesture.key, settings.db, locksettings.db, gatekeeper.password.key, etc. .).

Les fichiers gatekeeper.password.key, gatekeeper.pattern.key, locksettings.db, locksettings.db-wal, locksettings.db-shm affichés dans l'interface du gestionnaire de fichiers TWRP:

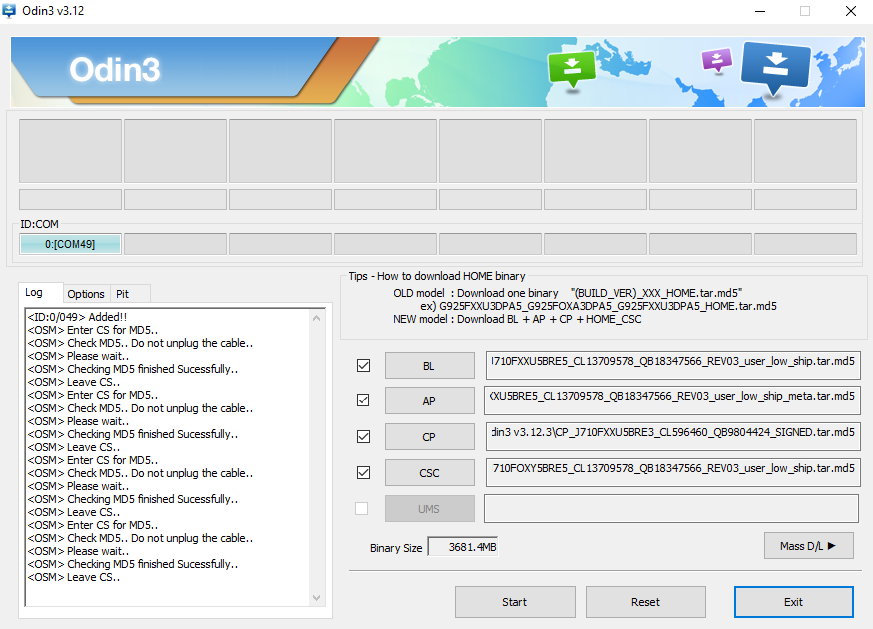

Le micrologiciel personnalisé peut être flashé sur les appareils mobiles Samsung à l'aide d'Odin. Différentes versions du programme ont leurs propres instructions pour faire clignoter les appareils mobiles.

Téléchargement du micrologiciel personnalisé sur votre appareil mobile Samsung SM-J710 à l'aide d'Odin3:

Les appareils mobiles équipés d'une puce MTK (par exemple, Meizu, Xiaomi, Lenovo, Fly, Elephone, Blackview, ZTE, Bluboo, Doogee, Oukitel, UMI et d'autres fabricants chinois), un micrologiciel personnalisé peut être flashé à l'aide de l'outil SP Flash [33] ...

Recommandation de sécurité: utilisez des appareils avec un chiffrement complet du disque ou par fichier, avec la version Android 9.0 et supérieure, avec des correctifs de sécurité datés de juillet 2020 et plus récents.

Méthode 29: récupération du code PIN à partir d'un fichier

Si un chercheur ne peut pas extraire un fichier contenant un code PIN ou un code graphique d'un appareil verrouillé, il peut essayer de récupérer le code stocké dans le fichier.

Par exemple, en utilisant Andriller, vous pouvez récupérer le code PIN stocké dans le fichier gesture.key.

Fragment de la fenêtre principale d'Andriller:

Un hachage peut être extrait du fichier contenant le mot de passe de l'image (gesture.key), qui peut être décodé à l'aide de tables arc-en-ciel en une séquence de nombres qui sont les valeurs du code d'image. Un exemple d'une telle extraction est donné dans Android Forensics: Cracking the Pattern Lock Protection [34].

La récupération d'un modèle graphique à partir du fichier gatekeeper.pattern.key est actuellement difficile, car il n'y a pas d'outils et de documents de recherche accessibles au public qui mettraient en évidence les approches d'analyse des données de ce fichier.

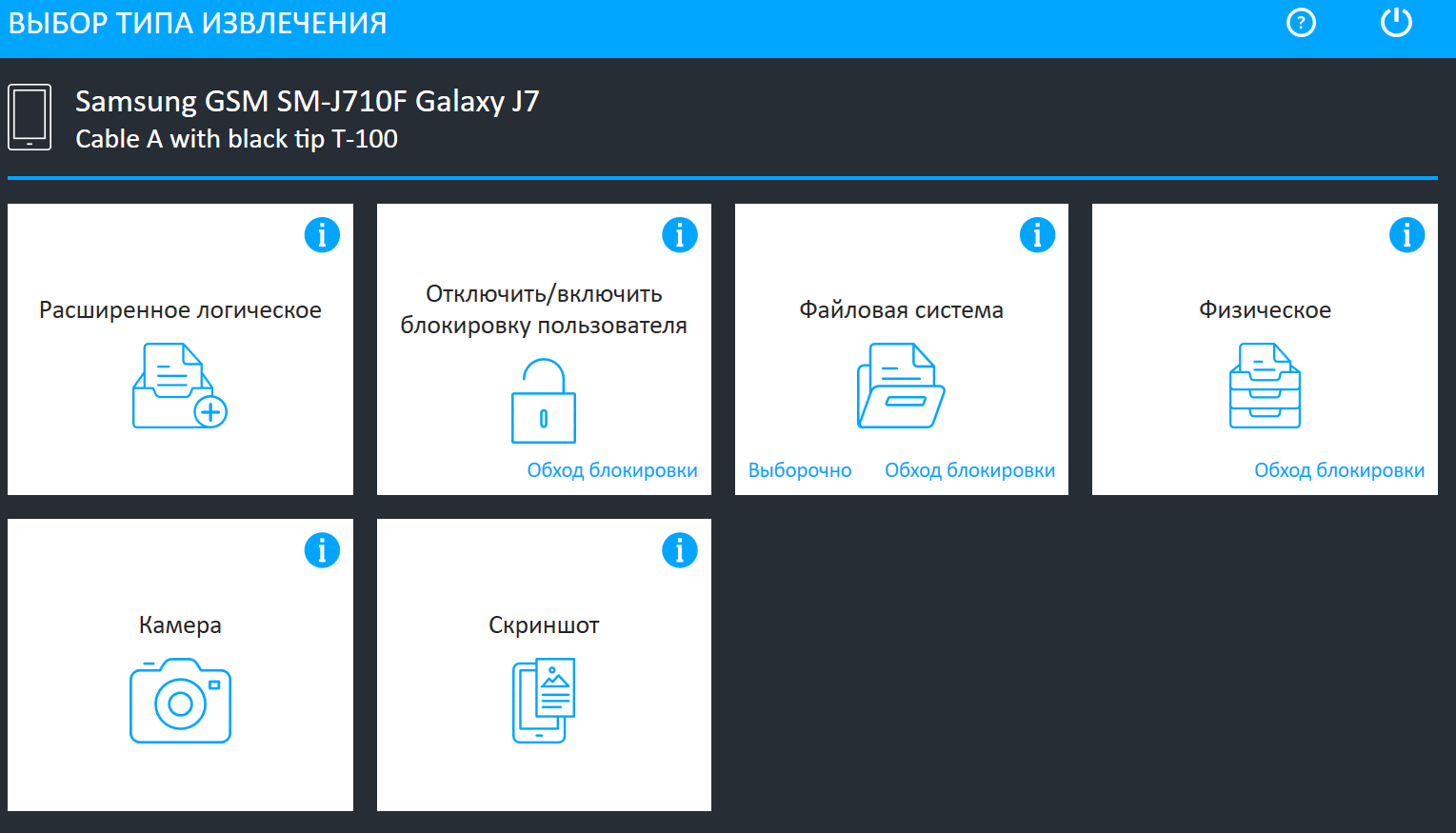

Méthode 30: utiliser des programmes spécialisés

À l'aide de programmes spécialisés (ou de systèmes matériels et logiciels - par exemple, UFED Premium, qui a été décrit ci-dessus), vous pouvez extraire le système de fichiers de l'appareil sous enquête, un vidage physique, et également supprimer (et après recherche - restaurer) le code de verrouillage de l'écran. L'illustration ci-dessous montre la fenêtre du programme UFED 4PC avec des options d'extraction pour Samsung SM-J710F. Il affiche l'intégralité des méthodes d'extraction disponibles pour le chercheur. UFED 4PC peut être considéré comme la version civile d'UFED Premium.

Ainsi, le chercheur peut désactiver / restaurer le verrouillage de l'écran sur le smartphone, ainsi qu'extraire le système de fichiers de l'appareil ou faire une copie complète de la mémoire de l'appareil en contournant le verrou.

Recommandation de protection: en règle générale, ces systèmes logiciels et matériels exploitent les vulnérabilités du chargeur de démarrage ou du processeur de l'appareil et ne sont pas disponibles pour l'utilisateur civil. Pour le moment, presque tous les Kirin, Exynos et les anciennes versions des processeurs Qualcomm sont vulnérables.

conclusions

Le smartphone est aujourd'hui la principale source de données sur la vie personnelle de son propriétaire. Conscients de cela, les fabricants d'appareils mobiles améliorent constamment la sécurité des données qui y sont stockées. D'un point de vue technique, la sécurité des appareils mobiles iOS et Android haut de gamme est à un niveau élevé. Même des dommages logiciels mineurs sur l'appareil peuvent entraîner une perte totale d'accès aux données de l'appareil.

La plupart des méthodes décrites ne concernent que les anciennes versions d'iOS et d'Android. Par exemple, à partir de la version 6.0, Android utilise le cryptage du système de fichiers et à partir d'iOS 11.4.1 - le mécanisme du mode restreint USB (un mécanisme de protection qui désactive tout échange de données via le port Lightning intégré à l'appareil).

La concurrence entre les fabricants d'appareils mobiles et les chercheurs cherchant à accéder aux données s'apparente à une compétition entre spécialistes du développement d'armures et de projectiles. Augmenter la sécurité des données stockées oblige les chercheurs à étudier plus en profondeur les mécanismes de protection des appareils mobiles, ce qui conduit à des curiosités. Un exemple est le développement de l'exploit Checkm8 pour les appareils Apple. Apple n'a cessé d'augmenter la sécurité de ses appareils mobiles, ce qui a entravé les activités des chercheurs. Une analyse approfondie des mécanismes de sécurité de ce fabricant a conduit à la découverte d'une vulnérabilité dans le BootROM, c'est-à-dire dans le code de l'appareil responsable du démarrage initial. heckm8 vous permet d'obtenir des droits de superutilisateur sur tous les appareils Apple sortis entre 2011 et 2017 (y compris tous les modèles de l'iPhone 4s à l'iPhone X),et pour toutes les versions existantes du système d'exploitation iOS. Cette vulnérabilité est irrécupérable: pour y remédier, Apple doit rappeler des millions d'appareils à travers le monde et remplacer le code BootROM qu'ils contiennent.

Les méthodes sociales pour déverrouiller les appareils mobiles continueront d'être pertinentes jusqu'à ce que les fabricants développent d'autres moyens d'identifier les propriétaires d'appareils qui empêchent l'utilisation de l'ingénierie sociale.

Si nous parlons de sécurité des appareils, au moment de la publication de l'article, des appareils relativement sûrs peuvent être considérés:

- Appareils basés sur des processeurs Apple A12 et A13 avec iOS 13.6.1 et un mot de passe de plus de 6 caractères.

- Appareils basés sur les processeurs Qualcomm 865 et 865+ avec Android 9.0 et supérieur avec des correctifs de sécurité datés de juillet 2020. Cela doit utiliser un mot de passe et ne pas utiliser le déverrouillage des photos et le capteur d'empreintes digitales basé sur l'appareil photo.

Sources

22. Introducing GrayKey

23. GrayKey – iPhone

24. UFED Premium

25. IP-BOX iPhone Password Unlock Tool

26. The Burner Breaker

27. . heckm8, iPhone

28. Team Pangu demonstrates an unpatchable SEP vulnerability at MOSEC

29. Oleg Davydov. Unlocking The Screen of an LG Android Smartphone with AT Modem Commands

30. Kevin Arrows. How to Delete Your Android Security PIN

31. |

32. / . settings.db sqlite3

33. SP Flash Tool

34. Android Forensics: Cracking the Pattern Lock Protection

23. GrayKey – iPhone

24. UFED Premium

25. IP-BOX iPhone Password Unlock Tool

26. The Burner Breaker

27. . heckm8, iPhone

28. Team Pangu demonstrates an unpatchable SEP vulnerability at MOSEC

29. Oleg Davydov. Unlocking The Screen of an LG Android Smartphone with AT Modem Commands

30. Kevin Arrows. How to Delete Your Android Security PIN

31. |

32. / . settings.db sqlite3

33. SP Flash Tool

34. Android Forensics: Cracking the Pattern Lock Protection

Un canal Telegram extrêmement actuel Group-IB t.me/Group_IB sur la sécurité de l'information, les pirates, les APT, les cyberattaques, les escrocs et les pirates. Enquêtes pas à pas, cas pratiques utilisant les technologies Group-IB et recommandations pour ne pas devenir victime. Relier!