Nous étudierons les risques numériques, leurs types et déterminerons comment nous en protéger. Considérez six solutions DRP (Digital Risk Protection) mondialement reconnues, comparez-les en termes de fonctionnalités et de prix, sur la base du tableau analytique ROI4CIO .

La nécessité d'une forte présence dans le monde en ligne pour le succès et la reconnaissance de votre marque est devenue une vérité commune. Et cela ne concerne pas seulement les plateformes artistiques, la gestion spirituelle des chaînes des politiciens et des entreprises mondiales. La vente au détail, la publicité et le support client se déplacent également vers l'espace en ligne. La transition vers le monde virtuel est devenue particulièrement pertinente avec l'introduction de la quarantaine dans de nombreux pays en relation avec la pandémie COVID-19.

Les efforts déployés pour accroître la portée de l'audience Internet et les campagnes en ligne réussies sont captivants par les résultats. Mais, malheureusement, plus votre présence en ligne est réussie et importante, plus il est dangereux d'oublier son côté d'ombre - les risques numériques. Après tout, l'interaction en ligne avec le public attire non seulement l'attention souhaitée - vous devenez visible pour toutes sortes d'attaquants: cybercriminels motivés financièrement, concurrents essayant de divulguer vos secrets, pirates.

Comprendre ce qui vous menace, comment créer une protection numérique et choisir la meilleure solution pour collecter des informations opérationnelles et des actions préventives contre les attaques aidera à protéger votre entreprise contre les menaces. Bien entendu, les méthodes varient en fonction de la taille et de l'échelle de l'organisation, mais il existe plusieurs concepts fondamentaux de protection contre les risques numériques qui peuvent guider la sélection des garanties.

Types de risques numériques

La protection numérique des risques est l'un des aspects d'un programme de gestion des informations sur les menaces. Considérez les éléments qui composent la catégorie de risque numérique.

Divulgation non autorisée

Comprend le vol ou la fuite de toute donnée confidentielle - les informations financières personnelles d'un client de détail ou le code source des propres produits d'une entreprise technologique.

Identifier les vulnérabilités

Les plateformes de commerce électronique, les forums criminels sur le dark web ou même le web ouvert sont de puissantes sources de risques. Une vulnérabilité identifiée par un groupe ou un individu qui ne peut pas l'influencer trouve son chemin vers quelqu'un qui le peut. Cela inclut la distribution d'exploits dans les attaques ciblées et non ciblées.

Problèmes de chaîne d'approvisionnement

Les partenaires commerciaux et tous les fournisseurs qui interagissent directement avec votre organisation ne suivent pas nécessairement les mêmes consignes de sécurité que vous.

Risques technologiques

Cette vaste catégorie comprend tous les risques qui doivent être pris en compte dans le traitement des technologies dont dépend une organisation. Cela comprend:

Infrastructure physique : d'innombrables processus industriels partiellement ou entièrement automatisés par des systèmes SCADA, DCS ou PLC. Malheureusement, l'automatisation ouvre des réseaux aux cyberattaques - un exemple en est l'attaque STUXNET qui a perturbé le programme nucléaire d'un pays tout entier.

infrastructure informatique: La source la plus courante de risque numérique, y compris toutes les vulnérabilités potentielles des logiciels et du matériel. Ces risques augmentent chaque jour en raison de la connexion à l'Internet des objets.

Présence publique sur Internet : les points de contact avec les clients et les organisations communautaires - médias sociaux, bulletins d'information par courrier électronique ou autres stratégies de marketing - sont des sources potentielles de risque.

Risque pour les employés

Même la serrure la plus sûre et la plus résistante aux effractions peut être facilement ouverte si vous avez la clé. Grâce aux efforts d'ingénierie sociale, à la gestion et à la manipulation des identités et aux attaques internes malveillantes d'employés mécontents, même le programme de cybersécurité le plus fiable peut être rapidement interrompu.

Dix cas d'utilisation pour la protection contre les risques numériques

Le paysage des menaces est en constante expansion, ce qui signifie que les équipes de cybersécurité sont de plus en plus obligées de travailler pour protéger les organisations. Nous avons rassemblé une douzaine d'études de cas pour démontrer la portée des services de protection contre les risques.

Détection du

phishing Le phishing est un problème insidieux, et les attaquants l'adorent car il est efficace. DRP comprend des mesures proactives qui identifient et arrêtent les attaques avant qu'elles ne causent des dommages. En suivant diverses mesures clés de phishing - domaines enregistrés, modifications des enregistrements MX et réputation DNS, la solution identifie les domaines malveillants et élimine rapidement les sites usurpés.

Hiérarchisation des vulnérabilités

La corrélation manuelle des données sur les menaces avec les vulnérabilités de votre organisation n'est plus réaliste. Trop de technologies utilisées, trop de données. DRP est une collection de vulnérabilités automatisée qui exploite les données de n'importe où. Ensuite, ces tableaux sont structurés en temps réel, vous permettant de voir ce qui présente le plus de risques.

Visibilité Darknet

Les attaquants sont intelligents et anonymes, mais toujours visibles. DRP surveille leurs activités sur Internet - comment ils repèrent les cibles, utilisent des outils suspects et collaborent avec d'autres pirates. Une solution DRP avancée comprend comment les cybercriminels pensent et comment les menaces évoluent, vous donnant la possibilité d'être proactif. En passant, la surveillance et le suivi de l'activité Web sur le darknet sont un élément clé de la manière dont les menaces sont généralement détectées et atténuées.

Protection de la marque

Vous avez passé beaucoup de temps et d'argent à développer et développer votre marque. Hélas, les hackers savent aussi à quel point il est précieux. La solution DRP est conçue pour analyser les sources externes à la recherche d'utilisations frauduleuses de votre marque. Il surveille vos domaines, adresses IP, applications mobiles et pages de réseaux sociaux pour identifier les intrus. Et lorsqu'une activité suspecte est détectée, il envoie instantanément des alertes dans toute votre organisation, marketing, conformité, informatique et sécurité.

Détection de fraude

Vous avez installé toutes sortes de défenses de périmètre - pare-feu, passerelles, IDS / IPS et systèmes de détection de logiciels malveillants, et vous avez peut-être même pris des mesures pour intégrer et renforcer ces systèmes. C'est super! Le problème est que les pirates informatiques contournent de toute façon cette protection en utilisant la fraude à la place. Par conséquent, la solution DRP doit surveiller les tentatives de création de sites de phishing ou de vente d'informations d'identification divulguées, d'informations sur les comptes bancaires de vos clients et employés. Les alertes instantanées en temps réel permettent d'éviter de telles actions avant qu'elles ne se produisent, ce qui permet aux entreprises d'économiser des millions de dollars chaque année.

Identification des applications mobiles malveillantes

Les appareils mobiles et les applications élargissent la portée de l'audience. Mais les attaquants ont peut-être déjà créé des applications mobiles malveillantes que votre équipe marketing ne suit probablement pas ou ne connaît probablement pas. DRP devrait vérifier divers magasins d'applications, à la fois légaux et piratés, pour détecter les applications suspectes et lancer leur fermeture. Cela est possible si la solution a des partenariats avec des magasins d'applications.

Protéger le leadership

Dans le passé, les cadres n'avaient besoin que de sécurité physique. Des alarmes et des sécurités sont installées dans les bureaux à cet effet, parfois des gardes du corps sont affectés à la direction générale. Les hauts fonctionnaires sont désormais confrontés à de graves menaces de cybersécurité. Il en va de même pour les investisseurs, les administrateurs et les conseillers. Le programme DRP doit analyser les sources en ligne pour trouver et arrêter les tentatives de falsification ou de compromission de leur identité et de leurs données.

Atténuation automatisée des menaces

Compte tenu de l'ampleur des menaces potentielles et du manque d'expertise pour les atténuer, l'automatisation du processus d'atténuation est essentielle. La solution doit transformer les données en informations et les informations en actions: bloquer et éliminer les menaces, réinitialiser les informations d'identification et créer des politiques de sécurité.

Surveillance des fuites et des données confidentielles La

protection des données des clients et de la propriété intellectuelle est essentielle. DRP recherche les informations d'identification volées et les données confidentielles, les mots de passe et notifie leur détection. La meilleure façon de garantir que DRP agit conformément aux informations d'identification à jour est d'intégrer la solution à Active Directory et Microsoft Exchange. Ainsi, lorsqu'une fuite est détectée, les informations d'identification actives seront réinitialisées.

Des tiers

Comme si la protection de vos propres systèmes n'était pas assez difficile, vous devez également vous soucier des sources externes, qui sont plus difficiles à contrôler. Ce sont les fournisseurs, partenaires et investisseurs qui font partie de votre empreinte numérique. Leur cyber-risque est également le vôtre. Par conséquent, le DRP doit évaluer les menaces auxquelles sont confrontés les tiers afin que vous puissiez gérer efficacement votre chaîne d'approvisionnement.

Pourquoi la protection contre les risques numériques est un investissement et non un coût

La protection contre les risques numériques est une stratégie défensive proactive. Il vous permet de contrer les menaces, d'éviter les coûts inutiles, d'améliorer l'efficacité et de récupérer les pertes. C'est dans ces quatre domaines que DRP offre un ROI. Regardons de plus près.

ROI 1: éviter les risques

Comme la plupart des autres éléments d'une stratégie de cybersécurité, l'investissement dans une solution doit être envisagé dans le contexte des coûts indésirables qu'une faille de sécurité peut entraîner. Mais ce n'est qu'une partie de l'avantage. L'un des aspects les plus précieux du DRP est la visualisation de la propre empreinte numérique d'une organisation - un élément essentiel pour protéger l'entreprise et la réputation.

ROI 2: réduction des coûts

Les solutions DRP automatisent de nombreuses tâches liées à la détection et à la surveillance des menaces numériques. La cyberdéfense autogérée sur le terrain ne couvre que partiellement ces tâches par rapport à des solutions spécialement conçues et constamment mises à jour. Les meilleurs services DRP couvrent également le Shadow IT (c'est-à-dire les domaines, applications ou appareils non autorisés créés ou utilisés sans en avertir le service informatique) et Forgotten IT (par exemple les anciennes pages de destination de site Web et le contenu archivé), ce qui permet des économies supplémentaires. ...

ROI 3: efficacité accrue

L'automatisation inhérente aux solutions d'atténuation des risques numériques identifie les vulnérabilités plus rapidement et plus facilement, augmentant ainsi l'efficacité des processus. L'identification et l'élimination de Shadow and Forgotten IT optimise davantage l'espace numérique de l'entreprise, économisant des ressources.

ROI 4: Génération de revenus

Les cyberattaques réussies, les e-mails de phishing et les faux sites pour une organisation ont un impact négatif direct sur les revenus et, bien sûr, ont un impact négatif sur la réputation. Les solutions d'atténuation des risques numériques aident également à atténuer ces risques, en aidant à identifier et à corriger rapidement les activités illégales ou menaçantes.

Méthodes de protection

Forrester identifie deux défis principaux pour toute organisation cherchant à réduire les risques numériques: premièrement, identifier les risques existants et, deuxièmement, les éliminer. Nous sommes d'accord avec vous - à première vue, les objectifs sont évidents. Mais en réalité, ils adoptent une certaine position sur la sécurité - plus proactive que la réponse aux incidents. Cette approche proactive intègre la protection contre les risques numériques dans une stratégie de renseignement sur les menaces.

L'idée n'est pas de construire un mur autour de la ville et de rester à l'écart de tout ce qui est indésirable, mais de se sentir en sécurité en marchant librement dans le monde où vous savez tout ce qui vous entoure.

Le rapport Forrester identifie également plusieurs qualités critiques inhérentes à une solution DRP:

- . . -, , .

- , . , , - ; , ; .

- - . — , . — , .

Après avoir examiné tous les avantages de la mise en œuvre de DRP et nous être familiarisés avec ce à quoi s'attendre de la solution, passons à la comparaison des six principaux produits entre eux. Jetons un bref coup d'œil aux fonctionnalités, caractéristiques, comparons sur la base du tableau analytique ROI4CIO par prix et paramètres: protection et vérification des adresses IP, URL, menaces de la catégorie TTP, sommes de hachage de fichiers, domaines, clés de registre, numéros de carte, numéros de téléphone, social les réseaux; protection des applications mobiles et de la marque; trouver des fuites de données; enrichissement des données (évaluation des menaces, marquage des menaces, informations supplémentaires); modes d'interaction; format de données.

Plateforme ZeroFOX

Avec un moteur de collecte de données mondial, une analyse basée sur l'IA et un système de correction automatisé, ZeroFOX protège contre les cybermenaces, les menaces de marque et physiques sur les médias sociaux et les plateformes numériques.

ZeroFOX, le leader du marché de la visibilité et de la sécurité numériques, protège les organisations d'aujourd'hui des risques numériques dynamiques et des risques physiques sur les plates-formes sociales, mobiles et Web.

ZeroFOX détecte et élimine les attaques de phishing ciblées, la compromission de compte, l'interception de données et les menaces de localisation. La technologie brevetée ZeroFOX SaaS traite et protège chaque jour des millions de messages et de comptes sur LinkedIn, Facebook, Slack, Twitter, Instagram, Pastebin, YouTube et les magasins d'applications mobiles.

Travailler avec la plate-forme commence par la mise en place d '«entités» - tout ce qui compte pour votre organisation sur les réseaux sociaux et les canaux numériques: marques, employés, dirigeants et VIP, produits, emplacements et pages d'entreprise. Les entités ont des sous-sections composées de profils, de noms, de mots-clés, d'images, de domaines, de hashtags et plus encore. La personnalisation d'entité contrôle où et comment ZeroFOX collecte les données. La personnalisation garantit également que vous ne voyez que les données pertinentes pour votre organisation.

Ensuite, vous déterminez quelle analyse est effectuée pour chaque entité en fonction des cas d'utilisation respectifs (par exemple, une marque aura des exigences différentes de celles d'un employé). Si des violations sont détectées, ZeroFOX envoie des alertes. Ils apparaissent dans un tableau filtrable trié par cote de risque, type de menace, horodatage ...

Grâce à un processus propriétaire, ZeroFOX travaille au nom du client pour signaler les contenus inappropriés sur les réseaux sociaux. Le produit envoie automatiquement les plaintes pour violations spécifiques directement au Centre de sécurité sociale pour suppression. En temps réel, il est possible de supprimer tout contenu inapproprié de vos pages d'entreprise.

Une mise à jour récente, ZeroFOX Enterprise Remote Workforce Protection, apporte la sécurité et l'intelligence aux menaces de plate-forme de collaboration qui manquent aux outils de cybersécurité traditionnels.

Évaluation du produit. Chef du service de sécurité, entreprise de stockage:

Il y a un besoin urgent de ZeroFOX car personne d'autre ne fait ce que fait cette décision. Travailler avec ZeroFOX nous a vraiment ouvert les yeux. Le meilleur compliment que je puisse faire est que le processus de travail avec la plate-forme correspond pleinement à la description déclarée, tout fonctionne.

L'interface est

l'adresse IP: oui

l'adresse URL: oui

Catégorie de menaces TTPS: oui

sommes de hachage des fichiers: oui

Domaine: Oui

Clés de registre: oui

Non-cartes: oui

Téléphones: oui

Indicateurs de réseautage social: oui

Protection des applications mobiles: oui

Protection de la marque : oui

Fuite de données: N / A

Enrichissement des données (évaluation des menaces, marquage des menaces, informations supplémentaires et autres informations supplémentaires): oui

Méthodes d'interaction: API

Format de données: JSON, STIX, TAXII

Prix: à partir de 390 $ par mois

Plateforme IntSights Threat Intelligence (TIP)

IntSights Threat Intelligence Platform (TIP) aide les organisations à centraliser les données de diverses sources d'informations pour maintenir les listes de blocage à jour.

IntSights révolutionne les opérations de cybersécurité en exploitant une plate-forme de défense contre les menaces externes complète pour neutraliser les cyberattaques. Les capacités de cyber-intelligence vous permettent de surveiller en permanence le profil numérique externe de l'entreprise sur le réseau et le dark net pour identifier les menaces émergentes et réagir de manière proactive.

La création d'un tel produit spécialisé de renseignement sur les menaces qui s'intègre à l'infrastructure de sécurité de base a fait d'IntSights l'une des entreprises de cybersécurité à la croissance la plus rapide au monde.

La plateforme IntSights Threat Intelligence (TIP) centralise et répertorie des milliers de sources de renseignement pour une enquête ordonnée et un blocage rapide des menaces. Les menaces sont hiérarchisées en termes de gravité en mettant en contexte les canaux de communication. IntSights fournit en outre des notifications, des alertes et des rapports spécialisés pour l'organisation.

Le tableau de bord d'investigation visualisé de la plateforme Threat Intelligence vous permet de surveiller et de gérer les campagnes associées aux actifs malveillants connus et de coordonner les actions de réponse. Pour la détection et la réponse internes, la plate-forme s'intègre aux systèmes de sécurité sur site tels que les pare-feu, les proxys Web et Active Directory, informant automatiquement les équipes de sécurité des menaces et des capacités de correction automatisées.

La possibilité de connecter ce qui se passe en dehors de l'organisation (sur Internet et le dark web) et ce qui se passe à l'intérieur de l'organisation (données internes provenant des dispositifs de sécurité, des réseaux, des systèmes, des appareils et des utilisateurs) élimine le besoin d'une formation approfondie et permet à toute l'équipe de sécurité de mieux comprendre processus.

. , SOC , Teva:

IntSights . , , , .

L'interface est

l'adresse IP: oui

l'adresse URL: oui

Catégorie de menaces TTPS: oui

sommes de hachage des fichiers: de N / A

Domaine: Oui

Clés de registre: de N / A

numéros de carte: oui

Téléphones: oui

Indicateurs de réseautage social: oui

Protection des applications mobiles : N / A

Protection de la marque: oui

Fuite de données: N / A

Enrichissement des données (évaluation des menaces, marquage des menaces, informations supplémentaires et autres informations supplémentaires): oui

Méthodes d'interaction: API

Format des données: N / A

Prix: à partir de 100000 $ par an

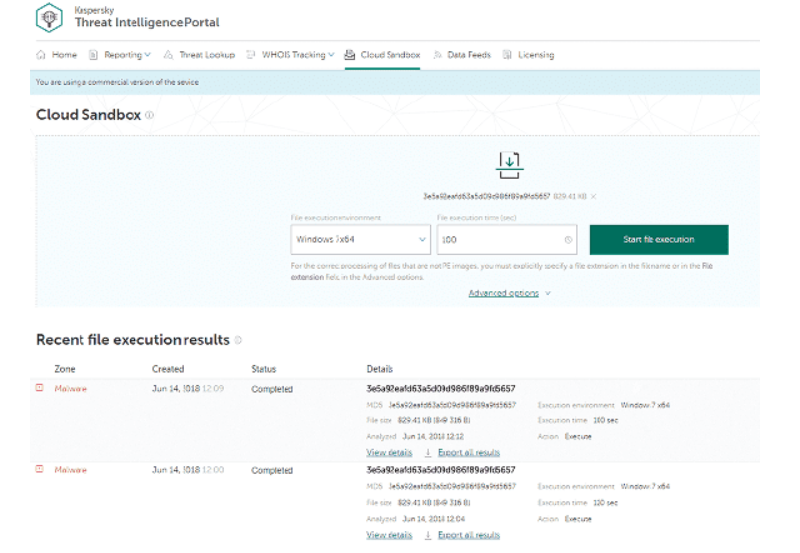

Kaspersky Threat Intelligence

Kaspersky Lab a développé le portail Kaspersky Threat Intelligence (KTI), qui permet d'accéder à toutes les connaissances accumulées au cours de 20 ans d'expérience de l'entreprise. Il fournit aux centres de sécurité les informations les plus à jour

sur les menaces.

Le service est disponible sur le portail Kaspersky Threat Intelligence, un point d'accès unique aux données sur les cyberattaques. Grâce à ce portail, les spécialistes SOC reçoivent non seulement des informations à jour sur les menaces, mais aussi un accès aux résultats de la recherche mondiale sur les sources d'attaques ciblées. Cela vous permet de hiérarchiser les signaux des systèmes internes concernant les menaces inconnues, en minimisant le temps de réponse aux incidents et en évitant toute compromission du système.

La solution effectue l'inventaire du réseau à l'aide de méthodes non intrusives, identifiant les composants critiques du périmètre réseau du client, tels que les services de gestion à distance, les services ouverts et mal configurés involontairement et les périphériques réseau. Une analyse spécialisée des services disponibles conduit à un classement des vulnérabilités et à une évaluation complète des risques basée sur de nombreux paramètres - une évaluation CVSS de base, la disponibilité d'exploits publics.

Le service comprend: des flux de données sur les menaces, des rapports sur les menaces personnalisés, des rapports de renseignements sur les menaces spécifiques à l'entreprise, des rapports sur les renseignements sur les menaces spécifiques au pays, des rapports sur les renseignements sur les menaces des institutions financières, des rapports sur les renseignements sur les menaces APT, un service de recherche sur les menaces, un service Cloud Sandbox, service CyberTrace.

Grâce à la collecte automatisée de données via des services d'hébergement de contenu en ligne, des forums publics, des réseaux sociaux, des canaux et des messagers, des forums et des communautés en ligne clandestins fermés, le service fournit des informations détaillées sur les comptes d'employés compromis, les fuites de données, les attaques planifiées ou discutées contre eux. organisations.

Les rapports Digital Footprint Intelligence mettent en évidence les cybercriminels non seulement contre un client, mais également contre les clients, les partenaires et l'infrastructure des fournisseurs, et fournissent un aperçu des malwares ou des attaques APT actuels dans la région et le secteur. Avec ces informations, le client peut regarder son entreprise du point de vue d'un attaquant et comprendre ce qu'il peut apprendre sur l'infrastructure informatique et les employés de l'entreprise.

. , :

Kaspersky Intelligence Reporting — , . , -. IOC .L'interface est

l'adresse IP: oui

l'adresse URL: oui

Catégorie de menaces TTPS: oui

sommes de hachage des fichiers: oui

Domaine: Oui

Clés de registre: Oui

Non-cartes: oui

Téléphones: de N / A

Indicateurs des réseaux sociaux: de N / A

Protection des applications mobiles : N / A

Protection de la marque: N / A

Fuites de données: N / A

Enrichissement des données (évaluation des menaces, marquage des menaces, informations supplémentaires et autres informations supplémentaires): oui

Méthodes d'interaction: https

Format de données: JSON, STIX, CSV, OpenIoC

Prix: à partir de 100000 $ par an

Informations sur les menaces du groupe IB

Group-IB Threat Intelligence est un service d'abonnement qui surveille, analyse et prédit les menaces pour les organisations, les partenaires et les clients.

Group-IB est le partenaire officiel d'Interpol, d'Europol et des services répressifs locaux. Avec plus de 15 ans d'expérience et des experts hautement qualifiés, Group-IB utilise sa propre infrastructure et son propre système externe de recherche de menaces. Collectant d'énormes quantités de données en temps réel, la plate-forme utilise des algorithmes propriétaires et l'apprentissage automatique pour corréler rapidement les données.

Les activités de recherche du Group-IB dans le domaine de la collecte de données affirment que la majorité des menaces dirigées contre le secteur financier proviennent de criminels russophones, ce qui est un domaine spécifique des activités de l'entreprise. L'objectif de la solution n'est pas basé sur la gestion des indicateurs de compromis, mais sur des informations sur qui est derrière chaque attaque.

La section Données compromises de la plate-forme affiche des éléments tels que la source, la menace, le domaine et les mules. Dans ce tableau de bord, les analystes peuvent voir dans quelle mesure certaines pages de phishing sont efficaces pour compromettre et à quoi ressemblait la page lorsqu'elle a été détectée.

Le bac à sable Group-IB est conçu pour émuler l'espace de travail d'une institution. Il estime le pourcentage du fichier qui est malveillant et renvoie une vidéo du comportement du fichier dans le bac à sable. Les analystes reçoivent également une brève description des capacités comportementales du fichier et de l'arborescence de processus pour montrer comment cela fonctionne.

La fonction Attacks récemment ajoutée fournit un graphique clair de toutes les intersections entre l'élément et d'autres domaines de la page de phishing d'origine, les adresses IP, les certificats SSL, les e-mails, les numéros de téléphone et les fichiers.

Advanced Threats permet aux analystes de traiter plus facilement la vaste quantité d'informations offertes en offrant un aperçu priorisé des cartes avec des descriptions, le calendrier des campagnes criminelles du début à la date et des informations sur les activités.

Évaluation du produit. Société financière d'Australie:

Des sources de données uniques et l'accès à des ressources propriétaires sont ce qui distingue Group-IB des autres fournisseurs. Une équipe d'analystes professionnels a dépassé nos attentes en réalisant rapidement des études sur mesure adaptées au contexte de la menace. La plateforme Threat Intelligence a été intégrée de manière transparente à notre système de sécurité.

L'interface est

l'adresse IP: oui

l'adresse URL: oui

Catégorie de menaces TTPS: oui

sommes de hachage des fichiers: oui

Domaine: Oui

Clés de registre: de N / A

numéros de carte: de N / A

Numéros de téléphone: de N / A

Indicateurs de réseautage social: oui

Protection applications mobiles: N / A

Protection de la marque: oui

Fuite de données: N / A

Enrichissement des données (évaluation des menaces, marquage des menaces, informations supplémentaires et autres informations supplémentaires): oui

Méthodes d'interaction: API

Format de données: STIX

Prix:à partir de 150000 $ par an

Recherche d'ombres numériques

Minimise les risques numériques en identifiant les expositions indésirables et en se protégeant contre les menaces externes. Détecte la perte de données, protège votre marque en ligne et réduit la surface d'attaque.

Digital Shadows est un fournisseur mondialement reconnu de solutions de suivi et de gestion des risques numériques d'une organisation, sur la plus large gamme de sources de données sur Internet et le dark web.

Le produit phare de l'entreprise, Digital Shadows SearchLight, combine l'analyse de données la plus complète du secteur avec des experts en sécurité de premier plan. SearchLight fournit des informations sur les menaces provenant de sources ouvertes, des réseaux sociaux. Les utilisateurs peuvent accéder à ces informations via l'API RESTful, les notifications par e-mail, les demandes et les résumés hebdomadaires des renseignements.

Pour identifier les dommages potentiels, la solution offre une immersion complète dans le dark web - il s'agit de la découverte de données d'entreprise confidentielles, de produits et d'autres actifs vendus sur le dark web. Les outils d'investigation et d'analyse utilisés fournissent les analyses nécessaires pour protéger les actifs et les données.

Avec une technologie brevetée et des outils d'analyse pour détecter les informations d'identification des employés compromises et les failles du réseau, vous pouvez trouver instantanément des fuites, des usurpations de domaine et des e-mails compromis.

L'écosystème basé sur le cloud de SearchLight lui permet de s'intégrer à d'autres plates-formes SIEM pour créer une appliance de sécurité complète.

Évaluation du produit. Norm Laudermilch, RSSI chez Sophos:

Digital Shadows , . , , , Sophos.

L'interface est

l'adresse IP: oui

l'adresse URL: oui

Catégorie de menaces TTPS: oui

sommes de hachage des fichiers: oui

Domaine: Oui

Clés de registre: Oui

Non-cartes: oui

Téléphones: oui

Indicateurs de réseautage social: oui

Protection des applications mobiles: oui

Protection de la marque : oui

Fuite de données: oui

Enrichissement des données (évaluation des menaces, marquage des menaces, informations supplémentaires et autres informations supplémentaires): oui

Méthodes d'interaction: API

Format de données: JSON, XML, STIX, CSV

Prix:à partir de 5600 $ par mois

RiskIQ Illuminate

La plateforme RiskIQ offre une visibilité, une compréhension et un contrôle des exploits, des attaques et automatise la détection des menaces externes pour se protéger contre les attaques ciblées.

RiskIQ est un autre leader de la gestion des menaces numériques qui fournit une détection, une intelligence et une correction complètes des menaces associées à la présence numérique d'une organisation sur le réseau. La vision et la mission de RiskIQ au cours des dix dernières années a été de capturer, corréler et analyser l'empreinte numérique des clients dans l'infrastructure Internet. Avec une solution de RiskIQ, vous bénéficiez d'une vue et d'un contrôle unifiés sur les menaces associées à Internet et aux réseaux sociaux, aux appareils mobiles.

La plateforme RiskIQ Illuminate bénéficie de la confiance de milliers d'analystes de sécurité, d'équipes de sécurité et de RSSI. Il est construit sur la base de l'ensemble de données le plus large pour une reconnaissance et une automatisation optimales de la cartographie, la surveillance des surfaces exposées aux attaques Internet, la réduction de l'impact des attaques et l'accélération de l'enquête sur les menaces externes.

Forte de 10 ans d'expérience avec les attaques Internet, la plate-forme mesure toutes les menaces - du dark web aux couches superficielles du réseau et même au monde physique. Illuminate génère les analyses dont vous avez besoin pour obtenir des alertes exploitables en temps réel.

Évaluation du produit. Robin Barnwell, responsable de la sécurité chez PBB IT Security Standard Bank:

, RiskIQ, , .

Interface d'

adresse IP: oui

URL: oui

Catégorie de menaces TTP: N / A Hachage de

fichiers : oui

Domaines: oui

Numéros de carte: oui

Numéros de téléphone: N / A

Indicateurs de réseaux sociaux: oui Protection des

applications mobiles: oui

Protection de la marque : oui

Fuite de données: oui

Enrichissement des données (évaluation des menaces, marquage des menaces, informations supplémentaires et autres informations supplémentaires): oui

Méthodes d'interaction: API

Format de données: JSON, XML, STIX, CSV

Prix: N / A

Auteur: Natalka Cech, pourROI4CIO