Comment fonctionnent les plates-formes d'analyse des informations sur les menaces et quelles fonctions sont fournies par les logiciels avancés de ce domaine; comparaison des produits sur la base du tableau analytique ROI4CIO .

L'augmentation folle du nombre de menaces avancées (APT) et l'augmentation de la quantité de données à traiter pour détecter les attaques rendent le travail des analystes de sécurité plus difficile chaque jour. Ces dernières années, le travail d'un ingénieur en sécurité de l'information a souvent consisté à passer manuellement au crible des centaines d'alertes pour tenter de détecter de réelles menaces. En raison des baies d'informations générées par les organisations, les équipes de recherche manuelle des menaces ne sont plus efficaces. Des ressources et des logiciels sont utilisés pour lutter contre ce problème, mais souvent l'introduction de nouveaux outils est entravée par l'intégration dans l'infrastructure de l'organisation.

La plateforme Threat Intelligence automatise et ajoute du contexte aux flux d'informations de base sur les menaces. Les flux sont des flux de données avec des indicateurs de compromission qui identifient une menace potentielle: hachages de fichiers malveillants, adresses IP et domaines associés à une activité criminelle. L'automatisation des processus libère une main-d'œuvre surchargée, fournit des analyses précises en temps réel pour répondre rapidement et avec précision aux menaces.

Des plates-formes de renseignement sur les menaces ont vu le jour en raison de la quantité de données disponibles - à la fois en interne et en externe - sur les menaces de sécurité informatique actuelles et émergentes. Les entreprises qui surveillent les menaces, telles que la mise à jour des produits antivirus, gèrent depuis de nombreuses années des bases de données mondiales sur les menaces, constituées d'agents logiciels s'exécutant sur des millions d'ordinateurs clients et d'autres appareils. Ces données, ainsi que les flux provenant d'autres sources, constituent des outils de plateforme.

Qu'est-ce qu'une plateforme Threat Intelligence?

Plateforme d'analyse des menaces ( Threat Intelligence Platform, le TIP ) - une solution logicielle utilisée par les organisations pour la détection, le blocage et la suppression des menaces à la sécurité de l'information. La plate-forme consolide plusieurs canaux de renseignement sur les menaces, se compare aux événements précédents et génère des alertes pour l'équipe de sécurité. Les TIP s'intègrent aux solutions SIEM (Security Information and Event Management) existantes et attribuent des valeurs aux alertes, en les hiérarchisant en fonction de l'urgence.

L'avantage de la plate-forme est la capacité des équipes de sécurité de l'information à partager en toute sécurité des informations sur la cybersécurité d'entreprise avec d'autres services et des experts en sécurité externes. Le système collecte et analyse les données sur les menaces, coordonnant les tactiques et les actions des parties prenantes. Lorsque l'équipe de sécurité détecte une menace, tous les services concernés sont impliqués dans l'enquête. Grâce à cette capacité à synchroniser les actions et à gérer les efforts, la plateforme est indispensable aux moments critiques.

Pourquoi avez-vous besoin d'une plateforme?

Contrairement aux films, où les pirates font du mal instantanément, dans la vie, les pirates peuvent se cacher sur votre réseau pendant une longue période. À cet égard, la sécurité passe de la protection et de la réponse aux actions préventives - non pas pour éliminer les conséquences d'une attaque, mais pour détecter et éliminer les menaces avant de causer des dommages. Considérez les tâches que la plate-forme effectue.

Automatisation des tâches de routine et gain de temps

Une récente enquête du Ponemon Institute auprès du personnel de sécurité informatique a révélé que 84% des personnes interrogées estiment que les renseignements sur les menaces devraient être au cœur de systèmes de sécurité solides. Selon le schéma SI traditionnel, les équipes effectuent une recherche itérative sur les alarmes pour distinguer les menaces réelles des faux positifs. Alors que la plate-forme fournit aux équipes des informations déjà enrichies pour déterminer le type et la gravité de la menace, rejetant automatiquement les fausses alertes.

Amélioration de la précision de vos renseignements sur les menaces

L'une des raisons pour lesquelles les gens réussissent mal les tâches répétitives et routinières est qu'à un moment donné, leurs yeux deviennent flous et finalement une erreur de traitement se produit. La plate-forme élimine la probabilité de telles erreurs.

Recherche de vos propres vulnérabilités

Souvent, les équipes de sécurité sont plus concernées par les menaces externes que par les menaces internes. TIP recherche les vulnérabilités et avertit des faiblesses de votre infrastructure informatique et de votre écosystème tiers, contribuant ainsi à remédier de manière proactive aux faiblesses et à renforcer le système.

Accélération du traitement des données Les

processus de traitement manuel des données sont laborieux et prennent du temps. Cela devient un facteur décisif lors d'une attaque, lorsqu'une réaction instantanée est nécessaire pour contenir une percée.

Assurer une réponse cohérente aux menaces

La plateforme automatisée fournit des informations de sécurité pertinentes à toutes les personnes impliquées dans le processus de cyberdéfense de l'entreprise. Cela signifie que toute l'équipe reçoit les informations nécessaires en même temps, la stratégie et les processus de sécurité seront coordonnés.

Principe d'opération

Les plates-formes de renseignement sur les menaces remplissent trois fonctions principales:

- L'agrégation est un ensemble de canaux par lesquels les informations sur les menaces sont transmises à un flux centralisé.

- Analyse - traitement des données à l'aide d'indicateurs pour identifier et identifier les menaces de sécurité.

- Action: informez les équipes de réponse aux incidents des données sur les menaces.

Ces fonctions sont mises en œuvre par la plateforme grâce à l'automatisation du flux de travail de l'ensemble du cycle de vie du système de sécurité. Étapes liées au cycle de vie de la sécurité des renseignements sur les menaces:

collecte de

données de synthèse à partir de plusieurs canaux, notamment STIX, XML, JSON, OpenIOC. Il est important d'inclure des données provenant de sources internes telles que des blogs et des sources externes telles qu'Internet et le dark web. Plus les flux sont profonds et meilleurs, plus la plate-forme est efficace.

Corrélation Le

processus TIP automatisé trie et organise les données à l'aide de métadonnées de balise et supprime les informations non pertinentes ou redondantes. Ensuite, il y a une comparaison avec les informations supervisées, les modèles et les correspondances sont trouvés pour détecter les menaces.

Contextualisation

Le contexte est un paramètre clé de l'intelligence des menaces. Sans elle, il est facile de confondre une anomalie avec une menace, et vice versa, d'ignorer la menace réelle. À ce stade, TIP fournit un contexte aux données triées pour éliminer les faux positifs en ajoutant des spécifications - adresses IP, listes de blocage de réseau et de domaine, fournissant aux équipes autant d'informations que possible sur une menace potentielle.

Analyse des menaces

TIP analyse les indicateurs de menace en temps réel pour les relations de données. De plus, ces informations peuvent être «mises en circulation» par les analystes de sécurité pour trouver des menaces cachées.

L'intégration

Les plates-formes de renseignement sur les menaces s'intègrent aux outils de sécurité utilisés par l'organisation pour maximiser le flux d'informations. A ce stade, la plateforme transfère les données collectées et analysées aux services appropriés pour traitement.

Lorsque la plate-forme détecte une menace, un avertissement est envoyé au groupe de sécurité des informations concernant la nécessité de lancer une réponse aux incidents.

Action Une

plateforme efficace de renseignement sur les menaces est réactive. Les TIP intégrés s'associent aux centres de compensation et d'analyse de l'information (ISAC) et aux organisations de partage et d'analyse de l'information (ISAO) pour leur fournir les informations dont ils ont besoin pour développer des outils et des applications de sécurité.

Modèles de livraison des fournisseurs

Les fournisseurs de services de renseignement sur les menaces sont des nouveaux venus dans le secteur de la sécurité, de sorte que les types de services fournis varient encore beaucoup.

Certains de ces services ne fournissent que des flux sans faux positifs. Les services payants les plus courants fournissent des flux agrégés et corrélés (deux ou plus), des alertes personnalisées et des alertes spécifiques au paysage des risques du client.

Un autre type de service de renseignement sur les menaces regroupe et corrèle les données et incorpore automatiquement les informations dans les dispositifs de sécurité - pare-feu, gestion des informations et des événements de sécurité, évaluations des menaces du secteur et conseil en sécurité.

Chaque type de plate-forme de renseignement sur les menaces est disponible sur la base d'un abonnement, généralement à deux ou trois niveaux de tarification, et fournie via le cloud, ou plus rarement sur site ou hybride.

En raison du coût élevé de ces plates-formes, ainsi que du besoin d'équipement pour un déploiement local, ces services sont désormais destinés aux grandes organisations et entreprises. Cependant, à mesure que les services cloud se développent dans les segments de marché inférieurs, les outils de renseignement sur les menaces deviendront également plus disponibles.

Le coût des plates-formes varie autant que le coût des services de renseignement sur les menaces eux-mêmes. Les liaisons de données à elles seules peuvent coûter des milliers de dollars par mois, mais les coûts associés comprennent le coût de la maintenance d'un centre d'opérations de sécurité 24h / 24 et 7j / 7, composé de techniciens et d'analystes. En comparaison, les services de sécurité gérés coûtent généralement des dizaines de milliers de dollars par mois. Les services les moins chers nécessitent plus de temps humain et d'efforts de la part du client.

Étant donné que les services de renseignement sur les menaces sont très différents les uns des autres, le principal défi dans le choix est de comprendre comment les informations seront utilisées et de disposer du personnel nécessaire pour utiliser correctement ce service.

Nous avons comparé six plates-formes de renseignement sur les menaces ROI4CIO basées sur les caractéristiques suivantes:

- propres fournisseurs d'aliments ou centres d'analyse de prétraitement des aliments;

- nombre de fournisseurs d'aliments prêts à l'emploi; moyens pris en charge de recevoir des aliments;

- la possibilité d'enrichir les données de sources externes (par exemple - WHOis, PassiveDNS, VirusTotal, etc.);

- rechercher des correspondances dans les événements SIEM;

- réponse directe aux incidents grâce à l'intégration avec des systèmes de sécurité de l'information tiers;

- réponse aux incidents à l'aide d'algorithmes complexes (playbooks);

- la capacité d'intégration via l'API REST;

- la possibilité de créer un graphique des liens entre les objets de fil et les artefacts internes.

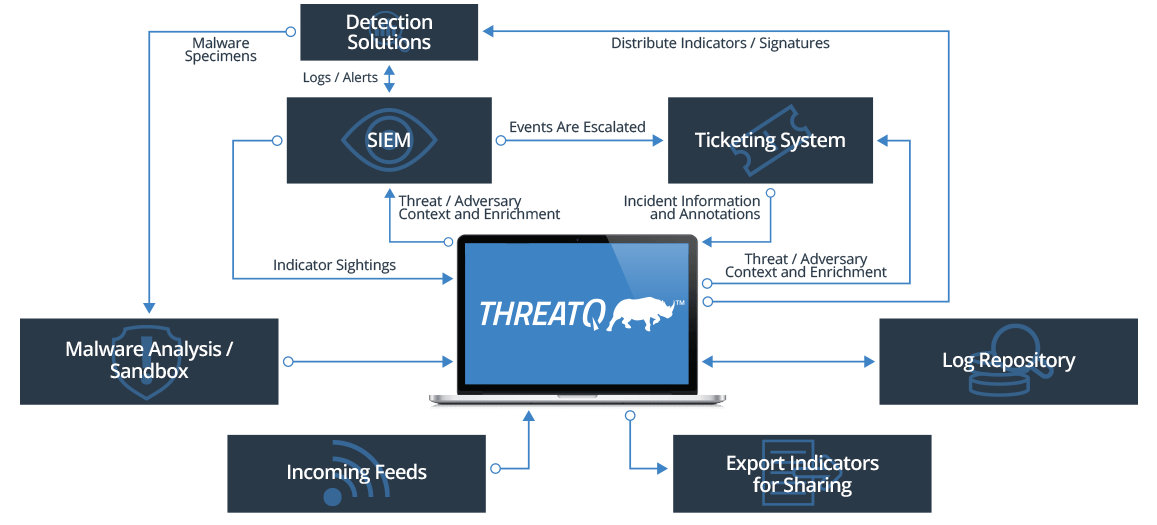

ThreatQ par ThreatQuotinet

ThreatQ est une plate-forme de renseignements sur les menaces ouverte et extensible qui fournit aux équipes de sécurité le contexte et la personnalisation avancée dont elles ont besoin pour améliorer la sécurité et mener à bien des opérations d'atténuation et de gestion des menaces.

Le produit de ThreatQuotient, une société de sécurité numérique fondée en 2013, hiérarchise les menaces et automatise les processus pour soutenir la prise de décision tout en tirant le meilleur parti des ressources limitées. L'entreprise se spécialise dans la réponse aux incidents, la recherche de menaces, l'anti-hameçonnage, le tri des alertes et la gestion des vulnérabilités.

ThreatQ Platform est la solution phare de ThreatQuotient. La plate-forme offre aux analystes SOC, aux spécialistes de la réponse aux incidents et aux analystes de la flexibilité, de la visibilité et du contrôle en fournissant du contexte et en gardant les données à jour.

Fonctionnement

La solution Solution Threat Library est un référentiel central de renseignements sur les menaces externes qui est enrichi et enrichi de données internes sur les menaces et les événements pour des informations à jour et contextuelles adaptées à votre environnement d'entreprise unique.

Grâce à la bibliothèque de menaces intégrée, à l'Adaptive Workbench, à Open Exchange et aux enquêtes ThreatQ, les analystes de menaces peuvent détecter, enquêter et agir plus rapidement que le centre des opérations de sécurité.

ThreatQ travaille avec vos processus et technologies existants pour améliorer l'efficacité de votre infrastructure existante - la plate-forme donne aux clients un meilleur aperçu de leurs ressources de sécurité. La bibliothèque Open Exchange ThreatQ ajoute de la valeur aux investissements de sécurité existants avec des interfaces standard et des SDK / API pour la personnalisation, les outils, les commandes et l'intégration des flux de travail. Caractéristiques de l'

interface Propres fournisseurs d'aliments / centres d'analyse de prétraitement des aliments: présent Nombre de fournisseurs d'aliments prêts à l'emploi : 100+ Méthodes de réception des aliments prises en charge: CSV, JSON Possibilité d'enrichir les données de sources externes (par exemple - WHOis, PassiveDNS, VirusTotal, etc. .):

présent

Recherche de correspondances dans les événements SIEM: présent

Réponse directe aux incidents par intégration avec des systèmes de sécurité de l'information tiers: présent

Réponse aux incidents à l'aide d'algorithmes complexes (playbooks): présent

Possibilité d'intégration via l'API REST: présent

Possibilité de construire un graphique des liens entre les objets de fil et les artefacts internes : présent

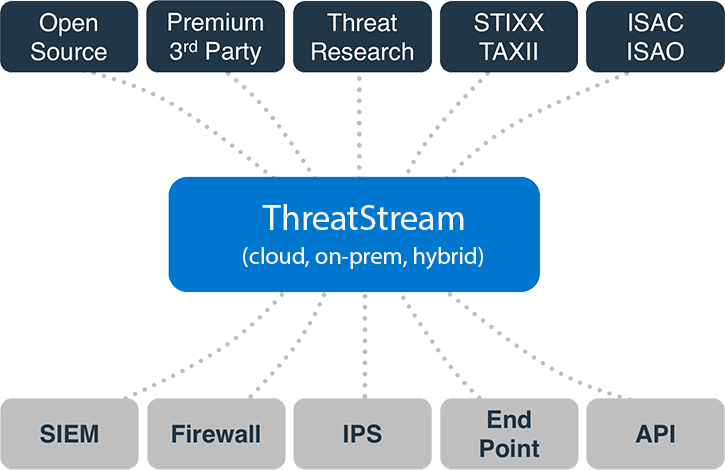

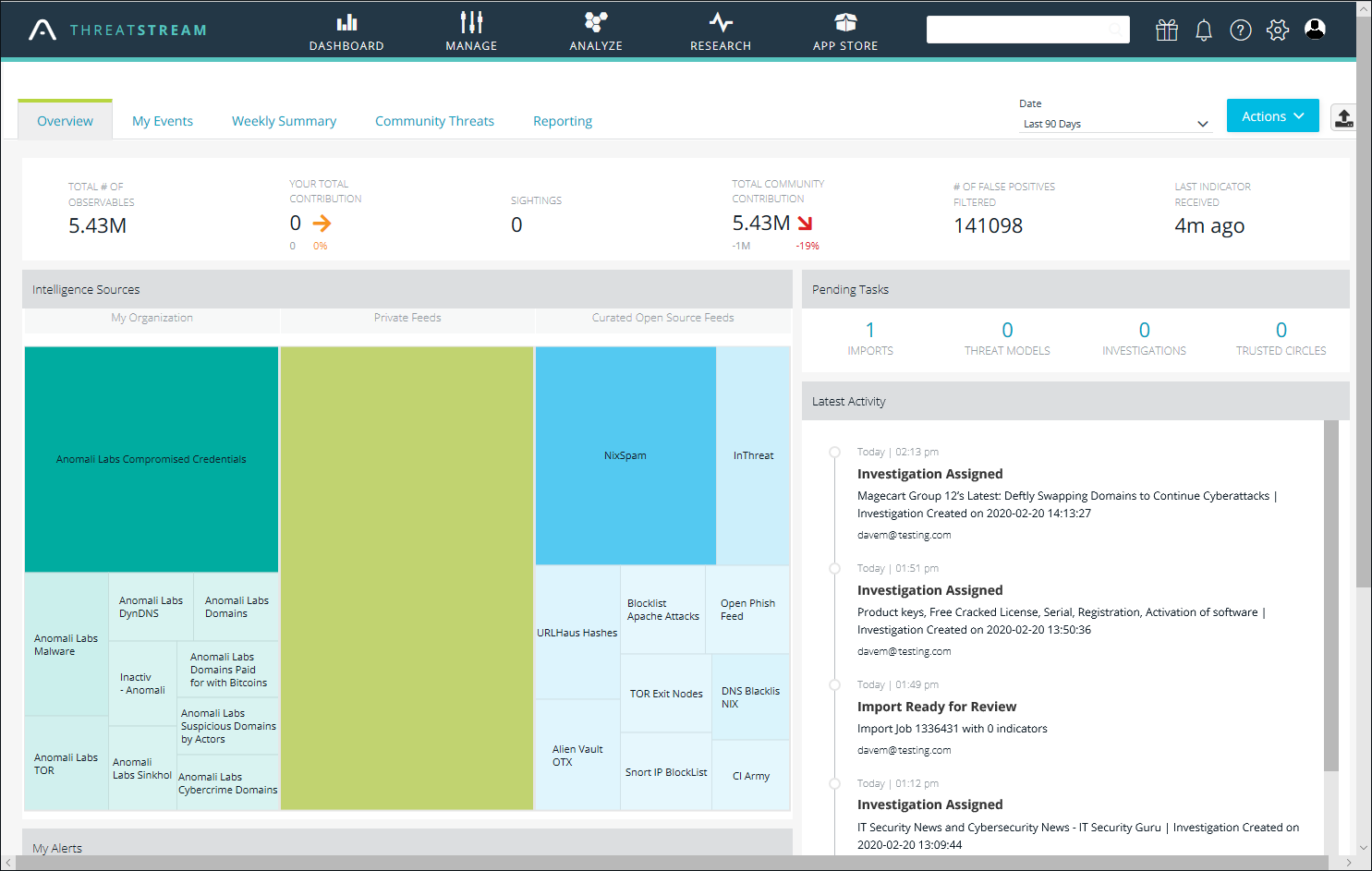

ThreatStream par Anomali

Anomali s'intègre à SIEM et à d'autres sources de journaux, en maintenant la visibilité historique sans duplication de journaux. Les données historiques sont constamment analysées, comparées aux données de menaces nouvelles et existantes pour identifier les signes de violations.

Anomali ThreatStream est une plateforme SaaS de renseignements sur les menaces qui peut également être déployée localement en tant que machine virtuelle. L'outil comprend plus de 140 canaux open source et facilite l'inclusion de canaux commerciaux via l'App Store Anomali.

Une caractéristique clé de la plate-forme ThreatStream est le tableau de bord d'investigation, qui est utilisé pour plonger dans les menaces qui vous intéressent. Ici, vous pouvez facilement créer de nouvelles enquêtes lorsque vous ajoutez les observables souhaités - affectez-les simplement à un utilisateur ou à un groupe de travail et, si nécessaire, utilisez l'intégration ThreatStream avec ServiceNow pour attribuer un ticket.

Schéma de travail

ThreatStream comprend un bac à sable intégré qui vous permet de télécharger et d'analyser des fichiers. Vous pouvez également importer des rapports de renseignement ou des listes IoC. Le produit s'intègre à de nombreux SIEM populaires, comprend une fonction de gestion de cas pour attribuer des tâches de recherche, prend en charge le flux de travail d'un analyste et vous permet de collaborer avec des partenaires de confiance. Avec ThreatStream Link, les données peuvent être échangées directement avec les appareils de l'entreprise.

En plus des indicateurs de surveillance propriétaires, la plateforme prend des flux et les enrichit avec des informations provenant de ses propres sources, visualisant les informations et les décomposant en composants pour une meilleure compréhension.

Les rapports d'enquête sont publiés au format STIX, Kill Chain ou Diamond. La plate-forme s'intègre à Splunk, fournissant des outils utiles supplémentaires. Caractéristiques de l'

interface Propres fournisseurs d'aliments / centres d'analyse de prétraitement des aliments: présent Nombre de fournisseurs d'aliments prêts à l'emploi : 100+ Méthodes de réception des aliments prises en charge: CSV, JSON, HTTP Possibilité d'enrichir les données de sources externes (par exemple - WHOis, PassiveDNS, VirusTotal et autres): présent Recherche de correspondances dans les événements SIEM: présent Réponse directe aux incidents par intégration à des systèmes de sécurité de l'information tiers: présent

Réagir aux incidents à l'aide d'algorithmes complexes (playbooks): N / A

Possibilité d'intégration API REST: présent

Possibilité de construire un graphe de liens d'objets de fil et d'artefacts internes: présent

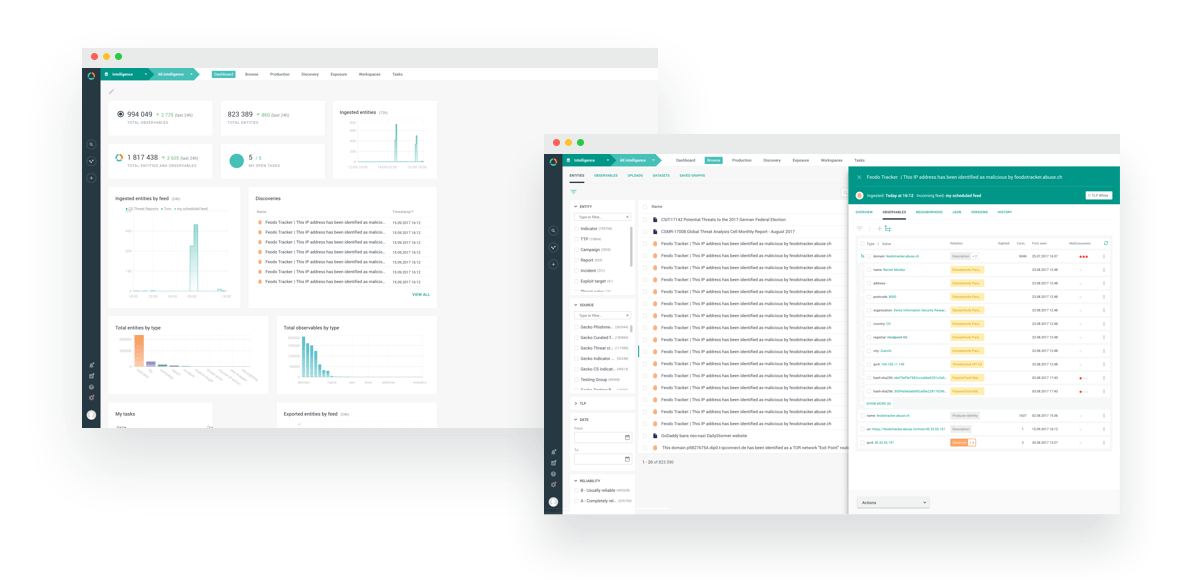

Plateforme EclecticIQ

EclecticIQ est une plate-forme qui permet aux analystes de mener des enquêtes plus rapides, meilleures et plus approfondies tout en diffusant des informations à la vitesse de la machine.

La plate-forme EclecticIQ traite les données sur les menaces structurées et non structurées provenant de sources ouvertes, de partenaires industriels et de ressources internes, qui sont combinées dans un seul tableau de bord. La plateforme peut être déployée à la fois dans le cloud et sur site.

EclecticIQ n'utilise pas de méthode de collecte de données. Au lieu de cela, la société emploie une équipe d'analystes qui enquêtent en permanence sur les menaces pour rassembler toutes les informations dans un format structuré et offrir un aperçu complet avec des solutions pratiques.

Schéma de travail

La solution est à la fois une plateforme de consommation et de production. Ici, les analystes peuvent créer un espace de travail pour un incident individuel, qui contiendra toutes les enquêtes qui y sont liées. Une fois terminé, l'organisation peut archiver l'espace de travail et le réactiver si l'incident se reproduit.

Les équipes de sécurité peuvent configurer des alertes de découverte pour accompagner l'émergence de menaces actuellement surveillées. Il régule également le paramétrage des alertes pour rechercher des entités spécifiques (familles de malwares, acteurs de la menace, etc.) et la signalisation de toute variante de menace entrante liée à ces entités.

La fonctionnalité Générateur de rapports illustre l'environnement de production EclecticIQ. Il peut créer des rapports basés sur des options spécifiques et les analystes peuvent facilement ajouter des informations et du contexte au rapport. La solution utilise TLP pour empêcher la diffusion d'informations en dehors de la plateforme. Caractéristiques de l'

interface Propres fournisseurs d'aliments / groupes de réflexion sur le prétraitement des aliments: présent Nombre de fournisseurs d'aliments prêts à l'emploi : 20-100 Modes de réception des aliments pris en charge: CSV, JSON, HTTP Possibilité d'enrichir les données de sources externes (par exemple - WHOis, PassiveDNS, VirusTotal, etc.): présent Recherche de correspondances dans les événements SIEM: présent

Réponse directe aux incidents par intégration avec des systèmes de sécurité de l'information tiers: présent

Réponse aux incidents à l'aide d'algorithmes complexes (playbooks): N / A

Possibilité d'intégration via l'API REST: présent

Possibilité de construire un graphique des liens entre les objets de fil et les artefacts internes: présent

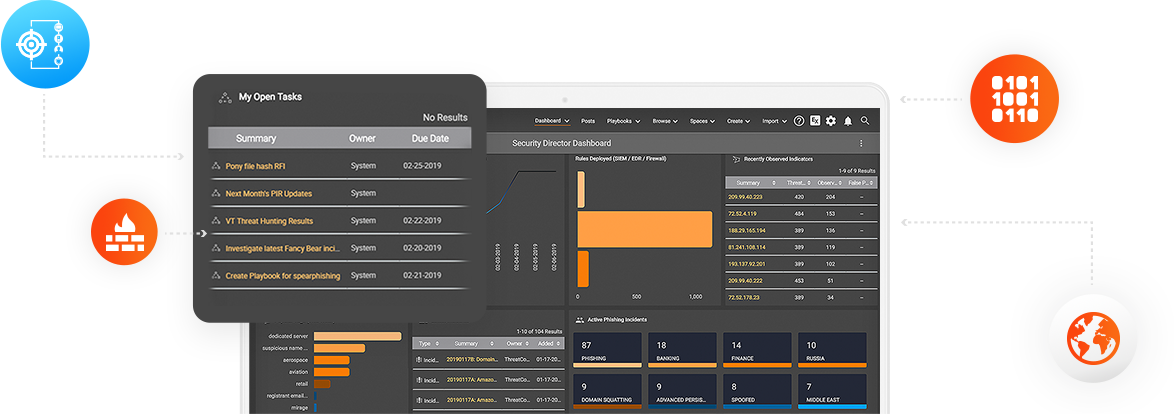

Plateforme ThreatConnect

La plate-forme ThreatConnect a été conçue pour comprendre l'état d'esprit des adversaires, automatiser les flux de travail et atténuer les menaces à l'aide de l'intelligence. ThreatConnect propose une suite de produits reposant sur une plateforme analytique automatisée.

La plate-forme ThreatConnect offre la possibilité d'automatiser l'agrégation des sources de renseignements sur les menaces, libérant ainsi les équipes de la tâche de routine de collecte de données. En s'appuyant sur ses capacités d'agrégation de données, ThreatConnect s'intègre à une variété d'outils et de services analytiques pour rationaliser et automatiser davantage le travail d'équipe. Le déploiement sur le cloud ou sur site est disponible. Il existe une option d'orchestration pour ceux qui cherchent à déployer un système dans plusieurs environnements.

Schéma de travail

ThreatConnect Research Group - Des analystes de cybersécurité de renommée mondiale qui fournissent continuellement de nouvelles informations. Le groupe comprend les meilleurs analystes de l'industrie issus des agences de renseignement et des cercles analytiques les plus informés. Ils conservent une source d'informations, TC Identify, qui fournit des informations vérifiées sur les menaces à partir de plus de 100 sources ouvertes et des données en crowdsourcing provenant de dizaines de communautés.

ThreatConnect permet aux équipes de sécurité de créer et de personnaliser des tableaux de bord pour des besoins spécifiques, tandis que le tableau de bord principal fournit une visualisation rapide des mesures récemment observées et des sujets de tendance.

Le panneau Playbook de la plate-forme fournit des centaines d'options d'application pour automatiser le traitement de presque toutes les actions. Les clients peuvent créer leurs propres applications ou modifier celles existantes. La plate-forme prend en charge un filtrage sophistiqué avec des balises pour classer les éléments par comportement, géographie et une gamme d'autres caractéristiques. Les analystes ont accès à la collaboration dans la page de détails du rapport d'incident.

La plate-forme prend en charge plusieurs intégrations SIEM, notamment Splunk, créant une communication bidirectionnelle entre ThreatConnect et Splunk, de sorte que les informations sur les menaces sont directement transmises à Splunk, où les équipes peuvent consulter les résumés des menaces et d'autres informations. Caractéristiques de l'

interface Propres fournisseurs d'aliments / groupes de réflexion sur le prétraitement des aliments:

présent

Nombre de fournisseurs de flux prêts à l'emploi : plus de 100

modes de réception des flux pris en charge: CSV, JSON, HTTP

Possibilité d'enrichir les données de sources externes (par exemple - WHOis, PassiveDNS, VirusTotal, etc.): présent

Recherche de correspondances dans les événements SIEM: présent

Direct réponse aux incidents par intégration avec des systèmes de sécurité de l'information tiers: présent Réponse aux incidents à l'

aide d'algorithmes complexes (playbooks): N / A

Possibilité d'intégration via l'API REST: présent

Possibilité de construire un graphique des liens entre les objets de flux et les artefacts internes: présent

Plateforme Threat Intelligence par R-Vision

R-Vision TIP est une plate-forme qui vous permet d'automatiser la collecte d'indicateurs de compromission à partir de canaux d'échange gratuits et commerciaux, de les traiter, de les enrichir d'informations et de les utiliser dans les systèmes de sécurité internes pour une détection rapide des menaces et des enquêtes sur les incidents.

R-Vision est un développeur russe de systèmes de cybersécurité qui, depuis 2011, développe des solutions et des services pour contrer les cybermenaces actuelles et assurer une gestion fiable de la sécurité des informations.

La plateforme de l'entreprise, R-Vision TIP, permet la collecte automatique, la normalisation et l'enrichissement d'indicateurs de compromission, le transfert des données traitées vers des mesures de sécurité internes, la recherche et la détection d'indicateurs dans l'infrastructure de l'organisation à l'aide de capteurs.

Les sources d'informations prises en charge sur les menaces comprennent les données de FinCERT de la Banque centrale de la Fédération de Russie, Kaspersky, Group-IB, IBM X-Force Exchange, AT&T Cybersecurity. Un ensemble de capteurs permet à la plateforme de surveiller en temps réel, de rechercher rétrospectivement des traces d'activité malveillante dans l'infrastructure de l'organisation et d'avertir les analystes de sécurité en cas de risque.

R-Vision TIP simplifie le travail avec les données sur les menaces en collectant, normalisant et stockant les données de nombreuses sources dans une seule base de données, facilite l'identification des menaces cachées en surveillant les indicateurs pertinents dans les requêtes SIEM, syslog et DNS à l'aide de capteurs.

Schéma de travail

TIP vous permet de bloquer les menaces à temps en téléchargeant automatiquement les données traitées directement vers les défenses internes. Le prétraitement réduit le nombre de faux positifs qui se produisent lors de l'utilisation de données brutes. Prend en charge le téléchargement automatique des indicateurs vers les équipements Cisco, PaloAlto Networks, Check Point.

La plateforme R-Vision Threat Intelligence vous permet de mettre en œuvre et d'automatiser le scénario requis pour travailler avec des indicateurs. Le scénario peut inclure l'enrichissement, la détection, la distribution à la protection, la notification.

La nouvelle version du produit introduit l'outil graphique de liens. Il affiche la relation d'un indicateur malveillant avec d'autres entités, affichant une représentation visuelle de la menace. Le graphique contient des outils de mise à l'échelle, de filtrage et de regroupement des objets par divers attributs. Caractéristiques de l'

interface Propres fournisseurs d'aliments / centres d'analyse des aliments: N / A Nombre de fournisseurs d'aliments prêts à l'emploi : 20-100 Modes de réception des aliments pris en charge: CSV, JSON, HTTP Possibilité d'enrichir les données de sources externes (par exemple - WHOis, PassiveDNS, VirusTotal, etc.): présent Recherche de correspondances dans les événements SIEM: présent

Réponse directe aux incidents grâce à l'intégration avec des systèmes de sécurité de l'information tiers: présent

Réponse aux incidents à l'aide d'algorithmes complexes (playbooks): N / A

Possibilité d'intégration via l'API REST: présent

Possibilité de construire un graphique des liens entre les objets de flux et les artefacts internes: N / A

——

Natalka Chech pour ROI4CIO