L'infrastructure informatique d'entreprise moderne se compose de nombreux systèmes et composants. Et les suivre individuellement peut être assez difficile - plus l'entreprise est grande, plus ces tâches sont lourdes. Mais il existe des outils qui collectent en un seul endroit des rapports sur le fonctionnement de toute l'infrastructure de l'entreprise - les systèmes SIEM (Security information and event management). Découvrez le meilleur de ces produits selon les experts Gartner dans notre revue, et découvrez les principales fonctionnalités de notre tableau de comparaison .

En un mot, la technologie SIEM donne aux administrateurs un aperçu de ce qui se passe sur le réseau. Ces systèmes fournissent une analyse en temps réel des événements de sécurité, ainsi que de l'activité des appareils et des utilisateurs, ce qui vous permet d'y répondre avant que des dommages importants ne soient causés.

Les programmes SIEM collectent des informations sur les serveurs, les contrôleurs de domaine, les pare-feu et de nombreux autres périphériques réseau et les fournissent sous la forme de rapports faciles à utiliser. Ces données ne sont pas nécessairement liées à la sécurité. Avec leur aide, par exemple, vous pouvez comprendre le fonctionnement de l'infrastructure réseau et élaborer un plan pour son optimisation. Mais l'essentiel, bien sûr, est la détection des lacunes potentielles, ainsi que la localisation et l'élimination des menaces existantes. Ces données sont fournies par la collecte et l'agrégation des données du journal des périphériques réseau.

Une fois les informations collectées (cette procédure se déroule automatiquement à des intervalles spécifiés), les événements sont identifiés et classés. Puis (encore une fois, conformément aux paramètres spécifiés) des alertes sont envoyées indiquant que certaines actions de l'équipement, des programmes ou des utilisateurs peuvent être des problèmes de sécurité potentiels.

Quelles opportunités s'ouvrent?

SIEM aide à résoudre une variété de problèmes. Parmi eux: la détection en temps opportun des attaques ciblées et des violations involontaires de la sécurité de l'information par les utilisateurs, l'évaluation de la sécurité des systèmes et des ressources critiques, la conduite d'enquêtes sur les incidents, et bien plus encore.

Dans le même temps, les plates-formes SIEM présentent un certain nombre de limitations. Ils, par exemple, ne savent pas comment classer les données, ne fonctionnent souvent pas bien avec les e-mails, ont des angles morts concernant leurs propres événements. Et, bien sûr, ils ne peuvent pas couvrir complètement les problèmes de sécurité de l'information dans l'entreprise. Mais en même temps, ils sont une partie importante du système de défense de l'entreprise, bien que non critique. De plus, le développement des plateformes SIEM ne s'arrête pas. Par exemple, certains produits modernes ont des fonctions analytiques, c'est-à-dire qu'ils émettent non seulement des rapports et indiquent des problèmes potentiels, mais savent également comment analyser eux-mêmes les événements et prendre des décisions concernant l'information sur certains événements.

Dans tous les cas, lors du choix d'un produit spécifique, vous devez vous concentrer sur de nombreux paramètres, parmi lesquels nous distinguerons la collecte, le traitement et le stockage centralisés des informations, la notification des incidents et l'analyse des données (corrélation), ainsi que la largeur de la couverture du réseau d'entreprise. Et, bien sûr, si possible, vous devez exécuter une version d'essai / démo avant d'acheter et voir comment cela convient à l'entreprise.

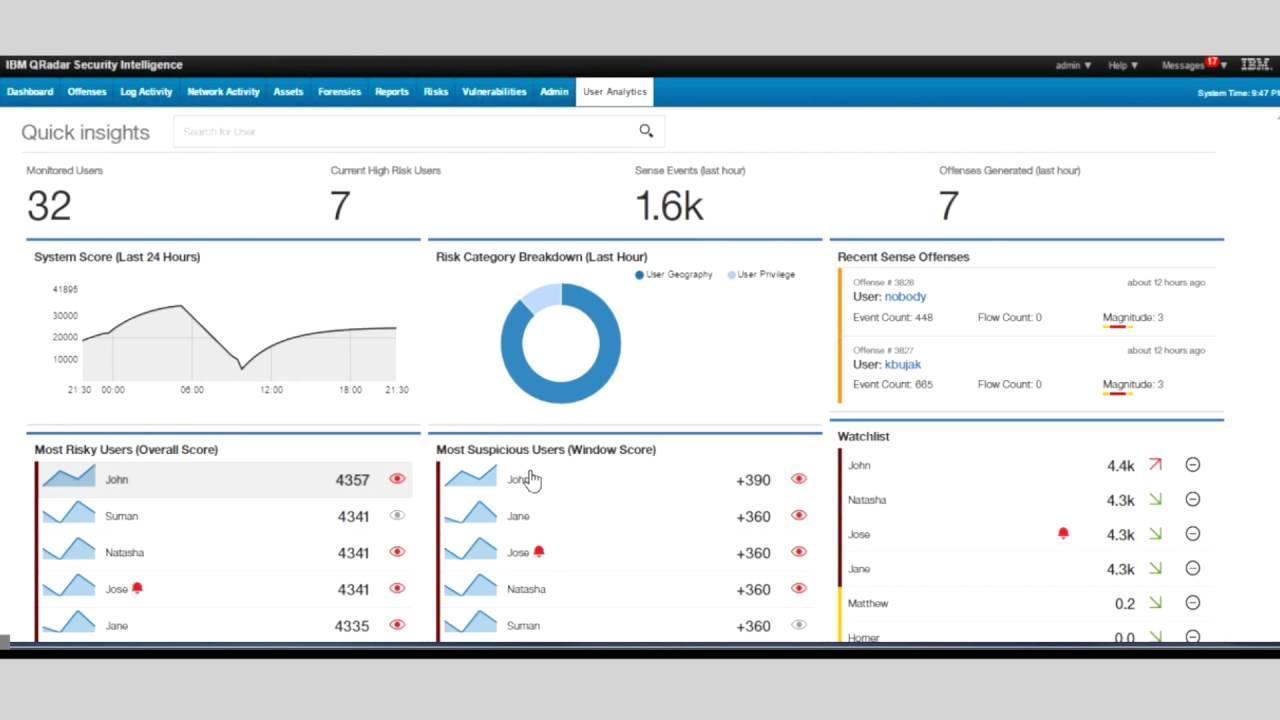

IBM QRadar Security Intelligence

La plate-forme SIEM du géant de la technologie IBM est l'une des plus avancées du marché: même dans le quadrant Gartner des leaders, elle se démarque de la concurrence et y est depuis 10 ans consécutifs. Le produit se compose de plusieurs systèmes intégrés qui, ensemble, fournissent une couverture maximale des événements qui se déroulent dans le réseau, et de nombreuses fonctions fonctionnent dès la sortie de la boîte. L'outil est capable de collecter des données à partir de diverses sources, telles que les systèmes d'exploitation, les dispositifs de sécurité, les bases de données, les applications et bien d'autres.

QRadar Security Intelligence peut trier les événements par priorité et mettre en évidence ceux qui représentent la plus grande menace pour la sécurité. Cela est dû aux fonctions d'analyse du comportement anormal des objets (utilisateurs, équipements, services et processus dans le réseau d'entreprise). Cela comprend la détermination des actions associées à l'accès aux adresses IP suspectes ou aux demandes de leur part. Des rapports détaillés sont fournis pour toute activité suspecte, ce qui permet, par exemple, de détecter une activité suspecte en dehors des heures de travail. Cette approche, combinée aux fonctionnalités de surveillance des utilisateurs et à la visibilité du réseau au niveau des applications, peut aider à lutter contre les menaces internes. De plus, dans les cyberattaques classiques, les informations arrivent très rapidement et permettent de les prévenir avantcomment ils atteindront leur objectif et causeront des dommages importants.

L'une des principales fonctionnalités d'IBM QRadar Security Intelligence est la détection et la hiérarchisation basées sur les risques à l'aide d'une analyse et d'une corrélation avancées entre les actifs, les utilisateurs, l'activité du réseau, les vulnérabilités existantes, les renseignements sur les menaces, etc. IBM Qradar peut enchaîner les événements pour créer il existe un processus distinct pour chaque incident.

Étant donné que les informations sont collectées et affichées sur l'écran en un seul endroit, l'administrateur peut voir toutes les activités suspectes associées qui ont été détectées par le système. Et de nouveaux événements associés sont ajoutés à une seule chaîne, afin que les analystes n'aient pas à basculer entre plusieurs alertes. Et pour des investigations plus approfondies, l'outil spécial IBM QRadar Incident Forensics peut restaurer tous les paquets réseau associés à l'incident et recréer les actions de l'attaquant étape par étape.

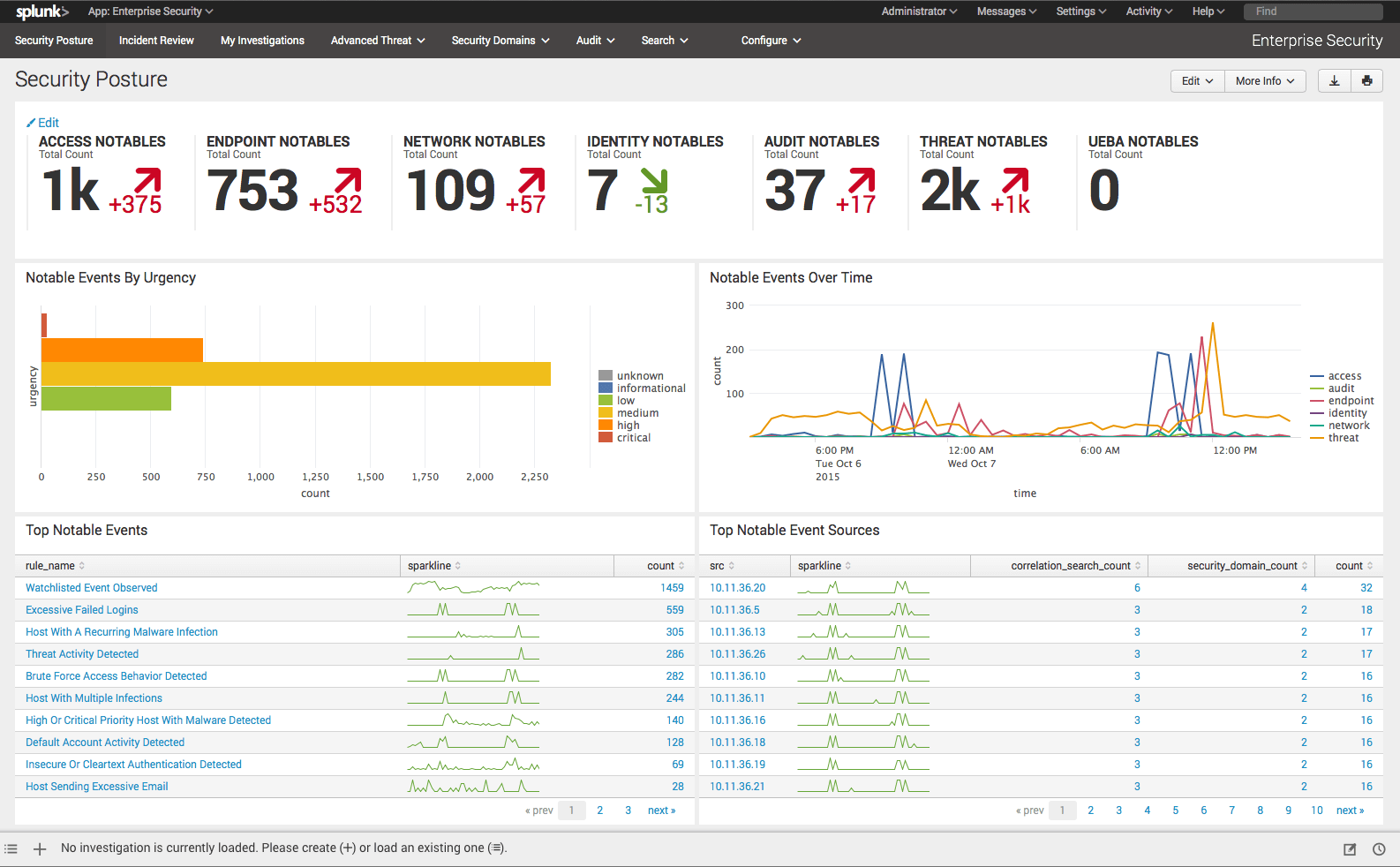

Sécurité d'entreprise Splunk

L'une des principales plates-formes de l'industrie, qui se distingue par le large éventail de sources d'informations avec lesquelles elle travaille. Splunk Enterprise Security est capable de collecter des journaux d'événements à partir de composants réseau traditionnels (serveurs, dispositifs de sécurité, passerelles, bases de données, etc.), d'appareils mobiles (smartphones, ordinateurs portables, tablettes), de services Web et de sources distribuées. Informations collectées: données sur les actions de l'utilisateur, journaux, résultats de diagnostic, etc. Cela permet une recherche et une analyse pratiques en mode automatique et manuel. La solution dispose d'une variété de notifications personnalisables qui, en fonction des informations collectées, avertissent des menaces existantes et signalent de manière proactive les problèmes potentiels.

Le produit se compose de plusieurs modules chargés de mener des enquêtes, des schémas logiques des ressources protégées et de l'intégration avec de nombreux services externes. Cette approche permet de réaliser une analyse détaillée sur une variété de paramètres et d'établir une relation entre des événements qui, à première vue, ne sont en aucun cas corrélés entre eux. Splunk Enterprise Security vous permet de corréler les données par heure, emplacement, requêtes générées, connexions à divers systèmes, etc.

L'outil peut également fonctionner avec de grands ensembles de données et constitue une plate-forme Big Data à part entière. De grandes quantités de données peuvent être traitées à la fois en temps réel et dans le mode de recherche historique et, comme mentionné ci-dessus, un grand nombre de sources de données sont prises en charge. Splunk Enterprise Security peut indexer des centaines de To de données par jour, de sorte qu'il peut être appliqué même à de très grands réseaux d'entreprise. Un outil dédié MapReduce vous permet de mettre à l'échelle rapidement le système horizontalement et de répartir uniformément les charges, de sorte que les performances du système restent toujours à un niveau acceptable. Dans le même temps, des configurations pour la mise en cluster et la reprise après sinistre sont disponibles pour les utilisateurs.

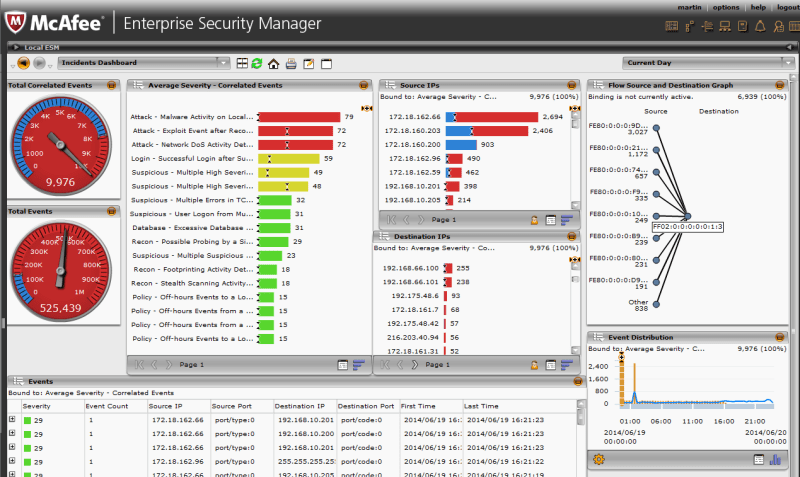

McAfee Enterprise Security Manager

La solution de McAfee est fournie à la fois sous forme d'appareils physiques et virtuels ainsi que de logiciels. Il se compose de plusieurs modules qui peuvent être utilisés ensemble ou séparément. Enterprise Security Manager assure une surveillance continue de l'infrastructure informatique de l'entreprise, collecte des informations sur les menaces et les risques, vous permet de hiérarchiser les menaces et de mener rapidement des enquêtes. Pour toutes les informations entrantes, la solution calcule un niveau d'activité de base et génère à l'avance des notifications qui seront envoyées à l'administrateur si la portée de cette activité est violée. L'outil sait également travailler avec le contexte, ce qui élargit considérablement les capacités d'analyse et de détection des menaces, et réduit également le nombre de faux signaux.

McAfee ESM s'intègre bien aux produits tiers sans utiliser d'API, ce qui le rend compatible avec de nombreuses autres solutions de sécurité populaires. Il prend également en charge la plate-forme McAfee Global Threat Intelligence, qui étend les fonctionnalités SIEM traditionnelles. Grâce à lui, ESM reçoit des informations constamment mises à jour sur les menaces du monde entier. En pratique, cela permet par exemple de détecter des événements associés à des adresses IP suspectes.

Pour améliorer les performances du système, le développeur propose à ses clients un ensemble d'outils McAfee Connect. Ces outils contiennent des configurations prêtes à l'emploi pour vous aider à gérer des cas d'utilisation SIEM complexes. Par exemple, la boîte à outils d'analyse du comportement des utilisateurs vous permet de mieux et plus rapidement trouver les menaces latentes, rend les opérations de sécurité plus précises et réduit considérablement les temps d'enquête sur les incidents. Et le package pour Windows vous permet de surveiller les services de cet OS pour évaluer leur bonne utilisation et détecter les menaces. Au total, plus de 50 packages sont disponibles pour différents scénarios, produits et conformité aux normes.

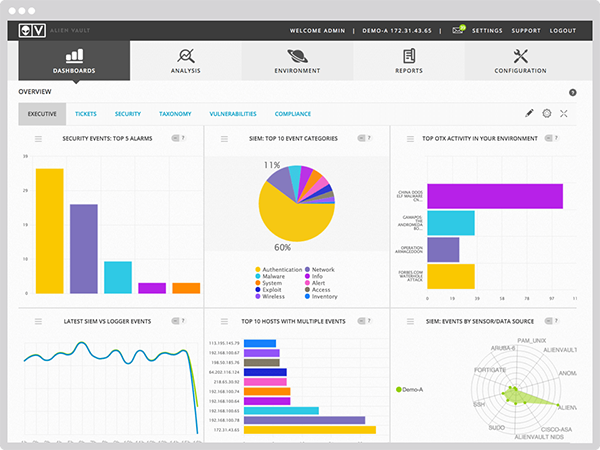

Plateforme de sécurité unifiée AlienVault

La société AlienVault a récemment fusionné avec AT & T Business sous la marque AT & T Security, mais son produit phare est actuellement vendu sous l'ancien nom. Cet outil, comme la plupart des autres plates-formes de la revue, a plus de fonctionnalités que le SIEM traditionnel. Ainsi, dans AlienVault USM, il existe différents modules responsables du contrôle des actifs, de la capture complète des paquets, etc. La plate-forme est également capable de tester le réseau pour les vulnérabilités, et cela peut être à la fois un contrôle ponctuel et une surveillance continue. Dans ce dernier cas, les notifications de présence d'une nouvelle vulnérabilité sont reçues presque simultanément à leur apparition.

Les autres fonctionnalités de la plateforme incluent une évaluation de la vulnérabilité de l'infrastructure qui montre à quel point le réseau est sécurisé et comment il est configuré pour répondre aux normes de sécurité. La plateforme est également capable de détecter les attaques sur le réseau et de les notifier en temps opportun. Dans ce cas, les administrateurs reçoivent des informations détaillées sur l'origine de l'intrusion, les parties du réseau attaquées et les méthodes utilisées par les attaquants, ainsi que ce qui doit être fait pour la repousser en premier. De plus, le système est capable de détecter les attaques internes à partir du réseau et d'en informer.

Avec une solution propriétaire AlienApps, la plate-forme USM peut s'intégrer et compléter efficacement les solutions de sécurité de nombreux fournisseurs tiers. Ces outils améliorent également les capacités de personnalisation de la sécurité et d'automatisation de la réponse aux menaces d'AlienVault USM. Ainsi, presque toutes les informations sur l'état de sécurité du réseau d'entreprise deviennent disponibles directement via l'interface de la plateforme. Ces outils permettent également d'automatiser et d'organiser les actions de réponse lorsque des menaces sont détectées, ce qui facilite et accélère la détection et la réponse aux incidents. Par exemple, si un lien vers un site de phishing est trouvé, un administrateur peut envoyer des données à un service de protection DNS tiers pour bloquer automatiquement cette adresse - ainsiil deviendra indisponible pour la visite à partir d'ordinateurs au sein de l'organisation.

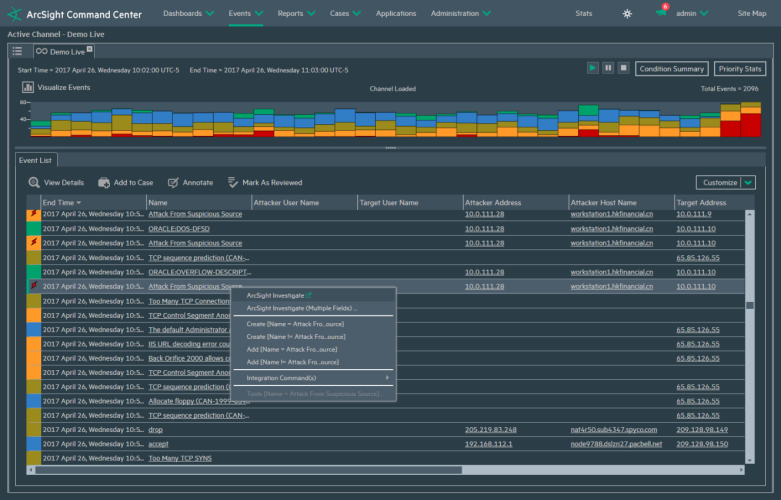

Micro Focus ArcSight Enterprise Security Manager

La plateforme SIEM de Micro Focus , qui a été développée par HPE jusqu'en 2017, est un outil complet de découverte, d'analyse et de gestion des flux de travail en temps réel. L'outil offre de nombreuses opportunités pour collecter des informations sur l'état du réseau et les processus qui s'y déroulent, ainsi qu'un grand ensemble d'ensembles prêts à l'emploi de règles de sécurité. De nombreuses fonctionnalités d'ArcSight Enterprise Security Manager sont automatisées, telles que l'identification et la hiérarchisation des menaces. Pour les enquêtes, cet outil peut s'intégrer à une autre solution propriétaire - ArcSight Investigate. Il peut détecter les menaces inconnues et effectuer des recherches intelligentes rapides, ainsi que visualiser les données.

La plate-forme est capable de traiter les informations d'une grande variété de types d'appareils, selon les développeurs, il en existe plus de 500. Ses mécanismes prennent en charge tous les formats d'événements courants. Les informations collectées à partir de sources en ligne sont converties dans un format universel pour une utilisation sur la plateforme. Cette approche vous permet d'identifier rapidement les situations qui nécessitent une enquête ou une action immédiate et aide les administrateurs à se concentrer sur les menaces les plus urgentes et à haut risque.

Pour les entreprises disposant de vastes réseaux de bureaux et de divisions, ArcSight ESM permet l'utilisation du modèle de fonctionnement SecOps, lorsque les équipes de sécurité à distance sont unies et peuvent échanger des rapports, des processus, des outils et des informations en temps réel. Ainsi, pour tous les départements et bureaux, ils peuvent appliquer des ensembles centralisés de paramètres, de politiques et de règles, utiliser des matrices unifiées de rôles et de droits d'accès. Cette approche vous permet de réagir rapidement aux menaces où qu'elles apparaissent dans l'entreprise.

Plateforme RSA NetWitness

La plate-forme de RSA (l'une des divisions de Dell) est un ensemble de modules qui offrent une visibilité des menaces basée sur des données provenant de diverses sources réseau: points de terminaison, NetFlow, dispositifs de sécurité, informations provenant de paquets transmis, etc. plusieurs dispositifs physiques et / ou virtuels qui traitent les informations en temps réel et émettent des avertissements en fonction de celles-ci, ainsi que stockent des données pour la possibilité d'enquêtes futures. De plus, le développeur propose une architecture aussi bien pour les petites entreprises que pour les grands réseaux distribués.

NetWitness Platform est capable d'identifier les menaces internes et fonctionne avec des informations contextuelles sur une infrastructure spécifique, ce qui vous permet de hiérarchiser les alertes et d'optimiser le travail en fonction des spécificités de l'organisation. La plate-forme est également capable de comparer les informations sur les incidents individuels, ce qui vous permet de déterminer l'ampleur des attaques sur le réseau et de la configurer de manière à minimiser les risques similaires à l'avenir.

Les développeurs accordent beaucoup d'attention au travail avec les terminaux. Ainsi, dans RSA NetWitness Platform, il existe un module séparé pour cela, qui fournit leur visibilité à la fois au niveau de l'utilisateur et au niveau du noyau. L'outil peut détecter une activité anormale, bloquer les processus suspects et évaluer la vulnérabilité d'un appareil particulier. Et les données collectées sont prises en compte dans le fonctionnement de l'ensemble du système et affectent également l'évaluation globale de la sécurité du réseau.

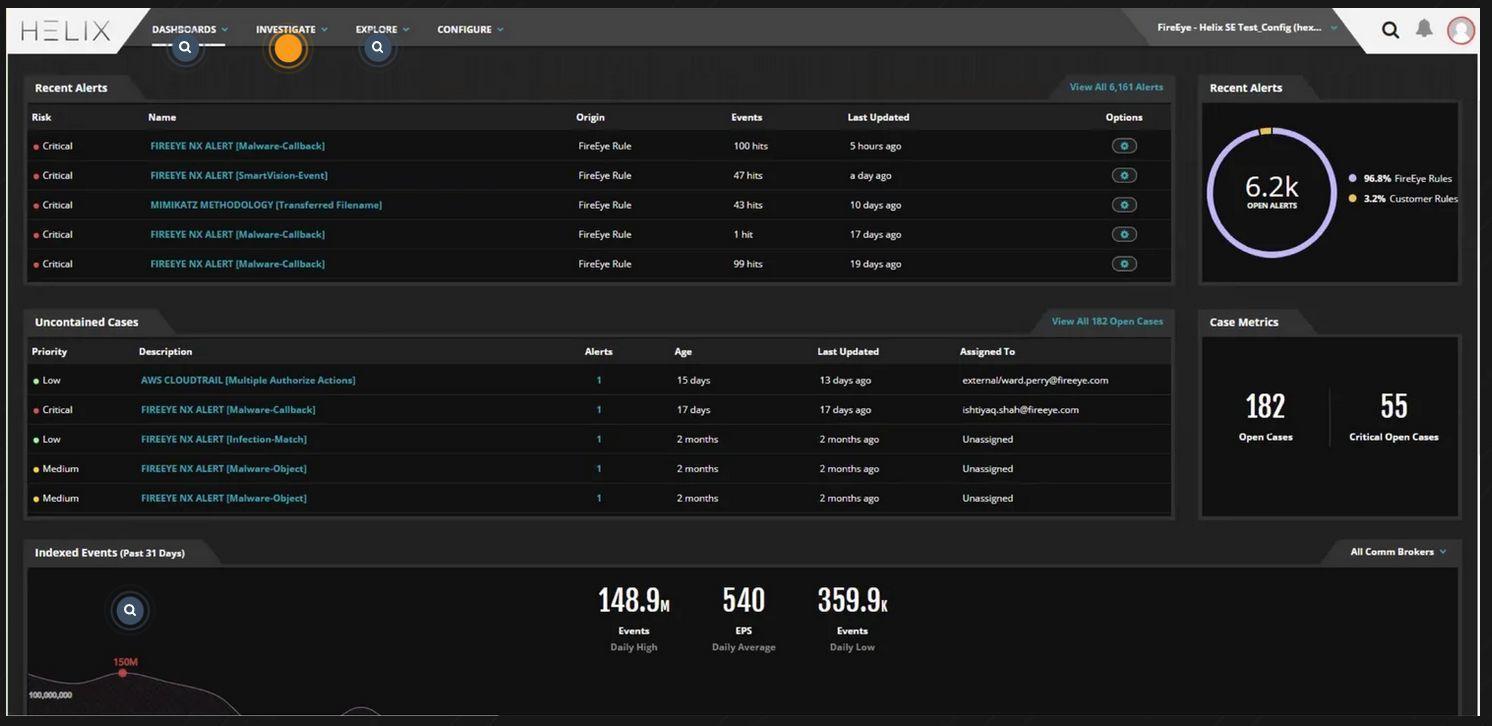

Plateforme de sécurité FireEye Helix

La plate-forme cloud de FireEye permet aux organisations de contrôler tous les incidents, de leur signalement à la correction de la situation. Il combine de nombreux outils propriétaires et peut s'intégrer à des outils tiers. Helix Security Platform utilise des analyses approfondies du comportement des utilisateurs pour reconnaître les menaces internes et les attaques non malveillantes.

Pour contrer les menaces, l'outil utilise non seulement les notifications des administrateurs, mais applique également des ensembles de règles prédéfinis, dont le nombre est d'environ 400. Cela minimise le nombre de faux positifs et soulage les administrateurs de l'analyse constante des messages de menace. En outre, le système offre la possibilité d'enquêter et de rechercher les menaces, l'analyse comportementale, la prise en charge de plusieurs ressources pour obtenir des informations et une gestion facile de l'ensemble du complexe de sécurité.

L'outil détecte bien les menaces avancées. La plate-forme de sécurité Helix a la capacité d'intégrer plus de 300 outils de sécurité de FireEye et de fournisseurs tiers. En analysant le contexte d'autres événements, ces outils fournissent un haut niveau de détection des attaques secrètes et déguisées.

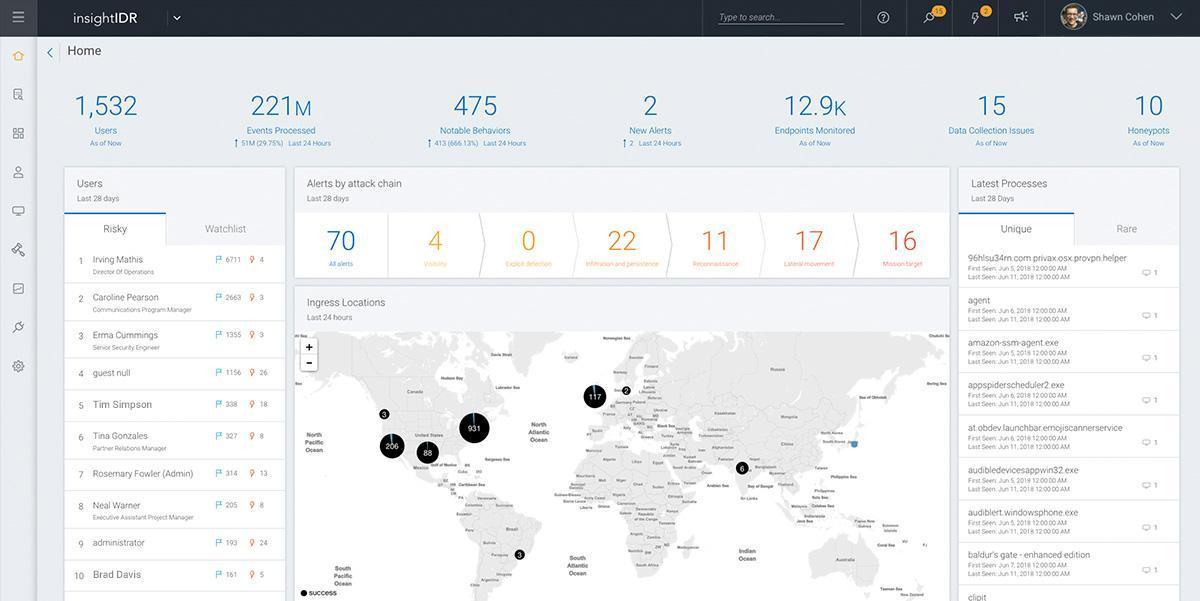

Rapid7 insightIDR

La société Rapid7 propose à ses clients une plateforme cloud-SIEM, affinée par l'analyse du comportement. Le système effectue une analyse approfondie des journaux et des journaux, et met également en place des pièges spéciaux pour détecter les intrusions illégales dans le réseau. Les outils InsightIDR surveillent en permanence l'activité des utilisateurs et les mettent en corrélation avec les événements du réseau. Cela aide non seulement à identifier les initiés, mais empêche également les failles de sécurité intentionnelles.

Rapid7 insightIDR surveille en permanence les terminaux. Cela permet de voir des processus inhabituels, des comportements d'utilisateurs atypiques, des tâches étranges, etc. Si de telles actions sont détectées, le système vous permet de vérifier si elles se répètent sur d'autres ordinateurs ou restent un problème local. Et lorsque des problèmes surviennent et que des incidents sont étudiés, un outil visuel est utilisé qui systématise commodément les données accumulées au fil du temps et simplifie grandement l'enquête.

Pour mieux contrer les menaces, les experts développeurs peuvent évaluer indépendamment le degré de sécurité de l'environnement de l'entreprise, de l'équipement aux processus et politiques actuels. Cela vous permet de créer un schéma de protection réseau optimal à partir de zéro à l'aide de Rapid7 insightIDR ou d'améliorer les schémas existants.

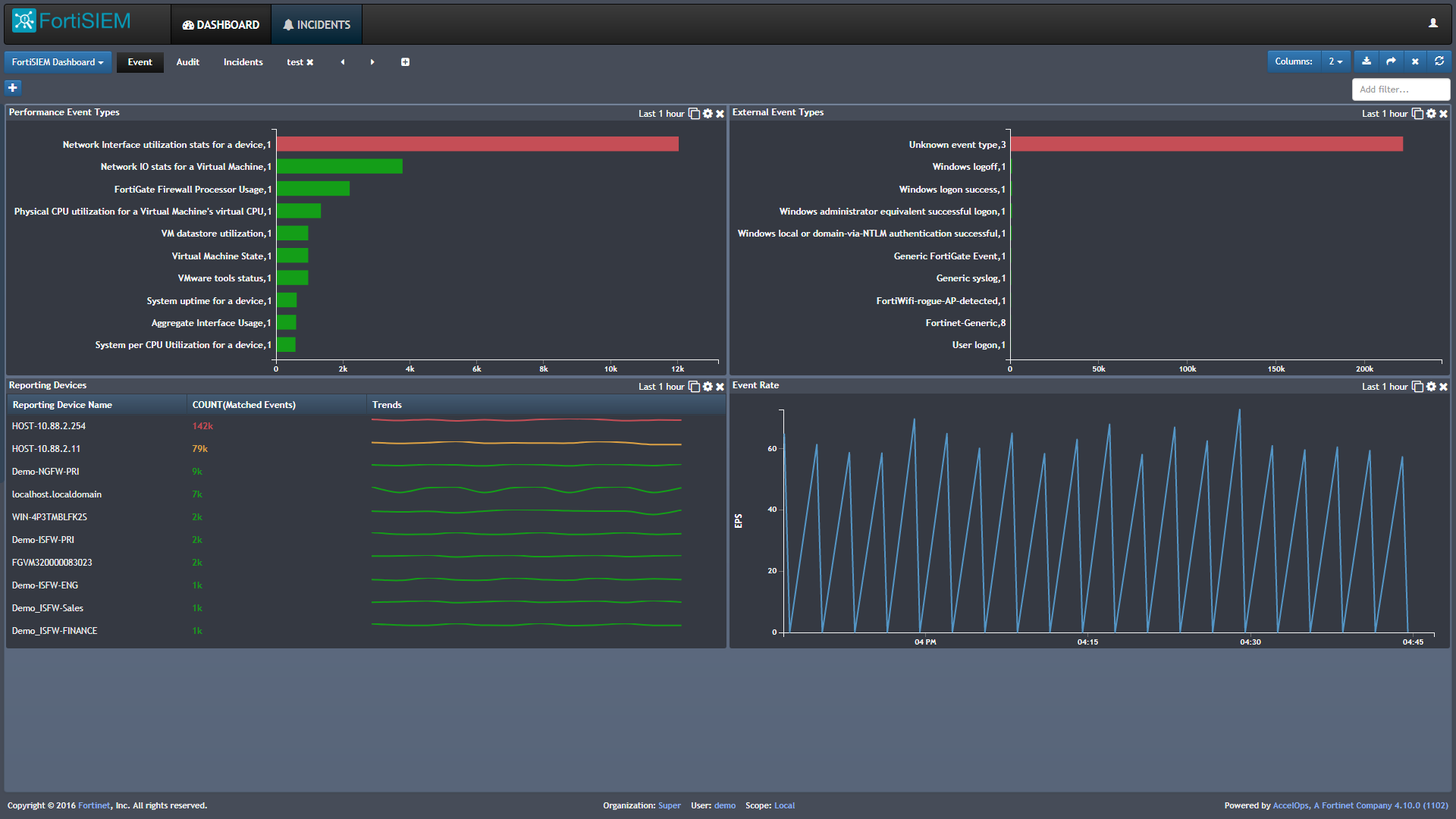

Fortinet FortiSIEM

Fortinet de solution complète et évolutive fait partie de la plate - forme de tissu de sécurité Fortinet. La solution se présente sous la forme d'appareils physiques, mais peut également être utilisée sur la base d'une infrastructure cloud ou en tant qu'appareil virtuel. L'outil fournit un large éventail de sources d'informations - plus de 400 appareils d'autres fabricants sont pris en charge. Ceux-ci incluent les points de terminaison, les appareils IoT, les applications, la sécurité, etc.

La plate-forme est capable de collecter et de traiter des informations à partir des terminaux, y compris l'intégrité des fichiers, les modifications du registre et les programmes installés et autres événements suspects. FortiSIEM dispose d'outils d'analyse approfondie qui incluent la recherche d'événements passés et en temps réel, les recherches d'attributs et de mots-clés, les listes de surveillance à changement dynamique utilisées pour détecter les violations critiques, et bien plus encore.

L'outil fournit aux administrateurs des tableaux de bord entièrement fonctionnels et personnalisables qui améliorent considérablement la convivialité du système. Ils ont la possibilité de lire des diaporamas pour démontrer les performances du système, de générer une variété de rapports et d'analyses et d'utiliser un code couleur pour mettre en évidence les événements critiques.

Au lieu d'une postface

Il existe un très grand nombre de solutions SIEM sur le marché, dont la plupart sont assez fonctionnelles. Souvent, leurs capacités vont au-delà de la définition standard du SIEM et offrent aux clients une grande variété d'outils de gestion de réseau. De plus, beaucoup fonctionnent dès la sortie de la boîte, nécessitant une intervention minimale lors de l'installation et de la configuration initiale. Mais il y a aussi un hic: ils peuvent différer par des dizaines de petits paramètres, dont il n'est pas possible de parler dans une revue. Par conséquent, dans chaque cas spécifique, vous devez sélectionner une solution non seulement en fonction des principaux besoins de l'entreprise, mais également en tenant compte des petits détails et de la croissance future de l'organisation.

Nous avons attiré votre attention sur les principaux points et tester des versions d'essai des produits vous aidera à en comprendre scrupuleusement les subtilités et les nuances. Heureusement, presque tous les fournisseurs offrent cette opportunité.

Auteur: Dmitry Onishchenko