Je propose de plonger dans la jungle de la microarchitecture de l'ordinateur et de comprendre comment fonctionne l'une des technologies les plus courantes pour assurer l'intégrité matérielle du démarrage du BIOS, Intel Boot Guard. L'article met en évidence les conditions préalables à l'émergence de la technologie, répertorie tous les modes de fonctionnement et décrit également l'algorithme pour chacun d'entre eux. Tout est en ordre.

Histoire et prérequis pour la création

Le processus de démarrage de l'ordinateur est une chaîne d'événements dans laquelle le contrôle de l'équipement exécutif est transféré d'un lien à l'autre, en commençant par l'utilisateur appuyant sur le bouton d'alimentation et en terminant par l'application. Le problème est que chacun de ces liens peut être compromis par un attaquant. De plus, plus le composant est attaqué tôt, plus le délinquant a de la liberté d'action. Il existe des cas connus d'attaques dans lesquels un attaquant a remplacé le BIOS ou le chargeur de démarrage par ses propres vulnérabilités et, en fait, a transformé l'ordinateur en "brique" (c'est pourquoi ce type d'attaque est appelé Brick). Dans le but de protéger le processus de démarrage de l'ordinateur, de nombreux vérificateurs d'intégrité ont été créés. Cependant, tout programme peut être remplacé avec succès par un délinquant,il est donc impossible de s'y fier à cent pour cent. D'où la nécessité de créer une technologie matérielle plus fiable pour garantir l'intégrité du téléchargement.

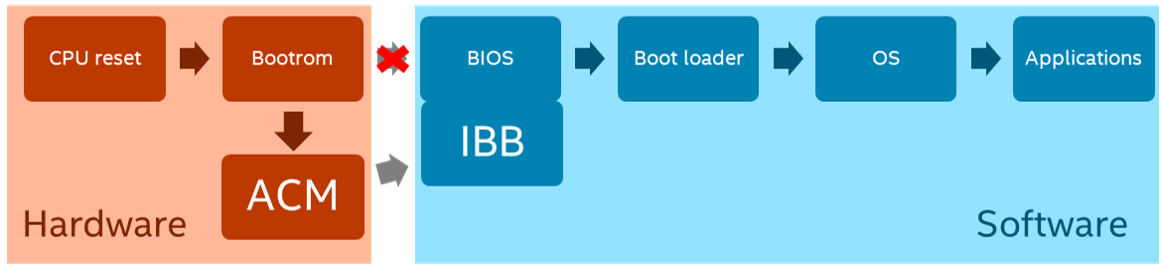

En 2013, Intel a intégré la technologie Boot Guard dans la nouvelle microarchitecture Haswell comme option pour fournir une protection matérielle au démarrage de l'ordinateur. Un module matériel de module de code authentifié (ACM) a été ajouté au processus de démarrage et les fabricants de matériel ont dû étendre le BIOS en ajoutant un bloc de démarrage initial (IBB). Depuis lors, la chaîne de démarrage de l'ordinateur comprend ACM, avec lequel l'IBB est vérifié, après quoi le contrôle est transféré au BIOS, et ainsi de suite.

Modes de fonctionnement

Boot Guard . , ACM IBB. , "" .

Boot Guard :

(Measured boot) , . TPM (Trusted platform module) — , , RSA, RSA.

(Verified boot) , . — , : . , . .

TPM (IBB), IBB. Boot Guard :

TPM

IBB

IBB

IBB

IBB

, —

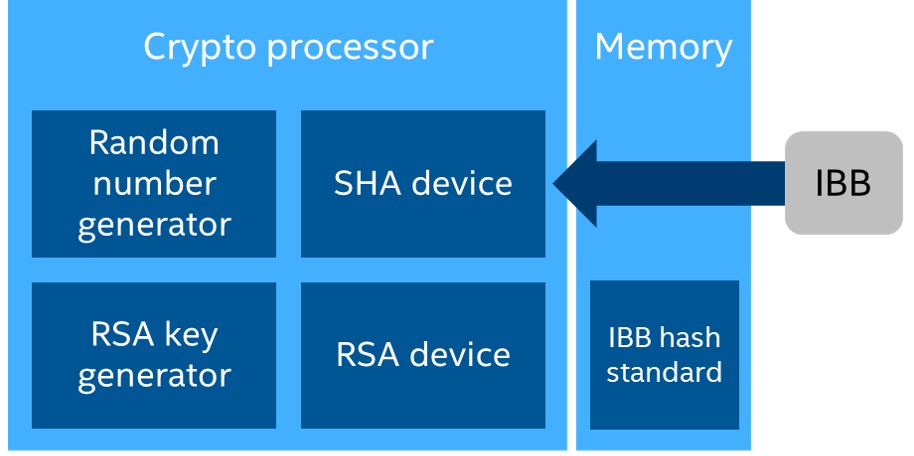

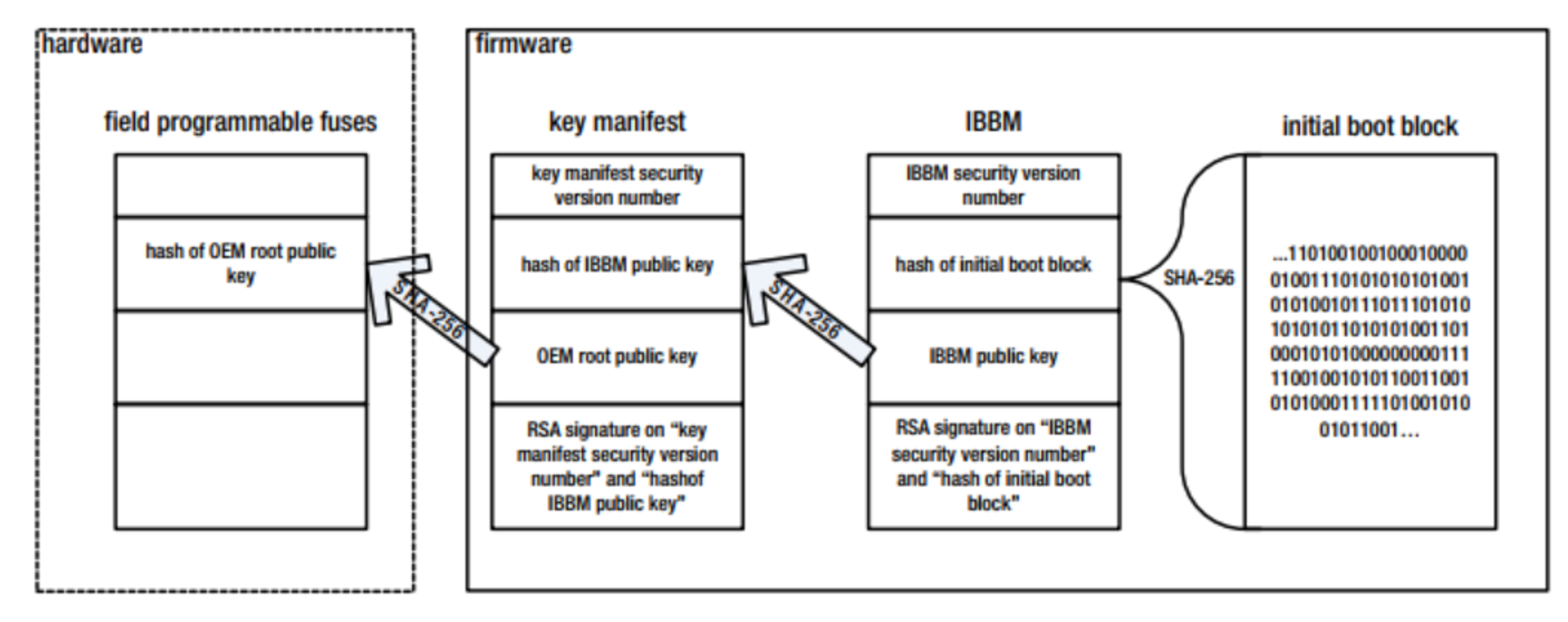

Boot Guard , (IBB) : IBB (IBBM) . IBB , IBB, RSA, RSA IBB. , RSA IBB, RSA , RSA RSA IBB. RSA . (ACM). Boot Guard :

ACM RSA .

. , . , .

RSA . .

RSA . .

RSA IBB . .

RSA IBB. .

IBB IBBM. .

.

.

En conclusion, je voudrais ajouter que malgré toute la beauté et la fiabilité de Boot Guard, il est important de comprendre que la configuration de cette technologie est confiée au fabricant de matériel. En 2017, six modèles de cartes mères ont été découverts dans lesquels Boot Guard était mal configuré et autorisé à contourner le contrôle d'intégrité du BIOS. Prenez soin de vos ordinateurs et choisissez un fabricant de matériel fiable!

Lors de la rédaction de l'article, la littérature suivante a été utilisée:

Ruan X. Platform Embedded Security Technology Revealed - Apress, Berkeley, CA, 2014 - P. 263 - ISBN 978-1-4302-6572-6